zinaidasopina112 - stock.adobe.c

WLAN-Sicherheit: Bewährte Verfahren für Wi-Fi-Netzwerke

Mit unseren Best Practices für die Wireless-Netzwerksicherheit können Sie das WLAN Ihres Unternehmens vor den größten Bedrohungen und Schwachstellen schützen.

Für viele Unternehmen ist das kabelgebundene Ethernet nicht mehr die erste Wahl. Stattdessen hat sich Wi-Fi nach IEEE 802.11 zur bevorzugten Netzwerkzugangstechnologie für Benutzer und Endpunkte entwickelt. Wireless LANs (WLAN) bieten viele Vorteile gegenüber ihren kabelgebundenen Alternativen. Sie sind zuverlässig, flexibel und können die Betriebskosten senken. WLANs lassen sich leicht installieren und skalieren. Zudem unterstützen sie mobiles Arbeiten, so dass man nicht an einen bestimmten Ort gebunden ist.

Den Vorteilen steht jedoch auch ein großer Nachteil gegenüber: die Sicherheit. Die grenzenlose Natur von WLAN oder Wi-Fi in Kombination mit einer verwirrenden Vielzahl an alten und neuen Authentifizierungs-, Zugriffssteuerungs- und Verschlüsselungstechniken macht die WLAN-Sicherheit zu einer schwer zu bewältigenden Herausforderung.

Die Implementierung von WLAN-Sicherheitsmaßnahmen ist komplex. Daher werden wir das Thema schrittweise angehen. Zunächst erörtern wir einige gängige WLAN-Bedrohungen, mit denen Unternehmen konfrontiert werden, wenn die richtigen Sicherheitsrichtlinien nicht vorhanden sind. Dann gehen wir auf die Entwicklungsgeschichte der WLAN-Sicherheit und die Techniken ein, die Sicherheitstechniker für optimal halten. Abschließend stellen wir einige Best-Practice-Empfehlungen für die WLAN-Sicherheit im Detail vor.

Was ist WLAN-Sicherheit?

Von WLAN ausgehende Bedrohungen der Cybersicherheit können zu Datendiebstahl führen. Um diesem Risiko vorzubeugen, setzen IT-Sicherheitsteams Mechanismen ein, um Versuche zu unterbinden, die über das drahtlose Medium übertragene oder empfangene Kommunikation zu lesen und sensible Inhalte, etwa persönliche Informationen, Anmelde- oder Geschäftsdaten, zu erbeuten.

Die IT-Teams können verschiedene Methoden zum Schutz der WLAN-Kommunikation anwenden. Einige dieser Methoden sind allgemeiner Natur und helfen dabei, die Risiken der drahtgebundenen und drahtlosen Kommunikation in den Griff zu bekommen. Dazu gehören Authentifizierungsmechanismen auf Unternehmensniveau, die Einschränkung des Zugangs zum Firmennetzwerk durch das Allowlisting von MAC-Adressen (Media Access Control), netzwerk- und gerätebasierte Antiviren- und Antimalware-Dienste sowie die Verwendung von Drittanbieter-VPNs.

Die meisten Unternehmen nutzen jedoch ein integriertes Verschlüsselungsprotokoll. Dadurch werden alle Wi-Fi-Kommunikationsvorgänge gezwungen, ihre Daten vor dem Senden zu Verschlüsseln. Außerdem muss die Empfängerseite über einen Entschlüsselungscode verfügen, um die Daten zu dechiffrieren, nachdem sie ihr Ziel erreicht haben.

WLAN: Bedrohungen und Schwachstellen

Von WLAN ausgehende Bedrohungen der Cybersicherheit können zu Datenverlust, Malware-Infektionen, DDoS-Angriffen und anderen Schadensszenarien führen. Die IT-Teams sollten sich vieler WLAN-Bedrohungen und -Schwachstellen bewusst sein. Dazu zählen die folgenden Punkte:

- IP- und MAC-Spoofing: Wenn Angreifer erfolgreich eine Verbindung zum Unternehmens-WLAN hergestellt haben, können sie mithilfe von Tools die Identität von vertrauenswürdigen Geräten annehmen – sogenanntes Spoofing. Dazu wird die Quell-IP-Adresse im Paket-Header geändert oder die MAC-Adresse eines zugelassenen Geräts manipuliert. Empfangende Geräte wiederum können die gefälschte Kommunikation unwissentlich akzeptieren. DDoS-Botnets und Man-in-the-Middle-Angriffe gehören zu den am häufigsten eingesetzten Taktiken beim Spoofing.

- DNS-Cache-Spoofing/Poisoning: Beim DNS-Spoofing wird ein nicht autorisiertes Gerät im WLAN platziert, um den DNS-Server zu fälschen, den andere verbundene Clients verwenden. Nutzer und Geräte, die versuchen, auf eine vertrauenswürdige Remote-Ressource zuzugreifen, zum Beispiel eine Website, werden dadurch von dem gefälschten DNS-Server auf den Server des Angreifers umgeleitet.

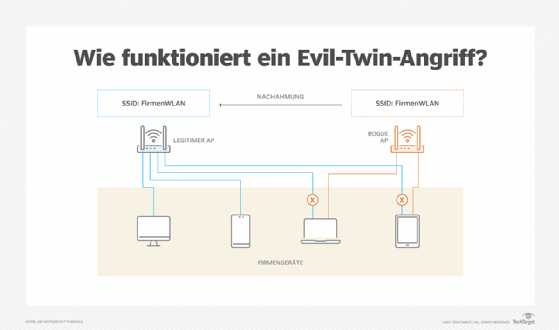

- Rogue-/Evil-Twin-APs (Access Points): Hierzu richten Hacker einen Wireless-AP ein, der den gleichen oder einen ähnlich aussehenden Service Set Identifier (SSID) wie der reguläre Access Point nutzt. Ahnungslose Nutzer verbinden sich mit dem Rogue-Gerät, auf dem der Traffic erfasst und überwacht werden kann, oder werden sogar zu manipulierten Zielen umgeleitet.

- War Driving: Wenn sich WLAN-Signale außerhalb der Unternehmensmauern im öffentlichen Raum ausbreiten, suchen War Driver aus Fahrzeugen heraus nach offenen oder ausnutzbaren WLANs, um diese für einen kostenlosen Internetzugang zu nutzen – sogenanntes Piggybacking. Dahinter können aber auch kriminellere Motive stecken, etwa der Versuch, sensible Unternehmensdaten aufzuspüren und zu stehlen.

WLAN-Sicherheitsstandards: Entwicklung im Laufe der Zeit

Die ersten Versionen von Wi-Fi konzentrierten sich mehr auf die Konnektivität als auf die Sicherheit. Daher wurden WLAN-Sicherheitsprotokolle entwickelt, um einen sicheren Zugang zu gewährleisten.

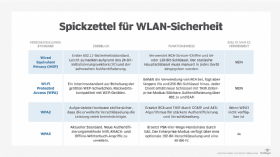

WEP

Der WEP-Standard (Wired Equivalent Privacy), der Ende der 1990er Jahre eingeführt wurde, war der erste Versuch, den Zugriff von Hackern auf Wireless Traffic zu verhindern. Er hatte jedoch schwerwiegende Mängel. WEP stützte sich ausschließlich auf Pre-Shared Keys (PSK), um Geräte zu authentifizieren. Nutzer änderten die PSKs allerdings nicht häufig genug, und Hacker fanden heraus, dass sie mit einfachen Tools den statisch verschlüsselten Key in nur wenigen Minuten knacken konnten.

WEP gilt heute als höchst unsicher und sollte in Unternehmen nicht mehr zum Einsatz kommen.

WPA

Im Jahr 2003 führte die Wi-Fi Alliance einen neuen Standard ein: Wi-Fi Protected Access (WPA). WPA bot einen sichereren Verschlüsselungsmechanismus. Das ursprüngliche WPA nutzt eine stärkere, paketweise Key-Verschlüsselung, das sogenannte Temporal Key Integrity Protocol (TKIP).

WPA2, das 2004 veröffentlicht wurde, vereinfachte das Konfigurationsmanagement und fügte den Advanced Encryption Standard (AES) für einen stärkeren Schutz hinzu.

WPA3 verwendet noch stärkere Verschlüsselungsmechanismen. Da dieser Standard jedoch erst 2018 eingeführt wurde, unterstützen viele Legacy-Geräte WPA3 nicht. Daher setzen Unternehmen in der Regel eine Kombination der drei WPA-Protokolle ein, um ihre Firmen-WLANs zu schützen.

IT-Teams konfigurieren WPA häufig mit einer von zwei Methoden zur Verteilung von Authentifizierungsschlüsseln:

- WPA-Personal, auch als WPA-PSK bezeichnet, basiert auf einem vorab vereinbarten und bekannten Passwort, das die Benutzer verwenden, um Zugriff auf das Netzwerk zu erhalten. Da diese Authentifizierungstechnik im Shared-Verfahren genutzt wird, gilt sie als weniger sicher als WPA-Enterprise.

- WPA-Enterprise, auch WPA-Extensible Authentication Protocol (WPA-EAP) genannt, verwendet RADIUS nach 802.1x, um eine Verbindung zu einer Benutzerdatenbank herzustellen, die individuelle Nutzernamen und Passwörter enthält. Bei WPA-EAP muss jeder Anwender einen gültigen Benutzernamen und das zugehörige Passwort eingeben, bevor er Zugang zum WLAN erhält. Diese Methode gilt als sicher, weil keine Passwörter zwischen Benutzern und Geräten ausgetauscht werden.

WLAN-Kryptoalgorithmen

Unternehmens-WLANs können verschiedene Arten von Wireless-Sicherheitsstandards verwenden. Der kryptografische Sicherheitsalgorithmus variiert je nach genutztem Sicherheitsprotokoll. Das ist ein wichtiges Konzept, da der Sicherheitsalgorithmus die gesendeten und empfangenen Daten vor dem Zugriff schützt – und die Wirksamkeit dieses Schutzes hängt davon ab, ob ein Angreifer in der Lage ist, den Sicherheitsalgorithmus zu knacken.

Die folgenden Sicherheitsalgorithmen sind in aktuellen WLAN-Umgebungen am häufigsten zu finden.

WEP

Der auf Rivest Cipher 4 (RC4) basierende WEP-Verschlüsselungsalgorithmus kann einen 40-, 104- oder 232-Bit langen Schlüssel verwenden, um über Wi-Fi gesendete Daten zu verschlüsseln. Das Problem bei WEP besteht darin, dass diese Schlüssel statischer Natur sind und manuell geändert werden müssen. Wenn ein Schlüssel nicht regelmäßig aktualisiert wird, können Hacker ihn in relativ kurzer Zeit knacken. Deshalb empfiehlt sich WEP nicht für den Einsatz in Unternehmen.

TKIP

TKIP basiert ebenfalls auf RC4 und verwendet den gleichen Chiffrierstrom wie WEP. Der Hauptunterschied bei TKIP besteht jedoch darin, dass der Algorithmus den Schlüssel im Laufe der Zeit automatisch ändert und diese Änderungen an das sendende und das empfangende Gerät meldet. Außerdem ist die Schlüssellänge auf 128 Bit erhöht worden. Diese beiden Faktoren eliminieren einen Großteil des Risikos, das bei WEP besteht, da das Knacken des Verschlüsselungscodes einige Zeit in Anspruch nimmt. Theoretisch ist der Algorithmus zu dem Zeitpunkt, an dem ein Angreifer den 128-Bit-Schlüssel knackt und damit versucht, Daten zu stehlen, bereits zu einem neuen Schlüssel gewechselt.

Die Rekey-Komponente von TKIP erstellt jedes Mal, wenn 10.000 Pakete gesendet wurden, völlig neue Shared-Sicherheitsschlüssel und kombiniert mehrere Schlüssel pro Paket. Darüber hinaus implementiert TKIP einen kryptografischen Hashing-Mechanismus zur Integritätsprüfung der Pakete, so dass der Daten-Payload nicht im Klartext gesendet wird, wie es bei WEP der Fall ist. Dies dient dem Schutz vor Spoofing-Angriffen.

Aus WLAN-Sicht wird TKIP bei der Implementierung des WPA-Sicherheitsstandards verwendet.

CCMP

Im Gegensatz zu Shared Key und Shared Key Rotation, die bei WEP beziehungsweise WPA zum Einsatz kommen, basiert der CCMP-Algorithmus (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol) auf AES, das auf die symmetrische Rijndael-Blockchiffre zurückgreift.

CCMP nutzt Chiffrierschlüssel mit einer Länge von 128 Bit und Blockgrößen von 128 Bit. Zwar verwenden sowohl TKIP als auch CCMP technisch gesehen 128-Bit-Schlüssel, doch TKIP kombiniert den Root-Schlüssel mit dem Initialisierungsvektor. Dagegen nutzt CCMP die gesamten 128 Bit, um den Schlüssel zu erstellen. Zudem verlangt CCMP Prüfverfahren, um zu garantieren, dass nur autorisierte Empfangsgeräte die Daten entschlüsseln können. Im Gegensatz dazu verwendet TKIP eine weniger sichere Methode zur Überprüfung der Nachrichtenintegrität.

CCMP wird mit den Verschlüsselungsstandards WPA2 und WPA3 verwendet.

WLAN-Sicherheitscheckliste

Beim Abklären, wie sich WLAN-Netzwerke sichern lassen, können Netzwerk- und Sicherheitsteams die folgende Checkliste verwenden, um zu gewährleisten, dass sie alle wichtigen Aspekte berücksichtigen:

- Ermitteln Sie die Produktionsgeräte, und bestimmen Sie den höchstmöglichen Verschlüsselungsgrad.

- Wenn sie weniger sichere Sicherheitsstandards verwenden müssen, ermitteln Sie, ob diese weniger sicheren Geräte in einem logisch segmentierten drahtlosen Netzwerk mit separaten SSIDs betrieben werden können.

- Verwenden Sie, sofern möglich, 802.1x-Authentifizierungsmethoden anstelle von PSKs.

- Bieten Sie einen Gastzugang an, der nur den Zugriff auf das Internet erlaubt.

- Implementieren Sie netzwerk- und gerätebasierte Sicherheits-Tools wie Firewalls, Intrusion-Prevention-Systeme und Antivirus-/Malware-Schutz.

- Versorgen Sie WLAN-APs und -Controller regelmäßig mit Sicherheits-Patches.

- Sichern Sie WLAN-APs physisch ab, um Manipulationen zu verhindern.

- Führen Sie WLAN-Scans durch, um Rogue-APs zu identifizieren.

- Erstellen Sie Richtlinien für die WLAN-Nutzung, um die ordnungsgemäße Verwendung durchzusetzen und die Weitergabe von Passwörtern zu unterbinden.

WLAN-Sicherheit: Tipps für Best Practices

Unternehmen sollten eine kohärente Strategie zum Schutz ihrer WLANs vor Datenverlusten und unberechtigtem Zugriff sorgfältig planen und umsetzen. Während die endgültigen Sicherheitsoptionen vom erforderlichen Schutzniveau und dem verfügbaren Budget abhängen, empfehlen sich für IT-Teams einige wichtige generelle Tipps und Techniken.

Wie bei allen anderen Sicherheitsmaßnahmen sollten Sie darauf achten, dass die IT-Sicherheitsrichtlinien die Zugriffsanforderungen festlegen: Wer braucht wann Zugriff auf was? Beziehen Sie auch Remote- und mobile Mitarbeiter ein.

Außerdem gehören folgende Aspekte zu den Best Practices:

- Segmentierung der WLAN-Nutzer und -Geräte nach SSID: Abteilungen und Geräte nutzen WLANs auf unterschiedliche Weise. Infolgedessen können die Teams nicht jedes Gerät mit demselben Standard absichern. So lassen sich etwa Geräte, die WPA-Enterprise unterstützen, vor denen schützen, die nur WPA-Personal beherrschen, indem man Legacy-Geräte per separater SSID logisch segmentiert. Nach der Segmentierung können die IT-Teams Zugriffsrichtlinien für die weniger sicheren Endgeräte festlegen.

- Gast-WLAN: Richten Sie eine separate Gast-WLAN-SSID für die Benutzer und Geräte ein, die nur Internetzugang benötigen. Zugriffsrichtlinien können diese Geräte an der Kommunikation mit Nutzern oder Geräten im Unternehmensnetzwerk hindern, ermöglichen ihnen aber weiterhin Internetkonnektivität.

- Reduzierung der Signalstreuung: Bei APs, die in der Nähe von Außenwänden installiert sind, sollte die Sendeleistung sorgfältig gewählt werden, um eine zu starke Signalstreuung auf nahe gelegene Parkplätze oder öffentliche Bereiche zu verhindern. Dies trägt zum Schutz vor externen Funkstörungen bei und verringert die Wahrscheinlichkeit, dass ein Unberechtigter sich erfolgreich mit dem Netzwerk verbinden kann.

- Erkennen von Rogue-APs: Die meisten WLAN-Plattformen für den Unternehmensbereich enthalten Tools, mit denen sich die 802.11-WLAN-Frequenzbereiche überwachen lassen, um Rogue-APs zu identifizieren – oder Access Points, die potenziell Unternehmens-SSIDs fälschen.

- 802.1x-Authentifizierung versus PSK: Verlangen Sie, wann immer möglich, dass sich Benutzer und Geräte per 802.1x und nicht mit einem PSK authentifizieren. Dies reduziert die Notwendigkeit, PSKs mehrmals im Jahr manuell zu ändern. Außerdem wird damit das Teilen von PSKs verhindert, was dazu führen kann, dass Hacker das WLAN nutzen, um sich unbefugten Zugang zum Unternehmensnetzwerk zu verschaffen.

- Switchport-Konfigurationen für das LAN: Konfigurieren Sie die Switch-Ports, die WLAN-APs mit dem Unternehmens-LAN verbinden, unter Berücksichtigung der Sicherheit. Bringen Sie die IP-Adressen für die AP-Verwaltung in einem segmentierten virtuellen LAN unter, so dass nur bestimmte VLANs mit den APs verbunden werden können. Verwenden Sie statische oder feste (sticky) Port-Security-Verfahren für MAC-Adressen, um zu verhindern, dass Personen einen AP entfernen und ein nicht autorisiertes Gerät an das LAN anschließen.

- Einsatz von externen Sicherheits-Tools, die WLANs weiter absichern: Nutzen Sie ergänzend andere Tools zum Schutz von Nutzern, Geräten und Daten, die über das WLAN transportiert werden. Beispiele hierfür sind:

- Network-Access-Control- oder Unified-Endpoint-Management-Plattformen, um granulare Zugriffssteuerungen zu ermöglichen.

- VPN-Technologien zum Schutz, wenn sensible Daten über unsichere WLAN-Verbindungen gesendet oder empfangen werden.

- KI-gestützte NDR-Plattformen (Network Detection and Response), die den Traffic überwachen und Mitarbeiter warnen können, wenn Benutzer, Geräte oder Traffic-Ströme vom normalen Verhalten abweichen. Dies ist ein Zeichen dafür, dass eine Form von WLAN-Kompromittierung vorliegt.

Es gelten auch andere übliche Best Practices für die Sicherheit. Unter anderem sollten Sie:

- Firewalls und Malware-Schutz verwenden

- einen sicheren Remote-Zugriff über VPNs, ZTNA (Zero Trust Network Access) oder SASE (Secure Access Service Edge) gewährleisten;

- Software patchen und auf dem neuesten Stand halten

- Default-Anmeldedaten ändern

- die Benutzer über Sicherheitsfragen aufklären

- sich über aktuelle Sicherheitsbedrohungen auf dem Laufenden halten.