Botnetz (Botnet)

Was ist ein Botnetz (Botnet)?

Ein Botnet ist eine Sammlung von Geräten, die mit dem Internet verbunden sind - beispielsweise PCs, Server, mobile Geräte und Geräten des Internets der Dinge (IoT) - und die mit einer gemeinsamen Art von Malware infiziert sind und von diesen kontrolliert werden, oft ohne, dass ihre Besitzer es wissen.

Infizierte Geräte werden von Bedrohungsakteuren, häufig Cyberkriminellen, ferngesteuert und für bestimmte Funktionen verwendet, wobei die bösartigen Vorgänge für den Benutzer verborgen bleiben.

Botnets werden häufig zum Versenden von Spam-E-Mails, zur Durchführung von Klickbetrugskampagnen und zur Generierung von bösartigem Datenverkehr für DDoS-Angriffe (Distributed Denial of Service) eingesetzt.

Wie funktionieren Botnets?

Der Begriff Botnet leitet sich von den Wörtern Robot und Network ab. In diesem Fall ist ein Bot ein mit bösartigem Code infiziertes Gerät, das Teil eines Netzwerks oder Netzes infizierter Computer wird, die von einem einzigen Angreifer oder einer Angriffsgruppe kontrolliert werden.

Ein Bot wird manchmal als Zombie bezeichnet, und ein Botnetz wird manchmal als Zombie-Armee bezeichnet. Umgekehrt werden diejenigen, die das Botnetz kontrollieren, manchmal als Bothirten bezeichnet.

Die Botnet-Malware sucht in der Regel nach Geräten mit anfälligen Endpunkten im gesamten Internet und zielt nicht auf bestimmte Personen, Unternehmen oder Branchen ab. Ziel der Erstellung eines Botnets ist es, so viele angeschlossene Geräte wie möglich zu infizieren und die umfangreiche Rechenleistung und Funktionalität dieser Geräte für automatisierte Aufgaben zu nutzen, die im Allgemeinen vor den Benutzern verborgen bleiben.

Ein Botnet für Anzeigenbetrug infiziert beispielsweise den PC eines Benutzers mit bösartiger Software, die die Webbrowser des Systems nutzt, um betrügerischen Datenverkehr auf bestimmte Online-Werbung umzuleiten. Um im Verborgenen zu bleiben, kontrolliert das Botnet jedoch weder das Betriebssystem noch den Webbrowser vollständig, was den Benutzer alarmieren würde. Stattdessen nutzt es einen kleinen Teil der Browser-Prozesse, die oft im Hintergrund laufen, um einen kaum wahrnehmbaren Teil des Datenverkehrs vom infizierten Gerät zu den gezielten Anzeigen zu leiten.

Dieser Bruchteil der Bandbreite eines einzelnen Geräts wird den Cyberkriminellen, die die Anzeigenbetrugskampagne durchführen, nicht viel nützen. Ein Botnet, das Millionen von Botnet-Geräten vereint, kann jedoch riesige Mengen an gefälschtem Datenverkehr für den Anzeigenbetrug erzeugen.

Die Architektur eines Botnetzes

Botnetzinfektionen werden in der Regel durch Malware oder Spyware verbreitet. Botnet-Malware ist in der Regel so konzipiert, dass sie Systeme und Geräte automatisch auf häufige Schwachstellen untersucht, die noch nicht gepatcht wurden, in der Hoffnung, so viele Geräte wie möglich zu infizieren. Sobald die gewünschte Anzahl von Geräten infiziert ist, können Angreifer die Bots mit den folgenden beiden Methoden steuern.

Das Client-Server-Botnet

Beim herkömmlichen Client-Server-Modell wird ein Command-and-Control-Server (C&C) eingerichtet, der über ein Kommunikationsprotokoll wie Internet Relay Chat automatische Befehle an infizierte Botnet-Clients sendet. Die Bots sind oft so programmiert, dass sie inaktiv bleiben und auf Befehle des C&C-Servers warten, bevor sie bösartige Aktivitäten oder Cyberangriffe starten.

Das P2P-Botnet

Der andere Ansatz zur Kontrolle infizierter Bots ist ein Peer-to-Peer-Netzwerk (P2P). Anstelle von C&C-Servern setzt ein P2P-Botnetz auf einen dezentralen Ansatz. Infizierte Geräte können so programmiert werden, dass sie nach bösartigen Websites oder sogar nach anderen Geräten suchen, die Teil eines Botnets sind. Die Bots können dann aktualisierte Befehle oder die neuesten Malware-Versionen austauschen.

Der P2P-Ansatz ist inzwischen häufiger anzutreffen, da Cyberkriminelle und Hackergruppen versuchen, die Entdeckung durch Anbieter von Cybersicherheitslösungen und Strafverfolgungsbehörden zu vermeiden. Diese Behörden haben häufig die C&C-Kommunikation zum Aufspüren und Stören von Botnet-Operationen genutzt.

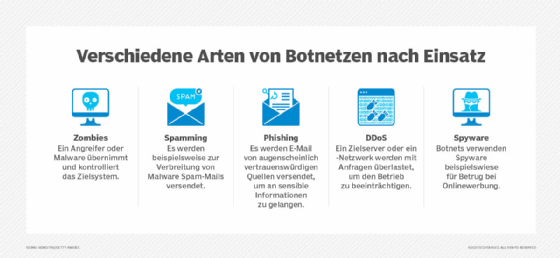

Arten von Botnetzangriffen

Die verschiedenen Arten von Botnetzangriffen sind sehr vielfältig und umfassen die folgenden:

Zombies. Bei diesem Angriff gerät ein Zielcomputer entweder unter die Kontrolle eines Hackers oder einer steuernden Malware, möglicherweise einschließlich eines installierten Trojanischen Pferdes. Der Computer führt dann die ihm aufgetragenen Prozesse aus.

Spamming. Bei diesem Angriff werden Spam-E-Mails verbreitet, beispielsweise um andere Computer und Geräte zu infizieren oder Opfer auf präparierte Webseiten zu locken.

Phishing. Bei Phishing handelt es sich um eine Form des Spamming-Angriffs, bei dem beispielsweise gefälschte Nachrichten von bekannten und vertrauenswürdigen Mitgliedern einer Organisation verwendet werden, um sensible Informationen zu stehlen.

DDoS. Dieser klassische Angriff überlastet einen Server mit einer Flut von Serviceanfragen und bringt ihn zum Absturz.

Spyware. Botnets, die Spyware verwenden, klicken in der Regel auf Online-Werbelinks, um Einnahmen für den Hacker zu erzielen.

Schwachstellen von IoT-Geräten beheben

Die zunehmende Anzahl vernetzter Geräte, die in modernen Industrien eingesetzt werden, bietet eine ideale Umgebung für die Verbreitung von Botnets. Botnetze sind auf ein ausgedehntes Netzwerk von Geräten angewiesen, um ihr Ziel zu erreichen, was das IoT mit seiner großen Angriffsfläche zu einem erstklassigen Ziel macht. Die preiswerten, internetfähigen Geräte von heute sind aufgrund ihrer weiten Verbreitung und ihrer oft begrenzten Sicherheitsfunktionen anfällig für Botnetzangriffe. Darüber hinaus sind IoT-Geräte oft leichter zu hacken, weil sie nicht wie herkömmliche IT-Geräte verwaltet, angesprochen oder überwacht werden können. Unternehmen können die IoT-Sicherheit verbessern, indem sie strengere Authentifizierungsmethoden einführen.

Störung von Botnetzangriffen

In der Vergangenheit wurden Botnetzangriffe gestoppt, indem man sich auf die C&C-Quelle konzentrierte. Strafverfolgungsbehörden und Sicherheitsanbieter verfolgten die Kommunikation der Bots bis zu dem Ort, an dem der Kontrollserver gehostet wurde, und zwangen den Hosting- oder Dienstanbieter, den Server abzuschalten.

Da Botnet-Malware jedoch immer ausgefeilter wird und die Kommunikation dezentralisiert ist, haben sich die Bemühungen zur Bekämpfung von Botnet-Malware von der gezielten Bekämpfung von C&C-Infrastrukturen auf andere Ansätze verlagert. Dazu gehören die Identifizierung und Beseitigung von Botnet-Malware-Infektionen am Ursprungsgerät, die Identifizierung und Replizierung von P2P-Kommunikationsmethoden und die Bekämpfung von Geldtransaktionen anstelle der technischen Infrastruktur in Fällen von Anzeigenbetrug.

Wie man sich vor Botnetzen schützt

Es gibt kein Patentrezept für die Erkennung und Verhinderung von Botnets, aber Hersteller und Unternehmen können damit beginnen, die folgenden Sicherheitskontrollen zu integrieren:

Starke Methoden zur Benutzerauthentifizierung einführen. Entwickeln Sie gute Sicherheitspraktiken, wie zum Beispiel die Verwendung einer Zwei-Faktor-Benutzerauthentifizierung zusätzlich zu komplexen Passwörtern.

Sichere Fernaktualisierung der Firmware. Lassen Sie nur Firmware vom Originalhersteller zu. Hacker können gefälschte Firmware verwenden, um die Kontrolle über Geräte zu übernehmen. Führen Sie Richtlinien ein, um sicherzustellen, dass Firmware vor der Installation validiert wird.

Softwaresysteme regelmäßig aktualisieren. Wenden Sie Software-Updates umgehend an, da sie häufig Sicherheits-Patches und Verbesserungen enthalten. Halten Sie Antiviren-Software auf dem neuesten Stand.

Vorsicht bei E-Mail-Anhängen. Bösartige E-Mail-Anhänge führen den Angreifer oft schnell zu seinem Ziel und erfordern nur einen Klick des potenziellen Opfers. Laden Sie nur wichtige Anhänge herunter und überprüfen Sie vorher den Absender.

Überwachung des Netzes auf ungewöhnliche Aktivitäten. Durch die Messung und Aufzeichnung des Datenverkehrs in peripheren Netzen lassen sich anormale Nutzungsmuster erkennen und Angriffe möglicherweise schon im Anfangsstadium aufdecken.

Fehlgeschlagene Anmeldeversuche überprüfen. Wiederholte Anmeldeversuche deuten oft auf einen Angriff hin. Sie sollten versuchen, die Anmeldeversuche zu überwachen und übermäßige Versuche zu markieren, um sie zu erkennen.

Erweiterte Verhaltensanalyse zur Erkennung von ungewöhnlichem IoT-Verkehrsverhalten. Durch die Messung und Aufzeichnung des Datenverkehrs in peripheren Netzwerken können abnormale Nutzungsmuster erkannt und Angriffe möglicherweise schon im Anfangsstadium erkannt werden.

Schutzmaßnahmen in IoT-Netzwerken automatisieren. Nutzen Sie maschinelles Lernen und künstliche Intelligenz, um Schutzmaßnahmen in IoT-Netzwerken zu automatisieren, bevor Botnets ernsthaften Schaden anrichten können

Diese Maßnahmen finden auf Hersteller- und Unternehmensebene statt, so dass die Sicherheit von Anfang an in die IoT-Geräte integriert werden muss und die Unternehmen die Risiken berücksichtigen müssen.

Aus der Sicht des Benutzers sind Botnetzangriffe schwer zu erkennen, da sich die Geräte auch im infizierten Zustand normal verhalten. Ein Benutzer kann zwar die Malware entfernen, aber es ist unwahrscheinlich, dass er das Botnet beeinträchtigt.

Beispiele für Botnetzangriffe

Bots richten bereits seit den 1990er Jahren Schaden an. Einer der ersten Angriffe fand 1996 statt, als Panix, ein in New York ansässiger Internetdienstanbieter (ISP), durch einen SYN-Flood-Angriff mehrere Tage lang offline war. Dieser DDoS-Angriff überforderte die Server des ISP und hinderte sie an der Verarbeitung.

Weitere bemerkenswerte Beispiele für Botnetzangriffe sind die folgenden.

Zeus

Die Zeus-Malware, die erstmals 2007 entdeckt wurde, ist eine der bekanntesten und am weitesten verbreiteten Malware-Typen in der Geschichte der Informationssicherheit. Zeus verwendet ein Trojaner-Programm, um anfällige Geräte zu infizieren. Varianten dieser Malware wurden im Laufe der Jahre für verschiedene Zwecke eingesetzt, unter anderem zur Verbreitung der Ransomware CryptoLocker.

Ursprünglich wurde Zeus oder Zbot verwendet, um Bankdaten und Finanzinformationen von Benutzern infizierter Geräte zu sammeln. Sobald die Daten gesammelt waren, nutzten die Angreifer die Bots, um Spam- und Phishing-E-Mails zu versenden, die den Zeus-Trojaner an weitere potenzielle Opfer weitergaben.

Im Jahr 2009 schätzte der Cybersecurity-Anbieter Damballa, dass Zeus 3,6 Millionen Rechner infiziert hatte. Im folgenden Jahr identifizierte das Federal Bureau of Investigation (FBI) eine Gruppe osteuropäischer Cyberkrimineller, die hinter der Zeus-Malware-Kampagne vermutet wurde.

Das Zeus-Botnetz wurde 2010 wiederholt unterbrochen, als zwei Internetanbieter, die die C&C-Server für Zeus beherbergten, abgeschaltet wurden. Später wurden jedoch neue Versionen der Zeus-Malware entdeckt.

Cutwail

Cutwail, das erstmals 2007 entdeckt wurde, generierte 51 Millionen E-Mails pro Minute - 45 Prozent des weltweiten Spam-Aufkommens zu dieser Zeit. Auf seinem Höhepunkt drang Cutwail in 1,5 bis 2 Millionen Computersysteme ein und versandte 74 Milliarden Spam-E-Mails pro Tag. Es zielte auf Microsoft Windows-Systeme ab und verwendete Trojaner-Malware, die infizierte Server in Spambots verwandelte.

GameOver Zeus

Anstatt sich auf herkömmliche, zentralisierte C&C-Server zu verlassen, um die Bots zu steuern, nutzte GameOver Zeus, das 2011 gegründet wurde, einen P2P-Netzwerkansatz. Dieser erschwerte es Strafverfolgungsbehörden und Sicherheitsanbietern zunächst, das Botnet zu lokalisieren und zu zerstören.

Infizierte Bots kommunizierten über einen Domain-Generierungsalgorithmus. Das GameOver-Zeus-Botnet generierte Domänennamen, die als Kommunikationspunkte für infizierte Bots dienten. Ein infiziertes Gerät wählte nach dem Zufallsprinzip Domänen aus, bis es eine aktive Domäne erreichte, die neue Befehle erteilen konnte. Das Sicherheitsunternehmen Bitdefender fand heraus, dass täglich bis zu 10.000 neue Domains erstellt werden konnten.

Im Jahr 2014 beteiligten sich internationale Strafverfolgungsbehörden an der Operation Tovar, um GameOver Zeus vorübergehend zu unterbrechen, indem sie die von den Cyberkriminellen verwendeten Domains identifizierten und den Botverkehr auf staatlich kontrollierte Server umleiteten.

Methbot

Im Jahr 2016 deckte das Cybersicherheitsunternehmen White Ops eine umfangreiche Cybercrime-Operation und ein Werbebetrugs-Botnetz mit dem Namen Methbot auf.

Nach Angaben von Sicherheitsforschern generierte Methbot täglich zwischen 3 und 5 Millionen US-Dollar an betrügerischen Werbeeinnahmen, indem er betrügerische Klicks für Online-Anzeigen und gefälschte Aufrufe von Videowerbung erzeugte.

Anstatt zufällige Geräte zu infizieren, wurde die Methbot-Kampagne auf etwa 800 bis 1.200 dedizierten Servern in Rechenzentren in den USA und den Niederlanden ausgeführt. Die operative Infrastruktur der Kampagne umfasste 6.000 gefälschte Domains und mehr als 850.000 dedizierte IP-Adressen, von denen viele fälschlicherweise als zu legitimen Internetdienstanbietern gehörend registriert waren.

Die infizierten Server erzeugten gefälschte Klicks und Mausbewegungen und fälschten Facebook- und LinkedIn-Konten, um als legitime Benutzer zu erscheinen und herkömmliche Verfahren zur Erkennung von Anzeigenbetrug zu täuschen.

Um Methbots Monetarisierungsplan zu durchkreuzen, veröffentlichte White Ops eine Liste gefälschter Domains und betrügerischer IP-Adressen, um Werbetreibende zu warnen und ihnen die Möglichkeit zu geben, die Adressen zu blockieren.

Mirai

Ende 2016 wurden mehrere leistungsstarke DDoS-Angriffe beobachtet, die einen neuen Rekord aufstellten und später auf eine als Mirai bekannte Malware zurückgeführt wurden.

Der durch den DDoS-Angriff erzeugte Datenverkehr kam von verschiedenen angeschlossenen Geräten, darunter drahtlose Router und Überwachungskameras. Die Mirai-Malware wurde entwickelt, um das Internet nach ungesicherten Geräten zu durchsuchen und dabei IP-Adressen zu vermeiden, die großen Unternehmen und Regierungsbehörden gehören. Nachdem die Malware ein ungesichertes Gerät identifiziert hatte, versuchte sie, sich mit gängigen Standardkennwörtern anzumelden. Falls erforderlich, griff die Malware auf Brute-Force-Angriffe zurück, um Passwörter zu erraten.

Sobald ein Gerät kompromittiert war, stellte es eine Verbindung zur C&C-Infrastruktur her und konnte unterschiedliche Mengen an Datenverkehr auf ein DDoS-Ziel umleiten. Infizierte Geräte funktionierten oft noch normal weiter, was die Erkennung von Mirai-Botnet-Aktivitäten erschwerte.

Der Mirai-Quellcode wurde später der Öffentlichkeit zugänglich gemacht, so dass jeder die Malware nutzen kann, um Botnetze zu erstellen, indem er schlecht geschützte IoT-Geräte angreift.

Kraken

Im Jahr 2022 erreichte das Kraken-Botnet einen der höchsten Verbreitungsgrade aller Zeiten und infizierte 10 Prozent aller Fortune-500-Unternehmen mit einem Spyware-Angriff, bei dem fast eine halbe Million Bots eingesetzt wurden. Jeder Bot konnte 600.000 E-Mails pro Tag generieren. Es war auch eines der ersten Botnets, das sich der Entdeckung entziehen konnte.

Aus Sicht der Nutzer sind Botnet-Angriffe schwer zu erkennen, da sich die Geräte auch im infizierten Zustand normal verhalten. Da Botnet- und IoT-Angriffe immer raffinierter werden, muss die IoT-Sicherheit auf Branchenebene angegangen werden.