Ransomware

Was ist Ransomware?

Ransomware ist eine Art von Malware, die die Daten, Dateien, Geräte oder Systeme eines Opfers sperrt und verschlüsselt, sodass sie nicht mehr zugänglich und nutzbar sind, bis der Angreifer ein Lösegeld erhält.

Die ersten Versionen von Ransomware verwendeten nur Verschlüsselung, um Opfer daran zu hindern, auf ihre Dateien und Systeme zuzugreifen. Opfer, die über regelmäßige Backups verfügten, konnten ihre Daten jedoch wiederherstellen, sodass kein Lösegeld gezahlt werden musste. Im Gegenzug begannen böswillige Akteure, Taktiken der Cybererpressung einzusetzen, indem sie zusätzliche Bedrohungen nutzten, um Opfer zu Lösegeldzahlungen zu erpressen. Außerdem begannen Angreifer zunehmend, die Backups der Opfer ins Visier zu nehmen, um Organisationen daran zu hindern, ihre Daten wiederherzustellen.

Malware ist der Oberbegriff für jede Art von Schadsoftware, die unbefugten Zugriff auf die Systeme eines Benutzers ermöglicht. Ransomware ist eine spezielle Form von Malware, die eine Zahlung verlangt, um die Daten zu entsperren und zu entschlüsseln, damit das Opfer wieder Zugriff erhält.

Ransomware kann verheerende Folgen für Einzelpersonen, Organisationen und sogar ganze Gemeinden oder Länder haben. Da sie weiterhin erfolgreich sind, werden diese finanziell motivierten Angriffe immer häufiger.

Wie funktioniert Ransomware?

Der Lebenszyklus von Ransomware umfasst sechs allgemeine Phasen: Verbreitung und Infektion von Malware, Steuerung und Kontrolle, Erkundung und laterale Ausbreitung, böswilliger Diebstahl und Dateiverschlüsselung, Erpressung und Lösung.

Stufe 1: Malware-Verteilung und Infektion

Bevor Angreifer Lösegeld fordern können, müssen sie die Systeme ihrer Opfer infiltrieren und sie mit Malware infizieren. Die häufigsten Angriffsvektoren für Ransomware sind Phishing, Missbrauch von Anmeldeinformationen und ausnutzbare Softwareschwachstellen:

Phishing. Dies ist die gängigste Form des Social Engineering und nach wie vor der häufigste Angriffsvektor für alle Arten von Malware. Angreifer versehen legitim aussehende E-Mails mit bösartigen Links und Anhängen, um Benutzer dazu zu verleiten, unwissentlich Malware zu installieren. Smishing, Vishing, Spear Phishing und Watering-Hole-Angriffe sind alles Formen von Phishing und Social-Engineering-Betrug, mit denen Angreifer Menschen dazu verleiten, Malware zu installieren.

RDP- und Anmeldeinformationen-Missbrauch. Dies umfasst den Einsatz von Brute-Force- oder Credential-Stuffing-Angriffen oder den Kauf von Anmeldeinformationen im Darknet mit dem Ziel, sich als legitime Benutzer in Systeme einzuloggen und das Netzwerk dann mit Malware zu infizieren. RDP (Remote Desktop Protocol), ein beliebter Angriffspunkt für Angreifer, ist ein Protokoll, das es Administratoren ermöglicht, von praktisch überall aus auf Server und Desktops zuzugreifen, und Benutzern den Fernzugriff auf ihre Desktops ermöglicht. Unsachgemäß gesicherte RDP-Implementierungen sind jedoch ein häufiger Einstiegspunkt für Ransomware.

Softwareschwachstellen. Diese sind auch ein häufiges Ziel für Ransomware-Infektionen. Angreifer infiltrieren die Systeme eines Opfers, indem sie ungepatchte oder veraltete Software angreifen. Einer der größten Ransomware-Vorfälle in der Geschichte, WannaCry, steht im Zusammenhang mit dem EternalBlue-Exploit, einer Schwachstelle in ungepatchten Versionen des SMB-Protokolls von Windows.

Stufe 2: Command and Control

Ein Command-and-Control-Server (C&C), der von den Ransomware-Angreifern eingerichtet und betrieben wird, sendet Verschlüsselungscodes an das Zielsystem, installiert zusätzliche Malware und trägt zu anderen Phasen des Ransomware-Lebenszyklus bei.

Stufe 3: Erkundung und Seitwärtsbewegung

In dieser zweistufigen Phase sammeln Angreifer zunächst Informationen über das Netzwerk des Opfers, um besser zu verstehen, wie sie einen erfolgreichen Angriff starten können. Anschließend verbreiten sie die Infektion auf andere Geräte und erhöhen ihre Zugriffsrechte, um wertvolle Daten aufzuspüren.

Stufe 4: Diebstahl und Dateiverschlüsselung

In dieser Phase leiten die Angreifer Daten an den C&C-Server weiter, um sie später für Erpressungsangriffe zu verwenden. Anschließend verschlüsseln die Angreifer die Daten und Systeme mit den von ihrem C&C-Server gesendeten Schlüsseln.

Stufe 5: Erpressung

Die Angreifer fordern ein Lösegeld. Die Organisation weiß nun, dass sie Opfer eines Ransomware-Angriffs geworden ist.

Stufe 6: Auflösung

Die betroffene Organisation muss Maßnahmen ergreifen, um den Angriff zu bewältigen und sich davon zu erholen. Dies kann die Wiederherstellung von Backups, die Umsetzung eines Plans zur Wiederherstellung nach einem Ransomware-Angriff, die Zahlung des Lösegelds, Verhandlungen mit den Angreifern oder den kompletten Neuaufbau der Systeme umfassen.

Die verschiedenen Arten von Ransomware

Ransomware wird danach definiert und kategorisiert, wie sie übertragen wird und welche Auswirkungen sie hat. Die Übertragung umfasst Ransomware as a Service (RaaS), automatisierte Übertragung (nicht als Service) und manuelle Übertragung. Die Auswirkungen können in der Nichtverfügbarkeit von Daten, Datenvernichtung, Datenlöschung, Datenexfiltration und Erpressung bestehen.

Die folgenden Begriffe beschreiben die verschiedenen Arten von Ransomware näher:

- Locker-Ransomware sperrt die Opfer vollständig von ihren Daten oder Systemen aus.

- Krypto-Ransomware verschlüsselt alle oder einige Dateien der Opfer.

- Scareware gaukelt den Opfern vor, dass ihre Geräte mit Ransomware infiziert sind, was aber nicht unbedingt der Fall sein muss. Die Angreifer bringen die Opfer dann dazu, eine Software zu kaufen, die angeblich die Ransomware entfernt, in Wirklichkeit aber Daten stiehlt oder zusätzliche Malware herunterlädt.

- Bei Erpressungstrojanern, auch bekannt als Leakware, Doxware und Exfiltrationware, stehlen Angreifer die Daten ihrer Opfer und drohen damit, sie zu veröffentlichen oder im Darknet zu verkaufen.

- Wiper-Malware verhält sich wie Ransomware, ist aber in Wirklichkeit eine zerstörerische Form von Malware.

- „Double Extortion Ransomware“, Ransomware mit doppelter Erpressung, verschlüsselt die Daten der Opfer und leitet Daten weiter, um die Opfer zur Zahlung eines Lösegelds zu erpressen, unter Umständen sogar zweimal.

- Dreifach-Erpressungs-Ransomware, Triple Extortion Ransomware, verschlüsselt die Daten der Opfer, exfiltriert Daten, um die Opfer zu erpressen, und fügt eine dritte Bedrohung hinzu. Häufig ist dieser dritte Vektor ein DDoS-Angriff oder die Erpressung der Kunden, Partner, Lieferanten und Stakeholder der Opfer, Lösegeld zu zahlen, oder die ursprünglich infizierte Organisation wird zur Zahlung gedrängt. Dies könnte dazu führen, dass Angreifer drei oder mehr Lösegeldzahlungen für einen einzigen Angriff erhalten.

- RaaS (Ransomware as a Service), ein Bereitstellungsmodell und keine Art von Ransomware, wird oft in Aufzählungen von Ransomware-Arten aufgeführt. RaaS ist ein abonnementbasiertes Modell, bei dem Ransomware-Entwickler die kostenpflichtige Malware an Ransomware-Betreiber verkaufen, die den Entwicklern beispielsweise einen Prozentsatz der Gewinne aus den Angriffen überlassen.

Welche Auswirkungen hat Ransomware auf Unternehmen?

Je nach Komplexität des Angriffs, der Motivation des Angreifers und der Abwehrmaßnahmen des Opfers können die Folgen von Ransomware von geringfügigen Unannehmlichkeiten über eine teure und langwierige Wiederherstellung bis hin zur vollständigen Betriebsunfähigkeit reichen. Dies kann auch die Aufgabe der Geschäftstätigkeit eines Unternehmens bedeuten.

Den Unterschied können verschiedene Faktoren ausmachen, darunter die folgenden:

- Offenlegung oder Verlust von Daten

- Ausfallzeiten des Systems

- Produktivitätsverlust

- Einnahmeverluste

- Bußgelder für die Nichteinhaltung gesetzlicher und behördlicher Vorschriften

Ransomware kann auch folgende Auswirkungen haben:

- Beschädigter Ruf des Unternehmens

- Schlechtere Arbeitsmoral der Mitarbeiter

- Verlust von Kundenvertrauen und -loyalität

- Organisation wird zum potenziellen Ziel zukünftiger Angriffe

Eine Cyberversicherung könnte dazu beitragen, die finanzielle Belastung durch einen Ransomware-Angriff zu verringern. Cyberversicherungsdienste bieten in der Regel Dienstleistungen vor einem Verstoß an – wie Schulungen, Schwachstellen-Scans und Planspiele – sowie Dienstleistungen nach einem Verstoß, einschließlich Datenwiederherstellungsbemühungen und Unterstützung bei der Untersuchung von Verstößen. Einige Cyberversicherungsdienste arbeiten auch mit Verhandlungsdiensten zusammen, um die Kommunikation mit den Erpressern professionell zu handhaben.

Es ist jedoch nicht immer einfach, eine Cyberversicherung zu finden. Die Flut von Ransomware-Angriffen in den letzten Jahren hat zu Prämienerhöhungen oder sogar zur Verweigerung des Versicherungsschutzes für Kunden geführt. Unternehmen müssen bestimmte Vorbedingungen erfüllen, um Versicherungsschutz zu erhalten.

Die Geschichte der Ransomware

Ransomware stellt seit mehr als drei Jahrzehnten eine Bedrohung für Organisationen und Einzelpersonen dar. Die erste bekannte Ransomware-Kampagne erreichte ihre Opfer 1989 per Post. Der in Harvard ausgebildete Biologe Joseph L. Popp, der heute als „Vater der Ransomware“ gilt, verschickte mit Malware infizierte Disketten an 20.000 Personen, die kurz zuvor an einer AIDS-Konferenz der Weltgesundheitsorganisation teilgenommen hatten.

Popps Malware wurde als AIDS-Trojaner bekannt. Nach dem Einlegen in den Computer eines Opfers verschlüsselte die Disk, die scheinbar einen medizinischen Forschungsfragebogen enthielt, in Wirklichkeit aber bösartigen Code, das System und wies das Opfer an, 189 US-Dollar an ein Postfach in Panama zu senden. IT-Experten fanden bald einen Entschlüsselungscode, aber der Vorfall markierte den Beginn einer neuen Ära der Cyberkriminalität.

Trotz Popps früher Aktivitäten erlangte Ransomware erst in den 2000er Jahren, als die Internetnutzung stark zunahm, allgemeine Bekanntheit. Frühe Varianten wie GPCode und Archievus wurden schließlich durch ausgefeiltere Varianten ersetzt. Anfang der 2010er-Jahre kamen mehrere neue Arten von Ransomware und Ransomware-Übertragungsmodellen auf, darunter Locker-Ransomware wie WinLock im Jahr 2011, RaaS wie Reveton im Jahr 2012 und Krypto-Ransomware wie CryptoLocker im Jahr 2013.

Die Einführung von Kryptowährungen im Jahr 2009 markierte einen weiteren entscheidenden Moment in der Geschichte der Ransomware, da sie es Angreifern ermöglichte, auf einfache und anonyme Weise Zahlungen einzutreiben. Im Jahr 2012 wurde Reveton zu einer der ersten Ransomware-Kampagnen, bei der die Angreifer von den Opfern Lösegeld in Bitcoin forderten.

Der WannaCry-Angriff

Im Jahr 2017 fielen Hunderttausende von Computern mit Microsoft Windows einer neuen Ransomware-Variante zum Opfer, dem berüchtigten Kryptotrojaner WannaCry, in einem der größten Ransomware-Angriffe aller Zeiten. Die Bedrohungsakteure nahmen Organisationen in 150 Ländern ins Visier, darunter große Banken, Strafverfolgungsbehörden, Gesundheitsorganisationen und Telekommunikationsunternehmen. WannaCry markierte wohl den Beginn eines neuen Kapitels in der Geschichte der Ransomware, in dem Angriffe größer, lukrativer, zerstörerischer und weiter verbreitet wurden.

Als Wurm ist WannaCry in der Lage, sich selbst zu replizieren und sich seitlich zu bewegen, um automatisch andere Geräte in einem Netzwerk ohne menschliche Hilfe zu infizieren. Die Malware nutzt den EternalBlue-Exploit, der ursprünglich von der National Security Agency entwickelt und von den Shadow Brokers-Hackern geleakt wurde und eine Schwachstelle in der Implementierung des SMB-Protokolls von Microsoft ausnutzt. Obwohl Microsoft vor den Angriffen ein Software-Update zur Behebung der Schwachstelle veröffentlichte, fallen nicht gepatchte Systeme bis heute WannaCry-Infektionen zum Opfer.

Kurz nach Beginn der WannaCry-Angriffe machte NotPetya – eine Variante der ein Jahr zuvor aufgetauchten Petya-Ransomware – Schlagzeilen. Wie WannaCry nutzt auch NotPetya den EternalBue-Exploit aus. Als Wiperware zerstört sie jedoch die Dateien der Opfer, nachdem sie diese verschlüsselt hat – selbst, wenn diese die Lösegeldforderungen erfüllen.

Im Jahr 2018 wurde eine weitere berüchtigte Ransomware-Variante, Ryuk, zu einer der ersten, die Netzlaufwerke und -ressourcen verschlüsselte und die Windows-Systemwiederherstellung deaktivierte. Ryuk machte es für Opfer praktisch unmöglich, ihre Daten wiederherzustellen, wenn sie nicht über Rollback-Tools oder Offline-Backups verfügten, es sei denn, sie zahlten das Lösegeld.

Schutz vor Ransomware-Angriffen

Die Abwehr von Ransomware stellt für Organisationen aller Art und Größe eine große Herausforderung dar, für die es kein Patentrezept gibt. Experten zufolge benötigen Unternehmen eine mehrgleisige Strategie zur Abwehr von Ransomware, die Folgendes umfasst:

Defense-in-Depth-Sicherheit. Ein Defense-in-Depth-Ansatz besteht aus mehreren Sicherheitskontrollen, die zusammenarbeiten, um bösartige Aktivitäten zu blockieren. Wenn es der Malware gelingt, eine Kontrolle zu umgehen, besteht die Hoffnung, dass ein anderer, sich überschneidender Sicherheitsmechanismus sie aufhält.

Experten empfehlen, zumindest grundlegende Cybersicherheits-Tools und -Strategien einzusetzen, beispielsweise Antimalware, Multifaktor-Authentifizierung, Firewalls, E-Mail-Sicherheitsfilter, Webfilter, Analyse des Netzwerkverkehrs, Erlaubnislisten/Blocklisten, EDR (Endpoint Detection and Response), das Prinzip der geringsten Privilegien und sichere Fernzugriffstechnologien, einschließlich VPNs und vertrauensfreier Netzwerkzugang. Sie raten Organisationen auch, die Verwendung von RDP einzuschränken oder zu blockieren.

Erweiterte Sicherheitskontrollen. Während grundlegende Sicherheitskontrollen viele bekannte Ransomware-Varianten erkennen und abfangen können, ist es mit fortschrittlichen Schutztechnologien wahrscheinlicher, dass neuartige Angriffe aufgedeckt werden. Erwägen Sie Tools und Strategien wie erweiterte Erkennung und Reaktion (XDR, Extended Detection and Response), Managed Detection and Response (MDR), Secure Access Service Edge (SASE), SIEM, Analyse des Benutzer- und Entitätsverhaltens (UEBA), Zero-Trust-Sicherheit und Deception-Technologie.

Patch-Management. Als der WannaCry-Ransomware-Angriff im Mai 2017 zum ersten Mal zuschlug, nutzte er eine bekannte Schwachstelle aus, für die Microsoft zwei Monate zuvor einen Patch veröffentlicht hatte - einen, den Hunderttausende von Opfern noch nicht installiert hatten. Es ist bemerkenswert, dass Unternehmen mit ungepatchten Systemen immer noch Opfer von WannaCry und vielen anderen Angriffen werden.

Auch wenn Unternehmen manchmal gute Gründe haben, Software- und Systemaktualisierungen zu verzögern - zum Beispiel, weil Patches zu Leistungsproblemen führen können, die den Geschäftsbetrieb beeinträchtigen - müssen sie diese gegen die Kosten potenziell katastrophaler Sicherheitsvorfälle abwägen. Befolgen Sie die Best Practices für die Patch-Verwaltung, um das Risiko von Ransomware drastisch zu reduzieren.

Datensicherungen. Backups kritischer Daten können einen Ransomware-Angriff wirkungsvoll abwehren, indem sie es einem Unternehmen ermöglichen, den Betrieb wiederherzustellen, ohne auf die Forderungen der Cyberkriminellen einzugehen. Entscheidend ist jedoch, dass das Backup von der primären IT-Umgebung aus nicht zugänglich ist, damit die Bedrohungsakteure es während des Eindringens nicht finden und verschlüsseln können. Es ist auch wichtig zu beachten, dass Backups zwar ein wichtiger Bestandteil der Ransomware-Abwehr sind, aber kein Allheilmittel, insbesondere im Falle von Doppel- oder Dreifach-Erpressungsangriffen. Unternehmen, die Cloud-basierte Backups zum Schutz vor Ransomware verwenden, müssen die richtigen Fragen an den Anbieter stellen, um sicherzustellen, dass ihre Daten in guten Händen sind.

Schulungen zum Sicherheitsbewusstsein (Security Awareness Training). Ransomware-Betreiber verschaffen sich häufig über erkennbare und vermeidbare Mittel Zugang zu Unternehmensnetzwerken. Die Schulung der Endbenutzer ist wohl das wichtigste - und schwierigste - Element der Malware-Prävention. Sicherheitsschulungen sollten dynamisch und fesselnd sein und spezifische Informationen über Ransomware enthalten, damit die Benutzer lernen, wie sie Angriffe vermeiden können und was zu tun ist, wenn sie glauben, dass ein Angriff im Gange ist.

Ransomware-Angriffe erkennen

Selbst Unternehmen, die bewährte Verfahren zur Ransomware-Prävention anwenden, werden unweigerlich Opfer von Angriffen. Viele Experten sind der Meinung, dass es für Unternehmen nicht eine Frage des Ob, sondern des Wann sein sollte.

Wenn Sicherheitsteams einen Ransomware-Angriff jedoch bereits im Frühstadium erkennen können, sind sie möglicherweise in der Lage, bösartige Akteure zu isolieren und zu entfernen, bevor sie Zeit haben, sensible Daten zu finden, zu verschlüsseln und zu exfiltrieren.

Eine wichtige erste Verteidigungslinie sind Antimalware-Tools, die bekannte Ransomware-Varianten auf der Grundlage ihrer digitalen Signaturen erkennen können. Einige Angebote, wie XDR- und SIEM-Plattformen, scannen auch nach Verhaltensanomalien, um neuartige und ansonsten nicht erkennbare Ransomware-Stämme zu erkennen. Zu den möglichen Indikatoren für eine Kompromittierung gehören abnormale Dateiausführungen, Netzwerkverkehr und API-Aufrufe, die allesamt auf einen aktiven Ransomware-Angriff hindeuten können.

Einige Unternehmen nutzen eine auf Täuschung basierende Erkennung, um Angreifer aufzuspüren, indem sie sie mit gefälschten IT-Ressourcen ködern, die als Stolperdraht fungieren, um Sicherheitsteams auf ihre Anwesenheit aufmerksam zu machen. Cyber-Köder erfordern zwar beträchtliche Ressourcen für die Bereitstellung und Wartung, haben aber eine außergewöhnlich niedrige False-Positive-Rate, was sie zu wertvollen Waffen im Kampf gegen Ransomware macht.

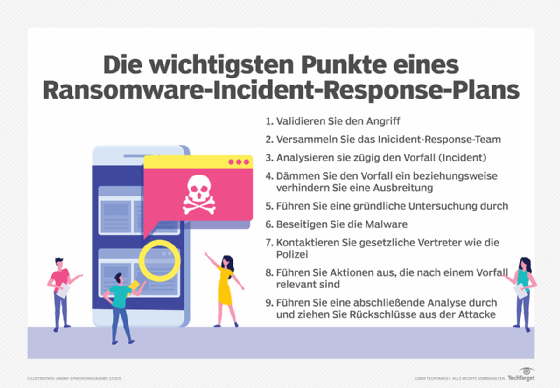

Der Umgang mit einem Ransomware-Vorfall

Jede glaubwürdige Vermutung, dass ein Ransomware-Angriff im Gange ist, sollte automatisch den ersten Schritt eines Reaktionsplans für Ransomware-Vorfälle auslösen: die Validierung des Angriffs. Wenn das Sicherheitsteam bestätigt, dass es sich bei dem Vorfall tatsächlich um einen Ransomware-Angriff handelt, kann es mit den folgenden Schritten fortfahren:

Das Reaktionsteam für den Vorfall einberufen. Diese Gruppe sollte Vertreter der IT-Abteilung, der Geschäftsleitung, des Betriebsrates, der Rechtsabteilung und der PR-Abteilung umfassen. Entscheidend ist, dass alle Beteiligten lange vor einer tatsächlichen Krise Folgendes wissen sollten:

- Wie sie über einen Vorfall benachrichtigt werden.

- Ihre besonderen Aufgaben und Verantwortlichkeiten.

- Wie man miteinander kommunizieren kann.

Analyse des Vorfalls. So schnell wie möglich ermitteln, wie weit sich die Malware verbreitet hat.

Eindämmen des Vorfalls. Sofortige Abschaltung und Quarantäne aller infizierten Systeme und Geräte, um die Auswirkungen der Malware zu minimieren. Im Idealfall ist eine Netzwerkverwaltungstechnologie vorhanden, die Endgeräte mit untypischem Verhalten automatisch unter Quarantäne stellt, Verbindungen zu C&C-Servern blockiert und Netzwerksegmente sperrt, um seitliche Bewegungen zu verhindern. Wenn die Zeit drängt, kann die Automatisierung den Eindämmungsprozess erheblich beschleunigen. Nachdem die Infektion eingedämmt wurde, überprüfen Sie die Backup-Ressourcen, um sicherzustellen, dass sie intakt und sicher sind.

Untersuchungen anstellen. Sammeln Sie so viele Informationen wie möglich über den Ransomware-Angriff und dessen Schweregrad. Beurteilen Sie die möglichen Folgen und geben Sie den Entscheidungsträgern Empfehlungen.

Beseitigung der Malware und Wiederherstellung nach dem Vorfall. Löschen und ersetzen Sie infizierte zentrale Systeminstanzen, löschen Sie betroffene Endgeräte und stellen Sie sie mit sauberen Backup-Daten wieder her. Scannen Sie anschließend die wiederhergestellten Daten, um sicherzustellen, dass die Malware entfernt wurde. Ändern Sie schließlich alle System-, Netzwerk- und Kontopasswörter.

Beteiligte kontaktieren. Teilen Sie die Einzelheiten des Vorfalls den entsprechenden Interessengruppen mit, wie es der Reaktionsplan für den Vorfall vorsieht. Dazu können sowohl interne Stakeholder wie Mitarbeiter und Führungskräfte als auch externe Stakeholder wie Kunden, externe Partner und Strafverfolgungsbehörden gehören.

Durchführung von Aktivitäten nach einem Vorfall. Offenlegung von Angriffen gegenüber Behörden und Kunden, soweit erforderlich, in Übereinstimmung mit Compliance-Vorschriften und Unternehmensrichtlinien. Bestätigen, dass alle Systeme, Daten und Anwendungen zugänglich und betriebsbereit sind und keine Schwachstellen aufweisen, die Angreifern den Zugang zur Umgebung verwehren könnten.

Analyse durchführen und Lehren aus dem Angriff ziehen. Sobald sich die Wogen geglättet haben und das Unternehmen wieder normal arbeitet, sollten Sie die Details des Angriffs sorgfältig analysieren und alle Sicherheitslücken identifizieren, die das Unternehmen schließen muss, um zukünftige Vorfälle zu verhindern. Überprüfen Sie die Maßnahmen zur Reaktion auf den Vorfall, ermitteln Sie die daraus gezogenen Lehren und aktualisieren Sie den Plan zur Reaktion auf den Vorfall entsprechend.

Vergewissern Sie sich, dass die Postmortem-Analyse keine Schuldzuweisungen oder Schuldzuweisungen beinhaltet. Betonen Sie vielmehr die Möglichkeit, aus Fehlern zu lernen und künftige Maßnahmen zur Ransomware-Prävention und -Reaktion zu verstärken.