Ransomware mit dreifacher Erpressung

Was ist Ransomware mit dreifacher Erpressung?

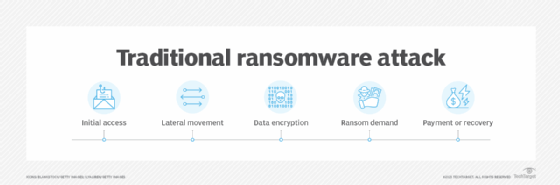

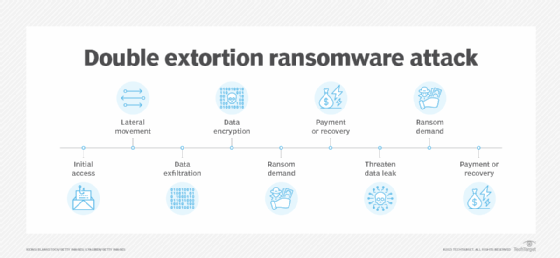

Bei einem herkömmlichen Ransomware-Angriff verschlüsselt ein Angreifer die Daten des Opfers und sperrt sie für den Zugriff darauf. Bei einem Ransomware-Angriff mit doppelter Erpressung kommt ein zweiter Angriffsvektor hinzu - das Exfiltrieren von Daten, um sie zu veröffentlichen. Unternehmen, die Opfer eines herkömmlichen Ransomware-Angriffs sind, können sich oft mithilfe von Backups erholen. Durch das Exfiltrieren von Daten bei einem doppelten Erpressungsangriff hat der Angreifer eine weitere Chance, das Opfer zu erpressen - oder zwei Lösegelder zu verlangen. Die Angreifer können damit drohen, die gestohlenen Daten im Dark Web zu veröffentlichen, durchsickern zu lassen oder zu verkaufen, wenn das zweite Lösegeld nicht gezahlt wird.

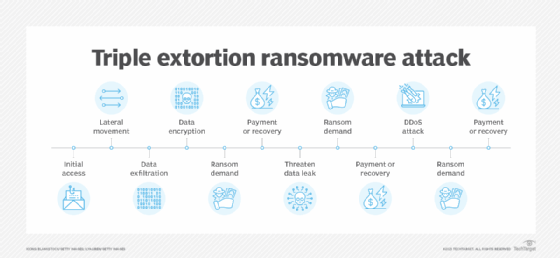

Ein Ransomware-Angriff mit dreifacher Erpressung fügt einen dritten Angriffsvektor und das Potenzial für ein weiteres - oder drittes - Lösegeld hinzu. Bei diesem dritten Angriffsvektor könnte es sich um einen DDoS-Angriff (Distributed Denial of Service) handeln oder um die Einschüchterung von Kunden, Mitarbeitern und Geschäftspartnern des Opfers, damit diese ein Lösegeld zahlen.

Mit der dreifachen Erpressung versuchen die Angreifer, die Opfer zur Zahlung mehrerer Lösegelder zu zwingen, indem sie zusätzliche Bedrohungen und Risiken schaffen, die über die bloße Sperrung des Datenzugriffs hinausgehen.

Ransomware-Angriffe mit doppelter und dreifacher Erpressung nehmen immer mehr zu. Das Cybersicherheitsunternehmen Venafi berichtete im Jahr 2022, dass 83 Prozent der Ransomware-Angriffe mehrere Lösegeldforderungen enthielten.

Wie funktioniert ein Ransomware-Angriff mit dreifacher Erpressung?

In der Anfangsphase folgt ein Ransomware-Angriff mit dreifacher Erpressung der gleichen grundlegenden Angriffssequenz wie ein gewöhnlicher Ransomware-Angriff, fügt aber den zweiten und dritten Angriffsvektor hinzu. Ein typischer Ransomware-Angriff mit dreifacher Erpressung umfasst die folgenden Schritte:

- Erster Zugriff. Angreifer verschaffen sich Zugang zum Netzwerk ihres Opfers, oft durch Phishing, Malware, Schwachstellen oder gestohlene Anmeldedaten.

- Seitwärtsbewegung und optionale Rechteausweitung. Sobald sie Zugang zum Netzwerk haben, dringen Angreifer tiefer in die Umgebung ein, um ihre Privilegien zu erhöhen und potenziell wertvolle Daten zu finden.

- Datenexfiltration. Sobald sie identifiziert sind, werden hochwertige Vermögenswerte gestohlen, um sie in einem doppelten Erpressungsangriff zu verwenden.

- Verschlüsselung von Dateien. Angreifer verschlüsseln die Daten, damit das Opfer nicht mehr darauf zugreifen kann.

- Lösegeldforderung. Nachdem die Daten verschlüsselt und exfiltriert wurden, senden die Angreifer eine Lösegeldforderung an das Opfer, in der sie eine Zahlung - in der Regel in einer Kryptowährung – fordern. Oftmals wird eine Herausgabe des Verschlüsselungsschlüssels versprochen.

- Doppelte Erpressung mit Lösegeldforderung. Wenn das Unternehmen des Opfers in der Lage ist, seine Daten anhand von Backups wiederherzustellen - oder sogar, wenn es das erste Lösegeld bezahlt hat -, wenden sich die böswilligen Akteure für einen zweiten Angriff an das Opfer und verlangen eine zweite Lösegeldzahlung, um zu verhindern, dass sie die sensiblen Daten des Opfers veröffentlichen oder weitergeben.

- Dreifache Erpressung mit Lösegeldforderung. Beim dritten Angriff drohen die Angreifer mit weiteren Maßnahmen wie DDoS-Angriffen oder wenden sich sogar an die Kunden, Mitarbeiter und Geschäftspartners des Opfers, um eine Zahlung zu fordern.

Böswillige Akteure verlangen oft mit jedem weiteren Lösegeld immer höhere Zahlungen. Die Strafverfolgungsbehörden raten Unternehmen davon ab, das Lösegeld zu zahlen.

Wie man sich vor Ransomware mit dreifacher Erpressung schützt

Um das Risiko von Ransomware-Angriffen mit dreifacher Erpressung zu minimieren, sollten Sie die folgenden Best Practices befolgen:

- Verstärken Sie die Zugriffskontrollen. Verwenden Sie sichere Passwörter und eine mehrstufige Authentifizierung, beschränken Sie die administrativen Rechte auf Server und deaktivieren oder beschränken Sie den Zugriff auf das Remote Desktop Protocol.

- Einspielen von Patches und Software-Updates. Stellen Sie sicher, dass alle Betriebssysteme, Software und Firmware gepatcht und auf dem neuesten Stand sind.

- Erhöhen Sie die Netzwerksicherheit. Sichern Sie Netzwerke durch Mikrosegmentierung und virtuelle LANs, um das Risiko zu verringern, dass sich Angreifer seitwärts durch ein Netzwerk bewegen. Stellen Sie sicher, dass neben Firewalls auch Systeme zur Verhinderung und Erkennung von Eindringlingen (IPS/IDS) vorhanden sind.

- Überwachung und Protokollierung. Überwachen Sie Netzwerke auf verdächtige Verbindungen, scannen Sie Protokolle nach Anzeichen für eine Gefährdung und achten Sie auf Anzeichen für den Missbrauch von Zugangsdaten.

- Führen Sie Schulungen zum Thema Cybersicherheit durch. Informieren Sie die Mitarbeiter über Phishing und Social Engineering. Sensibilisieren Sie sie für verdächtige E-Mails, URLs und Anhänge.

- Entwickeln Sie einen Reaktionsplan für Vorfälle. Entwerfen und testen Sie einen Reaktionsplan für Ransomware-Vorfälle. Stellen Sie sicher, dass er Erkennung, Analyse und Eindämmung umfasst.

- Backups und Wiederherstellung. Führen Sie regelmäßig verschlüsselte Offline-Backups durch und bewahren Sie diese an einem vom Produktionsnetzwerk getrennten Ort auf. Testen Sie regelmäßig die Wiederherstellungsmöglichkeiten von Backups. Ziehen Sie den Abschluss einer Cyberversicherung in Betracht, um etwaige Kosten im Falle eines Ransomware-Vorfalls auszugleichen.