marco - stock.adobe.com

WLAN-Aktivitäten überwachen mit Kismet, Airodump-ng, Tshark

Kismet, Airodump-ng und Tshark öffnen den Blick hinter die Kulissen jedes WLANs.Die Tools zeigen, wie sich Funksignale und Datenströme gezielt aufspüren und analysieren lassen.

Die Analyse und Absicherung von WLAN-Umgebungen erfordert in der Praxis mehr als nur einen flüchtigen Blick auf Signalstärke und Verschlüsselungsart. Sicherheitslücken entstehen oft erst im Zusammenspiel aus physischer Erreichbarkeit, fehlerhafter Konfiguration und unsicheren Protokollabläufen. Um diese Schwachstellen systematisch zu erkennen, hat sich der kombinierte Einsatz der Open-Source-Tools Kismet, Airodump-ng und Tshark bewährt.

Hinweis: Die hier beschriebenen Techniken dürfen nur in eigenen Netzwerken oder mit ausdrücklicher, schriftlicher Genehmigung des Netzwerkbetreibers angewendet werden. Das unerlaubte Abhören von Netzwerken ist strafbar.

Kismet verschafft einen vollständigen Überblick über die Funklandschaft, erkennt auch versteckte Netze und ordnet Clients zuverlässig zu. Airodump-ng (Bestandteil von aircrack-ng) erlaubt darauf aufbauend das gezielte Mitschneiden relevanter Verbindungen, inklusive der Erfassung von Handshakes oder spezieller Client-Interaktionen. Tshark (Bestandteil von Wireshark) schließt den Kreis, indem es die aufgezeichneten Daten auf Protokollebene auswertet und selbst in großen Mitschnitten gezielt sicherheitsrelevante Inhalte isoliert. Durch diese Aufgabenteilung lassen sich komplexe WLAN-Analysen effizient durchführen, Angriffsvektoren realitätsnah simulieren und konkrete Maßnahmen zur Absicherung ableiten, vom initialen Funkscan bis hin zur forensischen Detailauswertung.

Unter Debian/Ubuntu Linux erfolgt die Installation mit:

sudo apt update

sudo apt install kismet

sudo apt install aircrack-ng

sudo apt install tshark

Analyseablauf mit Kismet, Airodump-ng und Tshark in der Praxis

In einem Testnetz soll überprüft werden, welche Geräte im WLAN aktiv sind, ob Clients mit verdächtigen Netzen kommunizieren und ob sich Handshakes mitschneiden und analysieren lassen. Der Fokus liegt auf einem Access Point (AP) im 5-GHz-Band, bei dem auch ein Deauthentication-Test erfolgen soll.

Ein Deauth-Test simuliert gezielt den Abbruch einer WLAN-Verbindung, indem spezielle Deauthentication-Frames an einen Client gesendet werden. Diese Pakete, erzeugt durch Werkzeuge wie aireplay-ng, imitieren legitime Management-Nachrichten des Access Points oder des Clients und fordern den sofortigen Verbindungsabbruch an. Reagiert das Endgerät darauf, trennt es sich vom Netzwerk und initiiert einen erneuten Verbindungsaufbau, bei dem sicherheitsrelevante Handshakes erfasst werden können. In der Praxis ist dieser Test wertvoll, weil er zeigt, ob ein WLAN gegen gezielte Unterbrechungsangriffe geschützt ist, etwa durch aktivierte Protected Management Frames (PMF). Darüber hinaus kann er gezielt zur Gewinnung von Handshake-Daten eingesetzt werden, die für die Prüfung der Passwortstärke oder für forensische Analysen erforderlich sind.

Protected Management Frames sind eine Sicherheitsfunktion des 802.11-Standards, die Management-Frames wie Deauthentication- oder Disassociation-Nachrichten kryptografisch absichert. Ohne PMF können diese unverschlüsselten Steuerpakete leicht gefälscht und für Angriffe wie Deauth- oder Disassoc-Attacken genutzt werden. Ist PMF aktiv, müssen solche Frames authentifiziert sein, sonst werden sie vom Empfänger ignoriert. In der Praxis verhindert das, dass ein Angreifer Clients durch gefälschte Management-Frames aus dem WLAN werfen kann, was die Widerstandsfähigkeit gegen Unterbrechungsangriffe deutlich erhöht. So lässt sich in realen Audits sowohl die technische Widerstandsfähigkeit eines Netzes als auch die Reaktion der Clients unter kontrollierten Angriffsszenarien zuverlässig bewerten.

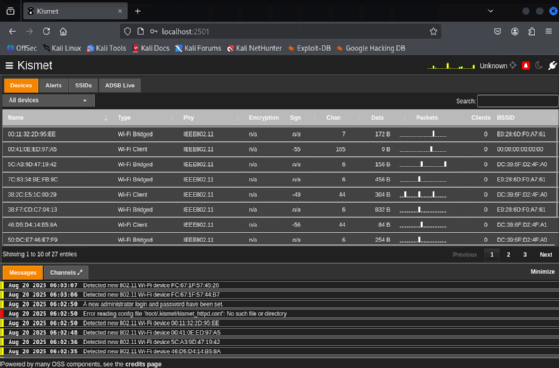

Schritt 1: Überblick mit Kismet

Vor dem Aktivieren des Monitor-Modus können störende Prozesse die Funktion beeinträchtigen. Diese sollten zunächst beendet werden

sudo airmon-ng check kill

Nach dem Aktivieren des Monitor-Modus mit

sudo airmon-ng start wlan0

wird Kismet mit der neu erzeugten Schnittstelle gestartet:

sudo kismet -c wlan0mon

Bereits nach wenigen Sekunden erscheinen in der Oberfläche die ersten Ergebnisse. Die Übersicht listet in diesem Szenario einen AP Corp-WLAN auf Kanal 36 mit einer Signalstärke von -43 dBm, WPA2-CCMP-Verschlüsselung und insgesamt sechs verbundenen Clients. Direkt darunter taucht ein weiteres Netz mit versteckter SSID auf, das von drei Geräten genutzt wird. Beispielanzeige:

BSSID SSID Channel Crypto Signal Clients

F0:9F:C2:12:AB:34 Corp-WLAN 36 WPA2/CCMP -43 6

02:1A:7D:FA:34:90 <Hidden> 44 WPA2/CCMP -65 3

Im Client-Fenster ist ein Notebook mit der MAC-Adresse 4C:7B:9D:32:11:A5 sichtbar, das dem Corp-WLAN zugeordnet ist und aktuell regen Traffic erzeugt. Die MAC-Adresse 4C:7B:9D:32:11:A5 taucht in den Kismet-AP-Übersichten nicht auf, sondern in der Client-Liste, die Kismet in einem separaten Fenster anzeigt.

In Kismet ist das über das Menü Windows/Clients erreichbar. Dort werden pro erkannter Client-MAC die zugehörige BSSID (also der AP, mit dem er verbunden ist), die Signalstärke, die Zeit seit der letzten Aktivität und die gezählten Pakete gelistet:

Client MAC Assoc. BSSID Signal Last Seen Packets

4C:7B:9D:32:11:A5 F0:9F:C2:12:AB:34 -50 0.2s ago 5120

Das heißt:

- Client MAC ist hier das Notebook

- Assoc. BSSID zeigt, dass es mit dem AP F0:9F:C2:12:AB:34 verbunden ist

- Signal gibt die Empfangsstärke an

- Packets ist die Anzahl der Frames, die Kismet von diesem Client erfasst hat

Schritt 2: Zielgerichtetes Capturing mit Airodump-ng

Mit den Kismet-Daten lässt sich der relevante AP gezielt ansprechen:

sudo airodump-ng --bssid F0:9F:C2:12:AB:34 --channel 36 --write /captures/corp36 wlan0mon

Die Anzeige wechselt zu einer zweigeteilten Ansicht. Im oberen Teil steht der AP mit laufender Zählung der Beacons und Datenpakete, darunter die verbundenen Clients.

CH 36 ][ Elapsed: 0:03:04 ][ 2025-08-11 14:12

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

F0:9F:C2:12:AB:34 -43 1840 25400 95 54e WPA2 CCMP PSK Corp-WLAN

BSSID STATION PWR Rate Lost Frames Probe

F0:9F:C2:12:AB:34 4C:7B:9D:32:11:A5 -50 54e-54e 3 2400

F0:9F:C2:12:AB:34 88:AE:1D:22:44:77 -61 24e-36e 4 1100 Guest

Mitlaufend wird eine PCAP-Datei geschrieben, in der alle Frames enthalten sind.

Schritt 3: 5-GHz-Deauth-Test

Um einen WPA2-Handshake zu erzwingen, wird ein Deauth-Befehl gesendet:

sudo aireplay-ng --deauth 15 -a F0:9F:C2:12:AB:34 -c 4C:7B:9D:32:11:A5 wlan0mon

In einer Umgebung ohne PMF-Schutz erscheinen in der Ausgabe steigende ACK-Zahlen:

14:13:42 Sending DeAuth to station 4C:7B:9D:32:11:A5 via AP F0:9F:C2:12:AB:34

14:13:42 DeAuth sent: 1/15 ACKs: 1

14:13:43 DeAuth sent: 15/15 ACKs: 15

Ist PMF aktiv, bleibt die ACK-Zeile leer:

14:13:42 DeAuth sent: 1/15 ACKs: 0

Im Testnetz wird alternativ mdk4 eingesetzt:

sudo mdk4 wlan0mon d -S 4C:7B:9D:32:11:A5 -c 36

Die Ausgabe zeigt, dass zwar rund 500 Pakete pro Sekunde gesendet werden, der Client aber nicht getrennt wird, ein Indiz für wirksamen PMF-Schutz. Die relevante Passage sieht in der Praxis so aus:

Disconnecting 4C:7B:9D:32:11:A5 from F0:9F:C2:12:AB:34 on channel 36

Packets sent: 500 - Speed: 495 packets/sec

Diese Zahlen bedeuten:

- mdk4 sendet kontinuierlich Deauth-/Disassoc-Frames an den Client mit der MAC 4C:7B:9D:32:11:A5

- die Sendeleistung liegt bei ca. 495 Paketen pro Sekunde

- trotzdem bleibt die Verbindung des Clients bestehen

Dass der Client trotz dieser hohen Zahl an Angriffspaketen nicht getrennt wird, ist ein Indiz dafür, dass der Access Point Protected Management Frames (PMF) aktiviert hat oder der Client PMF unterstützt. In beiden Fällen ignorieren die Geräte nicht authentifizierte Management-Frames, sodass der Deauth-Angriff ins Leere läuft.

Schritt 4: Analyse der Mitschnitte mit Tshark

Die von Airodump-ng erzeugte Datei corp36-01.cap wird nun mit Tshark geöffnet:

sudo tshark -r /captures/corp36-01.cap

Um die wichtigen Inhalte schneller zu isolieren, kommen Filter zum Einsatz. Der erste Befehl extrahiert HTTP-POST-Anfragen:

sudo tshark -r /captures/corp36-01.cap -Y "http.request.method == POST" \

-T fields -e ip.src -e http.host -e http.file_data

Die Ausgabe listet zwei Anfragen, eine an das interne Intranet und eine an einen externen Cloudservice:

192.168.10.55 intranet.corp.local username=admin&password=test123

192.168.10.88 cloudservice.example login=user1&pass=summer2025

Ein weiterer Filter prüft auf DNS-Anfragen zu verdächtigen Domains:

sudo tshark -r /captures/corp36-01.cap -Y "dns.qry.name contains 'vpnfree'" \

-T fields -e frame.time -e dns.qry.name -e ip.src

Ergebnis:

Aug 11, 2025 14:16:44 vpnfree-proxy.com 192.168.10.88

Die Ausgabe verdeutlicht, wie sich mit Tshark aus einem umfangreichen Rohmitschnitt gezielt sicherheitsrelevante Informationen extrahieren lassen. In diesem Fall liefert der erste Filter eine klare Aufstellung aller erfassten HTTP-POST-Anfragen, inklusive Quell-IP, Ziel-Host und den übertragenen Formulardaten. Interessant ist, dass sich in einem Mitschnitt aus einem internen WLAN nicht nur eine Anmeldung am firmeneigenen Intranet findet, sondern auch eine Verbindung zu einem externen Cloud-Service mit Klartext-Zugangsdaten. Solche Funde weisen unmittelbar auf unsichere Übertragungswege oder schlecht konfigurierte Endgeräte hin. Der zweite Filter zeigt zusätzlich eine DNS-Anfrage zu einer verdächtigen Domain, die mit dem Quellgerät in Verbindung gebracht werden kann. Gerade diese Korrelation aus Zieladresse, Zeitstempel und Absender-IP ist in einer Analysephase entscheidend, um den Ursprung verdächtiger Kommunikation lückenlos nachzuvollziehen.

Der Nutzen dieser Daten entfaltet sich erst im Zusammenspiel der drei Werkzeuge. Kismet identifiziert und klassifiziert alle beteiligten Netze und Endgeräte. Airodump-ng fokussiert die Aufzeichnung auf relevante Ziele und liefert vollständige Mitschnitte der Kommunikation. Tshark ermöglicht es, diese Daten auf Protokollebene zu zerlegen und sicherheitskritische Inhalte präzise herauszufiltern. Zusammen entsteht ein Analysepfad, der vom ersten Sichtkontakt mit einem verdächtigen Gerät bis zur forensisch verwertbaren Detailauswertung alle Schritte abdeckt und so eine fundierte Grundlage für technische Gegenmaßnahmen oder weitergehende Ermittlungen bietet.

Weitere Praxisszenarien für den kombinierten Einsatz

Neben der hier gezeigten Kombination aus Client-Identifizierung, gezieltem Mitschnitt und Protokollanalyse lassen sich Kismet, Airodump-ng und Tshark in der Praxis noch in vielen weiteren Szenarien miteinander verzahnen. So kann Kismet etwa in einem großflächigen Standortscan eingesetzt werden, um sämtliche aktiven und passiven WLAN-Signale zu erfassen und deren Kanäle zu kartieren:

sudo kismet -c wlan0mon

Währenddessen kann Airodump-ng auf einem zweiten Adapter laufen, um von einem gezielt ausgewählten Netz kontinuierlich Handshakes und Management-Frames zu sichern:

sudo airodump-ng --bssid F0:9F:C2:12:AB:34 --channel 36 --write /captures/target wlan1mon

Die so entstehenden Mitschnitte lassen sich in Echtzeit mit Tshark überwachen, um sofort auf verdächtige Protokolle wie unverschlüsseltes HTTP, ungewöhnliche DNS-Muster oder anormale ICMP-Volumen zu reagieren:

sudo tshark -i wlan1mon -Y "http or dns or icmp"

Ebenso ist es möglich, während eines gezielten Deauth-Tests im 2,4- oder 5-GHz-Band mit Airodump-ng Handshakes zu erfassen:

sudo aireplay-ng --deauth 25 -a F0:9F:C2:12:AB:34 -c 4C:7B:9D:32:11:A5 wlan0mon

und gleichzeitig mit Tshark in einem Live-Mitschnitt Klartext-Anmeldedaten oder ungeschützte API-Aufrufe zu extrahieren:

sudo tshark -i wlan1mon -Y "http.request.method == POST" -T fields -e ip.src -e http.host -e http.file_data

Auch in Incident-Response-Szenarien ist diese Kombination wertvoll. Kismet lokalisiert verdächtige APs, Airodump-ng dokumentiert deren Traffic, und Tshark filtert im Anschluss gezielt Payloads, Zertifikatsinformationen oder C2-Server-Adressen heraus, ein durchgängiger Workflow, der von der ersten Anomalie bis zum technisch belegbaren Vorfall alle Schritte abdeckt.

Dieser Artikel wurde im September 2025 aktualisiert und ergänzt.