improvee design - stock.adobe.co

WPA3, WPA2, WPA, WEP: WLAN sicher einrichten

WLAN-Sicherheit hat sich von WEP über WPA und WPA2 zu WPA3 entwickelt. WPA3 bietet mit SAE-Handshake und 192-Bit-Verschlüsselung den besten Schutz, ist aber auch nicht perfekt.

Von WEP über WPA und WPA2 zu WPA3 – die Entwicklung der WLAN-Verschlüsselung ist ein ständiger Wettlauf zwischen Sicherheitsexperten und Angreifern. Während das erste Protokoll WEP schon nach kurzer Zeit geknackt werden konnte, bietet der aktuelle Standard WPA3 mit SAE-Handshake und 192-Bit-Verschlüsselung einen deutlich besseren Schutz gegen Abhören und Manipulation.

Dieser Vergleich zeigt, wie die verschiedenen Protokolle funktionieren und welche konkreten Sicherheitslücken sie aufweisen – Wissen, das für die richtige Absicherung eines WLANs unerlässlich ist, denn zur WLAN-Sicherheit gehört nicht nur ein sicheres Passwort für den Netzwerkzugang. Das sicherste Passwort nützt wenig, wenn der Verschlüsselungsstärke nicht stimmt.

Was ist WLAN-Sicherheit?

Komplexität ist das neue Normal in drahtlosen Netzwerken. Vom IoT über persönliche Geräte bis hin zu hybriden Cloud-Umgebungen haben IT-Experten alle Hände voll zu tun, um den Überblick über das gesamte drahtlose Netzwerk zu behalten – ganz zu schweigen von der Sicherung des Ganzen.

WLANs werden dadurch nur noch komplizierter. IT-Profis müssen sich mit anderen Faktoren auseinandersetzen, darunter eine von der Cloud verwaltete WLAN-Architektur, IoT-Geräte ohne Bildschirmschnittstellen und Endbenutzer, die sich an neuen Sicherheitsmaßnahmen stören, die möglicherweise ihre Internetverbindungen beeinträchtigen.

Hinzu kommen immer raffiniertere Angriffe, von denen einige darauf abzielen, Schwachstellen in drahtlosen Unternehmensnetzwerken auszunutzen.

Hier kommt die WLAN-Sicherheit ins Spiel: eine Reihe von Praktiken und Tools zum Schutz der drahtlosen Infrastruktur und des Datenverkehrs, der sie durchläuft. Im Großen und Ganzen legt die WLAN-Sicherheit durch Netzwerkzugangs- und Sicherheitsrichtlinien fest, welche Endpunkte in einem Wi-Fi-Netzwerk zugelassen sind und welche nicht. Die Technologie setzt diese Regeln durch und schützt das Netzwerk vor allen, die versuchen, es zu verletzen.

Wie funktioniert WLAN-Sicherheit?

Die allgemeine Netzwerksicherheit schützt den Datenverkehr zwischen Geräten wie Switches, Routern und allem, was ein Ethernet-Kabel verwendet. Im Gegensatz dazu befasst sich die drahtlose Sicherheit hauptsächlich mit dem Datenverkehr, der über die Luft zwischen drahtlosen Geräten übertragen wird. Dazu gehören Wireless Access Points (AP), die mit einem Controller-Gerät (oder in einem Mesh-Netzwerk untereinander) kommunizieren, sowie die Kommunikation zwischen APs und Endpunkten, die mit dem Wi-Fi-Netzwerk verbunden sind.

Die Verschlüsselung ist eines der wichtigsten Werkzeuge, um ein sicheres Netzwerk zu schaffen, auch und vielleicht besonders in einem WLAN. Sie funktioniert durch die Verwendung von Algorithmen, um Inhalte zu verschlüsseln, während sie zwischen drahtlosen Geräten übertragen werden. Selbst wenn diese Übertragungen abgefangen werden, sind sie für unbefugte Benutzer ohne Entschlüsselungscode unverständlich.

Im Laufe der Jahre haben sich die Standards für die drahtlose Verschlüsselung als Reaktion auf veränderte Netzwerkanforderungen, neue Sicherheitsprobleme und die Entdeckung von Schwachstellen in früheren Verschlüsselungsprotokollen weiterentwickelt.

Warum sind ungesicherte Netzwerke ein Risiko?

Genauso wie ein unverschlossenes Gebäude eine offene Einladung für Einbrecher darstellt, ist ein ungesichertes Netzwerk einem hohen Risiko ausgesetzt, von internen oder externen Bedrohungsakteuren kompromittiert zu werden, die versuchen, Daten zu stehlen, Daten abzuhören oder andere bösartige Aktivitäten durchzuführen. In gewisser Weise steht bei einem drahtlosen Netzwerk sogar noch mehr auf dem Spiel, da jeder in Reichweite die Funkwellen abfangen kann, die den WLAN-Verkehr übertragen – ein direkter Zugriff auf die Hardware ist nicht erforderlich.

Neben dem Risiko des Ausspähens und der Verletzung von Datenrechten können Angreifer ungesicherte drahtlose Netzwerke als Schwachstelle nutzen, um sich Zugang zum gesamten Unternehmensnetzwerk zu verschaffen. Verschlüsselung löst dieses Problem nicht unbedingt, aber man kann davon ausgehen, dass Angreifer, die ein WLAN mit veralteten Verschlüsselungsprotokollen sehen, nach anderen Schwachstellen im drahtlosen Netzwerk suchen werden.

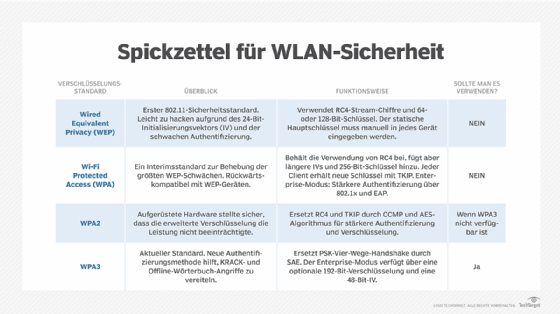

Die verschiedenen WLAN-Sicherheitsprotokolle

Die meisten drahtlosen APs bieten die Möglichkeit, einen von vier drahtlosen Verschlüsselungsstandards zu aktivieren:

WPA3, WPA2, WPA, WEP: Was ist am sichersten?

Wenn es darum geht, sich zwischen den WLAN-Sicherheitsprotokollen WEP, WPA, WPA2 und WPA3 zu entscheiden, sind sich Experten einig, dass WPA3 die beste Wahl für die Wi-Fi-Sicherheit ist. Als aktuellstes WLAN-Verschlüsselungsprotokoll ist WPA3 optimal. Allerdings unterstützen nicht alle APs WPA3. In diesem Fall ist die nächstbeste Option WPA2, das heute im Unternehmensbereich weit verbreitet ist.

Zum jetzigen Zeitpunkt sollte niemand mehr das ursprüngliche WLAN-Sicherheitsprotokoll (WEP) oder sogar seinen unmittelbaren Nachfolger (WPA) verwenden, da beide veraltet sind und drahtlose Netzwerke extrem anfällig für Bedrohungen von außen machen. Netzwerkadministratoren sollten jeden WLAN-AP oder Router, der WEP oder WPA unterstützt, durch ein neueres Gerät ersetzen, das mit WPA2 oder WPA3 kompatibel ist.

Wie funktioniert WEP?

Die Wi-Fi Alliance entwickelte WEP – den ersten Verschlüsselungsalgorithmus für den 802.11-Standard – mit einem Hauptziel: Hacker sollten daran gehindert werden, WLAN-Daten bei der Übertragung zwischen Clients und APs auszuspionieren. Seit seiner Einführung in den späten 1990er Jahren fehlte WEP jedoch die notwendige Leistungsfähigkeit, um dieses Ziel zu erreichen.

WEP verwendet die Stromchiffre RC4 (Rivest Cipher 4) zur Authentifizierung und Verschlüsselung. Der Standard spezifizierte ursprünglich einen 40-Bit-Pre-Shared Key. Später stand ein 104-Bit-Schlüssel zur Verfügung, nachdem die US-Regierung bestimmte staatliche Beschränkungen aufgehoben hatte.

Ein Administrator muss den Schlüssel manuell eingeben und aktualisieren, der mit einem 24-Bit-Initialisierungsvektor (IV) kombiniert wird, um die Verschlüsselung zu stärken. Die geringe Größe des IV erhöht jedoch die Wahrscheinlichkeit, dass Benutzer Schlüssel wiederverwenden, wodurch sie sich einfacher knacken lassen. Diese Eigenschaft, neben mehreren anderen Sicherheitslücken und Schwachstellen (unter anderem problematische Authentifizierungsmechanismen), macht WEP zu einer riskanten Wahl für die WLAN-Sicherheit.

Wie funktioniert WPA?

Die zahlreichen Schwachstellen von WEP zeigten die dringende Notwendigkeit einer Alternative auf. Doch die absichtlich langsamen und sorgfältigen Prozesse, die für das Schreiben einer neuen Sicherheitsspezifikation erforderlich sind, stellten einen Konflikt dar. Als Reaktion darauf veröffentlichte die Wi-Fi Alliance im Jahr 2003 WPA als Interimsstandard, während das IEEE daran arbeitete, einen moderneren, langfristigen Ersatz für WEP zu entwickeln.

WPA verfügt über getrennte Modi für Unternehmensanwender und für den privaten Gebrauch. Der Enterprise-Modus, WPA-Extensible Authentication Protocol (WPA-EAP), verwendet eine strengere 802.1X-Authentifizierung und erfordert einen Authentifizierungsserver. Der Personal-Modus, WPA-Pre-Shared Key (WPA-PSK), nutzt Pre-Shared Keys für eine einfachere Implementierung und Verwaltung bei Privatpersonen und kleinen Büros.

Obwohl WPA ebenfalls auf RC4 basiert, führte es einige Verbesserungen bei der Verschlüsselung ein – nämlich die Verwendung des Temporal Key Integrity Protocols (TKIP). TKIP enthielt eine Reihe der folgenden Funktionen, um die Sicherheit von Wireless LANs zu verbessern:

- Nutzung von 256-Bit-Schlüsseln

- Per-Packet Key Mixing, was einen eindeutigen Schlüssel für jedes Paket erzeugt

- automatisches Broadcasting von aktualisierten Schlüsseln

- Prüfung der Nachrichtenintegrität

- größere IV-Größe mit 48 Bit

- Mechanismen, um die IV-Wiederverwendung zu reduzieren

Die Wi-Fi Alliance hat WPA so konzipiert, dass es abwärtskompatibel zu WEP ist, um eine schnelle und einfache Einführung zu fördern. Netzwerksicherheitsexperten waren in der Lage, den neuen Standard auf vielen WEP-basierten Geräten mit einem einfachen Firmware-Update zu unterstützen. Diese Rahmenbedingungen bedeuteten jedoch auch, dass die Sicherheit, die WPA bot, nicht so umfassend war, wie sie hätte sein können.

Wie funktioniert WPA2?

Als Nachfolger von WPA wurde der WPA2-Standard 2004 vom IEEE als 802.11i ratifiziert. Wie sein Vorgänger bietet auch WPA2 einen Enterprise- und einen Personal-Modus.

WPA2 ersetzt RC4 und TKIP durch zwei stärkere Verschlüsselungs- und Authentifizierungsmechanismen:

- Advanced Encryption Standard (AES), ein Verschlüsselungsmechanismus

- Counter Mode with Cipher Block Chaining Message Authentication Code Protocol (CCMP). WPA2, ein Authentifizierungsmechanismus

WPA2 ist rückwärtskompatibel und unterstützt TKIP als Ausweichlösung, wenn ein Gerät CCMP nicht unterstützen kann.

AES wurde von der US-Regierung entwickelt, um geheime Daten zu schützen, und besteht aus drei symmetrischen Blockchiffren. Jede verschlüsselt und entschlüsselt Daten in Blöcken von 128 Bit mithilfe von 128-, 192- und 256-Bit-Schlüsseln. Obwohl die Verwendung von AES mehr Rechenleistung von APs und Clients erfordert, haben die ständigen Verbesserungen der Computer- und Netzwerkhardware die Performance-Bedenken zerstreut.

CCMP schützt die Vertraulichkeit von Daten, indem es nur autorisierten Netzwerkbenutzern erlaubt, Daten zu empfangen, und es verwendet Cipher Block Chaining Message Authentication Code (CBC-MAC), um die Integrität von Nachrichten sicherzustellen.

WPA2 führte auch ein nahtloseres Roaming ein, das es Clients ermöglicht, von einem AP zu einem anderen im selben WLAN zu wechseln, ohne sich erneut authentifizieren zu müssen. Hierzu kommen Pairwise Master Key Caching (PMK-Caching) oder Pre-Authentication zum Einsatz.

KRACK-Schwachstelle deckt WPA2-Schwachstellen auf

Im Jahr 2017 entdeckte ein belgischer Sicherheitsforscher namens Mathy Vanhoef eine erhebliche Sicherheitslücke in WPA2 – die KRACK-Schwachstelle (Key Reinstallation Attack). Dieser Angriff nutzt einen Exploit zur Neuinstallation von WLAN-Schlüsseln aus. Während WPA2-Enterprise mit EAP ein stärkeres Authentifizierungsschema besitzt als WPA2-Personal, das Pre-Shared Keys verwendet, besteht die KRACK-Schwachstelle in der Verschlüsselungsphase und betrifft somit alle WPA2-Implementierungen.

Eine neue Wi-Fi-Netzwerkverbindung beginnt mit einem kryptografischen Vier-Wege-Handshake zwischen einem Endpunkt und einem AP. Hierbei beweisen beide Geräte durch den Austausch mehrerer Nachrichten, dass sie einen vorher festgelegten Authentifizierungscode kennen – PMK im Enterprise-Modus und PSK im Personal-Modus –, ohne dass eines der beiden ihn explizit preisgibt. Nach der Authentifizierung besteht der dritte Schritt im Vier-Wege-Handshake darin, dass der AP einen Key zur Traffic-Verschlüsselung an den Client weitergibt. Wenn der Endpunkt nicht bestätigt, dass er den Schlüssel erhalten hat, geht der AP von einem Verbindungsproblem aus, woraufhin er ihn immer wieder neu sendet und installiert. KRACK-Angreifer – die sich in physischer Reichweite sowohl des Clients als auch des Netzwerks befinden müssen – können diese erneuten Übertragungen auslösen, erfassen, analysieren, manipulieren und wiederholen, bis sie in der Lage sind, den Schlüssel zu ermitteln, die Verschlüsselung zu knacken und sich Zugriff auf Netzwerkdaten zu verschaffen.

„Die Schwachstellen liegen im Wi-Fi-Standard selbst und nicht in einzelnen Produkten oder Implementierungen“, schrieb Vanhoef damals. „Deshalb ist wahrscheinlich jede korrekte Implementierung von WPA2 betroffen.“

Branchenanalysten erkannten KRACK weitgehend als schwerwiegende WPA2-Sicherheitslücke an, so dass Technologieanbieter rasch Software-Patches ausrollten, um das Risiko bis zum Erscheinen der nächsten WLAN-Security-Generation zu entschärfen. Viele Experten behaupteten jedoch, dass sich diese spezielle Schwachstelle in der realen Welt nur schwer ausnutzen lassen würde.

„Patchen Sie, was möglich ist, aber geraten Sie nicht in Panik“, twitterte der Cybersecurity-Forscher Martijn Grooten. „Es ist unwahrscheinlich, dass dies große Auswirkungen auf Sie haben wird.“

Außerdem macht der Vier-Wege-Handshake WPA2-Netzwerke mit schwachen Passwörtern anfällig für Offline-Wörterbuchattacken, eine Art Brute-Force-Angriff. Hierbei werden Hunderte, Tausende oder sogar Millionen von zuvor zusammengestellten möglichen Passwörtern systematisch ausprobiert, ohne dass das Zielnetzwerk davon etwas mitbekommt. In diesem Szenario könnte ein Angreifer einen WPA2-Handshake abfangen und diese Informationen offline in einem Computerprogramm verwenden, um sie mit einer Liste wahrscheinlicher Codes zu vergleichen. Das Ziel besteht darin, einen Code zu finden, der logisch mit den verfügbaren Handshake-Daten übereinstimmt. Aus offensichtlichen Gründen sind erfolgreiche Wörterbuchangriffe auf lange Passwörter, die aus einer Kombination von Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen bestehen, weitaus unwahrscheinlicher.

Wie funktioniert WPA3?

2018 begann die Wi-Fi Alliance mit der Zertifizierung für WPA3, den neuesten Wireless-Security-Standard, der von Experten inzwischen als der sicherste angesehen wird. Seit Juli 2020 verlangt die Wi-Fi Alliance, dass alle Geräte, die eine Wi-Fi-Zertifizierung anstreben, WPA3 unterstützen.

WPA3 schreibt die Einführung von Protected Management Frames vor, die vor Abhören und Fälschung schützen. Außerdem standardisiert es die 128-Bit-Kryptosuite und verbietet veraltete Sicherheitsprotokolle. WPA3-Enterprise verfügt über eine optionale 192-Bit-Sicherheitsverschlüsselung und einen 48-Bit-IV für den erhöhten Schutz von sensiblen Unternehmens-, Finanz- und Behördendaten. WPA3-Personal nutzt CCMP-128 und AES-128.

WPA3 beseitigt die KRACK-Schwachstelle von WPA2 mit einem sichereren kryptografischen Handshake, indem es den Vier-Wege-Handshake von PSK durch Simultaneous Authentication of Equals (SAE) ersetzt. Hierbei handelt es sich um eine Version des Dragonfly Handshakes der IETF, bei dem entweder der Client oder der AP den Kontakt initiieren kann. Jedes Gerät überträgt dann seine Authentifizierungsdaten in einer separaten, einmaligen Nachricht, anstatt in einem mehrteiligen Nachrichtenaustausch. Wichtig ist, dass SAE auch die Wiederverwendung von Verschlüsselungs-Keys eliminiert und bei jeder Interaktion einen neuen Code erfordert. Ohne eine unbefristete Kommunikation zwischen AP und Client oder die Wiederverwendung von Schlüsseln können Cyberkriminelle nicht so leicht mithören oder sich in einen Austausch einklinken.

SAE beschränkt Benutzer auf eine aktive On-Site-Authentifizierung und merkt, wenn jemand versucht, das Passwort zu erraten. Diese Eigenschaft sollte das typische Wi-Fi-Netzwerk widerstandsfähiger gegen Offline-Wörterbuchangriffe machen. Indem SAE für jede Verbindung eine neue Verschlüsselungs-Passphrase vorschreibt, ermöglicht es auch eine Funktion namens Forward Secrecy. Dadurch soll verhindert werden, dass Angreifer, die einen Passcode geknackt haben, diesen zur Entschlüsselung von Daten verwenden, die sie zuvor erbeutet und gespeichert haben.

Neben WPA3 hat die Wi-Fi Alliance auch ein neues Protokoll namens Wi-Fi Easy Connect eingeführt. Es vereinfacht den Onboarding-Prozess für IoT-Geräte, die keine visuelle Konfigurationsoberfläche besitzen, über einen Mechanismus wie einen QR-Code-Scan. Schließlich macht eine zusätzliche Funktion mit der Bezeichnung Wi-Fi Enhanced Open die Verbindung zu öffentlichen Wi-Fi-Netzwerken sicherer, indem die Informationen zwischen jedem Client und AP automatisch mit einem neuen eindeutigen Key verschlüsselt werden.

In der Praxis ist WPA3 natürlich nicht gegen alle Bedrohungen gefeit. Vanhoef, der Sicherheitsexperte, der KRACK entdeckte, und Eyal Ronen, ein Forscher an der Universität Tel Aviv, veröffentlichten 2019 mehrere neue Sicherheitslücken in WPA3. Zu den sogenannten Dragonblood-Schwachstellen gehören zwei Downgrade-Angriffe, bei denen ein Angreifer ein Gerät dazu zwingt, auf WPA2 zurückzufallen, und zwei Side-Channel-Attacken, die Offline-Wörterbuchangriffe ermöglichen. Die Wi-Fi Alliance spielte die Risiken allerdings herunter und sagte, dass Hersteller diese durch Software-Upgrades leicht entschärfen könnten. Viele Hersteller haben Updates bereitgestellt, aber veraltete Firmware bleibt ein Risiko.

Ungeachtet seiner potenziellen Schwachstellen sind sich Experten darüber einig, dass WPA3 das sicherste WLAN-Protokoll ist, das derzeit zur Verfügung steht. Mit der Einführung von Wi-Fi 6/6E profitiert WPA3 von einer verbesserten Hardwareunterstützung. Funktionen wie Opportunistic Wireless Encryption (OWE) für öffentliche Netze und eine stärkere Integration von SAE machen WPA3 in Verbindung mit moderner Hardware noch robuster gegen Angriffe.

Wie kann ich mein WLAN sicher machen?

Vermeiden Sie auf jeden Fall ältere Protokolle wie WEP oder WPA, da diese leicht angreifbar sind. Um Ihr WLAN optimal abzusichern, sollten Sie WPA3 verwenden, da es derzeit den höchsten Schutz bietet. Ist WPA3 nicht verfügbar, ist WPA2 der Mindeststandard. Wenn einige Ihrer Geräte nur WPA2 unterstützen, können Sie Ihr Netzwerk trotzdem weitgehend absichern. Viele moderne Router und Access Points bieten einen Mischmodus, der sowohl WPA3- als auch WPA2-Geräte unterstützt. Aktivieren Sie in diesem Fall WPA2-PSK (AES) und vermeiden Sie TKIP, da es nicht sicher ist. Stellen Sie sicher, dass WPA3-fähige Geräte bevorzugt verbunden werden, und verwenden Sie ein starkes, einmaliges Passwort für beide Protokolle.

Aktualisieren Sie regelmäßig die Firmware Ihrer Geräte, da einige Hersteller WPA3-Unterstützung durch Updates hinzufügen. Bei öffentlichen WLANs erhöhen Funktionen wie Wi-Fi Enhanced Open oder die Verwendung eines VPN die Sicherheit.

Hinweis: Dieser Artikel wurde von der ComputerWeekly-Redaktion aktualisiert, um Branchenveränderungen widerzuspiegeln und das Leseerlebnis zu verbessern.