Tierney - stock.adobe.com

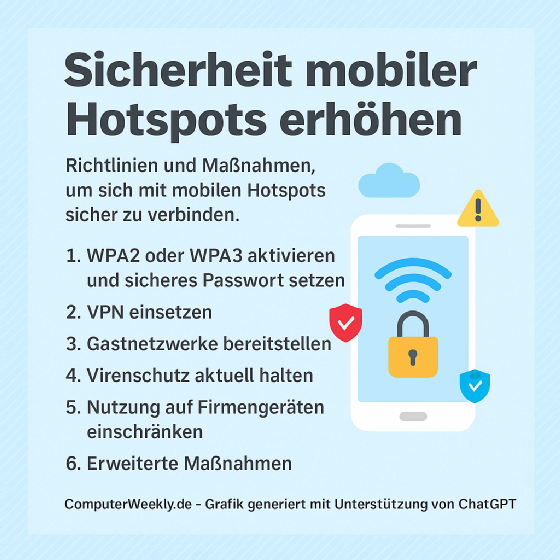

Wie lässt sich die Sicherheit mobiler Hotspots erhöhen?

Mobiles Hotspot Tethering ist für die Anwender praktisch, birgt aber große Risiken für Unternehmensnetze. Diese sechs Maßnahmen helfen IT-Teams, die Sicherheit zu gewährleisten.

Für Mitarbeiter im Außendienst, auf Reisen oder bei Netzausfällen sind mobile Hotspots oft die schnellste Möglichkeit, eine Internetverbindung herzustellen. Gleichzeitig können sie jedoch auch ein Einfallstor für Angreifer darstellen. IT-Administratoren müssen daher klare Richtlinien und technische Schutzmaßnahmen etablieren, um Unternehmensdaten zu sichern.

Funktionsweise und Einsatzszenarien

Mobiles Hotspot-Tethering, auch Personal Hotspot genannt, ist eine Standardfunktion vieler Smartphones. Dabei verbindet sich ein WLAN-fähiges Endgerät mit dem Mobiltelefon, das als Router fungiert. Die Verbindung kann über WLAN/Wi-Fi, Bluetooth oder USB erfolgen. Typische Einsatzszenarien:

- Arbeit im Zug, Bus oder an Orten ohne vertrauenswürdiges WLAN

- Backup-Verbindung bei Ausfall des Festnetz- oder Unternehmensnetzes.

- Ad-hoc-Zugang für dringende Support- oder Projektaufgaben.

Obwohl Hotspot-Tethering aufgrund der begrenzten Bandbreite, des hohen Datenverbrauchs und der Akkubelastung weniger verbreitet ist, nutzen manche Mitarbeiter es regelmäßig – oft ohne sich der damit verbundenen Risiken bewusst zu sein.

Risiken durch mobiles Hotspot-Tethering

Der Einsatz mobiler Hotspots kann verschiedene Sicherheitsprobleme verursachen:

- Abhören des Datenverkehrs: Mit einem Paket-Sniffer können Angreifer unverschlüsselte oder schwach gesicherte Kommunikation auslesen, einschließlich Anmeldedaten.

- Rogue-Hotspots und Wi-Fi-Phishing: Gefälschte Hotspots (Rogue-Hotspots) mit täuschend ähnlichen SSIDs können Nutzer dazu verleiten, sich mit ihnen zu verbinden.

- Missbrauch von Bandbreite: Unbefugte können die Verbindung für datenintensive Anwendungen nutzen, was zusätzliche Kosten verursacht.

- Gerätemanipulation: Ein kompromittiertes Host-Gerät kann als Angriffsplattform dienen und Malware ins Unternehmensnetzwerk einschleusen.

Nicht nur eigene, sondern auch fremde Hotspots können zur Gefahr werden. Angreifer nutzen häufig öffentliche Orte, um gefälschte Zugangspunkte zu platzieren.

6 Maßnahmen zur Absicherung

1. Aktivieren Sie WPA2 oder WPA3 und setzen Sie ein sicheres Passwort.

- Verwenden Sie bevorzugt WPA3, falls verfügbar, ansonsten WPA2.

- Verzichten Sie auf die Nutzung von WEP oder offenen Hotspots.

- Passwort-Richtlinien durchsetzen: Mindestlänge, Sonderzeichen, regelmäßige Änderung.

- SSID individuell anpassen, um Standardnamen zu vermeiden.

2. VPN einsetzen

- Unternehmens-VPNs verschlüsseln den gesamten Datenverkehr und minimieren so Abhörgefahren.

- Der Zugang zu sensiblen Diensten sollte nur über VPN zugelassen werden.

- Nutzer auf die Risiken öffentlicher WLANs hinweisen – selbst mit VPN sollten diese nur im Notfall verwendet werden.

3. Gastnetzwerke bereitstellen.

- Trennung von internen und Gastzugängen.

- Externe oder temporäre Nutzer sind über gesicherte Gast-SSIDs einzubinden.

- Zugriffsrechte sollten granular gesteuert werden, um Datenabfluss zu verhindern.

4. Virenschutz aktuell halten.

- Antivirensoftware zentral über Unified Endpoint Management (UEM) aktualisieren.

- Hotspot-Nutzung nur bei aktuellen Signaturen zulassen.

- Integrieren Sie regelmäßige Compliance-Checks in den Authentifizierungsprozess.

5. Nutzung auf Firmengeräten einschränken.

- Mobile-Richtlinien definieren: Erlaubnis, Einschränkung oder komplettes Verbot.

- MDM-Lösungen einsetzen, um Hotspot-Tethering auf iOS- und Android-Geräten zu deaktivieren oder zu kontrollieren.

- Bei einem vollständigen Verbot sind Notfallprozesse für den Außendienst festzulegen.

6. Erweiterte Maßnahmen

Für Unternehmen mit hohen Sicherheitsanforderungen oder in regulierten Branchen können zusätzliche Schutzmaßnahmen sinnvoll sein.

- MAC-Adressfilterung: Verbindungen auf definierte Endgeräte beschränken, um unautorisierte Zugriffe zu verhindern.

- Automatische Abschaltung bei Inaktivität: Hotspot nach festgelegter Zeit ohne Datenverkehr automatisch deaktivieren.

- Logging und Monitoring: Nutzungsprotokolle führen, um Missbrauch oder ungewöhnliche Datenströme zu erkennen.

- DNS-Filterung: Den Zugriff auf bekannte schadhafte Domains über sichere DNS-Server blockieren.

- Split-Tunneling verhindern: Sicherstellen, dass bei aktiver VPN-Verbindung kein paralleler Internetzugang am VPN vorbei besteht.

- SIM-Karten-Management: Unternehmens-SIM-Karten zentral verwalten, Verlustmeldungen sofort umsetzen und das Datenvolumen überwachen.

- Schulungen der Anwender: Regelmäßige Security-Awareness-Schulungen, um Nutzer für Risiken wie Rogue-Hotspots oder Phishing zu sensibilisieren.

Fazit

Mobile Hotspots sind eine wertvolle Notfalllösung, können aber erhebliche Sicherheitslücken verursachen. Durch eine Kombination aus Verschlüsselung, VPN, Zugriffssteuerung, aktuellem Endgeräteschutz und klaren Richtlinien lässt sich das Risiko jedoch deutlich reduzieren. IT-Abteilungen sollten die Nutzung von Hotspots nicht dem Zufall überlassen, sondern sie aktiv in ihre Sicherheitsstrategie integrieren.

Dieser Artikel wurde im August 2025 aktualisiert, um neue Entwicklungen widerzuspiegeln und das Leseerlebnis zu verbessern.