aleks - stock.adobe.com

WLAN-Planung: Die Verschlüsselung wählen

Bei der Planung eines WLANs muss auch die am besten geeignete Verschlüsselung gewählt werden. WPA3 schützt gegen moderne Angriffe und bietet durch SAE und OWE optimale Sicherheit.

Bei der Planung eines WLANs spielt die Verschlüsselung eine zentrale Rolle, um die Vertraulichkeit und Integrität der übertragenen Daten zu gewährleisten. Drahtlose Netzwerke nutzen elektromagnetische Wellen zur Datenübertragung, was sie naturgemäß anfällig für Abhören (Eavesdropping) und Man-in-the-Middle-Angriffe macht. Verschlüsselung sorgt dafür, dass die übertragenen Daten für unautorisierte Parteien nicht lesbar sind.

Grundlagen

Die WLAN-Verschlüsselung erfolgt in der Regel auf der Sicherungsschicht (Layer 2) des OSI-Modells. Die vorherige Authentifizierung kann über verschiedene Protokolle erfolgen, wobei der Schlüsselaustausch meist durch IEEE 802.1X oder PSK (Pre-Shared Key) realisiert wird, wie wir es im siebten Artikel zur Authentifizierung und Autorisierung vorgestellt haben.

Dies ist der achte und letzte Teil unserer Reihe zu WLAN-Planung. Der sechste Artikel behandelte die aktive Netzwerkinfrastruktur mit Switches und POE. Im fünften Beitrag ging es um den WLAN-Controller als Teil der aktiven Netzwerkinfrastruktur. In vierten Teil war die passive Infrastruktur fürs WLAN das Thema. Im dritten Teil haben wir uns Simulation und Pre-Deployment Site Surveys gewidmet und im zweiten Teil den Qualitätsparametern. Der erste Teil stellte die Planungsgrundlagen als Basis für ein WLAN-Projekt vor.

Je nach Einsatzzweck und Sicherheitsanforderungen gibt es unterschiedliche Verschlüsselungsoptionen, die von komplett unverschlüsselten Netzwerken bis hin zu den neuesten WPA3-Standards reichen. Eine sorgfältige Wahl der Verschlüsselungsmethode ist essenziell, da unzureichende Sicherheitsmaßnahmen gravierende Folgen haben können, darunter Datendiebstahl, Netzwerkmanipulation oder die unbefugte Nutzung durch Dritte.

Hotspot-Szenarien

Unverschlüsselte WLANs sind nach wie vor in bestimmten Szenarien anzutreffen, beispielsweise in öffentlichen Hotspots oder Gäste-Netzwerken. Sie ermöglichen einen einfachen Zugang für Nutzer, bergen jedoch erhebliche Sicherheitsrisiken. Da die Daten ungeschützt übertragen werden, können Angreifer den Netzwerkverkehr problemlos abhören und manipulieren insofern keine weitere Transportverschlüsselung zum Einsatz kommt. Dies macht unverschlüsselte Netzwerke anfällig für Man-in-the-Middle-Angriffe, Session Hijacking und das Abgreifen sensibler Informationen. Um diese Risiken zu minimieren, wird zunehmend auf moderne Verschlüsselungsmechanismen gesetzt.

Eine Alternative zur vollständigen unverschlüsselten Variante stellt Opportunistic Wireless Encryption (OWE) dar, das als Erweiterung des Open-WLAN-Standards entwickelt wurde und in WPA3 zur Verfügung steht. OWE, auch bekannt als Enhanced Open, sorgt dafür, dass die Kommunikation zwischen dem Client und dem Access Point automatisch verschlüsselt wird, ohne dass der Nutzer ein Passwort eingeben muss. Im Gegensatz zu herkömmlichen unverschlüsselten Netzwerken verhindert OWE das einfache Mitlesen des Datenverkehrs, indem es für jeden Client eine individuelle Verschlüsselung erzeugt. Dies verbessert die Sicherheit insbesondere in offenen WLANs, ohne die Nutzerfreundlichkeit zu beeinträchtigen. Allerdings bietet OWE keine Authentifizierung der Nutzer, sodass weiterhin Mechanismen wie Captive Portals zur Kontrolle des Zugangs erforderlich sein können.

WPA2 vs. WPA3

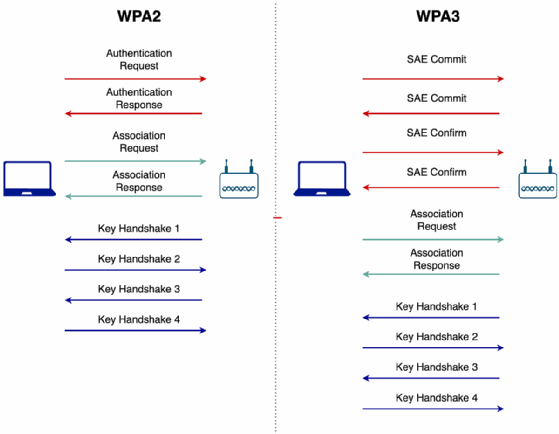

Bei der Wahl zwischen WPA2 und WPA3 müssen verschiedene Faktoren berücksichtigt werden. WPA2 ist der seit Jahren etablierte Standard für WLAN-Verschlüsselung und nutzt das AES-basierte CCMP-Protokoll, um eine starke Sicherheit zu gewährleisten. In Unternehmensnetzwerken kommt häufig WPA2-Enterprise mit 802.1X-Authentifizierung zum Einsatz, während private Netzwerke meist auf WPA2-Personal mit Pre-Shared Key (PSK) setzen. Trotz seiner Verbreitung weist WPA2 jedoch Schwachstellen auf, insbesondere in Bezug auf Angriffe wie den Key Reinstallation Attack (KRACK), der durch gezielte Manipulation des Handshake-Prozesses die Verschlüsselung schwächen kann.

WPA3 wurde als Nachfolger von WPA2 entwickelt und bringt wesentliche Sicherheitsverbesserungen mit sich. Eine der wichtigsten Neuerungen ist die Einführung von Simultaneous Authentication of Equals (SAE) als Ersatz für den Pre-Shared Key (PSK)-Mechanismus. SAE erhöht die Widerstandsfähigkeit gegen Wörterbuchangriffe, da keine direkten Hashes des Passworts über das Netzwerk gesendet werden. Zudem bietet WPA3-Enterprise eine verbesserte Verschlüsselung mit 192-Bit-Security-Suite, die speziell für hochsichere Netzwerke entwickelt wurde. Eine weitere wichtige Funktion von WPA3 ist Forward Secrecy, die verhindert, dass ältere verschlüsselte Daten entschlüsselt werden können, selbst wenn ein Angreifer nachträglich Zugriff auf den Sitzungsschlüssel erhält. Zudem sind in WPA3 geschützte Management Frames obligatorisch, was Deauthentifizierungsattacken den Schrecken nimmt.

Endgeräte

Bei der Auswahl der Verschlüsselungsvariante müssen immer auch die Optionen aller Endgeräte einbezogen werden, um eine für alle Endgeräte mögliche Option zu wählen.

Die Unterstützung für WPA3 variiert je nach Betriebssystem und Gerät. Windows 10 bietet WPA3-Unterstützung ab Version 1903, allerdings hängt die tatsächliche Nutzungsmöglichkeit von den Gerätetreibern ab. Bei Apple-Geräten ist WPA3 ab macOS 10.15 (Catalina) sowie ab iOS und iPadOS Version 13 verfügbar. Android hat die Unterstützung für WPA3 mit Android 10 eingeführt, jedoch kann die tatsächliche Kompatibilität je nach Smartphone- oder Tablet-Hersteller variieren.