aleks - stock.adobe.com

Aktive Netzwerkinfrastruktur fürs WLAN planen: WLAN-Controller

Detaillierte Analyse der aktiven WLAN-Infrastrukturplanung mit Schwerpunkt auf Controller-Systemen, Switching-Strategien und sicheren Architekturkonzepten im Unternehmensbereich.

Die Planung einer professionellen WLAN-Infrastruktur ist für Unternehmen sehr komplex. Neben der reinen Abdeckung mit einem stabilen Signal müssen zahlreiche technische, organisatorische und sicherheitsrelevante Aspekte berücksichtigt werden. Besonders in größeren Umgebungen mit Hunderten Nutzern und verschiedenen Anwendungsszenarien ist eine durchdachte Architektur unerlässlich.

Die Entscheidung für die richtige WLAN-Lösung beginnt mit grundlegenden strategischen Überlegungen: Soll die Infrastruktur klassisch On-Premises oder als Cloud-Lösung betrieben werden? Welche Anforderungen bestehen an Verfügbarkeit, Performance und Sicherheit? Wie lässt sich die Lösung optimal in die bestehende IT-Infrastruktur integrieren? Diese und weitere Fragen müssen im Vorfeld geklärt werden, um eine zukunftssichere und effiziente WLAN-Umgebung aufzubauen.

In diesem Teil der mehrteiligen Planungsserie kommen wir nun zum Planungsabschnitt der aktiven Netzwerkinfrastruktur. Sie umfasst unter anderem Switches, WLAN-Controller, sowie die WLAN-Access Points selbst.

Autonom vs. Controller

In privaten oder SOHO-Umgebungen findet die Verwaltung von Access Points (AP) meist einzeln statt. Dies ist in Unternehmensumgebungen nicht sinnvoll. Richtlinien, etwa für Authentifizierung, Verschlüsselung und WLAN-Netze inklusive deren Zuweisung auf die VLANs gleichen sich meist über viele Access Points hinweg. Zudem braucht es neben dem Konfigurationsmanagements ein zentrales Monitoring und eine Frequenzsteuerung. Um Konfiguration und Monitoring über eine zentrale Oberfläche durchzuführen, setzt man in Unternehmensumgebungen daher WLAN-Controller ein.

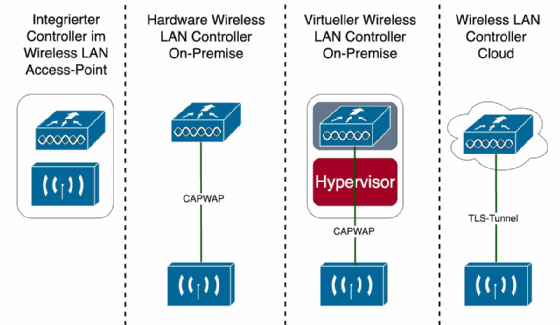

WLAN-Controller können klassisch als Hardware oder als virtuelle Maschine On-Premises betrieben werden. Zudem gibt es auch integrierte Controller-Varianten in Access Points. Einige Hersteller bieten inzwischen auch Cloud-native Lösungen an, wie beispielsweise Cisco Meraki oder Juniper Mist. Bei klassischen WLAN-Controllerlösungen kommunizieren die WLAN-Access-Points über das CAPWAP-Protokoll mit dem WLAN-Controller. Dieses dient zunächst für Steuerinformationen. Der eigentliche Datenverkehr wird beim sogenannten Central Switching jedoch ebenfalls über den CAPWAP-Tunnel über den Access Point an den WLAN-Controller gesendet und von dort in das IP-Netz übergeben. Dies führt jedoch auch schnell zu Engpässen beim WLAN-Controller, da er sämtlichen Clientverkehr an das IP-Netz übergeben muss. Die Skalierung des WLAN-Controllers, als auch dessen Uplinks müssen entsprechend im Planungsprozess berücksichtigt werden. Zudem stellt er an dieser Stelle auch einen Single Point of Failure dar und sollte entsprechend den Verfügbarkeitsanforderungen redundant ausgelegt werden.

Bei Cloud-basierenden Lösungen, als auch beim sogenannten Local Switching erfolgt nur der Austausch der Steuerinformationen zwischen Access Point und Controller. Der Datenverkehr wird direkt am WLAN-Access-Point ausgeleitet, was je nach Kommunikationsmuster einen optimierten Datenfluss darstellen kann. Wird beispielsweise ein IP-Telefongespräch zwischen zwei Nutzern im gleichen IP-Netz in einer Außenstelle geführt, kann der Sprachdatenstrom direkt zwischen den Clients in der Außenstelle verbleiben. Beim Central Switching muss der Datenverkehr zunächst in den Hauptstandort, wo im Normalfall der WLAN-Controller steht, und im Nachgang wieder zurück zur Außenstelle.

Im Planungsprozess muss auch die Skalierung des Controllers betrachtet werden. Meist ist die maximale Anzahl der Access Points, sowie die Anzahl der Clients und der Durchsatz begrenzt. In Folge müssen die entsprechenden Datenblätter betrachtet werden.

Zudem übernehmen die WLAN-Controller auch das dynamische Frequenzmanagement zur Reduzierung von Interferenzen. Dies kann allerdings auch manuell über den Controller geschehen. Dazu müsste im Planungsprozess ein detaillierter Frequenzplan erstellt werden. Da der WLAN-Controller beim dynamischen Management jedoch auch zwischenzeitlich veränderte Situationen berücksichtigen kann, empfiehlt sich das dynamische Frequenzmanagement. Zudem unterstützen einige Controller-Hersteller eine Integration von dedizierten WIPS-Access-Points (Wireless Intrusion Prevention System). Diese dienen dazu, Sicherheitsanomalien zu erkennen und an den WLAN-Controller zu melden.

Auch ein Load Balancing zur gleichmäßigen Verteilung der Clients auf mehrere Access Points gehört zum Aufgabenspektrum. Das optimierte Roaming, also den Wechsel zwischen unterschiedlichen WLAN-Access-Points soll er ebenfalls sicherstellen. Optimierungen durch Fast Roaming gemäß IEEE 802.11r/k/v sorgen für einen unterbrechungsfreien Wechsel zwischen Access Points. Zudem dient der WLAN-Controller dem Zero Touch Deployment zur automatisierten AP-Konfiguration.

Anzahl SSIDs

Die benötigten WLANs (SSIDs) sollten sorgfältig geplant und auf ein Minimum reduziert werden. Auch wenn man eine Vielzahl an WLAN-Netzen anlegen kann, gibt es die Empfehlung maximal fünf SSIDs je WLAN-Access-Point auszusenden. Dies ist darauf zurückzuführen, dass diese wiederkehrend sogenannte Beacons zur Bekanntgabe ihres Namens versenden. In Folge würde eine hohe Anzahl an SSIDs viel Airtime beanspruchen, die dann nicht für produktiven Datenverkehr verwendet werden kann.

Anchor-Controller-Architektur

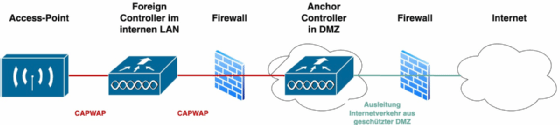

Die Implementierung einer WLAN-Anchor-Architektur dient der sicheren Trennung von Gast-WLAN-Clients vom internen Netzwerk eines Unternehmens. Durch die Platzierung eines WLAN-Controllers (Anchor-Controller) in einer Demilitarized Zone (DMZ) wird der Datenverkehr von Gastclients isoliert und sicher ins Internet geleitet, ohne Zugriff auf interne Ressourcen zu gewähren. Eine typische WLAN-Anchor-Architektur besteht aus mehreren Komponenten: Access Points, die die WLAN-Verbindung für Gäste bereitstellen und den Traffic an einen internen WLAN-Controller weiterleiten; einem internen WLAN-Controller (Foreign-Controller), der die APs verwaltet und den Gast-Traffic zum Anchor-Controller tunnelt; einem Anchor-WLAN-Controller in der DMZ, der ausschließlich den Gast-Traffic behandelt und ihn direkt ins Internet führt; einer Firewall zur Segmentierung des Netzwerks und zum Schutz interner Ressourcen sowie einem DHCP/DNS-Server für Gäste, der die IP-Adressierung und Namensauflösung bereitstellt.

Die Kommunikation zwischen den Komponenten erfolgt über sichere Tunnelprotokolle (zum Beispiel CAPWAP) zwischen dem Foreign- und dem Anchor-Controller. Die Firewall-Regeln müssen so definiert werden, dass der Foreign-Controller nur Gast-WLAN-Traffic an den Anchor-Controller weiterleiten kann, der Anchor-Controller ausschließlich ins Internet und nicht ins interne Netzwerk kommunizieren darf und DHCP- sowie DNS-Anfragen der Gast-Clients nur über den vorgesehenen externen Server erfolgen. Um die Sicherheit der Architektur zu gewährleisten, sollten strikte Firewall-Regeln gelten, eine VLAN-Segmentierung zur Trennung des Gast-WLAN-Traffics durch dedizierte VLANs eingerichtet werden und eine Authentifizierung der Gast-Clients per WPA3-Enterprise oder Captive Portal erfolgen. Zudem sollte ein Monitoring- und Logging-System implementiert werden, um den Gast-Traffic zu überwachen und Anomalien frühzeitig zu erkennen.

Die Implementierung erfolgt in mehreren Schritten: Zunächst wird die VLAN- und IP-Adressierung für das Gastnetzwerk geplant. Anschließend wird der Foreign-Controller so konfiguriert, dass er den Gast-WLAN-Traffic an den Anchor-Controller weiterleitet. Danach wird der Anchor-Controller in der DMZ bereitgestellt und ans Internet angebunden. Firewall-Regeln müssen definiert werden, um den Trafficfluss zwischen Foreign- und Anchor-Controller zu regeln.

Eine WLAN-Anchor-Architektur in einer DMZ bietet eine skalierbare und sichere Lösung zur Separierung von Gast-WLAN-Clients. Durch gezielte Netzwerksegmentierung und strikte Sicherheitsrichtlinien kann der Zugriff auf interne Ressourcen unterbunden werden, während gleichzeitig ein zuverlässiger Internetzugang für Gäste gewährleistet wird.

Dies ist der fünfte Teil unserer Serie zur WLAN-Planung. Der erste Teil behandelt die Planungsgrundlagen, im zweiten Teil geht es um die Qualitätsparameter und im dritten Teil widmen wir uns Simulation und Pre-Deployment Site Surveys. In Beitrag Nummer vier ist die passive Infrastruktur fürs WLAN das Thema.