aleks - stock.adobe.com

WLAN-Planung: Authentifizierung und Autorisierung

Für das WLAN-Design ist eine individuelle Authentifizierung erforderlich. Um ihre Netzwerke abzusichern, sollten Unternehmen bevorzugt auf 802.1X mit EAP-TLS statt auf PSK setzen.

Die Sicherheit eines WLANs hängt maßgeblich von der Netzwerkzugangskontrolle mit der gewählten Authentifizierungsmethode ab, um die Identität des Nutzers oder des Geräts zu erkennen und auf dieser Basis wiederum Autorisierungsentscheidungen treffen zu können. Die Festlegung der Authentifizierungsmethoden stellt also einen sicherheitskritischen Aspekt im Planungsprozess dar.

Vergleich PSK vs. IEEE 802.1X

Während viele Heimanwendernetze auf Pre-Shared Key (PSK), beziehungsweise bei WPA3 auf Simultaneous Authentication of Equals (SAE) setzen, bieten Unternehmens-WLANs mit IEEE 802.1X und dem EAP- Framework (Extensible Authentication Protocol) deutlich höhere Sicherheitsstandards und mehr Flexibilität. Bei PSK-basierenden Netzen müsste bei Kompromittierung des Schlüssels die PSK auf allen WLAN-Access-Points (AP) und Endgeräten ausgetauscht werden. Zudem lassen moderne Mobiltelefone oder Tablets das Teilen der PSKs für Geräte Dritter zu. Daher ist dies in Unternehmensumgebungen nicht praktikabel. EAP ist somit klar im Vorteil, obgleich die Vielzahl an Authentifizierungsmethoden zunächst verwirren kann. Besonders EAP-TLS gilt jedoch als bevorzugte Methode für Unternehmen und sicherheitskritische Umgebungen.

Web-Authentifizierung

In vielen öffentlichen WLAN-Netzen/Hotspots werden Clients über Web-Authentifizierung authentifiziert. Dies kann anhand von vordefinierten Vouchern mit Benutzername und Kennwort oder beispielsweise der Hinterlegung von Handynummer oder E-Mail-Adresse geschehen. Zudem sind häufig aber auch Varianten zur reinen Akzeptanz der Nutzungsbedingungen im Einsatz. Hierzu kommt meist ein RADIUS-Server mit einem Captive-Portal-Webservice zum Einsatz. Die Nutzer werden bei einem Aufruf einer Webseite vor Authentifizierung auf das Captive Portal umgeleitet. Dies geschieht getriggert durch den Datenverkehr des Endgeräts zwischen WLAN-Controller und RADIUS-Server über RADIUS-Attribute.

PSK&SAE

Die klassische WPA2-Verschlüsselung basiert auf einer PSK-Authentifizierung, also einem zuvor festgelegten Passwort, das alle Benutzer teilen. Diese Methode ist einfach einzurichten und mit nahezu allen WLAN-Geräten kompatibel, bringt jedoch erhebliche Sicherheitsrisiken mit sich. Da alle Nutzer denselben Schlüssel verwenden, gefährdet eine Kompromittierung des Schlüssels das gesamte Netzwerk. Zudem sind Angriffe wie Man-in-the-Middle-Attacken durch Handshake-Capturing möglich. Ein weiteres Problem ist die schwierige Skalierbarkeit, da Schlüssel regelmäßig geändert werden müssen, was einen hohen administrativen Aufwand bedeutet. Zwar bietet WPA3-SAE erweiterten Schutz der Management-Frames, aber die Problematik des geteilten Schlüssels bleibt gleich.

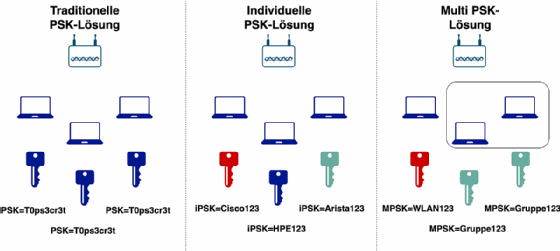

Falls diese Varianten in Unternehmensumgebungen zum Einsatz kommen müssen, weil bestimmte Endgeräte nur diese Variante unterstützen, sollten Technologien, wie IPSK oder MPSK zum Einsatz genutzt werden.

IPSK

Das IPSK-Verfahren (Individual Pre-Shared Key) ist eine Authentifizierungsmethode für WLAN-Netzwerke, die es ermöglicht, unterschiedlichen Clients individuelle PSK-Schlüssel zuzuweisen, während sie sich in demselben SSID-Bereich befinden. Im Gegensatz zu herkömmlichen WPA2-PSK-Implementierungen, bei denen alle Clients denselben Schlüssel nutzen, bietet IPSK eine differenzierte Zugriffskontrolle. Die Authentifizierung erfolgt dabei oft in Verbindung mit einem RADIUS-Server, der basierend auf der MAC-Adresse oder anderen Identifikationsmerkmalen eines Clients einen eindeutigen PSK zuweist. Dadurch können unterschiedliche Sicherheitsrichtlinien auf Geräteebene umgesetzt werden, sodass beispielsweise IoT-Geräte von Unternehmensgeräten getrennt bleiben oder spezifische VLAN-Zuweisungen erfolgen.

MPSK

Das MPSK-Verfahren (Multiple Pre-Shared Key) erweitert die Funktionalität von herkömmlichen PSK-Methoden, indem es mehreren Benutzergruppen unterschiedliche vordefinierte Schlüssel zuweist, während sie sich im selben WLAN befinden. Dies ermöglicht eine segmentierte Zugriffskontrolle, indem beispielsweise Gäste und IoT-Geräte jeweils eigene PSK-Schlüssel erhalten, ohne dass separate SSIDs erforderlich sind. Dadurch wird die Sicherheit erhöht, da kompromittierte Schlüssel nicht den Zugriff auf alle anderen Geräte im Netzwerk ermöglichen.

IEEE 802.1X

Um diese Schwächen zu vermeiden, setzen Unternehmen auf 802.1X-basierte Enterprise-WLANs mit EAP-Authentifizierung. Dieses Framework ermöglicht eine individuelle Benutzer-Authentifizierung mit zertifikatsbasierten oder passwortbasierten Methoden. Dazu kommen zentrale RADIUS-Server als zentrale Authentifizierungs- und Autorisierungsinstanz zum Einsatz.

Die häufigsten EAP-Methoden sind EAP-TLS (Transport Layer Security), das als sicherste Option gilt, und PEAP-MSCHAPv2 (Protected EAP), bei dem nur eine serverseitige Zertifikatsauthentifizierung zum Einsatz kommt. Falls noch nicht vorhanden, kann die Planung einer WLAN-Umgebung auch noch die parallele Nutzung einer Public-Key-Infrastructure (PKI), also einer Zertifizierungsstellen-Architektur aufwerfen, um die benötigten Zertifikate zu signieren. Insbesondere der Prozess der Zertifikatsverteilung an eine Vielzahl von unterschiedlichen Endgeräten ist nicht zu unterschätzen.

EAP-TLS

EAP-TLS gilt als Goldstandard für WLAN-Authentifizierung, da es beidseitig X.509-Zertifikate für die gegenseitige Authentifizierung zwischen Client und Server nutzt. Im Gegensatz zu passwortbasierten Verfahren werden keine sensiblen Zugangsdaten übertragen, was Phishing und Passwortangriffe verhindert. Zudem erlaubt es eine starke Client-Identifikation, automatisierte Verbindungen und eine verbesserte Netzwerksicherheit. Allerdings erfordert EAP-TLS den Aufbau einer Public Key Infrastructure zur Zertifikatsverwaltung, was den Implementierungsaufwand erhöht. Die Erstinstallation und Zertifikatsverteilung sind komplexer als bei anderen Methoden, doch die langfristigen Sicherheitsvorteile überwiegen.

PEAP-MSCHAPv2

Eine Alternative stellt PEAP-MSCHAPv2 dar, das eine gesicherte TLS-Verbindung (PEAP) nutzt, innerhalb derer sich der Client mit Benutzername und Passwort (MSCHAPv2) authentifiziert. Diese Methode hat den Vorteil, dass auf Client-Seite keine Zertifikate erforderlich sind und sie sich leicht in bestehende Windows-Umgebungen integrieren lässt. Allerdings bleibt sie anfällig für Brute-Force-Passwortangriffe, insbesondere wenn schwache Passwörter verwendet werden. Zudem besteht die Gefahr durch Rogue Access Points, wenn Clients das Server-Zertifikat nicht ordnungsgemäß validieren.

Empfehlungen zur WLAN-Authentifizierung

Für Unternehmen und sicherheitskritische Organisationen ist EAP-TLS daher die empfohlene Authentifizierungsmethode. Obwohl die Implementierung aufwendiger ist, bieten die langfristigen Vorteile hinsichtlich Sicherheit, Automatisierung und Benutzerkomfort eine zukunftssichere Lösung. Wer auf eine einfachere Methode angewiesen ist, kann PEAP-MSCHAPv2 nutzen, sollte jedoch regelmäßige Passwortwechsel und starke Sicherheitsrichtlinien umsetzen. In weniger sicherheitskritischen Netzwerken bleibt PSK/SAE eine Option, jedoch mit klaren Einschränkungen und in Kombination mit IPSK/MPSK.

Dies ist der siebte Artikel unserer Reihe zu WLAN-Planung. Der sechste Artikel hatte die aktive Netzwerkinfrastruktur mit Switches und POE zum Thema. Im fünften Beitrag ging es um den WLAN-Controller als Teil der aktiven Netzwerkinfrastruktur. In vierten Teil war die passive Infrastruktur fürs WLAN das Hauptthema. Im dritten Teil haben wir uns Simulation und Pre-Deployment Site Surveys gewidmet und im zweiten Teil den Qualitätsparametern. Der erste Teil stellte die Planungsgrundlagen als Basis für ein WLAN-Projekt vor.