dropideas - stock.adobe.com

WLAN-Pentests mit EAPHammer, Fluxion und Wifite

Mit Kali Linux und Tools wie Wifite, Fluxion und EAPHammer lassen sich WLAN-Netzwerke gezielt auf Schwachstellen und Konfigurationsfehler prüfen. Der Beitrag zeigt, wie das geht.

Um die Sicherheit von WLANs zu prüfen, macht es Sinn aktiv nach Schwachstellen zu suchen. Dabei helfen Tools wie EAPHammer, Fluxion und Wifite. Damit lassen sich unterschiedliche Angriffsszenarien simulieren. Dazu gehört nicht nur das Abfangen von Handshakes oder das Testen von Passwortstärken, sondern auch die Bewertung des Nutzerverhaltens und die Analyse der Authentifizierungsmechanismen in Unternehmensnetzwerken. Die Tools lassen sich auch mit Kali Linux nutzen und sind zum Teil in der Distribution enthalten.

Für WLAN-Audits ist ein WLAN-Adapter erforderlich, der sowohl den Monitor-Modus als auch Paket-Injection unterstützt. Typische externe Adapter, die diesen Anforderungen genügen, verwenden zum Beispiel den Chipsatz Atheros AR9271 oder den Realtek RTL8812AU. Für Kali Linux ist der Atheros AR9271 die beste Wahl, da er ohne Treiberinstallation auskommt und stabil im Monitor Mode und Packet Injection läuft. Allerdings unterstützt er nur 2,4 GHz. Dies kann in modernen 5-GHz-Netzwerken eine Einschränkung darstellen. Der Realtek RTL8812AU bietet Dual-Band-Unterstützung (2,4 GHz und 5 GHz) und ermöglicht Pentests auch mit modernen WLAN-Netzen, erfordert aber eine manuelle Treiberinstallation und kann mit einigen Kali-Versionen instabil sein.

Nach dem Anschluss des Adapters sollten Sie prüfen, ob störenden Prozesse auf das Interface zugreifen. Diese lassen sich mit folgendem Befehl beenden:

sudo airmon-ng check kill

Anschließend wird der Monitor-Modus aktiviert:

sudo airmon-ng start wlan0

Damit ist das Interface bereit, den kompletten Datenverkehr im 2,4- oder 5-GHz-Band mitzuschneiden.

Hinweis

Die Tools in diesem Artikel dürfen nur mit Zustimmung des WLAN-Betreibers verwendet werden und keinesfalls ohne Erlaubnis in fremden WLANs.

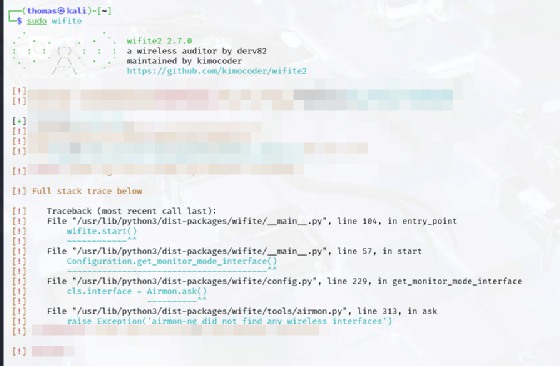

Automatisierte Erstprüfung mit Wifite

Wifite ist ein Werkzeug, das mehrere gängige Angriffsmethoden in sich vereint und diese weitgehend automatisiert ausführt. Es lässt sich mit Aircrack-ng gemeinsam nutzen. Auch dieses Tool ist in Kali Linux verfügbar. Wifite eignet sich, um schnell eine Einschätzung über die Sicherheitslage sichtbarer WLANs zu gewinnen. Der Start erfolgt direkt über das Terminal:

sudo wifite

Nach dem Start versetzt Wifite das Interface automatisch in den Monitor-Modus, sofern dies noch nicht geschehen ist, und beginnt mit dem Scan nach drahtlosen Netzwerken. Dazu arbeitet das Tool auch mit Airmon-ng.

Es zeigt dabei SSIDs, MAC-Adressen, Signalstärke, Kanalbelegung, Verschlüsselungstyp und verbundene Clients an. Besonders interessant sind hier Netzwerke, bei denen WPS aktiv ist. In solchen Fällen versucht Wifite automatisch, über Pixie Dust oder PIN-Brute-Force Zugriff zu erlangen. Bei klassischen WPA2-PSK-Netzen liegt der Fokus auf dem Abfangen des sogenannten 4-Wege-Handshakes. Dies gelingt durch gezielte Deauthentication-Angriffe, etwa mit:

sudo aireplay-ng --deauth 5 -a <BSSID> -c <Client MAC> wlan0mon

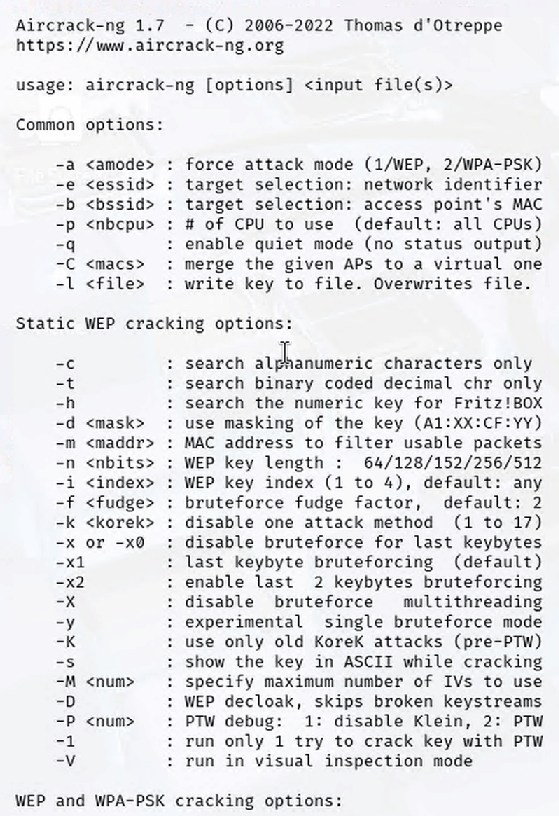

Wird ein Handshake erfolgreich abgefangen, speichert Wifite diesen in einer .cap-Datei. Die Passwortprüfung erfolgt anschließend gegen eine lokale Wortliste, beispielsweise:

sudo aircrack-ng -w /usr/share/wordlists/rockyou.txt handshake.cap

Ergibt sich hier kein Erfolg, kann man davon ausgehen, dass entweder das Passwort nicht in der Wortliste enthalten ist oder besonders komplex aufgebaut wurde. Wifite bietet damit eine schnelle Möglichkeit, offensichtliche Schwächen zu identifizieren, etwa einfache Passwörter oder schwache WPS-Konfigurationen. Reicht das nicht aus, sollte das Angriffsmuster erweitert werden.

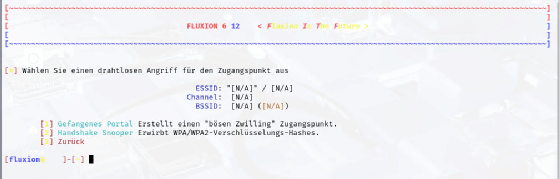

Phishing-basierter Zugriff mit Fluxion

Fluxion ist ein fortgeschrittenes Tool, das sich auf Social Engineering spezialisiert hat. Anstelle technischer Schwachstellen nutzt es die Unachtsamkeit oder Gutgläubigkeit des Nutzers. Das Tool erstellt einen gefälschten Access Point mit identischem Netzwerknamen wie das Zielnetz. Durch gezielte Deauthentication wird der Nutzer vom echten Netzwerk getrennt und automatisch zum gefälschten geleitet. Dort erwartet ihn eine täuschend echte Login-Seite.

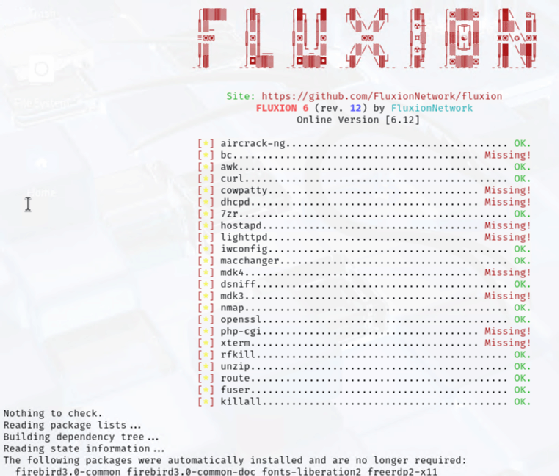

Im ersten Schritt müssen Sie Fluxion von GitHub klonen:

git clone https://github.com/FluxionNetwork/fluxion.git

cd fluxion

sudo ./fluxion.sh

Fehlen Voraussetzungen für Fluxion, dann lassen sich diese mit sudo ./fluxion.sh -i installieren.

Nach Auswahl der Sprache und des Interfaces wird das Zielnetzwerk aus einer Liste gewählt. Anschließend wird ein Handshake erzwungen. Dieser ist notwendig, damit Fluxion die Echtheit eines eingegebenen Passworts später verifizieren kann. Das Tool verwendet dazu standardmäßig Aireplay-ng, um verbundene Geräte gezielt zu trennen. Ist der Handshake erfasst, generiert Fluxion den Fake-Access-Point und startet gleichzeitig einen DNS-Server, DHCP-Service sowie einen Webserver. Auf diese Weise entsteht eine vollständige Umgebung, die den Benutzer in die Irre führt.

Besonders flexibel zeigt sich Fluxion bei der Gestaltung der Login-Seite. Je nach Zielgerät kann ein passendes Layout gewählt werden, etwa ein Netgear- oder Fritzbox-Interface. Gibt der Nutzer auf der gefälschten Seite sein Passwort ein, prüft Fluxion dieses gegen den zuvor abgefangenen Handshake. Stimmt das Passwort, wird es gespeichert und kann im nächsten Schritt analysiert werden.

Professionelle Unternehmensnetze mit EAPHammer simulieren

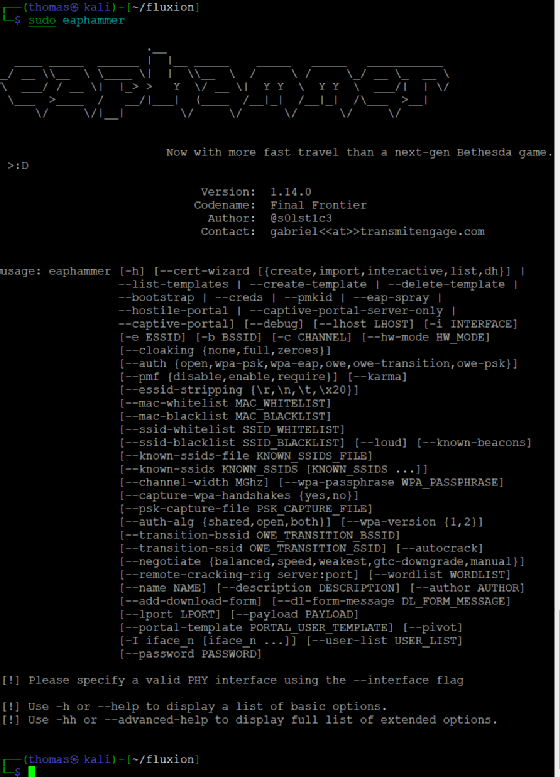

EAPHammer ist für Netzwerke gedacht, die mit WPA2-Enterprise arbeiten. Hier erfolgt die Authentifizierung nicht über einen Pre-Shared Key, sondern über Benutzernamen und Passwörter, die meist über RADIUS und Active Directory validiert werden. Ziel eines Angriffs mit EAPHammer ist es, diese Zugangsdaten abzufangen, indem ein identisches Netz simuliert wird. Das Tool lässt sich direkt unter Kali installieren:

sudo apt install eaphammer

Zuerst müssen Zertifikate erstellt werden, die vom Client als gültig akzeptiert werden. Dies geschieht über:

sudo ./eaphammer --cert-wizard

Mit dem folgenden Befehl wird ein Fake-Access-Point erstellt, der sich als WPA2-Enterprise-Netz ausgibt:

sudo ./eaphammer -i wlan0 --channel 1 --auth wpa-eap --essid "CorpNet" --creds

EAPHammer nutzt Hostapd zur Bereitstellung des Access Points und kombiniert dies mit einem integrierten RADIUS-Emulator. Sobald ein Endgerät versucht, sich zu verbinden, werden Benutzername und Passwort übermittelt. Diese lassen sich speichern und mit Tools wie john oder hashcat weiterverarbeiten. EAPHammer eignet sich damit besonders für Assessments in Unternehmensnetzwerken, wo Standard-Pentesting-Tools oft nicht mehr greifen.

Werkzeuge im Zusammenspiel: Strategie für umfassende Prüfungen

Der kombinierte Einsatz dieser drei Tools erlaubt eine gestaffelte Herangehensweise. In einem ersten Schritt liefert Wifite einen Überblick über die erreichbaren Netzwerke und prüft auf einfache Schwachstellen. Ist das nicht erfolgreich, kann Fluxion testen, ob Nutzer zur Preisgabe von Passwörtern verleitet werden können. Wird ein Netzwerk mit WPA2-Enterprise erkannt, folgt der gezielte Einsatz von EAPHammer zur Prüfung von Anmeldemechanismen und Zertifikatskonfiguration. Angreifer entscheiden sich nicht für ein einziges Werkzeug, sondern gehen iterativ vor. Nur wenn ein Netzwerk mehrere Prüfmethoden übersteht, kann man davon ausgehen, dass es gegen typische Angriffsvektoren gewappnet ist.