Brian Jackson - Fotolia

10 Tipps für mehr IT-Sicherheit im Unternehmen

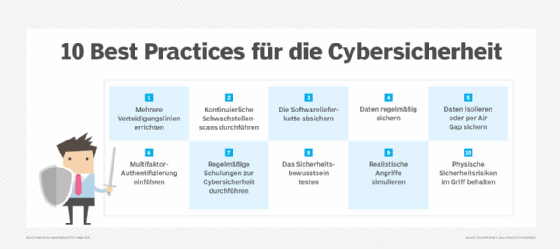

Mit einer Reihe von bewährten Maßnahmen können Unternehmen die eigene Sicherheitslage und Widerstandsfähigkeit verbessern. 10 Best Practices für mehr Sicherheit im Überblick.

Bei der Festlegung von Best Practices für Cybersicherheit müssen IT-Teams und Unternehmen eine Vielzahl von Ansätzen umsetzen, um mit den Cyberbedrohungen Schritt zu halten oder einen Schritt voraus zu sein.

Einige dieser Best Practices sind zeitlos, wie beispielsweise die Sicherung von Daten und die Durchführung regelmäßiger Cybersicherheitsschulungen. Andere, darunter Air-Gapping-Backups zur Minimierung des Risikos, dass Angreifer Systeme kompromittieren, sind nicht so gängige Praxis.

Ein typisches Unternehmen sollten sich mit den folgenden zehnwichtigsten Best Practices für Cybersicherheit auseinandersetzen.

- Errichten Sie mehrere Verteidigungsebenen.

- Führen Sie kontinuierliche Schwachstellen-Scans durch.

- Sichern Sie die Software-Lieferkette.

- Sichern Sie Daten regelmäßig.

- Isolieren Sie die Backup-Daten oder trennen Sie sie physisch vom Netzwerk.

- Verwenden Sie MFA und machen Sie sich mit deren Einschränkungen vertraut.

- Führen Sie regelmäßig Sicherheitsschulungen durch.

- Testen Sie das Sicherheitsbewusstsein Ihrer Mitarbeiter.

- Simulieren Sie reale Angriffe.

- Minimieren Sie physische Sicherheitsrisiken.

Wenn diese Strategien gemeinsam eingesetzt werden, minimieren sie das Risiko eines Cybervorfalls und maximieren die Fähigkeit, im Falle einer Sicherheitsverletzung schnell wieder betriebsbereit zu sein. Grund genug, diese Best Practices einmal im Detail zu betrachten.

1. Mehrere Verteidigungslinien errichten

Die vielleicht wichtigste Best Practice im Bereich Cybersicherheit, die Unternehmen heute befolgen sollten, ist die Investition in eine mehrschichtige Verteidigungsstrategie, auch bekannt als Defense in Depth. Das bedeutet, dass ein Unternehmen mehrere Arten von Sicherheitskontrollen einsetzt, beispielsweise Firewalls zur Sicherung des Netzwerks, Endpoint-Schutzsoftware zum Schutz einzelner Geräte und Verschlüsselung zum Schutz von Datenbanken.

Mehrere Verteidigungsebenen sind wichtig, da sie dazu beitragen, die Auswirkungen einer Sicherheitsverletzung zu minimieren. Wenn es Angreifern beispielsweise gelingt, Zugriff auf das interne Netzwerk eines Unternehmens zu erlangen, verhindert Endpoint-Schutzsoftware, dass sie auch die PCs und Server des Unternehmens kompromittieren, während Verschlüsselung die Wahrscheinlichkeit verringert, dass sie sensible Daten finden und exfiltrieren können.

2. Kontinuierliche Schwachstellenscans durchführen

Eine weitere wichtige Best Practice für Cybersicherheit ist die regelmäßige Durchführung von Schwachstellenscans. Schwachstellenscans identifizieren Software, die bekanntermaßen anfällig für Angriffe ist. Einige Scanner können auch unsichere Konfigurationen erkennen, beispielsweise eine Datenbank, auf die anonyme Benutzer über das Internet zugreifen können.

Unternehmen sollten Tools einsetzen, die kontinuierlich Scans durchführen, um die Wirkung von Schwachstellenscans zu maximieren. Das bedeutet, dass immer dann, wenn ein neues IT-Asset in die IT-Umgebung eines Unternehmens gelangt oder eine bestehende Ressource ihren Status ändert, ein Scan durchgeführt wird. So lässt sich festzustellen, ob Risiken vorhanden sind. Regelmäßige Scans reichen möglicherweise nicht aus, um Risiken zu erkennen, bevor sie von Angreifern ausgenutzt werden.

3. Die Softwarelieferkette absichern

Häufig stammen die größten Bedrohungen für die Cybersicherheit eines Unternehmens nicht von den IT-Ressourcen, die seine eigenen Mitarbeiter erstellen, sondern von Ressourcen Dritter, wie beispielsweise Open-Source-Softwarebibliotheken, die das Unternehmen verwendet. Wenn diese Ressourcen Dritter anfällig sind, könnten Angreifer sie ausnutzen, um Zugriff auf die IT-Umgebung eines Unternehmens zu erlangen.

Die Softwarelieferkettensicherheit, ist ein wesentlicher Bestandteil einer umfassenden Cybersicherheitsstrategie für Unternehmen, die auf IT-Ressourcen von Drittanbietern angewiesen sind.

Tools und Strategien für die Sicherheit der Softwarelieferkette häufig in erster Linie auf Risiken im Zusammenhang mit Open-Source-Software von Drittanbietern ausgerichtet. Es gibt es auch andere Arten potenzieller Risiken durch Dritte, beispielsweise SaaS-Anwendungen, die sensible Daten eines Unternehmens verarbeiten, aber von einem externen Anbieter entwickelt und verwaltet werden. Es ist wichtig, auch die Sicherheit dieser Art von Ressourcen zu überprüfen.

4. Daten regelmäßig sichern

Datensicherungen verhindern zwar keine Cyberangriffe, spielen jedoch eine wichtige Rolle bei der Wiederherstellung nach bestimmten Arten von Sicherheitsverletzungen. Insbesondere bei Ransomware-Angriffen, bei denen Angreifer die Daten eines Unternehmens verschlüsseln und im Austausch für den Entschlüsselungscode eine Zahlung verlangen.

Um die Effektivität von Backups zu maximieren, müssen die Backup-Zeitpläne eines Unternehmens mit den Anforderungen an die Wiederherstellungszeit und den Wiederherstellungspunkt übereinstimmen. Diese legen fest, wie häufig Backups durchgeführt werden sollen und wie schnell das Unternehmen wieder arbeitsfähig ist. Backups sind nach einem Ransomware-Angriff nutzlos, wenn sie nicht aktuell genug sind, um eine erfolgreiche Wiederherstellung ohne Verlust kritischer Daten zu ermöglichen, oder wenn die Wiederherstellung so lange dauert, dass das Unternehmen massive Umsatzeinbußen erleidet oder sein Ruf erheblich geschädigt wird.

5. Daten isolieren oder per Air Gap sichern

Angreifer wissen, dass Unternehmen häufig Backups erstellen, um sich vor Ransomware-Angriffen zu schützen. Aus diesem Grund versuchen Angreifer häufig, Backups im Rahmen eines Ransomware-Angriffs zu zerstören oder zu verschlüsseln.

Eine bewährte Vorgehensweise besteht darin, Sicherungsdaten an einem isolierten Ort zu speichern, beispielsweise in einem Rechenzentrum eines Drittanbieters oder auf vom Netzwerk per Air Gap getrennten Speichersystemen. Angreifer, die die Haupt-IT-Umgebung eines Unternehmens kompromittieren, können mit diesen Ansätzen nur schwer oder gar nicht auf Sicherungsdaten zugreifen.

6. Multifaktor-Authentifizierung einführen

Multifaktor-Authentifizierung (MFA) trägt zur Verringerung von Cybersicherheitsrisiken bei, indem Benutzer mehrere Authentifizierungsschritte durchlaufen müssen, bevor sie Zugriff auf eine Ressource erhalten. Mit MFA können Angreifer, denen es gelingt, eine Zugriffsebene zu kompromittieren – beispielsweise durch Diebstahl des Benutzerkennworts –, nicht unbedingt den Anmeldevorgang abschließen. Es empfiehlt sich, MFA wo immer möglich zu aktivieren, doch gibt es nach wie vor verschiedene Techniken, mit denen Angreifer MFA umgehen können.

MFA ist zwar ein wichtiger Baustein der Cybersicherheit, doch ist es unerlässlich, zusätzliche Schutzmaßnahmen zu ergreifen. So wie beispielsweise die Verschlüsselung sensibler Daten, selbst wenn der Zugriff auf die Daten über MFA geregelt wird. Die Überwachung der Anmeldeaktivitäten durch die Protokollierung, wer auf welche Ressourcen zugegriffen hat, kann dabei helfen, ungewöhnliche Zugriffsmuster aufzudecken, wie beispielsweise eine Anmeldung von einer IP-Adresse, die zuvor noch nie mit dem Unternehmensnetzwerk verbunden war, was ein Hinweis auf Versuche sein könnte, die MFA zu umgehen.

7. Regelmäßige Schulungen zum Thema Cybersicherheit durchführen

Die Schulung der Mitarbeiter in bewährten Verfahren der Cybersicherheit ist ein wichtiger Schritt zur Minimierung von Sicherheitsrisiken. Die Schulungen sollten die Mitarbeiter unter anderem darin schulen, wie sie Phishing-Versuche erkennen und darauf reagieren können und warum es wichtig ist, keine Schatten-IT-Ressourcen zur Speicherung oder Verarbeitung der Unternehmensdaten zu verwenden.

Sicherheitsschulungen sollten regelmäßig stattfinden, und die Schulungsinhalte sollten weiterentwickelt werden, um den sich ändernden Bedrohungen und Risiken, denen das Unternehmen ausgesetzt ist, Rechnung zu tragen. Beispielsweise wurde in Anti-Phishing-Schulungen in der Vergangenheit häufig betont, dass E-Mails mit vielen Grammatikfehlern wahrscheinlich Phishing-Nachrichten sind. Dank KI ist es für Angreifer nun einfacher, überzeugendere und besser geschriebene Phishing-Inhalte zu erstellen. Moderne Phishing-Schulungen sollten aktualisiert werden, um dieser und anderen neuen Herausforderungen im Zusammenhang mit KI gerecht zu werden.

8. Testen Sie das Sicherheitsbewusstsein der Belegschaft

Es ist auch unerlässlich, die Sicherheitsbereitschaft der Mitarbeiter zu überprüfen, um sicherzustellen, dass sie die ihnen in Sicherheitsschulungen vermittelten Best Practices erlernen und umsetzen.

Idealerweise sollten Tests in Form von dynamischen, realitätsnahen Bewertungen durchgeführt werden, um zu ermitteln, wie Mitarbeiter auf potenzielle Cybersicherheitsbedrohungen reagieren. Ein Unternehmen könnte beispielsweise gefälschte Phishing-E-Mails erstellen und diese an die Mitarbeiter versenden, um festzustellen, wie viele Personen darauf reagieren. Es könnte auch Vishing-Angriffe simulieren, indem es Mitarbeiter telefonisch um sensible Informationen bittet, um zu beurteilen, wie anfällig sie für diese raffiniertere Phishing-Methode sind.

9. Realistische Angriffe simulieren

Unternehmen sollten ihre allgemeine Cybersicherheit bewerten, indem sie Versuche von Sicherheitsverletzungen oder Angriffe auf die gesamte IT-Infrastruktur des Unternehmens simulieren.

Im Folgenden werden drei gängige Methoden zur Durchführung solcher Simulationen aufgeführt:

- Penetrationstests. Das Unternehmen beauftragt eine Cybersicherheitsfirma damit, bestimmte Arten von Risiken, wie beispielsweise Schwachstellen im Netzwerk oder in der Software, aufzuspüren und auszunutzen.

- Red Teaming. Cybersicherheitsexperten, die sich als Angreifer ausgeben, versuchen, mit allen ihnen zur Verfügung stehenden Mitteln Risiken jeglicher Art innerhalb des Unternehmens aufzudecken und auszunutzen. Im Gegensatz zu Penetrationstests, bei denen vorab definierte Risiken bewertet werden, handelt es sich bei Red-Team-Übungen um eher offene Bewertungen der allgemeinen Sicherheitsbereitschaft eines Unternehmens.

- Breach and Attack Simulation (BAS). Die IT-Abteilung oder ein externes Unternehmen nutzt automatisierte Tools, um Sicherheitslücken zu finden und auszunutzen. Wie beim Red Teaming konzentriert sich BAS auf das Testen einer Vielzahl von Sicherheitslücken. Da BAS-Tools jedoch auf Automatisierung basieren, sind diese Übungen in der Regel kostengünstiger durchzuführen.

Die beste Methode zur Simulation eines Angriffs hängt davon ab, wie weit das Unternehmen bei der Suche nach eigenen Sicherheitslücken gehen möchte und wie viele finanzielle Ressourcen es für die Simulation aufwenden kann.

10. Physische Sicherheitsrisiken im Griff behalten

Strategien zur Cybersicherheit konzentrieren sich in der Regel darauf, Angriffe über das Netzwerk zu verhindern oder deren Auswirkungen zu mindern. Allerdings nehmen physische Sicherheitsverletzungen zu. Angreifer könnten beispielsweise physische Systeme ins Visier nehmen, indem sie in ein Bürogebäude eindringen und mithilfe von USB-Sticks Malware auf den PCs eines Unternehmens installieren. Sie könnten auch versuchen, wichtige Dienste durch physische Beschädigung der Netzwerkinfrastruktur zu stören.

Um sich vor diesen Risiken zu schützen, ist es unerlässlich, angemessene physische Sicherheitskontrollen einzurichten, beispielsweise durch die Beschränkung des physischen Zugangs zu den Räumlichkeiten eines Unternehmens und den Einsatz von Überwachungskameras zur Überwachung ungewöhnlicher Aktivitäten.