simplehappyart - stock.adobe.com

Multifaktor-Authentifizierung: Typische Beispiele und Tipps

Bevor Multifaktor-Authentifizierung in bestimmten Umgebungen eingeführt wird, sollte bewertet werden, welche Lösung für welches Szenario der eigenen Situation die sicherste ist.

Die Multifaktor-Authentifizierung wird seit langem als Lösung für das Problem der Sicherheit von Benutzerkonten empfohlen. Diese mehrstufige Zugriffsüberprüfung stellt nicht nur sicher, dass die richtigen Benutzer auf die richtigen Konten zugreifen, sondern verhindert auch, dass Angreifer die Anmeldedaten legitimer Benutzer missbrauchen.

CISOs und Sicherheitsteams müssen sorgfältig prüfen, wie sie Multifaktor-Authentifizierung (MFA) implementieren wollen, bevor sie es zum Schutz des Zugriffs auf Benutzerkonten einsetzen. In vielen Fällen sind stärkere MFA-Methoden erforderlich, um die Benutzer ausreichend vor den immer ausgefeilteren Social-Engineering- und authentifizierungsbasierten Angriffen von heute zu schützen.

Es ist wichtig, die Stärke jedes Authentifizierungsfaktors zu beurteilen, bevor ein MFA-Konzept für Unternehmen entworfen wird. CISOs sollten die Faktoren auswählen, die den besten Schutz gegen Phishing bieten und die unbefugte Nutzung von Anmeldedaten minimieren. Ohne die Faktoren und ihre potenziellen Nachteile zu untersuchen, könnten sich Unternehmen in einem falschen Gefühl der Sicherheit wiegen.

Nachfolgend betrachten wir Beispiele für Authentifizierungsfaktoren, MFA-Anwendungsfälle für Unternehmen und Best Practices.

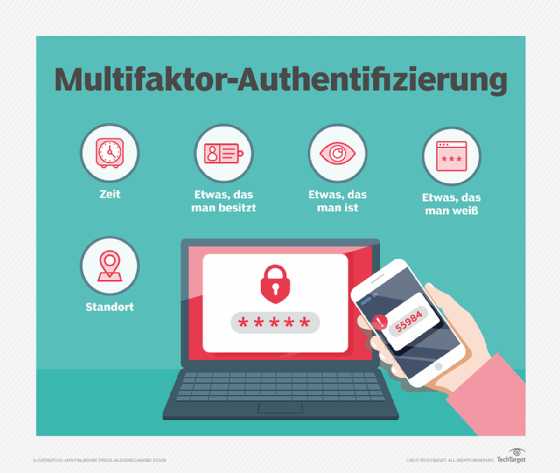

Beispiele für Multifaktor-Authentifizierung

Bei allen MFA-Tools müssen die Benutzer mindestens zwei Authentifizierungsfaktoren angeben. Die Faktoren können in drei Kategorien unterteilt werden:

- Etwas, das der Benutzer kennt. Zum Beispiel ein Passwort oder eine PIN. (Wissensfaktor)

- Etwas, das der Benutzer ist. Zum Beispiel ein Fingerabdruck oder Gesichtserkennung. (Inhärenzfaktor)

- Etwas, das der Benutzer hat. Zum Beispiel ein Hardware-Token. (Besitzfaktor)

MFA-Systeme sollten Faktoren aus verschiedenen Kategorien verwenden, zum Beispiel eine Passphrase und einen Gesichtsscan, aber nicht ein Passwort und eine PIN.

Im Idealfall sollte jeder Authentifizierungsfaktor stark sein. Doch in den meisten Fällen ist die erste MFA-Methode ein Passwort oder eine PIN, die beide sehr anfällig für Phishing und andere Angriffe sind. Das bedeutet, dass die anderen Faktoren noch stärker sein müssen.

Passwörter, Passphrasen und PINs

Dabei handelt es sich um Codes, Phrasen und Zahlen, mit denen Benutzer verifiziert werden. Alle drei sind im Allgemeinen unsicher. Starke zweite oder dritte Authentifizierungsfaktoren sind entscheidend für den Schutz von Konten und den Zugang.

Einmalpasswörter (OTP, One-Time Passwords)

Es gibt mehrere Varianten von Einmalpasswörtern - Codes, die ein Benutzer erhält und in ein anderes System als Authentifizierungsfaktor eingibt. Die meisten OTPs sind zeitbasierte Einmalpasswörter, das heißt, sie ändern sich etwa alle 30 Sekunden oder laufen ab.

- OTPs per E-Mail. Dabei wird ein Code an die registrierte E-Mail-Adresse eines Benutzers gesendet. Anschließend muss er den Code eingeben, um auf die Anwendung, die Daten oder das System zuzugreifen. Dieser Faktor ist einfach zu verwenden, aber anfällig, wenn das E-Mail-Konto eines Benutzers kompromittiert wird.

- SMS-OTPs. Dies sind textbasierte Codes, die an ein Telefon gesendet werden. Sie sind als unsicher eingeordnet und sollten nicht für Multifaktor-Authentifizierung verwendet werden.

- OTP per Telefon. Codes, die über einen Telefonanruf übermittelt werden, sind ebenfalls als unsicher bekannt und sollten nicht für MFA verwendet werden.

- Einmalpasswörter per Authenticator App. Sie werden von einer App wie Google Authenticator oder Microsoft Authenticator generiert und korrelieren mit der Ressource, bei der sich der Benutzer zu authentifizieren versucht. Sie sind in der Regel stärker als E-Mail-, SMS- und Anruf-OTPs und bieten die Sicherheit, dass die Person, die das OTP eingibt, im Besitz des Smartphones des Nutzers ist. Sie sind im Allgemeinen sicher, solange das Gerät des Nutzers nicht kompromittiert ist.

Biometrie

Biometrische Verfahren, wie zum Beispiel in Notebooks eingebaute Fingerabdruckleser und in Smartphones eingebaute Gesichtsscanner, sind zu einer schnellen und bequemen Authentifizierungsmethode geworden. Diese Methoden sind jedoch nicht unfehlbar und können durch die Veränderung des Aussehens einer Person, Schnitte an den Fingern und andere Umstände beeinträchtigt werden. Außerdem müssen die Nutzer über Geräte mit biometrischen Funktionen verfügen, die bei weitem nicht überall vorhanden sind. Und sollten biometrische Informationen eines Nutzers einmal kompromittiert werden, weil ein System nicht sicher genug ausgelegt ist, dann ist das für den Anwender ein ganz erhebliches Problem. Zudem sorgt auch das Thema Deepfakes an einigen Stellen für neue Risiken bei biometrischen Verfahren. Der Einsatz von Biometrie sollte daher wohl überlegt sein.

Standortbezogene Authentifizierung

Benutzer werden anhand ihres physischen Standorts überprüft. Wenn eine Anmeldung von einem unbekannten Standort aus erfolgt, sind zusätzliche Autorisierungsmethoden erforderlich. Dies stellt zwar sicher, dass sich nur Benutzer aus bestimmten Regionen anmelden können, kann aber für Benutzer unbequem und für Sicherheitsteams kompliziert zu verwalten sein.

Kryptografische Authentifizierung

Die Nutzer weisen nach, dass sie im Besitz eines geheimen oder privaten kryptografischen Schlüssels sind. Zum Beispiel durch die Verwendung von kryptografischen Hardware-Tokens wie YubiKeys (die auch für OTPs verwendet werden können). Kryptografische Authentifizierungsfaktoren können zwar stark sein, sind aber nur wirksam, wenn der Nutzer sie bei sich trägt. Sie können leicht versehentlich vergessen werden.

Phishing-sichere und adaptive Multifaktor-Authentifizierung

Viele MFA-Lösungen Tools haben Phishing-resistente MFA- und adaptive MFA-Funktionen hinzugefügt.

- Phishing-resistente MFA ist ein Authentifizierungsverfahren, das MFA-Umgehungsangriffe wie Push-Bombing, SIM-Swapping und Phishing durch FIDO-/WebAuthn-Authentifizierung und PKI-basierte MFA abschwächt.

- Adaptive MFA passt die Authentifizierung auf der Grundlage der Person, die auf die Anwendung, die Daten oder das System zugreift, und des Risikoprofils dieser Person an. So bietet adaptive MFA beispielsweise eine stärkere Authentifizierung für riskantere Situationen, indem zusätzliche Authentifizierungsmethoden angefordert werden. Dies hat sich heute in vielen Bereichen etabliert.

Multifaktor-Authentifizierung: Anwendungsfälle für Unternehmen

MFA wird heute in Unternehmen auf mannigfaltige Weise eingesetzt. Das liegt zum Teil an der erheblichen Bedrohung durch Phishing und anderen Angriffen auf Anmeldeinformationen. Zudem haben sich die Gegebenheiten durch Cloud-Nutzung und Remote-Szenarien in den letzten Jahren erheblich verändert. Nachfolgend einige typische Anwendungsfälle:

Sicheren Fernzugriff ermöglichen

Dies ist eine der wichtigsten Anwendungen von MFA, insbesondere für Benutzer an Standorten ohne starke physische Sicherheitskontrollen. Telearbeiter und Mitarbeiter, die geschäftlich unterwegs sind oder aus der Ferne arbeiten, verlassen sich oft auf MFA, um Sicherheit zu gewährleisten.

Den Zugriff auf sensible Ressourcen absichern

Dies gehört zu den wesentlichen Aufgaben der Multifaktor-Authentifizierung. Es umfasst den Zugriff auf sensible persönliche Daten von Mitarbeitern und Kunden, zu finanziellen Kontoinformationen und zum geistigen Eigentum und zu Geschäftsgeheimnissen des Unternehmens. Sie ermöglicht Benutzern die Durchführung sensibler Vorgänge, wie zum Beispiel Banküberweisungen und alle anderen Vorgänge, bei denen in der Regel eine Aufgabentrennung vorgeschrieben ist.

Schutz des Kundenzugangs zu sensiblen Ressourcen

Dies ist ein zunehmend beliebter Anwendungsfall für MFA. Kunden von Finanzinstituten, Gesundheitsdienstleistern und anderen Diensten erwarten von diesen Organisationen, dass sie den Zugang zu ihren Konten beschränken, und dazu gehört auch die Unterstützung von phishing-resistenter MFA. Dadurch wird es für andere schwieriger, Geld zu entwenden und auf sehr persönliche Informationen zuzugreifen.

Bewährte Verfahren für die MFA-Implementierung

Der Schlüssel zu einer erfolgreichen MFA-Implementierung liegt in der frühzeitigen Bewertung möglicher Optionen. Dieser Schritt ermöglicht es CISOs und Sicherheitsteams, Probleme zu finden und MFA-Anwendungsfälle vor der vollständigen Einführung zu optimieren.

Im Folgenden finden Sie einige hilfreiche Tipps zur MFA-Implementierung:

- Phishing-resistente MFA verwenden. Ziehen Sie Einmalpasswörter, kryptografische Authentifizierung sowie andere Methoden in Betracht. Wenn Mitarbeiter beispielsweise bereits vom Unternehmen ausgegebene Karten für physische Sicherheitszwecke mit sich führen, können diese Smartcards auch für MFA verwendet werden.

- Denken Sie sorgfältig darüber nach, was Benutzer tun werden, wenn sie eine ihrer MFA-Methoden vergessen oder verlieren. Wie kann zum Beispiel ein Nutzer, der ins Ausland reist, auf notwendige Ressourcen zugreifen, wenn er seinen YubiKey zu Hause lässt?

- Bedenken Sie die Sicherheit der MFA-Implementierung selbst. Wenn ein Angreifer eine MFA-Implementierung erfolgreich kompromittieren kann, indem er beispielsweise die Authentifizierungsdienste übernimmt, sind die Folgen verheerend. Stellen Sie sicher, dass die MFA-Einführung gut gesichert ist und genau überwacht wird, um mögliche Angriffe so schnell wie möglich zu erkennen und zu stoppen.