Zwei-Faktor-Authentifizierung

Was ist Zwei-Faktor-Authentifizierung (2FA)?

Zwei-Faktor-Authentifizierung wird eingesetzt, um sowohl die Anmeldedaten eines Benutzers als auch die Ressourcen, auf die der Benutzer zugreifen kann, besser zu schützen. Die Zwei-Faktor-Authentifizierung bietet ein höheres Maß an Sicherheit als Authentifizierungsmethoden, die auf der Ein-Faktor-Authentifizierung (SFA) beruhen, bei der der Benutzer nur einen Faktor angibt - in der Regel ein Passwort oder einen Passcode. Zwei-Faktor-Authentifizierungsmethoden beruhen darauf, dass ein Benutzer ein Passwort als ersten Faktor und einen zweiten, anderen Authentifizierungsfaktor bereitstellt - in der Regel entweder ein Sicherheits-Token oder einen biometrischen Faktor, wie einen Fingerabdruck oder einen Gesichtsscan.

Die Zwei-Faktor-Authentifizierung fügt dem Authentifizierungsprozess eine zusätzliche Sicherheitsebene hinzu, indem sie es Angreifern erschwert, sich Zugang zu den Geräten oder Online-Konten einer Person zu verschaffen, denn selbst wenn das Passwort des Opfers gehackt wird, reicht ein Passwort allein nicht aus, um die Authentifizierungsprüfung zu bestehen.

Die Zwei-Faktor-Authentifizierung wird seit langem eingesetzt, um den Zugriff auf sensible Systeme und Daten zu kontrollieren. Anbieter von Online-Diensten setzen zunehmend 2FA ein, um die Anmeldedaten ihrer Nutzer vor dem Zugriff von Hackern zu schützen, die eine Passwortdatenbank gestohlen oder Phishing-Kampagnen genutzt haben, um an die Passwörter der Nutzer zu gelangen.

Was sind Authentifizierungsfaktoren?

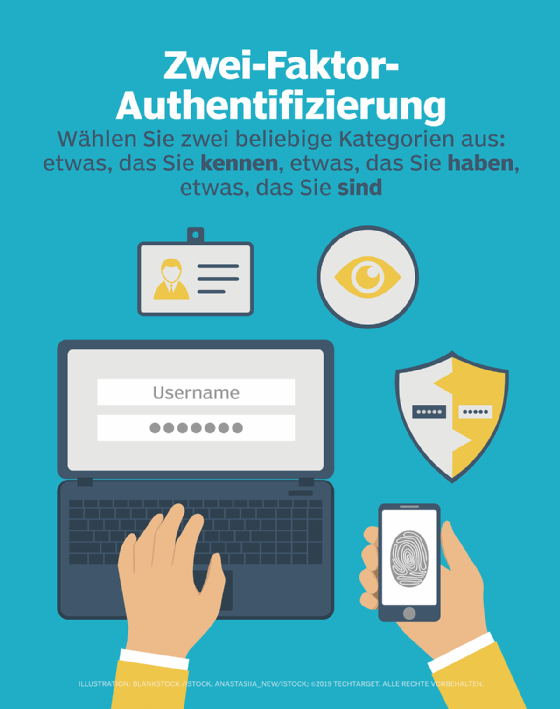

Es gibt mehrere Möglichkeiten, wie eine Person mit mehr als einer Authentifizierungsmethode authentifiziert werden kann. Gegenwärtig stützen sich die meisten Authentifizierungsmethoden auf Wissensfaktoren, wie zum Beispiel ein herkömmliches Passwort, während bei Zwei-Faktor-Authentifizierungsmethoden entweder ein Besitzfaktor oder ein Inhärenzfaktor hinzukommt.

- Zu den Authentifizierungsfaktoren, die in der ungefähren Reihenfolge ihrer Häufigkeit in der Datenverarbeitung aufgeführt sind, gehören die folgenden:

- Ein Wissensfaktor ist etwas, das der Benutzer kennt, wie zum Beispiel ein Passwort, eine persönliche Identifikationsnummer (PIN) oder eine andere Art von gemeinsamem Geheimnis.

- Ein biometrischer Faktor, der auch als Inhärenzfaktor bezeichnet wird, ist etwas, das dem physischen Selbst des Nutzers innewohnt. Dabei kann es sich um persönliche Attribute handeln, die aus physischen Merkmalen abgeleitet werden, wie zum Beispiel Fingerabdrücke, die über ein Fingerabdrucklesegerät authentifiziert werden. Andere häufig verwendete Inhärenzfaktoren sind Gesichts- und Stimmerkennung oder verhaltensbiometrische Daten wie Tastendruck, Gang oder Sprachmuster.

- Ein Standortfaktor wird in der Regel durch den Ort angegeben, von dem aus ein Authentifizierungsversuch unternommen wird. Dies kann durch die Beschränkung von Authentifizierungsversuchen auf bestimmte Geräte an einem bestimmten Standort oder durch die Verfolgung der geografischen Quelle eines Authentifizierungsversuchs auf der Grundlage der IP-Adresse der Quelle oder anderer geografischer Informationen wie GPS-Daten (Global Positioning System), die vom Mobiltelefon oder einem anderen Gerät des Benutzers abgeleitet werden, durchgesetzt werden.

- Ein Zeitfaktor beschränkt die Benutzerauthentifizierung auf ein bestimmtes Zeitfenster, in dem die Anmeldung erlaubt ist, und schränkt den Zugang zum System außerhalb dieses Zeitfensters ein.

Die überwiegende Mehrheit der Zwei-Faktor-Authentifizierungsmethoden stützt sich auf die ersten drei Authentifizierungsfaktoren, Systeme, die eine höhere Sicherheit erfordern, können diese verwende, um eine Multifaktor-Authentifizierung (MFA) zu implementieren, die sich auf zwei oder mehr unabhängi.ge Berechtigungsnachweise für eine sicherere Authentifizierung stützen kann.

Wie funktioniert die Zwei-Faktor-Authentifizierung?

Die Aktivierung der Zwei-Faktor-Authentifizierung hängt von der jeweiligen Anwendung oder dem Anbieter ab. Der Prozess der Zwei-Faktor-Authentifizierung ist jedoch immer derselbe, mehrstufige Prozess:

- Der Benutzer wird von der Anwendung oder der Website aufgefordert, sich anzumelden.

- Der Benutzer gibt ein, was er weiß - normalerweise Benutzername und Passwort. Dann findet der Server der Website eine Übereinstimmung und erkennt den Benutzer.

- Für Prozesse, die keine Passwörter erfordern, generiert die Website einen eindeutigen Sicherheitsschlüssel für den Benutzer. Das Authentifizierungstool verarbeitet den Schlüssel, und der Server der Website validiert ihn.

- Die Website fordert dann den Nutzer auf, den zweiten Anmeldeschritt einzuleiten. Auch wenn dieser Schritt verschiedene Formen annehmen kann, muss der Nutzer nachweisen, dass er über etwas verfügt, das nur er besitzt, zum Beispiel biometrische Daten, ein Sicherheits-Token, einen Ausweis, ein Smartphone oder ein anderes mobiles Gerät. Dies ist der Faktor Inhärenz oder Besitz.

- Anschließend muss der Benutzer gegebenenfalls einen einmaligen Code eingeben, der in Schritt vier generiert wurde.

- Nach Angabe beider Faktoren wird der Benutzer authentifiziert und erhält Zugang zur Anwendung oder Website.

Bestandteile der Zwei-Faktor-Authentifizierung

Die Zwei-Faktoren-Authentifizierung ist eine Form der MFA. Technisch gesehen wird sie immer dann verwendet, wenn zwei Authentifizierungsfaktoren erforderlich sind, um Zugang zu einem System oder Dienst zu erhalten. Die Verwendung von zwei Faktoren aus derselben Kategorie stellt jedoch keine 2FA dar. Wenn beispielsweise ein Kennwort und ein gemeinsames Geheimnis erforderlich sind, gilt dies immer noch als Ein-Faktor-Authentifizierung (SFA), da beide zum Typ der Wissensfaktoren gehören.

Was die SFA-Dienste betrifft, so sind Benutzernamen und Kennwörter nicht die sichersten. Ein Problem bei der passwortbasierten Authentifizierung ist, dass es Wissen und Sorgfalt erfordert, sichere Passwörter zu erstellen und zu behalten. Passwörter müssen vor vielen Insider-Bedrohungen geschützt werden- Dazu gehören etwa unachtsam aufbewahrte Haftnotizen mit Anmeldedaten, alten Datenträger und Social-Engineering-Angriffe. Passwörter sind auch vor externen Bedrohungen wie Brute-Force-, Wörterbuch- oder Rainbow-Table-Angriffen durch Hacker nicht sicher.

Mit genügend Zeit und Ressourcen kann ein Angreifer in der Regel passwortbasierte Sicherheitssysteme knacken und Unternehmensdaten stehlen. Passwörter sind nach wie vor die gängigste Form der SFA, da sie kostengünstig, einfach zu implementieren und vertraut sind.

Multiple-Challenge-Response-Fragen können je nach ihrer Implementierung mehr Sicherheit bieten, und auch eigenständige biometrische Überprüfungsmethoden können eine sicherere Methode der SFA darstellen.

Lösungen zur Zwei-Faktor-Authentifizierung

Es gibt viele verschiedene Geräte und Dienste für die Implementierung von 2FA - von Token über RFID-Karten (Radio Frequency Identification) bis hin zu Smartphone-Apps.

Produkte zur Zwei-Faktor-Authentifizierung lassen sich in zwei Kategorien einteilen:

- Token, die den Nutzern bei der Anmeldung zur Verfügung gestellt werden, und

- Infrastruktur oder Software, die den Zugang von Nutzern, die ihre Token korrekt verwenden, erkennt und authentifiziert.

Authentifizierungs-Token können physische Geräte sein, zum Beispiel Schlüsselanhänger oder Smartcards, oder sie können als Software in Form von Mobil- oder Desktop-Apps existieren, die PIN-Codes für die Authentifizierung erzeugen. Diese Authentifizierungscodes, die auch als Einmalpasswörter (OTPs) bezeichnet werden, werden in der Regel von einem Server generiert und können von einem Authentifizierungsgerät oder einer App als authentisch erkannt werden. Der Authentifizierungscode ist eine kurze Sequenz, die mit einem bestimmten Gerät, Benutzer oder Konto verknüpft ist und nur einmal als Teil eines Authentifizierungsprozesses verwendet werden kann.

Unternehmen müssen ein System einrichten, das Benutzer, die sich mit ihren Token authentifizieren, akzeptiert, verarbeitet und ihnen den Zugang gewährt oder verweigert. Dies kann in Form von Serversoftware oder einem dedizierten Hardwareserver erfolgen, aber auch als Dienstleistung von einem Drittanbieter bereitgestellt werden.

Ein wichtiger Aspekt von 2FA ist die Sicherstellung, dass der authentifizierte Benutzer Zugriff auf alle Ressourcen erhält, für die er zugelassen ist, und nur auf diese. Daher ist eine Schlüsselfunktion von 2FA die Verknüpfung des Authentifizierungssystems mit den Authentifizierungsdaten einer Organisation. Microsoft stellt einen Teil der Infrastruktur zur Verfügung, die für Unternehmen notwendig ist, um 2FA in Windows 10 / Windows 11 durch Windows Hello zu unterstützen, das mit Microsoft-Konten arbeiten kann, sowie Benutzer durch Microsoft Active Directory, Azure AD oder Fast IDentity Online (FIDO) zu authentifizieren.

Zwei-Faktor-Authentifizierung für mobile Geräte

Smartphones bieten eine Vielzahl von 2FA-Funktionen, so dass Unternehmen das nutzen können, was für sie am besten geeignet ist. Einige Geräte können Fingerabdrücke erkennen, die eingebaute Kamera zur Gesichtserkennung oder zum Scannen der Iris verwenden und das Mikrofon zur Stimmerkennung nutzen. Smartphones, die mit GPS ausgestattet sind, können den Standort als zusätzlichen Faktor verifizieren. Voice oder Short Message Service (SMS) können ebenfalls als Kanal für die Out-of-Band-Authentifizierung genutzt werden.

Eine vertrauenswürdige Telefonnummer kann verwendet werden, um Verifizierungscodes per Textnachricht oder automatischem Telefonanruf zu erhalten. Ein Benutzer muss mindestens eine vertrauenswürdige Telefonnummer verifizieren, um sich für mobile 2FA anzumelden.

Für Apple iOS sowie Google Android sind Apps verfügbar, die 2FA unterstützen, sodass das Telefon selbst als physisches Gerät dienen kann, um den Besitzfaktor zu erfüllen. Authenticator-Apps ersetzen die Notwendigkeit, einen Verifizierungscode per Text, Anruf oder E-Mail zu erhalten. Um zum Beispiel auf eine Website oder einen webbasierten Dienst zuzugreifen, der Google Authenticator unterstützt, geben die Nutzer ihren Benutzernamen und ihr Passwort ein - ein Wissensfaktor. Anschließend werden die Nutzer aufgefordert, eine sechsstellige Zahl einzugeben. Anstatt ein paar Sekunden auf eine Textnachricht warten zu müssen, generiert ein Authenticator die Nummer für sie. Diese Nummern ändern sich nach einem bestimmten Zeitraum und sind bei jeder Anmeldung anders. Mit der Eingabe der richtigen Nummer schließen die Nutzer den Verifizierungsprozess ab und beweisen, dass sie das richtige Gerät besitzen - ein Eigentumsfaktor.

Push-Benachrichtigungen für 2FA

Eine Push-Benachrichtigung ist eine passwortlose Authentifizierung, bei der ein Benutzer verifiziert wird, indem eine Benachrichtigung direkt an eine sichere App auf dem Gerät des Benutzers gesendet wird, die den Benutzer darauf hinweist, dass ein Authentifizierungsversuch stattfindet. Der Benutzer kann die Details des Authentifizierungsversuchs einsehen und den Zugriff entweder genehmigen oder verweigern - in der Regel mit einem einzigen Fingertipp. Wenn der Benutzer die Authentifizierungsanfrage genehmigt, erhält der Server diese Anfrage und meldet den Benutzer bei der Web-App an.

Push-Benachrichtigungen authentifizieren den Benutzer, indem sie bestätigen, dass sich das beim Authentifizierungssystem registrierte Gerät - in der Regel ein mobiles Gerät - im Besitz des Benutzers befindet. Wenn ein Angreifer das Gerät kompromittiert, werden auch die Push-Benachrichtigungen kompromittiert. Push-Benachrichtigungen vermindern Bedrohungen wie Man-in-the-Middle-Angriffe, unbefugten Zugriff und Social Engineering-Angriffe.

Auch wenn Push-Benachrichtigungen sicherer sind als andere Formen der Authentifizierung, gibt es immer noch Sicherheitsrisiken. Beispielsweise könnten Nutzer versehentlich eine betrügerische Authentifizierungsanfrage genehmigen, weil sie daran gewöhnt sind, auf „Genehmigen“ zu tippen, wenn sie Push-Benachrichtigungen erhalten.

Ist die Zwei-Faktor-Authentifizierung sicher?

Obwohl die Zwei-Faktor-Authentifizierung die Sicherheit erhöht, sind 2FA-Systeme nur so sicher wie ihre schwächste Komponente. So hängen beispielsweise Hardware-Token von der Sicherheit des Emittenten oder Herstellers ab. Einer der bekanntesten Fälle eines kompromittierten Zwei-Faktor-Systems ereignete sich 2011, als das Sicherheitsunternehmen RSA Security meldete, dass seine SecurID-Authentifizierungstoken gehackt worden waren.

Der Kontowiederherstellungsprozess selbst kann ebenfalls unterwandert werden, wenn er dazu verwendet wird, die Zwei-Faktor-Authentifizierung zu umgehen, da er häufig das aktuelle Passwort eines Benutzers zurücksetzt und ein temporäres Passwort per E-Mail sendet, damit sich der Benutzer erneut anmelden kann, wodurch der 2FA-Prozess umgangen wird.

Die Zukunft der Authentifizierung

Für Umgebungen, die eine höhere Sicherheit erfordern, empfiehlt sich möglicherweise eine Drei-Faktor-Authentifizierung. Diese umfasst in der Regel den Besitz eines physischen Tokens und eines Passworts in Verbindung mit biometrischen Daten wie Fingerabdruckscans oder Stimmabdrücken umfasst. Faktoren wie Geostandort, Gerätetyp und Tageszeit werden ebenfalls verwendet, um zu bestimmen, ob ein Benutzer authentifiziert oder gesperrt werden sollte. Darüber hinaus können auch biometrische Verhaltenskennzeichen wie die Länge der Tastenanschläge, die Tippgeschwindigkeit und die Mausbewegungen eines Benutzers diskret in Echtzeit überwacht werden, um eine kontinuierliche Authentifizierung anstelle einer einmaligen Authentifizierungsprüfung bei der Anmeldung zu ermöglichen.

Die Verwendung von Passwörtern als zentrale Authentifizierungsmethode ist zwar weit verbreitet, bietet aber oft nicht mehr die Sicherheit oder das Benutzererlebnis, das Unternehmen und ihre Benutzer erwarten. Und obwohl ältere Sicherheitstools wie Passwortmanager und MFA versuchen, die Probleme von Benutzernamen und Passwörtern zu lösen, hängen sie von einer im Grunde veralteten Architektur ab: der Passwortdatenbank.

Daher interessieren sich viele Unternehmen zunehmend für die passwortlose Authentifizierung. Durch den Einsatz von Methoden wie Biometrie und sicheren Protokollen können sich Benutzer sicher bei ihren Anwendungen authentifizieren, ohne Passwörter eingeben zu müssen. Für Unternehmen bedeutet dies, dass Mitarbeiter auf ihre Arbeit zugreifen können, ohne Passwörter eingeben zu müssen, und dass die IT-Abteilung weiterhin die vollständige Kontrolle über jede Anmeldung behält. Zudem gewinnt das Thema Passkey bei einer passwortlosen Authentifizierung an Aufmerksamkeit