Besitzfaktor

Was ist der Besitzfaktor?

Der Besitzfaktor ist im Zusammenhang mit der Sicherheit eine Kategorie von Anmeldedaten für die Benutzerauthentifizierung, die auf Gegenständen basiert, die der Benutzer bei sich hat. Beispielsweise ein Hardwaregerät wie ein Sicherheitstoken oder ein Mobiltelefon, das in Verbindung mit einem Software-Token verwendet wird.

Die Verwendung eines Besitzfaktors ist ein gängiger Ansatz in Sicherheitssystemen, die auf einer Zwei-Faktor-Authentifizierung (2FA) und einer Multifaktor-Authentifizierung (MFA) basieren. In der Regel verlangen 2FA- und MFA-Systeme von den Benutzern auch die Angabe eines Wissensfaktors wie eines Passworts, einer PIN oder der Antwort auf eine Geheimfrage und/oder eines Inhärenzfaktors wie eines Fingerabdrucks, eines Gesichtsscans oder einer Stimmprobe.

Was bedeutet Zwei-Faktor- oder Multifaktor-Authentifizierung?

Zwei-Faktor-Authentifizierung (2FA) ist ein Authentifizierungsverfahren in der Sicherheit, bei dem autorisierte Benutzer zwei Faktoren angeben müssen, um auf ein System oder Konto zugreifen zu können. Beide Faktoren sind erforderlich, damit der Benutzer seine Identität bestätigen und dem System nachweisen kann, dass er Zugriff und Nutzungsberechtigung hat. Die erforderlichen Authentifizierungsfaktoren können eine Kombination aus Wissens-, Inhärenz- und Besitzfaktoren sein.

2FA bietet mehr Sicherheit als Single-Faktor-Authentifizierungssysteme (SFA), die auf Benutzernamen oder Passwörtern basieren. Das liegt daran, dass es für einen Angreifer schwieriger ist, beide Faktoren zu erlangen, um ein Konto oder die darin gespeicherten Daten zu kompromittieren oder zu beschädigen. Aus diesem Grund bevorzugen viele Unternehmen 2FA gegenüber SFA, um ihre geschäftskritischen Ressourcen und sensiblen Daten zu schützen.

Multifaktor-Authentifizierung ist vergleichbar mit 2FA und hat ähnliche Sicherheitsziele. Der einzige Unterschied besteht darin, dass MFA die Verwendung von zwei oder mehr Authentifizierungsfaktoren erfordert, während 2FA nur zwei Faktoren verlangt.

Multifaktor-Authentifizierung wird zunehmend für die mobile Authentifizierung verwendet, insbesondere für die Zwei-Faktor-Authentifizierung. Die gängigen Authenticator Apps beispielsweise verlangen vom Nutzer, sich wie gewohnt bei Websites anzumelden und anschließend ein zeitbasiertes Einmalpasswort (TOTP) einzugeben, das auf dem registrierten Gerät erstellt wird.

Was sind die Authentifizierungsfaktoren bei 2FA und MFA?

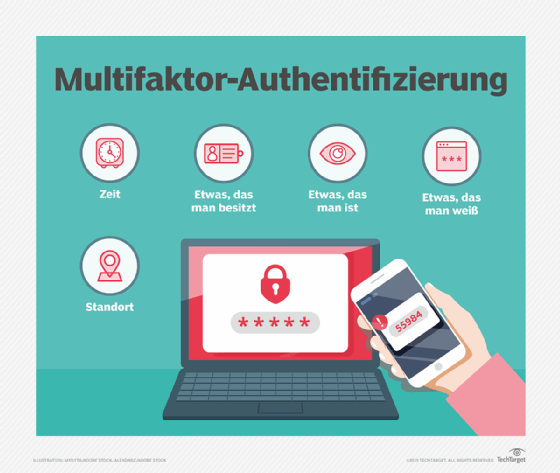

Es gibt drei Hauptkategorien von Benutzerauthentifizierungsfaktoren, die in 2FA- und MFA-Systemen verwendet werden:

- Besitzfaktor: etwas, das der Benutzer besitzt, beispielsweise ein Mobiltelefon oder ein USB-Dongle.

- Wissensfaktor: etwas, das der Benutzer weiß, beispielsweise eine PIN oder ein Passwort.

- Inhärenzfaktor: etwas, das der Benutzer ist, in der Regel ein biologisches Merkmal, das als biometrische Daten erfasst wird, beispielsweise Fingerabdrücke oder Stimmerkennung.

2FA verwendet Elemente aus zwei der drei Kategorien; die Drei-Faktor-Authentifizierung (3FA) umfasst Elemente aus jeder der Hauptkategorien. Standort und Zeit werden manchmal als separate Kategorien für die Vier- oder Fünf-Faktor-Authentifizierung (4FA oder 5FA) betrachtet.

Was ist der Besitzfaktor bei MFA und 2FA?

Geräte wie Sicherheitstoken und Mobiltelefone stellen den Besitzfaktor in 2FA und MFA dar. Ein Besitzfaktor bezieht sich einfach auf einen physischen Gegenstand, der sich im Besitz eines Benutzers befindet und ihm den Zugriff auf ein Online-Tool oder ein Konto ermöglicht. Der Zugriff auf das Konto ist auf bestimmte Benutzer beschränkt, und der Besitzfaktor stellt sicher, dass diese Benutzer Teil der Liste der zugelassenen Personen sind.

Hier sind einige Beispiele für die gängigsten Besitzfaktoren, die heute zur Authentifizierung verwendet werden:

- Mobiltelefone, die eine PIN empfangen.

- Hardware-Token wie elektronische Schlüsselkarten, Schlüsselanhänger und USB-Dongles, die ein Einmalpasswort (OTP) generieren.

- Smartcard mit einem integrierten Chip; wird in der Regel zur Sicherung sensibler Transaktionen und Systeme verwendet, beispielsweise in Finanz-, Gesundheits- und Bildungssystemen.

- FIDO2 (Fast Identity Online) Sicherheitsschlüssel, der den Zugriff über USB, Bluetooth oder NFC ohne Passwort (das erraten oder gestohlen werden kann) ermöglicht.

- Biometrische tragbare Geräte wie Ringe, die einem einzelnen Benutzer zugeordnet sind und nur von diesem Benutzer verwendet werden können.

- Mobile SIM-Karte, die bei jeder Verwendung des Mobilgeräts für den Zugriff auf ein Online-Konto eine starke, kryptografische Sicherheit bietet.

Vorteile der Verwendung eines Besitzfaktors

Herkömmliche Authentifizierungssysteme sind vom Typ Single-Faktor-Authentifizierung. SFA-Systeme, wie die bekannte Kombination aus Benutzername und Passwort, werden im Zusammenhang mit Cybersicherheit und Informationssicherheit zunehmend als unzureichend angesehen.

Ein Grund dafür ist, dass Benutzernamen leicht zu erraten sind; ein weiterer Grund ist das Knacken von Passwörtern. Durch Hinzufügen des Besitzelements zu Anmeldungen für die Zwei-Faktor-Authentifizierung wird die Sicherheit des Systems oder Kontos erheblich erhöht, da die Benutzer ihre Passwörter kennen und über die mit ihren Konten verknüpften registrierten Geräte verfügen müssen.

Angreifer, die versuchen, das Konto zu kompromittieren, müssten zwei Authentifizierungsfaktoren überwinden, was schwierig ist. Sie müssten beispielsweise nicht nur den Benutzernamen oder das Passwort des Benutzers stehlen, sondern auch physischen Zugriff auf den Schlüssel erhalten, um das System zu täuschen und Zugriff zu erlangen.

Risiken im Zusammenhang mit dem Besitzfaktor bei der Authentifizierung

Das Hinzufügen eines Besitzfaktors erhöht die Sicherheit eines Systems. Allerdings gewährleistet der Besitzfaktor keine 100-prozentige Sicherheit, da er auf dem physischen Besitz basiert, das heißt, der autorisierte Benutzer muss physisch im Besitz der Smartcard, des Sicherheitsschlüssels oder des Hardware-Tokens sein, um auf ein Konto zugreifen zu können. Die Aufbewahrung des Geräts an einem sicheren Ort kann Angreifer daran hindern, es für böswillige Zwecke zu verwenden. Wenn der autorisierte Benutzer jedoch unachtsam ist, könnte ein Angreifer das Gerät stehlen und damit auf das Konto zugreifen, das das Gerät schützen soll.

Der Angreifer könnte auch Social-Engineering-Techniken einsetzen, um den autorisierten Benutzer davon zu überzeugen, ihm Zugriff auf das Gerät zu gewähren. Immer häufiger belauschen Angreifer die Kommunikation zwischen dem autorisierten Benutzer und dem Sicherheitssystem – ein Ansatz, der als Man-in-the-Middle-Angriff bekannt ist –, um die Identität des autorisierten Benutzers zu stehlen und auf dessen Konto zuzugreifen.

Trotz dieser Risiken bietet die Ergänzung eines Authentifizierungssystems um einen Besitzfaktor eine wesentlich höhere Sicherheit als Wissensfaktoren wie Benutzernamen und Passwörter. Besitzfaktoren und MFA sind auch wichtige Komponenten der Zero-Trust-Architektur, einem Sicherheitsmodell, bei dem keinem Benutzer oder Gerät implizit vertraut wird und das eine robustere Sicherheit als herkömmliche Perimeter-Sicherheit gewährleistet.