Social Engineering

Was ist Social Engineering?

Social Engineering ist ein Angriffsvektor, der sich stark auf menschliche Interaktion stützt und bei dem es oft darum geht, Menschen so zu manipulieren, dass sie gegen normale Sicherheitsverfahren und bewährte Praktiken verstoßen, um sich unbefugten Zugang zu Systemen, Netzwerken oder physischen Standorten zu verschaffen oder um finanziellen Gewinn zu erzielen.

Bedrohungsakteure verwenden Social-Engineering-Techniken, um ihre wahre Identität und ihre Motive zu verschleiern, indem sie sich als vertrauenswürdige Personen oder Informationsquellen ausgeben. Ziel ist es, Benutzer zu beeinflussen, zu manipulieren oder auszutricksen, damit sie sensible Informationen oder den Zugang zu einer Organisation freigeben. Viele Social-Engineering-Methoden beruhen auf der Hilfsbereitschaft oder der Angst vor Bestrafung. Der Angreifer könnte sich zum Beispiel als Mitarbeiter ausgeben, der ein dringendes Problem hat, das den Zugriff auf zusätzliche Netzwerkressourcen erfordert.

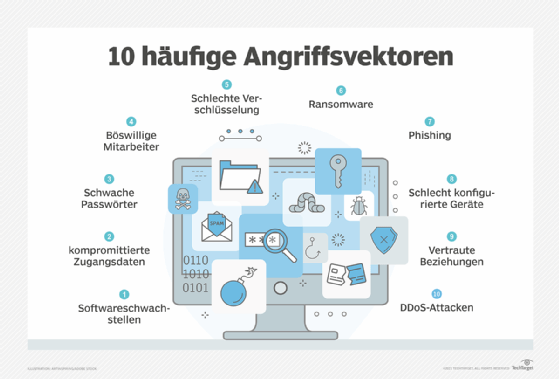

Social Engineering ist bei Angreifern eine beliebte Taktik, da es oft einfacher ist, Menschen auszunutzen als eine Netzwerk- oder Softwareschwachstelle zu finden. Hacker verwenden Social-Engineering-Taktiken oft als ersten Schritt in einer größeren Kampagne, um in ein System oder Netzwerk einzudringen und sensible Daten zu stehlen oder Malware zu verbreiten.

Wie funktioniert Social Engineering?

Social Engineers verwenden eine Vielzahl von Taktiken, um Angriffe durchzuführen.

Der erste Schritt bei den meisten Social-Engineering-Angriffen besteht darin, dass der Angreifer Nachforschungen über das Ziel anstellt und es auskundschaftet. Handelt es sich bei dem Ziel beispielsweise um ein Unternehmen, sammelt der Angreifer unter anderem Informationen über die Organisationsstruktur, die internen Abläufe, die in der Branche übliche Fachsprache und mögliche Geschäftspartner.

Eine gängige Taktik von Angreifern besteht darin, sich auf das Verhalten und die Muster von Mitarbeitern zu konzentrieren, die nur über einen geringen, aber ersten Zugang verfügen, wie zum Beispiel ein Wachmann oder eine Empfangsdame; Angreifer können Social-Media-Profile nach persönlichen Informationen durchsuchen und ihr Verhalten online und persönlich studieren.

Von dort aus kann der Social Engineer auf der Grundlage der gesammelten Informationen einen Angriff entwerfen und die in der Erkundungsphase aufgedeckte Schwachstelle ausnutzen.

Ist der Angriff erfolgreich, verschafft sich der Angreifer Zugang zu vertraulichen Informationen wie Kreditkarten- oder Bankkontodaten, ergaunert Geld von den Zielpersonen oder verschafft sich Zugang zu geschützten Systemen oder Netzwerken.

Arten von Social-Engineering-Angriffen

Zu den gängigen Arten von Social-Engineering-Angriffen gehören die folgenden Techniken:

- Ködern (Baiting). Ein Angreifer hinterlässt ein mit Malware infiziertes physisches Gerät, zum Beispiel ein USB-Flash-Laufwerk, an einem Ort, an dem es mit Sicherheit gefunden wird. Die Zielperson nimmt das Gerät dann in die Hand und steckt es in ihren Computer, wodurch die Malware unbeabsichtigt installiert wird.

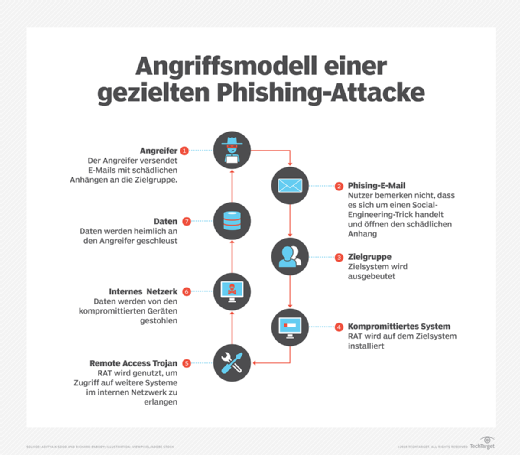

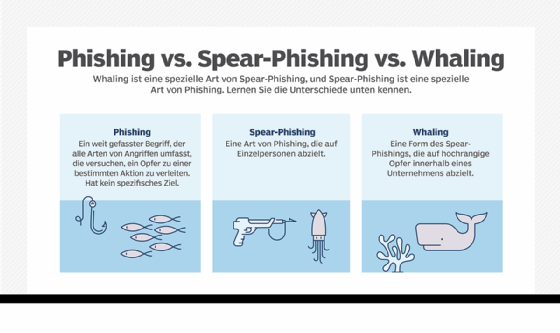

- Phishing. Wenn eine böswillige Partei eine betrügerische E-Mail sendet, die als legitime E-Mail getarnt ist und oft vorgibt, von einer vertrauenswürdigen Quelle zu stammen. Die Nachricht soll den Empfänger dazu verleiten, finanzielle oder persönliche Informationen preiszugeben oder auf einen Link zu klicken, über den Malware installiert wird.

- Spear-Phishing. Es handelt sich hierbei um ein ähnliches Verfahren wie Phishing, bei dem der Angriff jedoch auf eine bestimmte Person oder Organisation zugeschnitten ist.

- Vishing. Vishing ist auch als Voice-Phishing bekannt und beinhaltet die Verwendung von Social Engineering über das Telefon, um finanzielle oder persönliche Informationen von der Zielperson zu erhalten.

- Whaling. Whaling ist eine spezielle Art von Phishing-Angriffen, die auf hochrangige Mitarbeiter abzielt, zum Beispiel auf den kaufmännischen Leiter oder den Vorstandsvorsitzenden, um diese dazu zu bringen, vertrauliche Informationen preiszugeben.

- Vorspiegelung falscher Tatsachen (Pretexting). Eine Partei lügt eine andere an, um Zugang zu privilegierten Daten zu erhalten. Bei einem Pretexting-Betrug könnte beispielsweise ein Angreifer vorgeben, finanzielle oder persönliche Daten zu benötigen, um die Identität des Empfängers zu bestätigen.

- Scareware. Dabei wird dem Opfer vorgegaukelt, dass sein Computer mit Malware infiziert ist oder es versehentlich illegale Inhalte heruntergeladen hat. Der Angreifer bietet dem Opfer dann eine Lösung an, die das vorgetäuschte Problem behebt; in Wirklichkeit wird das Opfer lediglich dazu verleitet, die Malware des Angreifers herunterzuladen und zu installieren.

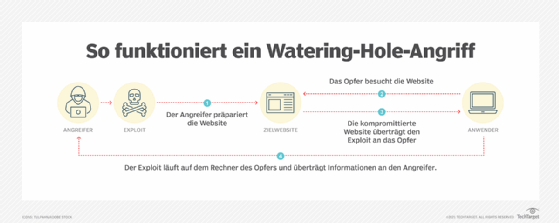

- Watering Hole. Der Angreifer versucht, eine bestimmte Gruppe von Personen zu kompromittieren, indem er Websites infiziert, von denen bekannt ist, dass sie sie besuchen und denen sie vertrauen, mit dem Ziel, sich Zugang zum Netzwerk zu verschaffen.

- Umleitungsdiebstahl (Diversion Theft). Bei dieser Art von Angriffen bringen Kriminelle ein Liefer- oder Kurierunternehmen dazu, zum falschen Abhol- oder Ablieferungsort zu fahren, und fangen so die Transaktion ab.

- Quid pro quo. Hierbei handelt es sich um einen Angriff, bei dem der Social Engineer vorgibt, etwas im Austausch für die Informationen oder die Unterstützung der Zielperson zu liefern. Zum Beispiel ruft ein Angreifer eine Reihe von zufälligen Nummern innerhalb eines Unternehmens an und gibt sich als Spezialist für technischen Support aus, der eine Anfrage beantwortet. Schließlich findet der Kriminelle jemanden mit einem legitimen technischen Problem, dem er dann vorgibt zu helfen. Durch diese Interaktion kann der Hacker die Zielperson dazu bringen, Befehle zum Starten von Malware einzugeben, oder er kann Kennwortinformationen sammeln.

- Honigfalle (Honey Trap). Bei diesem Angriff gibt der Social Engineer vor, eine attraktive Person zu sein, um mit einer Person online zu interagieren, eine Online-Beziehung vorzutäuschen und durch diese Beziehung sensible Informationen zu sammeln.

- Tailgating. Manchmal auch als „Piggybacking“ bezeichnet, trifft zu, wenn ein Angreifer in ein gesichertes Gebäude eindringt, indem er einer Person mit einer autorisierten Zugangskarte folgt. Bei diesem Angriff wird davon ausgegangen, dass die Person, die rechtmäßigen Zugang zum Gebäude hat, höflich genug ist, die Tür für die Person hinter ihr offen zu halten, vorausgesetzt, sie darf sich dort aufhalten.

- Betrügerische Sicherheitssoftware. Dabei handelt es sich um eine Art von Malware, die ihre Opfer dazu verleitet, für die gefälschte Entfernung von Malware zu bezahlen.

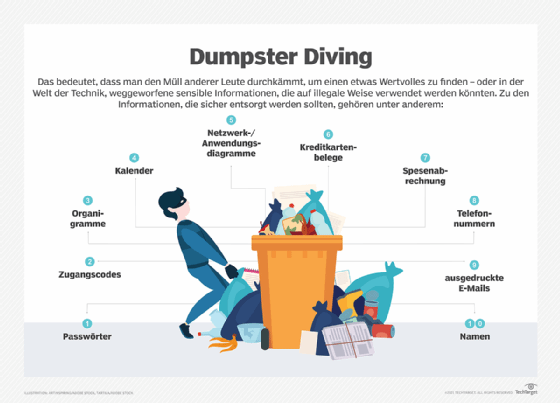

- Dumpster Diving. Dabei handelt es sich um einen Social-Engineering-Angriff, bei dem eine Person den Müll eines Unternehmens durchsucht, um Informationen wie Passwörter oder Zugangscodes zu finden, die auf Haftnotizen oder Zettel geschrieben sind und zum Eindringen in das Netzwerk des Unternehmens verwendet werden könnten.

- Pharming. Bei dieser Art von Online-Betrug installiert ein Cyberkrimineller bösartigen Code auf einem Computer oder Server, der den Benutzer automatisch auf eine gefälschte Website leitet, auf der der Benutzer zur Angabe persönlicher Daten verleitet werden kann.

Beispiele für Social-Engineering-Angriffe

Das vielleicht berühmteste Beispiel für einen Social-Engineering-Angriff stammt aus dem legendären Trojanischen Krieg, in dem es den Griechen gelang, sich in die Stadt Troja einzuschleichen und den Krieg zu gewinnen. Dies, indem sie sich in einem riesigen hölzernen Pferd versteckten, das der trojanischen Armee als Symbol des Friedens präsentiert wurde.

Kevin Mitnick, der einst als der „meistgesuchte Hacker der Welt“ bekannt war, überredete einen Motorola-Mitarbeiter, ihm den Quellcode für das MicroTAC Ultra Lite, das neue Klapphandy des Unternehmens, zu geben. Es war 1992, und Mitnick, der sich auf der Flucht vor der Polizei befand, lebte unter einem falschen Namen in Denver. Zu dieser Zeit war er besorgt, von der Bundesregierung verfolgt zu werden. Um seinen Aufenthaltsort vor den Behörden zu verbergen, nutzte Mitnick den Quellcode, um das Motorola MicroTAC Ultra Lite zu hacken, und versuchte dann, die Identifizierungsdaten des Telefons zu ändern oder die Fähigkeit der Mobilfunkmasten, eine Verbindung mit dem Telefon herzustellen, zu deaktivieren.

Um den Quellcode für das Gerät zu erhalten, rief Mitnick bei Motorola an und wurde mit der Abteilung verbunden, die an dem Gerät arbeitete. Er überzeugte dann einen Motorola-Mitarbeiter, dass er ein Kollege sei, und überredete ihn, ihm den Quellcode zu schicken. Mitnick wurde schließlich verhaftet und verbüßte fünf Jahre Haft wegen Hackens. Heute ist er Multimillionär und Autor einer Reihe von Büchern über Hackerangriffe und Sicherheit. Mitnick ist ein gefragter Redner und leitet außerdem das Cybersicherheitsunternehmen Mitnick Security.

Ein Beispiel für einen erfolgreichen Social-Engineering-Angriff aus den 2000er-Jahren war der Datenschutzverstoß bei dem Sicherheitsunternehmen RSA im Jahr 2011. Ein Angreifer schickte zwei verschiedene Phishing-E-Mails über zwei Tage hinweg an kleine Gruppen von RSA-Mitarbeitern. Die E-Mails trugen die Betreffzeile „2011 Recruitment Plan“ und enthielten einen Anhang mit einer Excel-Datei. Die Tabelle enthielt bösartigen Code, der nach dem Öffnen der Datei eine Hintertür über eine Adobe-Flash-Schwachstelle installierte. Es wurde zwar nie genau geklärt, welche Informationen gestohlen wurden, wenn überhaupt, aber das Zwei-Faktor-Authentifizierungssystem (2FA) von RSA wurde kompromittiert, und das Unternehmen gab etwa 66 Millionen Dollar aus, um sich von dem Angriff zu erholen.

Im Jahr 2013 gelang es der Syrian Electronic Army, auf das Twitter-Konto der Associated Press (AP) zuzugreifen, indem sie einen bösartigen Link in eine Phishing-E-Mail einfügte. Die E-Mail wurde unter dem Vorwand, von einem Kollegen zu stammen, an AP-Mitarbeiter geschickt. Die Hacker twitterten dann eine gefälschte Nachricht über das AP-Konto, in der es hieß, dass zwei Explosionen im Weißen Haus stattgefunden hätten und der damalige Präsident Barack Obama verletzt worden sei. Die Reaktion darauf war so heftig, dass der Dow Jones Industrial Average in weniger als 5 Minuten um 150 Punkte fiel.

Ebenfalls im Jahr 2013 führte ein Phishing-Betrug zu einem massiven Datenverlust bei Target. Eine Phishing-E-Mail wurde an einen Subunternehmer für Heizungs-, Lüftungs- und Klimaanlagen gesendet, der einer der Geschäftspartner von Target war. Die E-Mail enthielt den Citadel-Trojaner, der es Angreifern ermöglichte, in die Kassensysteme von Target einzudringen und die Daten von 40 Millionen Kredit- und Debitkarten von Kunden zu stehlen. Im selben Jahr wurde das US-Arbeitsministerium Ziel eines Watering-Hole-Angriffs, und seine Websites wurden über eine Schwachstelle im Internet Explorer mit Malware infiziert, die einen Fernzugriffstrojaner namens Poison Ivy installierte.

Im Jahr 2015 verschafften sich Cyberkriminelle Zugriff auf das persönliche AOL-E-Mail-Konto von John Brennan, dem damaligen Direktor der Central Intelligence Agency. Einer der Hacker erklärte Medienvertretern, wie er Social-Engineering-Techniken einsetzte, um sich als Techniker von Verizon auszugeben und Informationen über Brennans Konto bei Verizon anzufordern. Nachdem die Hacker die Details von Brennans Verizon-Konto in Erfahrung gebracht hatten, setzten sie sich mit AOL in Verbindung und nutzten die Informationen, um die Sicherheitsfragen für Brennans E-Mail-Konto korrekt zu beantworten.

Wie kann man sich vor Social Engineering schützen?

Es gibt eine Reihe von Strategien, die Unternehmen anwenden können, um Social-Engineering-Angriffe zu vermeiden, darunter die folgenden:

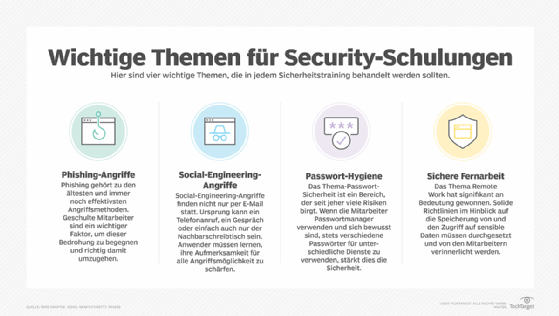

- Stellen Sie sicher, dass die IT-Abteilungen regelmäßig Penetrationstests durchführen, bei denen Social-Engineering-Techniken zum Einsatz kommen. Auf diese Weise können die Administratoren herausfinden, welche Arten von Benutzern das größte Risiko für bestimmte Arten von Angriffen darstellen, und gleichzeitig feststellen, welche Mitarbeiter zusätzliche Schulungen benötigen.

- Starten Sie ein Schulungsprogramm zum Sicherheitsbewusstsein (Security Awareness Training), das einen großen Beitrag zur Verhinderung von Social-Engineering-Angriffen leisten kann. Wenn die Benutzer wissen, wie Social-Engineering-Angriffe aussehen, ist die Wahrscheinlichkeit geringer, dass sie Opfer werden.

- Implementieren Sie sichere E-Mail- und Web-Gateways, um E-Mails auf bösartige Links zu scannen und diese herauszufiltern und so die Wahrscheinlichkeit zu verringern, dass ein Mitarbeiter auf einen Link klickt.

- Halten Sie Ihre Antimalware- und Antiviren-Software auf dem neuesten Stand, um zu verhindern, dass sich Malware in Phishing-E-Mails selbst installiert.

- Halten Sie die Software- und Firmware-Patches auf den Endgeräten auf dem neuesten Stand.

- Behalten Sie den Überblick über Mitarbeiter, die mit sensiblen Informationen umgehen, und aktivieren Sie für diese Mitarbeiter erweiterte Authentifizierungsmaßnahmen.

- Aktivieren Sie Multifaktor-Authentifizierung, wo immer möglich.

- Stellen Sie sicher, dass Mitarbeiter nicht dieselben Passwörter für private und berufliche Konten verwenden. Wenn ein Krimineller, der einen Social-Engineering-Angriff durchführt, das Passwort für das Social-Media-Konto eines Mitarbeiters in Erfahrung bringt, könnte der Angreifer auch Zugang zu den Arbeitskonten des Mitarbeiters erhalten.

Implementieren Sie Spam-Filter, um festzustellen, welche E-Mails wahrscheinlich Spam sind. Ein Spam-Filter kann eine Blockliste mit verdächtigen IP-Adressen oder Absender-IDs haben oder verdächtige Dateien oder Links erkennen sowie den Inhalt von E-Mails analysieren, um festzustellen, welche gefälscht sein könnten.