Angriffsvektor

Was ist ein Angriffsvektor?

Ein Angriffsvektor beschreibt den Weg oder das Vorgehen eines Angreifers, mit dem er Zugriff auf einen Computer oder einen Server im Netzwerk erhält, um dort einen Virus oder sonstige Schadsoftware zu installieren. Angriffsvektoren ermöglichen es Hackern, Sicherheitslücken in den betroffenen Systemen auszunutzen, inklusive der menschlichen Komponente.

Angriffsvektoren umfassen Viren, E-Mail-Anhänge, Webseiten, Pop-Up-Fenster, Instant Messages, Chat-Räume und Täuschung. Alle diese Methoden setzen Programmierung (oder in manchen Fällen auch Hardware) voraus. Die einzige Ausnahme ist die Täuschung, bei der zum Beispiel ein Systemadministrator dazu gebracht wird, Sicherheitsmaßnahmen zu deaktivieren oder zu entfernen.

Bis zu einem gewissen Grad können Firewalls und Antivirenprogramme Angriffsvektoren blockieren. Allerdings bietet keine Schutzmaßnahme vollkommene Sicherheit vor Angriffen. Eine Abwehrmethode, die heute Schutz bietet, kann morgen bereits veraltet sein, da Hacker ihre Angriffsvektoren permanent verbessern sowie völlig neue entwickeln, um weiterhin unautorisierten Zugriff auf Computer und Server zu erlangen.

Die häufigsten bösartigen Nutzlasten sind Viren, die als eigene Angriffsvektoren fungieren können, trojanische Pferde, Würmer und Spyware. Drittanbieter und Dienstanbieter können ebenfalls als Angriffsvektoren betrachtet werden, da sie ein Risiko für ein Unternehmen darstellen, wenn sie Zugang zu dessen sensiblen Daten haben.

Wie nutzen Cyberangreifer Angriffsvektoren?

Angreifer verfügen über ein umfassendes Wissen über die gängigen Sicherheitsvektoren, die ihnen zur Verfügung stehen. Wenn sie herausfinden wollen, wie sie einen dieser Zugangswege angreifen können, suchen sie zunächst nach Schwachstellen oder Sicherheitslücken in diesen Zugangswegen, in die sie eindringen zu können glauben.

Eine Sicherheitslücke kann in einer Software oder in einem Betriebssystem (OS) gefunden werden. Manchmal kann eine Sicherheitslücke auch durch einen Programmierfehler in einer Anwendung oder eine fehlerhafte Sicherheitskonfiguration entstehen. Angriffe können auch mit einfachen Mitteln durchgeführt werden, zum Beispiel durch die Beschaffung der Zugangsdaten eines Mitarbeiters oder durch Einbruch in ein Gebäude.

Angreifer scannen ständig Unternehmen und Einzelpersonen, um alle potenziellen Einstiegspunkte in Systeme, Anwendungen und Netzwerke zu identifizieren. In manchen Fällen haben sie es sogar auf physische Einrichtungen abgesehen oder finden anfällige Nutzer und interne Mitarbeiter, die wissentlich oder versehentlich ihre Zugangsdaten für die IT weitergeben.

Wie unterscheiden sich Angriffsvektor und Angriffsfläche?

Diese beiden Begriffe werden oft synonym verwendet, sind aber nicht dasselbe. Ein Angriffsvektor unterscheidet sich von einer Angriffsfläche, da der Vektor das Mittel ist, mit dem ein Eindringling Zugang erhält, und die Angriffsfläche das ist, was angegriffen wird

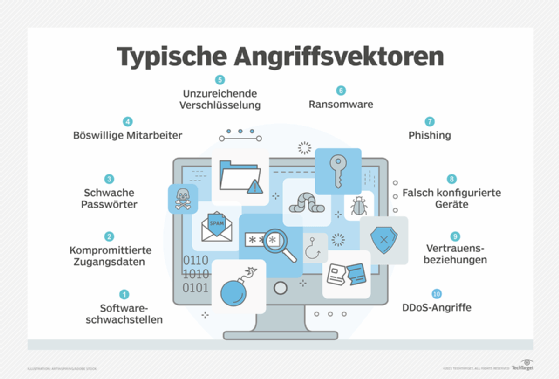

Die häufigsten Angriffsvektoren im Überblick

Eindringlinge sind ständig auf der Suche nach neuen Angriffsvektoren. Zu den häufigsten Angriffsvektoren gehören die folgenden:

Softwareschwachstellen. Wenn ein Netzwerk, ein Betriebssystem, ein Computersystem oder eine Anwendung eine ungepatchte Sicherheitslücke aufweist, kann ein Angreifer einen Bedrohungsvektor, zum Beispiel Schadsoftware, nutzen, um sich unbefugten Zugang zu verschaffen.

Kompromittierte Zugangsdaten von Benutzern. Anwender können wissentlich oder versehentlich ihre Benutzer-IDs und Passwörter weitergeben. Dies kann mündlich geschehen, aber Cyberangreifer können sich auch durch einen Brute-Force-Angriff Zugang zu Anmeldedaten verschaffen, bei dem verschiedene Kombinationen von Benutzer-IDs und Kennwörtern ausprobiert werden, bis ein autorisierter Satz von Anmeldedaten aufgedeckt wird. Der Angreifer verwendet dann diese Anmeldedaten, um ein Netzwerk, ein System oder eine Anwendung zu infiltrieren.

Schwache Kennwörter und Anmeldeinformationen. Bei Brute-Force-Angriffen konzentrieren sich Cyberangreifer auf das Hacken von Benutzer-IDs und Passwörtern, die schwach sind oder leicht erraten werden können. Hacker stehlen aber auch Anmeldedaten, auf unterschiedlichste Art und Weise. Beispielsweise in dem sie Systeme über präparierte Websites oder via E-Mail mit einer Keylogging-Software infizieren. Das Keylogging-Programm protokolliert die Tastaturaktivitäten des Benutzers, einschließlich der Eingabe seiner ID und seines Passworts. Hacker können sich auch Zugang verschaffen, indem sie Benutzer dazu verleiten, unaufgeforderte E-Mail-Anhänge zu öffnen, die bösartige Links zu gefälschten Websites enthalten, die sie dazu verleiten, persönlich identifizierbare Informationen (PII) preiszugeben.

Böswillige Mitarbeiter. Böswillige oder verärgerte Mitarbeiter können sich mit Hilfe ihrer Sicherheitsfreigabe in Netzwerke und Systeme einhacken, um sensible Informationen wie Kundenlisten und geistiges Eigentum zu erlangen, für die sie dann entweder Lösegeld verlangen oder sie zu unlauteren Zwecken an andere verkaufen.

Unzureichende oder fehlende Verschlüsselung. In manchen Fällen vergessen Mitarbeiter - oder die IT-Abteilung - die Verschlüsselung sensibler Daten, beispielsweise die auf Notebooks und Smartphones im Außendienst gespeichert sind. In anderen Fällen haben Verschlüsselungstechniken bekannte Designfehler oder verwenden nur begrenzte Schlüssel zur Verschlüsselung und zum Schutz von Daten.

Ransomware. Ransomware ist eine Art von Schadsoftware, die die Daten auf dem Computer des Opfers verschlüsselt. Der Angreifer droht damit, die Daten des Opfers zu veröffentlichen oder den Zugriff darauf zu sperren, wenn kein Lösegeld gezahlt wird. Die meisten Ransomware-Programme werden versehentlich von einem Benutzer auf einen Computer oder ein Netzwerk heruntergeladen, beispielsweise in Form eines Trojaners. E-Mails sind ein häufiges Einfallstor für Ransomware.

Phishing. Phishing ist die betrügerische Praxis des Versendens von E-Mails, in denen der Angreifer vorgibt, von einem seriösen Unternehmen zu kommen, um Personen zur Preisgabe persönlicher Daten wie Passwörter oder Kreditkartennummern zu verleiten. Spear Phishing ist ein sehr gezielter Angriff, der auf einen einzelnen Empfänger abzielt, um unbefugten Zugang zu sensiblen Unternehmensdaten zu erhalten.

Falsch konfigurierte Geräte. Unternehmen können ihre Software- und Hardwaresicherheit falsch konfigurieren, was sie anfällig für Hacker macht. Die Sicherheitsvorkehrungen der Hersteller sind ab Werk manchmal lax, und wenn die IT-Abteilung diese Geräte nicht neu konfiguriert, bevor sie in den Netzwerken installiert werden, kann es zu Sicherheitsverletzungen kommen. In wieder anderen Fällen kaufen Unternehmen Geräte und vergessen, die Sicherheit vollständig zu konfigurieren.

Vertrauensbeziehungen. In vielen Fällen vertrauen Unternehmen ihre Sicherheit externen System- und Netzwerkanbietern, Cloud-Anbietern und Geschäftspartnern an. Wenn in die Systeme dieser Drittparteien eingebrochen wird, können die von den Hackern erlangten Informationen auch sensible Daten der Unternehmen enthalten, die von diesen Anbietern betreut werden.

Verteilte Denial-of-Service-Angriffe (DDoS). Bei DDoS-Angriffen werden die Opfersysteme beispielsweise mit Anfragen überschwemmt, wodurch ihr System oder Netzwerk unbrauchbar wird und die Dienste für die vorgesehenen Empfänger nicht mehr verfügbar sind. Diese Angriffe zielen häufig auf die Webserver von Finanz-, Handels- und Regierungsorganisationen ab und werden häufig eingesetzt, um eine Organisation von anderen Netzwerkangriffen abzulenken.

SQL-Injection-Angriffe. Bei diesem Angriff wird die Structured Query Language (SQL) ausgenutzt, die für Abfragen in den meisten Datenbanken verwendet wird – in denen sich die meisten Zieldaten befinden, die von Bedrohungsakteuren begehrt werden. Bei einem solchen Angriff wird bösartiger SQL-Code in eine Serverabfrage oder ein -verwaltungsprogramm eingeschleust, um sensible Daten zu extrahieren.

Session Hijacking. Bei diesem Angriff werden die Sitzungsschlüssel und Cookies ausgenutzt, die generiert werden, wenn sich jemand bei einem Dienst anmeldet. Durch das Entwenden des Schlüssels oder Cookies kann ein Angreifer damit auf den Dienst zugreifen.

Cross Site Scripting. Auch bekannt als XSS-Angriff, injiziert Cross Site Scripting bösartigen Code in eine Website, zielt jedoch auf die Besucher der Website und nicht auf deren Ressourcen ab. Beispielsweise könnte ein Cross-Site-Scripting-Angriff bösartigen JavaScript-Code in einen Kommentar zu einem Blog-Post einfügen.

Man-in-the-Middle-Angriffe (MitM). Die Allgegenwart öffentlicher WLAN-Netzwerke hat neue Formen von Angriffen hervorgebracht, darunter das Abfangen von Datenverkehr in einem öffentlichen Netzwerk, der eigentlich für einen anderen Bestimmungsort vorgesehen ist. Auf diese Weise können Angreifer sensible oder vertrauliche Informationen stehlen.

Brute Force. Dies bezieht sich auf die anhaltenden Bemühungen von Cyberkriminellen, durch reines Ausprobieren Zugang zu einem System oder Netzwerk zu erlangen – sie probieren eine Sache aus, dann eine andere, und nutzen dabei verschiedene Arten von Angriffsvektoren, von Phishing-Angriffen über Passwort- und Verschlüsselungs-Hacks bis hin zur Entführung, bis ein Versuch schließlich erfolgreich ist.

Trojanisches Pferd. Ein Trojanisches Pferd ist eine bestimmte Art von Malware, die den Benutzer dazu verleitet, sie für legitime Software zu halten. Trojanische Pferde werden oft über E-Mail-Anhänge verbreitet, was ein Grund dafür ist, niemals einen Anhang herunterzuladen, der nicht seriös erscheint oder von einer unbekannten Quelle stammt.

Systeme vor gängigen Angriffsvektoren schützen

Angreifer verwenden eine Vielzahl von Techniken, um in die IT-Systeme von Unternehmen einzudringen. Da sich diese Techniken ständig weiterentwickeln, ist es die Aufgabe der IT-Abteilung, die Richtlinien, Tools und Techniken zu ermitteln und zu implementieren, die am wirksamsten vor diesen Angriffen schützen. Im Folgenden finden Sie eine Liste wirksamer Schutztechniken:

Implementieren Sie wirksame Passwortrichtlinien. Stellen Sie sicher, dass Benutzernamen und Passwörter die richtigen Kriterien für Länge und Stärke erfüllen und dass dieselben Anmeldedaten nicht für den Zugriff auf mehrere Anwendungen und Systeme verwendet werden. Verwenden Sie eine Zwei-Faktor-Authentifizierung (2FA) oder Verifizierungsmethoden, wie zum Beispiel ein Passwort und eine persönliche Identifikationsnummer (PIN), um den Systemzugang zusätzlich zu schützen.

Software zur Sicherheitsüberwachung und Berichterstattung installieren. Dazu gehört Software, die Zugangspunkte zu Netzwerken, Systemen, Workstations und Edge-Technologien überwacht, identifiziert, warnt und sogar sperrt, sobald ein potenzieller Angriff durch einen nicht identifizierten oder nicht autorisierten Benutzer oder eine nicht autorisierte Quelle erkannt wird.

Regelmäßige Prüfung und Test der IT-Ressourcen auf Schwachstellen. Mindestens vierteljährlich sollten IT-Schwachstellenprüfungen durchgeführt werden, und eine externe IT-Sicherheitsfirma sollte die IT-Ressourcen jährlich auf Schwachstellen prüfen. Auf der Grundlage dieser Ergebnisse sollten die Sicherheitsrichtlinien, -praktiken und Präventionstechniken sofort aktualisiert werden.

Die IT-Sicherheit in den Mittelpunkt stellen. Sicherheitsinvestitionen kosten Geld, und ein Chief Information Officer (CIO) und ein Chief Security Officer (CSO) brauchen die Zustimmung des Chief Executive Officer (CEO) und des Vorstands, um diese Anschaffungen zu genehmigen. Dies erfordert regelmäßige Briefings und Schulungen für Führungskräfte, damit sie verstehen, wie wichtig die Sicherung der IT ist und welche Folgen es für das Unternehmen und seinen Ruf hat, wenn die IT ungesichert bleibt.

Schulung der Anwender. Alle neuen Mitarbeiter sollten eine umfassende Schulung zu IT-Sicherheitsrichtlinien und -praktiken erhalten, und bestehende Mitarbeiter sollten jährlich eine Auffrischungsschulung erhalten. Das IT-Personal, insbesondere im Sicherheitsbereich, sollte auf dem neuesten Stand der Sicherheitsrichtlinien und -praktiken sein.

Zusammenarbeit mit der Personalabteilung. Social-Engineering-Schwachstellenprüfungen sollten mindestens alle zwei bis drei Jahre von einem externen Sicherheitsunternehmen durchgeführt werden. Bei verdächtigen Aktivitäten von Mitarbeitern sollte die IT-Abteilung die Personalabteilung sofort benachrichtigen, damit diese geeignete Maßnahmen ergreifen kann.

Sofort alle Aktualisierungen installieren. Wann immer ein Hardware-, Firmware- oder Software-Update herausgegeben wird, sollte die IT-Abteilung es umgehend installieren. Bei Geräten, die vor Ort eingesetzt werden, sollten die Sicherheitsaktualisierungen als Push-Benachrichtigungen bereitgestellt werden, bei denen die Software oder Firmware automatisch aktualisiert wird.

Eine starke Datenverschlüsselung auf tragbaren Geräten verwenden. Unabhängig davon, ob es sich bei einem tragbaren Gerät um ein Notebook, ein Smartphone, einen Sensor oder eine andere Art von Edge-Gerät handelt, sollte überall dort, wo sensible Daten gespeichert werden, eine Datenverschlüsselung verwendet werden. Dies kann durch die Auswahl einer starken Datenverschlüsselungstechnologie, wie zum Beispiel Advanced Encryption Standard (AES), geschehen.

Überprüfen und setzen aller Sicherheitskonfigurationen. Etwa für Betriebssysteme, Internetbrowser, Sicherheitssoftware, Netzwerk-Hubs und Edge-Geräte wie Sensoren, Smartphones und Router. Oft werden Systeme, Browser, Hubs und IoT-Geräte (Internet der Dinge) mit minimalen Standardsicherheitseinstellungen ausgeliefert, und Unternehmen vergessen, diese Einstellungen anzupassen. Als Standardverfahren sollten Unternehmen die Sicherheit aller neuen IT-Geräte überprüfen und gegebenenfalls zurücksetzen.

Physische Räume absichern. Während die meisten Datenschutzverletzungen und Sicherheitshacks auf die IT abzielen, kann auch in physische Räume eingedrungen werden. Rechenzentren, Server in verschiedenen Unternehmensabteilungen und Außenstellen, medizinische Geräte, Sensoren vor Ort und sogar physische Aktenschränke in Büros sind allesamt Ziele von Hackern. Sie sollten gesichert, geschützt und regelmäßig inspiziert werden.