shane - stock.adobe.com

Zero Trust Schritt für Schritt im Unternehmen umsetzen

Zero Trust bedeutet viel mehr als nur festzulegen, wie Benutzer auf Ressourcen zugreifen. Eine erfolgreiche Umsetzung erfordert Zeit, Aufwand und kontinuierliche Unterstützung.

Zero Trust ist ein Sicherheitsmodell, keine Technologie oder Kontrolle. Es hebt den Grundsatz der geringsten Privilegien auf die nächste Stufe, indem es neue Beschränkungen für den Zugriff der Nutzer auf Ressourcen einführt.

Der Begriff Zero Trust ist selbst eine irreführende Bezeichnung. Vertrauen ist ein stetiges Unterfangen. Zero Trust bedeutet daher, dass man von „Vertrauen in alles“ zu „Vertrauen in nichts“ übergeht und den Zugriff entsprechend dem Risiko und der Verwendbarkeit von Maßnahmen zur Vertrauensüberprüfung einschränkt.

Kurz gesagt, das Zero-Trust-Sicherheitsmodell geht davon aus, dass aktive Bedrohungen sowohl innerhalb als auch außerhalb des Netzwerks existieren, wobei sowohl Benutzer vor Ort als auch Remote-Benutzer strenge Authentifizierungs- und Autorisierungsanforderungen erfüllen müssen, bevor sie Zugriff auf Daten und Ressourcen erhalten.

Eine wirksam umgesetzte Zero-Trust-Initiative muss ein vernünftiges Gleichgewicht zwischen Sicherheit und Benutzerfreundlichkeit herstellen. Es ist weniger wahrscheinlich, dass es zu Sicherheitsverletzungen kommt, und wenn doch, kostet es die Angreifer mehr Zeit und Mühe, diese zu erreichen. Die Sicherheitsteams werden Angriffe auch früher erkennen, was ihre Auswirkungen verringert.

Nachfolgend betrachten wir, wie Zero Trust in einer Organisation umgesetzt werden kann.

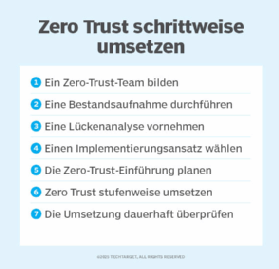

Eine Schritt-für-Schritt-Anleitung zur Zero-Trust-Implementierung

Die folgenden Schritte sollten Sie beachten, um eine effektive Zero-Trust-Strategie zu entwickeln.

1. Bilden Sie ein eigenes Zero-Trust-Team

Benennen Sie ein kleines Team, das mit der Umsetzung der Zero-Trust-Migration beauftragt wird. Bestimmen Sie Schlüsselpersonen für die Planung und Gestaltung der Zero-Trust-Strategie. Informieren Sie das Team über die Zero-Trust-Prinzipien und darüber, wie die Umsetzung durch eine Kombination aus architektonischen Änderungen, Cybersicherheitstechnologien und Richtlinien möglich ist.

Ziehen Sie die Berufung von Teammitgliedern in Betracht, die über Fachwissen in mehreren Sicherheitsbereichen verfügen, darunter Anwendungs-, Daten-, Netzwerk-, Infrastruktur- und Gerätesicherheit.

2. Eine Bestandsaufnahme der Ressourcen durchführen

Dieser Schritt hilft bei der Definition der Angriffsfläche des Unternehmens und seiner potenziellen Risiken. Er umreißt jeden Vermögenswert, den ein Unternehmen sichern muss, und hilft bei der Priorisierung von Aktualisierungen oder Änderungen auf der Grundlage der Risikostufen.

Erstellen Sie zunächst eine Bestandsaufnahme aller Security-Ressourcen, einschließlich Daten, Geräte, Dienste, Anwendungen, Systeme und Netzwerke. Diese Bestandsaufnahme sollte so umfassend und aktuell wie möglich sein. Das Inventar sollte die folgenden Details zu jedem Vermögenswert enthalten:

- Ordnen Sie seine Bedeutung ein.

- Bestimmen Sie den geografischen Standort und den Eigentümer.

- Bestimmen Sie, wer und/oder was darauf zugreifen können soll.

- Legen Sie fest, wie wichtig oder sensibel dieser Zugriff ist, beispielsweise das Einleiten großer Banküberweisungen oder das Einreichen von Spesenabrechnungen.

Beginnen Sie auch damit, mögliche Zero-Trust-Komponenten zu identifizieren, die bereits vorhanden sind. Prüfen Sie bestehende Pläne für die Anschaffung von Cybersicherheitstechnologien, um festzustellen, ob Technologien, die in den kommenden Monaten oder Jahren eingeführt werden sollen, Teil einer Zero-Trust-Strategie sein könnten.

3. Durchführen einer Lückenanalyse

Bestimmen Sie das Ziel Ihres Unternehmens für Zero Trust. Führen Sie eine Analyse der Lücken durch, um festzustellen, wo das Unternehmen heute steht und was es erreichen will. Der Grundsatz besteht darin, den Zugriff entsprechend dem Risiko einzuschränken und gleichzeitig die Technologie nutzbar zu halten. Zero Trust sieht für jedes Unternehmen anders aus. Die Lückenanalyse sollte Techniken wie die Bedrohungsmodellierung umfassen, die Schwachstellen aufzeigen, die durch Zero Trust entschärft werden können.

4. Einen Zero-Trust-Implementierungsansatz wählen

Es gibt kein Patentrezept für die Umsetzung von Zero Trust. Es handelt sich um eine Kombination von Technologien, Prozessen und Kontrollen, die auf Ihr Unternehmen zugeschnitten sind.

Das NIST hat vier gängige Ansätze für eine Zero-Trust-Architektur definiert:

- Verbesserte Identitätsverwaltung. Dieser Ansatz konzentriert sich auf die Identität von Benutzern und Unternehmen. Er ermöglicht den Zugriff auf der Grundlage der Identität und der zugewiesenen Attribute unter Verwendung von Technologien wie Identitäts- und Zugriffsmanagement (IAM), Credential Management, MFA (Multifaktor-Authentifizierung), Biometrie, föderierte Identität, Identity Governance, Endpunktsicherheit, SIEM und Sicherheitsanalyse.

- Software-definierte Abgrenzung. Dieser Ansatz nutzt die Netzwerkinfrastruktur, um Zero Trust zu implementieren. Er beinhaltet ein Overlay-Netzwerk und verwendet Agenten und Gateways, um einen sicheren Kommunikationskanal zwischen Clients und Ressourcen aufzubauen.

- Mikrosegmentierung. Bei diesem Ansatz werden einzelne Ressourcen oder Gruppen von Ressourcen in Netzwerksegmente aufgeteilt, die durch Gateway-Sicherheitskomponenten geschützt werden. Er nutzt Infrastrukturen wie intelligente Switches, Router, Firewalls der nächsten Generation (NGFWs) oder Gateways. Es könnte auch eine Host-basierte Mikrosegmentierung mit Softwareagenten oder Firewalls auf den Endpunkten zum Einsatz kommen. Darüber hinaus ist ein Identitätsmanagementprogramm erforderlich.

- SASE (Security Access Service Edge). Der SASE-Ansatz nutzt SD-WAN, sichere Web-Gateways, Cloud-Access-Security-Broker, NGFWs und Zero-Trust-Netzwerkzugriff, um eine Zero-Trust-Architektur für Zweigstellen, Remote-Mitarbeiter und lokale Netzwerke zu schaffen.

5. Die Umsetzung von Zero Trust planen

Rechnen Sie damit, dass die vollständige Umsetzung mindestens ein paar Jahre dauern wird. Ihr Unternehmen verfügt wahrscheinlich bereits über einige Komponenten und kann andere neu konfigurieren, um die Zero-Trust-Strategie zu unterstützen, aber fast jedes Unternehmen wird neue Technologien für die Cybersicherheit auf Unternehmensebene anschaffen müssen.

Dazu gehören Produktevaluierung, -erwerb und -implementierung - all das kann leicht ein Jahr oder länger dauern. In der Zwischenzeit sollten Sie die bereits vorhandenen Komponenten und Prozesse anpassen, um Zero Trust zu unterstützen.

Die Planung sollte Folgendes umfassen:

- Grundlegende Elemente von Zero Trust. Umfasst den Nachweis der Benutzeridentität, Geräteidentitäten, Berechtigungsnachweise, Authentifizierungsmethoden, Zugriffskontrolle und Zugriffsverwaltungstechnologien sowie Netzarchitekturen - beispielsweise verbesserte Segmentierung, Fernzugriff.

- Skalierung der unterstützenden Technologien. Sicherstellen, dass Technologien wie Ereignisprotokollierung, Überwachung und Analyse die Implementierung unterstützen können. Zero Trust wird die Belastung für diese Technologien wahrscheinlich erhöhen.

- Entwicklung einer Zero-Trust-Richtlinie. Standardmäßig alles verweigern und nur das zulassen, was ausdrücklich erlaubt ist. Setzen Sie dynamische Risikobewertungsmaßnahmen ein, wie beispielsweise die Forderung nach einer strengeren und/oder häufigeren Authentifizierung in Hochrisikosituationen.

- Vorkehrungen für ältere Technologien. Teile einer Organisation verwenden möglicherweise Legacy-Technologien, die Zero Trust nicht vollständig unterstützen können. Bestimmen Sie, welche Zero-Trust-Aspekte diese Systeme bieten können, und entscheiden Sie, ob Zero Trust außerhalb der Legacy-Technologie existieren kann, um diese zu schützen. Verwenden Sie beispielsweise eine Netzwerksegmentierung, um den Zugriff auf und von Legacy-Geräten zu minimieren.

6. Zero Trust stufenweise umsetzen

Die Umsetzung von Zero Trust mag zunächst als Herausforderung erscheinen, aber die gute Nachricht ist, dass sie am besten schrittweise und über einen längeren Zeitraum hinweg erfolgt. Eine Reihe kleiner Änderungen von Zeit zu Zeit im Gegensatz zu vielen Änderungen auf einmal. Priorisieren Sie Änderungen, die den Nutzern schnelle Vorteile bringen, wie zum Beispiel Single-Sign-On-Technologien (SSO), die die Benutzerfreundlichkeit verbessern. Konzentrieren Sie sich auf Änderungen, insbesondere hinter den Kulissen, die die Voraussetzung für andere Änderungen sind.

Beurteilen Sie die Auswirkungen auf die Benutzerfreundlichkeit, bevor Sie die Änderungen einführen. Führen Sie Usability-Tests durch und berücksichtigen Sie die Rückmeldungen der Nutzer, bevor Sie die Zero-Trust-Anpassungen umfassend umsetzen. Wenn formale Tests der Benutzerfreundlichkeit nicht durchführbar sind, sollten Sie in Erwägung ziehen, einen Teil des technischen Personals als „Early Adopters“ einzusetzen. Sammeln Sie dann deren Kommentare und gehen Sie darauf ein, bevor Sie die Änderungen auf breiter Basis einführen.

Überprüfen Sie den Zero-Trust-Plan zu wichtigen Zeitpunkten während seiner Umsetzung, um festzustellen, ob der Plan aktualisiert werden muss. Vielleicht hat eine bestehende Sicherheitskontrolle vor kurzem Zero-Trust-Unterstützung hinzugefügt, so dass die Notwendigkeit entfällt, ein separates Produkt oder einen Dienst mit denselben Funktionen hinzuzufügen.

7. Die Zero-Trust-Implementierung dauerhaft prüfen

Denken Sie daran, dass die Einführung einer Zero-Trust-Strategie keine einmalige Aktion ist. Als Rahmenwerk ist es von entscheidender Bedeutung, Zero Trust im Unternehmen immer wieder auf den Prüfstand zu stellen.

Wenn Sie sich mit der Implementierung eines Zero-Trust-Modells befassen, sollten Sie bedenken, dass die Richtlinien aktualisiert werden müssen, wenn sich Assets verändern und die Nutzung sich weiterentwickelt. Überwachen und pflegen Sie die bestehenden Ressourcen, um sicherzustellen, dass sie den Zero-Trust-Plan weiterhin unterstützen, und stellen Sie sicher, dass alle neuen Ressourcen in die Strategie einbezogen werden.