SASE (Secure Access Service Edge)

Was ist SASE (Secure Access Service Edge)?

SASE, ausgesprochen "sässi", ist das Akronym für Secure Access Service Edge. SASE beschreibt ein Cloud-Architekturmodell, das Netzwerk- und Security-as-a-Service-Funktionen bündelt und als einen gemeinsamen Cloud-Service bereitstellt.

SASE ermöglicht es Organisationen, ihre Netzwerk- und Sicherheitswerkzeuge in einer einzigen Verwaltungskonsole zu vereinen. Damit steht ein einfaches Sicherheits- und Netzwerk-Tool zur Verfügung, das unabhängig davon ist, wo sich Mitarbeiter und Ressourcen befinden. SASE erfordert wenig bis gar keine lokale Hardware und nutzt die weitverbreitete Konnektivität der Cloud-Technologie, um SD-WAN mit Netzwerksicherheitsfunktionen zu kombinieren, einschließlich:

- Firewalls as a Service (FWaaS)

- Software as a Service (SaaS)

- Secure Web Gateways (SWG)

- Cloud Access Security Broker (CASB)

- Zero-Trust-Netzwerkzugang

Wie eine SASE-Architektur funktioniert

SASE-Plattformen funktionieren durch die Bündelung mehrerer Elemente: die Kombination von SD-WAN mit Netzwerksicherheitsdiensten wie FWaaS, SaaS, sicheren Web-Gateways, Cloud Access Security Brokern, Endpunktsicherheit und Zero-Trust-Netzwerkzugang. Das Ergebnis ist eine mandantenfähige und multiregionale Sicherheitsplattform, die unabhängig von den Standorten der Mitarbeiter, Rechenzentren, Cloud-Services oder Büros vor Ort ist.

SASE verlässt sich nicht auf Inspektions-Engines in Rechenzentren. Stattdessen werden SASE-Inspektionsgeräte zu einem nahe gelegenen Point of Presence (PoP) gebracht. Ein SASE-Client (etwa ein mobiles Gerät mit einem SASE-Agenten, ein IoT-Gerät, ein mobiles Gerät mit clientlosem Zugriff oder Zweigstellenausrüstung) sendet den Datenverkehr zur Inspektion und Weiterleitung an den PoP – ins Internet oder über die zentrale SASE-Architektur.

SASE-Dienste haben vier entscheidende Merkmale:

- Globaler SD-WAN-Dienst: SASE verwendet einen SD-WAN-Dienst mit einem privaten Backbone, der Latenzprobleme des globalen Internets vermeidet und die einzelnen PoPs miteinander verbindet, die für Sicherheits- und Netzwerksoftware verwendet werden. Der Datenverkehr berührt nur selten das Internet, und zwar nur, um sich mit dem globalen SASE-Backbone zu verbinden.

- Verteilte Inspektion und Durchsetzung von Richtlinien: SASE-Dienste verbinden nicht nur Geräte, sondern schützen sie auch. Die Ver- und Entschlüsselung des Inline-Verkehrs ist ein wichtiges Thema. SASE-Dienste sollten den Datenverkehr mit mehreren parallel arbeitenden Engines inspizieren. Zu den Inspektions-Engines gehören Malware-Scanning und Sandboxing. SASE sollte auch andere Dienste anbieten, wie DNS-basierten (Domain Name System) und DDoS-Schutz (Distributed Denial-of-Service). Lokale Vorschriften, wie die EU-Datenschutz-Grundverordnung (EU-DSGVO), sollten in den Routing- und Sicherheitsrichtlinien der SASE durchsetzbar sein.

- Cloud-Architektur: SASE-Dienste sollten Cloud-Ressourcen und -Architekturen ohne spezifische Hardware-Anforderungen nutzen und keine Dienstverkettung beinhalten. Software sollte aus Gründen der Preisfreundlichkeit mandantenfähig sein und für eine schnelle Erweiterung instanziierbar sein.

- Identitätsgesteuert: SASE-Dienste haben Zugriff auf der Grundlage von Benutzeridentitätskennzeichen wie spezifisches Anwendergerät und Einsatzort.

Warum ist SASE wichtig?

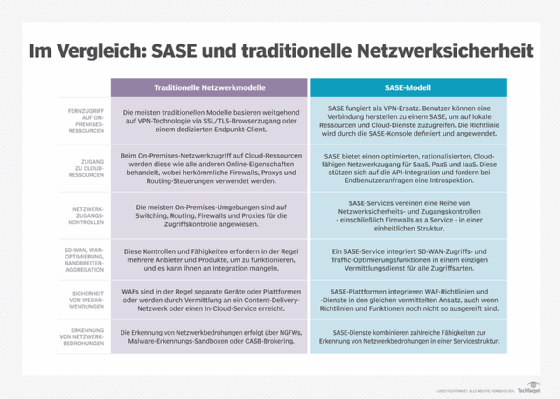

Mit der zunehmenden Einführung von Cloud-Anwendungen und -Services lernen viele Unternehmen schnell, dass Netzwerksicherheit und Cybersicherheit nicht so einfach sind. Die traditionelle Netzwerksicherheit basierte auf der Vorstellung, dass Unternehmen den Datenverkehr an statische Unternehmensnetzwerke senden sollten, in denen sich die erforderlichen Sicherheitsdienste befanden. Dies war das akzeptierte Modell, da die Mehrheit der Mitarbeiter von standortbezogenen Büros aus arbeitete.

Das Konzept der benutzerzentrierten Netzwerke hat die traditionellen Netzwerke verändert. In den letzten Jahren hat die Zahl der Mitarbeiter, die von zu Hause aus arbeiten, weltweit zugenommen. Infolgedessen sind die standardmäßigen, hardwarebasierten Sicherheitsanwendungen nicht mehr ausreichend, die Netzwerkadministratoren verwendet haben, um Remote-Anwender und ihren Netzwerkzugang zu sichern.

Die Bedeutung von SASE zeigt sich auch bei Edge-Geräten. Autos, Kühlschränken, Webkameras, IoT-Geräte in industriellen Produktlinien, intelligente Sensoren zur Gesundheitsüberwachung und andere Geräte verbinden sich mit Unternehmensnetzwerken und tauschen Daten aus. Da jedes Edge-Gerät ein potenzieller Einstiegspunkt für einen Cyberangriff sein kann, ist die Edge-Sicherheit entscheidend. SASE bietet eine Methode zur sicheren Verbindung von Edge-Geräten und zum Schutz der von ihnen ausgetauschten Daten.

Mit SASE können Unternehmen auch Sicherheitsdienste in Betracht ziehen, ohne vom Aufenthaltsort der Unternehmensressourcen abhängig zu sein. Das erfolgt mit einem konsolidierten und einheitlichen Richtlinienmanagement auf der Grundlage von Benutzeridentitäten. Damit verschiebt sich die Frage von „Wie lautet die Sicherheitsrichtlinie für meinen Standort oder mein Büro in München?“ zu „Wie lautet die Sicherheitsrichtlinie für den Benutzer?“. Diese Änderung führt zu einem grundlegenden Wandel in der Art und Weise, wie Unternehmen Netzwerksicherheit nutzen, und ermöglicht es ihnen, mehrere verschiedene Sicherheitsanbieter durch eine einzige Plattform zu ersetzen.

Was sind die Vorteile von SASE?

Der cloudbasierte Ansatz von SASE bietet folgende Vorteile für die Netzwerksicherheit:

- Leichte Bedienbarkeit: Es gibt eine einzige Verwaltungsplattform, die die Sicherheitsrichtlinien eines gesamten Unternehmens kontrolliert sowie durchsetzt und damit eine Vereinfachung des Betriebs ermöglicht. Dies ist eine bedeutende Verbesserung für IT-Teams, die es ihnen ermöglicht, von der standortbezogenen Sicherheit auf eine benutzerbezogene Sicherheit umzustellen.

- Vereinfachung des Netzwerks: Es besteht keine Notwendigkeit für komplexe und teure MPLS-Leitungen (Multiprotocol Label Switching) oder Netzwerkinfrastruktur. Die gesamte Netzwerkinfrastruktur ist so angepasst, dass sie einfach, wartungsfreundlich und leicht konsumierbar ist. Das ist unabhängig davon, wo sich Mitarbeiter, Rechenzentren oder Cloud-Umgebungen befinden.

- Verbesserte Netzwerksicherheit: Eine effektive Implementierung von SASE-Diensten kann sensible Daten schützen und dazu beitragen, eine Vielzahl von Angriffen wie MITM-Attacken (Man-in-the-Middle), Spoofing und böswilligen Datenverkehr abzuschwächen. Führende SASE-Dienste bieten auch sichere Verschlüsselung für alle Remote-Geräte und wenden strengere Inspektionsrichtlinien für öffentliche Zugangsnetze (beispielsweise öffentliches WLAN) an. Datenschutzkontrollen lassen sich in der Regel auch besser durchsetzen, indem der Verkehr an PoPs in bestimmten Regionen weitergeleitet wird.

- Vereinheitlichung von Backbone und Edge: Mit SASE kann ein einzelner Backbone mit Edge-Diensten kombiniert werden. Das sind beispielsweise Content Delivery Networks (CDN), Cloud Access Security Brokers (CASB), VPN-Ersatz und Edge-Netzwerke. Mit SASE kann ein Anbieter Cloud, Internetzugang, Rechenzentrumsdienste, Netzwerk- und Sicherheitsfunktionen über einen einzigen Dienst anbieten – als gemeinsame Anstrengung von Netzwerk-, Sicherheits-, Mobil-, App-Entwicklungs- und Systemadministrationsteams.

- Geringere Kosten: SASE ist kosteneffizient, da sowohl die Netzwerk- als auch die Sicherheitsoptionen in einem einzigen Service zusammengefasst sind. Es macht mehrere Sicherheitsanwendungen und -tools überflüssig und senkt die Kosten für Hardware, Software sowie Wartung.

- Skalierbarkeit: Je nach den Anforderungen des Netzwerks lässt sich SASE problemlos auf- oder abwärts skalieren. Dies bietet die Flexibilität, Dienste nach Bedarf hinzuzufügen oder zu entfernen.

Was sind die Herausforderungen von SASE?

Da der Begriff SASE eine aufstrebende Technologie mit unterschiedlichen Ansätzen beschreibt, sind die Nachteile unspezifisch. Die folgenden Herausforderungen lassen sich jedoch manchmal mit SASE in Verbindung bringen:

- Anbieterabhängigkeit: Im Allgemeinen bestehen die wichtigsten potenziellen Nachteile darin, dass IT-Teams auf bestimmte Vorteile des Multisourcing verzichten. So können sie nicht mehr verschiedene Elemente von den bestmöglichen Anbietern für einzelne Funktionen beziehen. Damit müssen sie auch auf die Diversifizierung des Risikos beim Betrieb mit verschiedenen Anbietern verzichten.

- Single Point of Failure: Bei der SASE-Architektur besteht für die Benutzer das Risiko eines einzigen Fehlerpunkts oder einer einzigen Gefährdung. Da SASE alle Netzwerk- und Sicherheitsfunktionen als einen einzigen Dienst bereitstellt, können technische Probleme auf der Anbieterseite für die Endanwender möglicherweise zu einem kompletten Systemausfall führen.

- Integrationsprobleme: Da SASE einen grundlegenden Wandel in der Art und Weise darstellt, wie Netzwerke und Sicherheit verwaltet werden, kann es manchmal schwierig sein, bestehende und ältere Systeme mit der neuen SASE-Technologie zu integrieren.

- Zusammenarbeit zwischen Netzwerk- und Sicherheitsteams: Netzwerk- und Sicherheitsfunktionen sollten bei SASE-Einsätzen zusammenarbeiten. In den meisten Unternehmen sind jedoch häufig die Sicherheitsteams für den Prozess zuständig, während die Netzwerktechniker in der Regel erst berücksichtigt werden, wenn der Bereitstellungsprozess bereits begonnen hat. Dies kann manchmal zu Konflikten im Prozess führen.

- Fehlen von Industriestandards: Da SASE immer noch in den Kinderschuhen steckt, gibt es keine allgemein akzeptierten Industriestandards für die Bereitstellung, Sicherheit und Leistung.

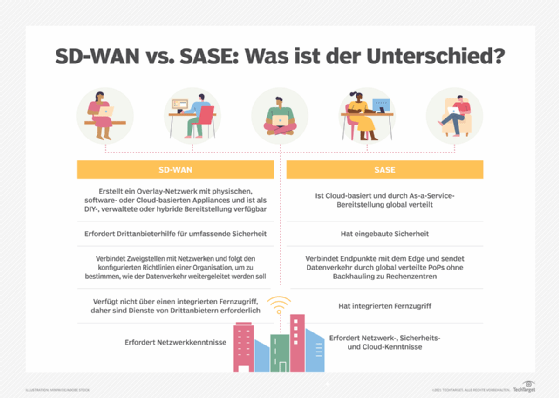

Der Unterschied zwischen SASE und SD-WAN

Sowohl SASE als auch SD-WAN sind Methoden zur Verbindung und Sicherung von Netzwerken. SASE wurde ursprünglich von SD-WAN abgeleitet und enthält dessen Funktionen, aber es gibt auch einige Unterschiede zwischen den beiden.

SD-WAN ist eine Netzwerktechnik, die die Datenübertragung über ein WAN steuert. Sie ermöglicht es Unternehmen, zuverlässige, kostengünstige Verbindungen über viele Standorte hinweg aufzubauen, indem sie eine Vielzahl von Netzwerkverbindungen wie Breitband-Internet, 4G/5G und MPLS nutzen. Diese Dienste sind sowohl als physische als auch als Cloud-basierte Optionen erhältlich, und obwohl einige SD-WAN-Systeme einen vollständigen Sicherheits-Stack in ihre Angebote integrieren, ist dies nicht bei allen der Fall.

SASE hingegen ist in erster Linie Cloud-basiert und vereint WAN-Funktionen und Netzwerksicherheitsdienste, einschließlich SWGs, CASBs und ZTNA, in einem einzigen Angebot. Durch die Kombination von Netzwerk- und Sicherheitsoperationen in einem Cloud-Service zielt SASE darauf ab, den Netzwerkzugang zu vereinfachen und zu sichern.

Die Zukunft von SASE

SASE hat das Potenzial, sich zu einer wichtigen Cloud-Sicherheits- und Optimierungstechnologie zu entwickeln. Unternehmenskunden interessieren sich immer mehr für SASE, und Untersuchungen prognostizieren, dass die Nutzung dieser Technologie in den kommenden Jahren zunehmen wird.

SASE erfüllt die Anforderungen mobiler Arbeitskräfte durch die Kombination von Netzwerk- und Sicherheitsfunktionen. Durch die Verringerung der Anzahl von Anbietern, die IT-Teams benötigen, kann diese Integration zur Reduzierung von Komplexität und Kosten beitragen. Darüber hinaus ermöglicht SASE einen effizienteren Ansatz zur Bereitstellung eines sicheren digitalen Arbeitsbereichs und kann Unternehmen bei ihrer digitalen Transformation unterstützen.