Defense in Depth

Was ist Defense in Depth?

Defense in Depth ist eine Cybersicherheitsstrategie, die mehrere Sicherheitsmaßnahmen zum Schutz der Netzwerke, Systeme und Daten eines Unternehmens einsetzt. Dahinter steht die Idee, dass kein einzelnes Sicherheitsprodukt oder -verfahren ein Netzwerk vollständig schützen kann und dass mehrere Produkt- und Prozessebenen Redundanz bieten, falls eine Ebene ausfällt.

Die Begriffe Defense in Depth und Layered Security werden manchmal fälschlicherweise synonym verwendet. Layered Security konzentriert sich auf den Einsatz mehrerer Sicherheitsmaßnahmen zum Schutz eines einzelnen Sicherheitsaspekts, wie beispielsweise der Netzwerksicherheit oder der Endpunktsicherheit. Es handelt sich dabei um eine Komponente von Defense in Depth.

Ein Beispiel für die Defense-in-Depth-Strategie ist ein Unternehmen, das eine Firewall zum Überprüfen und Filtern des Datenverkehrs einsetzt, Intrusion Detection and Prevention Systems (IDS/IPS) zur Überwachung und Erkennung von Angriffen, Endpoint Protection Tools zum Schutz von Geräten, Segmentierung zur Einschränkung von Angriffen durch Seitwärtsbewegungen, Multifaktor-Authentifizierung (MFA) und Single Sign-On (SSO) für den Kontozugriff und Datenverschlüsselung, um Daten auch bei Exfiltration zu schützen, sowie ein Zero-Trust-Modell für die kontinuierliche Autorisierung und Authentifizierung.

Vorteile von Defense in Depth

Defense in Depth bietet Unternehmen zahlreiche Sicherheitsvorteile, darunter die folgenden:

Keine singuläre Fehlerquelle (Single Point of Failure, SPoF). Dank mehrerer Schutzebenen können Angreifer nicht durch Umgehung einer einzigen Sicherheitsebene vollständigen Zugriff auf ein Netzwerk oder IT-System erlangen.

Cyberresilienz. Eine umfassende Verteidigung verbessert die Cyberresilienz – also die Fähigkeit eines Unternehmens, Cybersicherheitsvorfälle zu verhindern, darauf zu reagieren und sich davon zu erholen.

Schnellere und verbesserte Erkennung von Bedrohungen. Zusätzliche Sicherheitskontrollen erhöhen die Wahrscheinlichkeit, dass Bedrohungen, einschließlich komplexer Angriffe, erkannt und abgewehrt werden.

Compliance und Vorschriften. Durch die Einführung einer mehrschichtigen Verteidigungsstrategie können Unternehmen die Anforderungen zahlreicher Branchenvorschriften erfüllen, darunter die Datenschutz-Grundverordnung (DSGVO), die bestimmte Sicherheitskontrollen für eine mehrschichtige Verteidigung vorschreiben.

Erhöht den Aufwand für Angriffe. Durch die strategische Platzierung mehrerer Verteidigungsmaßnahmen und -tools erhöht sich der Aufwand und die Kosten für böswillige Hacker, um Angriffe durchzuführen. Dies könnte Angreifer davon abhalten und dazu veranlassen, ihre Angriffe abzubrechen.

Herausforderungen bei Defense in Depth

Die Umsetzung einer mehrschichtigen Verteidigungsstrategie ist nicht ohne Komplikationen. Bedenken Sie die folgenden Herausforderungen:

Erhöhte Komplexität der Verwaltung. Der Einsatz mehrerer Tools und Sicherheitskontrollen erhöht die Komplexität und die Wahrscheinlichkeit, dass ein Aspekt der Angriffsfläche übersehen wird. Der Einsatz mehrerer Tools kann auch zu einer unübersichtlichen Tool-Landschaft, Überschneidungen, unnötigen Kosten und zusätzlichem Arbeitsaufwand für die Sicherheitsteams führen, die diese Tools verwalten.

Schützt nicht vor allen Angriffstypen. Eine umfassende Verteidigung hilft zwar dabei, viele Angriffe zu verhindern und abzumildern, ist jedoch kein Allheilmittel. Unternehmen bleiben anfällig für Social Engineering, Angriffe auf die Lieferkette, Zero-Day-Angriffe und vieles mehr.

Hohe Kosten und Personalaufwand. Eine umfassende Sicherheitsstrategie erfordert mehrere Kontrollen, was zu höheren Kosten, einem höheren Qualifikationsbedarf und einem höheren Personalaufwand führen kann. Ohne eine angemessene Budgetierung und Ressourcen riskieren Unternehmen eine unvollständige Sicherheitsstrategie, die anfällig für Angriffe und Exploits ist.

Elemente einer Defense-in-Depth-Strategie

Bei der Entwicklung einer mehrschichtigen Verteidigungsstrategie sollten Unternehmen die folgenden drei Bereiche abdecken:

Physische Kontrollen. Schutz von Rechenzentren, Bürogebäuden und anderen physischen Vermögenswerten vor Bedrohungen wie Diebstahl und Manipulation. Zu den Kontrollen gehören Alarmsysteme, Türschlösser, Sicherheitspersonal und Überwachungskameras.

Technische Kontrollen. Implementierung von Sicherheitswerkzeugen und -kontrollen, um Daten und Systeme vor böswilligen Akteuren zu schützen. Den Einsatz von Firewalls, Bedrohungserkennung und -reaktion, Verschlüsselung und Netzwerksegmentierung erwägen.

Administrative Kontrollen. Unternehmensweite Sicherheitsrichtlinien und -verfahren erstellen und implementieren. Dazu gehören die Verwaltung privilegierter Zugriffe (PAM), Notfallpläne, Passwortrichtlinien und Schulungen zum Sicherheitsbewusstsein.

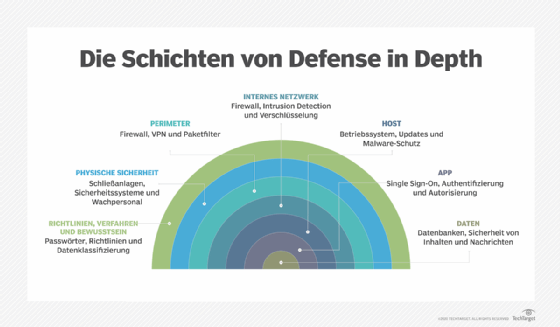

Defense in Depth: Sicherheitsarchitektur und Tools

Jedes Unternehmen hat zwar seine eigene Strategie, die auf den geschäftlichen Anforderungen basiert, doch umfasst eine erfolgreiche mehrschichtige Verteidigungsstrategie in der Regel die folgenden Ebenen und Tools:

Identitäts- und Zugriffsmanagement (IAM). Implementation eines starken IAM-Programms, einschließlich MFA, PAM, Zugriff mit geringsten Rechten, rollenbasierter Zugriffskontrolle (RBAC), Transparenz- und Überwachungsfunktionen sowie Analyse des Benutzer- und Entitätsverhaltens.

Netzwerksicherheit. Einrichten einer starken Perimeter-Sicherheit zum Schutz der Daten. Zu den Tools und Technologien gehören Firewalls, IDS/IPS und Netzwerksegmentierung.

Anwendungssicherheit. Sicherheitsmaßnahmen für interne und externe Anwendungen sowie APIs mithilfe von Web Application Firewalls, statischen und dynamischen Anwendungssicherheitstools, API-Sicherheitstools und Best Practices für das Patch-Management. Einhaltung von Best Practices für die Authentifizierung und Autorisierung, einschließlich der Verwendung von Biometrie, SSO und mehr.

Endpunktsicherheit. Schutz aller Endpunkte, einschließlich PCs, Mobilgeräte und Server, mit Endpunktsicherheitstechnologien wie Endpoint Detection and Response (EDR), Extended Detection and Response (XDR) sowie Endpunktschutzplattformen (EPP).

Datensicherheit. Schutz sensibler Daten durch Software zur Überwachung der Dateiintegrität, die Sicherheitsteams benachrichtigt, wenn Dateien, Registrierungseinstellungen oder Ordner verändert werden; sichere Datensicherungen zur Verkürzung der Wiederherstellungszeit nach einer Datenverletzung; und Verschlüsselung, um die Möglichkeiten von Angreifern zur Nutzung exfiltrierter Daten einzuschränken.

Bedrohungsinformationen. Mit Bedrohungsinformationen (Threat Intelligence Feeds) über neue Angriffsarten auf dem Laufenden bleiben.

Überwachung und Prävention. Durch Automatisierung können Angriffe kontinuierlich gesucht, erkannt und abgewehrt werden. Erwägen Sie den Einsatz von Protokollüberwachungssoftware, SIEM-Systemen, Schwachstellenmanagement und Notfallplänen.

Physische Sicherheit. Einsatz von Sicherheitspersonal, Schlüsselkarten und Überwachungskameras, um den unbefugten Zugang zu Büros, Rechenzentren und anderen physischen Standorten zu beschränken.

Wie man Defense in Depth implementiert

Die Umsetzung einer mehrschichtigen Verteidigungsstrategie umfasst die folgenden Schritte:

Risikobewertungen und Angriffsflächenkartierung. Führen Sie eine Risikobewertung durch, um zu ermitteln, welche Bereiche des Unternehmens am dringendsten geschützt werden müssen. Erstellen Sie eine Karte der gesamten Angriffsfläche des Unternehmens, um die verschiedenen Angriffsvektoren zu verstehen und zu ermitteln, welche Tools den erforderlichen Schutz bieten. Erstellen Sie ein Budget für eine umfassende Verteidigung.

Eine Strategie entwickeln und Tools und Kontrollen implementieren. Sicherheits-Tools und -Kontrollen bewerten, übernehmen und implementieren. Testen, um sicherzustellen, dass sie wie erwartet funktionieren und die Angriffsfläche ordnungsgemäß schützen.

Offensive Tests durchführen. Mit Penetrationstests und anderen Red-Team-Übungen überprüfen Sie, ob die aktuelle Defense-in-Depth-Strategie funktioniert, und ermitteln Schwachstellen und Sicherheitslücken. Beheben Sie alle Probleme.

Überwachen, überprüfen und aktualisieren. Halten Sie die Beteiligten über die Fortschritte und Erfolge der Strategie zur Verhinderung oder Abschwächung von Angriffen auf dem Laufenden und bewerten Sie diese kontinuierlich im Hinblick auf Verbesserungsmöglichkeiten.