Single Sign-On (SSO)

Was ist Single Sign-On (SSO)?

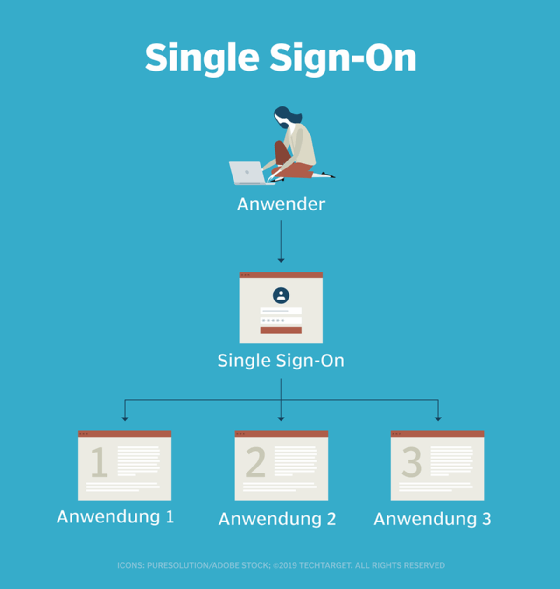

Single Sign-On (SSO) ist ein Dienst zur Sitzungs- und Benutzerauthentifizierung, mit dem Benutzer mit einem einzigen Satz von Anmeldedaten auf mehrere Anwendungen oder Systeme zugreifen können. Da Benutzer sich nicht mehr für jeden Dienst separate Benutzernamen und Passwörter merken und verwalten müssen, verbessert SSO den Benutzerkomfort, reduziert die Passwortmüdigkeit und erhöht die Sicherheit durch eine zentralisierte Identitätsverwaltung.

Wie funktioniert Single Sign-On (SSO)?

Single Sign-On ist ein Verbundidentitätsmanagement, das über ein zentrales Authentifizierungssystem, den sogenannten Identitätsanbieter (Identity Provider, IdP), funktioniert. Die Verwendung eines solchen Systems wird manchmal als Identitätsverbund bezeichnet.

Wenn ein Benutzer versucht, auf eine Anwendung zuzugreifen, die auch als Dienstanbieter (Service Provider, SP) bezeichnet wird, wird er zur Authentifizierung an den IdP weitergeleitet. Nach erfolgreicher Anmeldung gibt der Identitätsanbieter ein Authentifizierungstoken aus, mit dem der Benutzer Zugriff auf die Anwendung erhält, ohne sich erneut anmelden zu müssen.

Bei einem einfachen Web-SSO-Dienst ruft ein Agent-Modul auf dem Anwendungsserver die spezifischen Anmeldedaten für einen einzelnen Benutzer von einem dedizierten SSO-Richtlinienserver ab und authentifiziert den Benutzer anhand eines Benutzerverzeichnisses, beispielsweise eines LDAP-Verzeichnisses (Lightweight Directory Access Protocol). Der Dienst authentifiziert den Endbenutzer für alle Anwendungen, für die der Benutzer Berechtigungen erhalten hat, und verhindert, dass während derselben Sitzung weitere Passwortabfragen für einzelne Anwendungen angezeigt werden.

Im Folgenden wird Schritt für Schritt beschrieben, wie Single Sign-On (SSO) funktioniert:

- Zugriffsanfrage. Der Benutzer versucht, auf eine geschützte Anwendung oder eine Website zuzugreifen. Die Anwendung oder der SP überprüft, ob der Benutzer bereits beim Identitätsanbieter authentifiziert ist.

- Weiterleitung zum Identitätsanbieter. Wenn der Dienstanbieter (Service Provider, SP) feststellt, dass der Benutzer nicht authentifiziert ist, leitet er den Browser zur Authentifizierung an den Identitätsanbieter weiter.

- Benutzerauthentifizierung. Der Identitätsanbieter fordert den Benutzer auf, Anmeldedaten wie seinen Benutzernamen und sein Passwort zur Authentifizierung einzugeben.

- Token-Generierung. Wenn die Anmeldedaten gültig sind, authentifiziert der Identitätsanbieter den Benutzer und generiert ein Sicherheitstoken. Dieses Token wird in der Regel in der Browsersitzung des Benutzers gespeichert, häufig als sicheres Cookie.

- Weiterleitung zurück zum Dienstanbieter. Der Identitätsanbieter leitet den Benutzer zurück zum ursprünglichen Service Provider oder zur App weiter und übergibt dabei das Authentifizierungstoken.

- Token-Validierung. Der Dienstanbieter überprüft die Authentizität und Integrität des Tokens und stellt sicher, dass es von einem vertrauenswürdigen Identitätsanbieter ausgestellt wurde.

- Zugriff gewährt. Wenn das Token gültig ist, gewährt der Dienstanbieter dem Benutzer Zugriff auf die angeforderte Anwendung, und der Benutzer bleibt während der gesamten Sitzung in allen verbundenen Anwendungen authentifiziert, wodurch die Notwendigkeit mehrerer Anmeldungen entfällt.

- Nahtloser Zugriff auf andere Anwendungen. Für alle nachfolgenden Anwendungen innerhalb desselben SSO-Ökosystems wird der Zugriff optimiert. Wenn ein Benutzer versucht, auf eine neue Anwendung zuzugreifen, überprüft der Dienstanbieter dies beim Identitätsanbieter, erkennt ein gültiges Authentifizierungstoken und gewährt sofort Zugriff.

Gängige SSO-Protokolle im Überblick

Die Effizienz und Sicherheit von SSO-Systemen basieren auf verschiedenen Protokollen, die den Austausch von Identitätsinformationen regeln. Zu den am häufigsten verwendeten SSO-Protokollen und -Frameworks gehören die folgenden:

Kerberos. Hierbei handelt es sich um ein Netzwerkauthentifizierungsprotokoll, das zur Authentifizierung von Client-Server-Anwendungen mithilfe von Geheimschlüssel-Kryptografie entwickelt wurde. In einer Kerberos-basierten Konfiguration wird nach Angabe der Anmeldedaten des Benutzers ein Ticket-Granting-Ticket (TGT) ausgestellt. Das TGT ruft Servicetickets für andere Anwendungen ab, auf die der Benutzer zugreifen möchte, ohne dass dieser seine Anmeldedaten erneut eingeben muss.

Security Assertion Markup Language (SAML). SAML ist ein Standard für eine erweiterbare Auszeichnungssprache, der den Austausch von Benutzerauthentifizierungs- und Autorisierungsdaten zwischen sicheren Domänen erleichtert. SAML-basierte SSO-Dienste umfassen die Kommunikation zwischen dem Benutzer, einem Identitätsanbieter, der ein Benutzerverzeichnis verwaltet, und einem Dienstanbieter.

Open Authorization (Oauth). OAuth ist ein Framework, das es Drittanbietern wie Facebook ermöglicht, die Kontoinformationen von Endbenutzern zu verwenden, ohne deren Passwort preiszugeben. Es fungiert als Vermittler im Namen des Endbenutzers, indem es dem Dienst einen Zugriffstoken zur Verfügung stellt, der die Freigabe bestimmter Kontoinformationen autorisiert. Wenn ein Benutzer versucht, über den Dienstanbieter auf eine Anwendung zuzugreifen, sendet der Dienstanbieter eine Anfrage zur Authentifizierung an den Identitätsanbieter. Der Dienstanbieter überprüft dann die Authentifizierung und meldet den Benutzer an.

OpenID Connect. OpenID Connect (OIDC) ist eine Identitätsschicht, die auf OAuth 2.0 aufbaut, einem umfassenderen und flexibleren Nachfolger von OAuth 1.0. Sie bietet eine standardisierte Methode zur Überprüfung der Identität von Endbenutzern und zum Abrufen grundlegender Profilinformationen über einen Autorisierungsserver. Nachdem sich ein Benutzer bei einem OIDC-konformen Identitätsanbieter authentifiziert hat, der auch als OAuth 2.0-Autorisierungsserver fungiert, gibt der Identitätsanbieter zusätzlich zu einem OAuth 2.0-Zugriffstoken ein ID-Token aus, beispielsweise ein JSON-Web-Token. Das ID-Token enthält überprüfbare Informationen zur Identität des Benutzers, sodass die Clientanwendung bestätigen kann, um wen es sich bei dem Benutzer handelt.

Verschiedene SSO-Konfigurationen

Single Sign-On kann je nach Authentifizierungsmethode und Systemanforderungen auf verschiedene Weise konfiguriert werden. Zu den wichtigsten Arten von SSO-Konfigurationen gehören die folgenden:

Social SSO

Dies ist eine Art von SSO, mit der Benutzer mit ihren bestehenden Anmeldedaten von einem gängigen Social-Media- oder Nutzerkonto, wie Google, Apple oder LinkedIn auf eine Website oder Anwendung eines Drittanbieters zugreifen können.

Viele Sicherheitsexperten empfehlen Endbenutzern, keine sozialen SSO-Dienste zu verwenden, da Angreifer, sobald sie die SSO-Anmeldedaten eines Benutzers kompromittiert haben, auf alle anderen Anwendungen zugreifen können, die dieselben Anmeldedaten verwenden.

Enterprise SSO

Enterprise-Single-Sign-On-Software und -Dienste sind Passwortmanager mit Client- und Serverkomponenten, die einen Benutzer durch Übermittlung seiner Anmeldedaten bei Zielanwendungen anmelden. Diese Anmeldedaten bestehen fast immer aus einem Benutzernamen und einem Passwort.

Zielanwendungen müssen nicht geändert werden, um mit dem Enterprise-Single-Sign-On-System zu funktionieren.

Webbasiertes oder föderiertes SSO

Webbasiertes SSO nutzt Identitätsverbundprotokolle wie SAML, OAuth und OIDC, um Benutzer über mehrere Websites und Anwendungen hinweg zu authentifizieren. Dieser Ansatz wird häufig in Unternehmensumgebungen verwendet, in denen Mitarbeiter nahtlosen Zugriff auf verschiedene Cloud-Dienste benötigen.

Cloud-basiertes SSO

Mit Cloud-basiertem SSO können sich Benutzer über Anbieter wie Microsoft Azure AD, Okta und Google Workspace bei Cloud-Anwendungen authentifizieren. Diese Art von SSO ist häufig in Unternehmen anzutreffen, die Software-as-a-Service-Anwendungen einsetzen, die eine optimierte Zugriffsverwaltung erfordern.

Mobiles SSO

Dieser SSO-Typ verwendet mobile Authentifizierungsmechanismen wie biometrische Daten und gerätebasierte Authentifizierung, um Zugriff auf mehrere Anwendungen zu gewähren. Mobile SSO ist häufig in mobile Identitätsanbieter wie Apple ID oder Google Sign-In integriert.

Smartcard-gestütztes SSO

Smartcard-basiertes SSO integriert physische Smartcards in digitale Systeme, um die Authentifizierungssicherheit zu erhöhen. Bei der ersten Anmeldung wird der Endbenutzer aufgefordert, eine Karte mit den Anmeldedaten zu verwenden. Nach der Verwendung der Karte muss der Benutzer seinen Benutzernamen oder sein Passwort nicht mehr erneut eingeben. SSO-Smartcards speichern entweder Zertifikate oder Passwörter. Diese Methode wird in Umgebungen mit hohen Sicherheitsanforderungen verwendet, beispielsweise in Behörden und Gesundheitseinrichtungen.

Die Sicherheitsrisiken von Single Sign-On

Obwohl Single Sign-On für Benutzer komfortabel ist, birgt es auch Risiken für die Unternehmenssicherheit. Im Folgenden sind die wichtigsten Sicherheitsrisiken im Zusammenhang mit SSO aufgeführt:

- Single Point of Failure (SPoF). SSO konsolidiert den Zugriff auf mehrere Anwendungen unter einem einzigen Satz von Anmeldedaten. Wenn diese Anmeldedaten kompromittiert werden, können Angreifer Zugriff auf alle verbundenen Systeme oder Anwendungen erhalten, was zu einer weitreichenden Datenverletzung führen kann. Ein Angreifer, der beispielsweise die Kontrolle über die SSO-Anmeldedaten eines Benutzers erlangt, erhält Zugriff auf alle Anwendungen, für die der Benutzer Berechtigungen hat, wodurch sich der potenzielle Schaden erhöht. Um böswilligen Zugriff zu verhindern, sollte SSO mit Identitätsmanagement kombiniert werden. Unternehmen können zur Verbesserung der Sicherheit auch eine Zwei-Faktor-Authentifizierung oder eine Multifaktor-Authentifizierung (MFA) mit SSO verwenden.

- Diebstahl von Anmeldedaten. Phishing-Kampagnen, die auf SSO-Anmeldedaten abzielen, können sehr effektiv sein, da ein einziger Satz kompromittierter Anmeldedaten Zugriff auf alle verbundenen Anwendungen gewährt. Dies macht die Auswirkungen solcher Angriffe besonders schwerwiegend. Um Phishing und Diebstahl von Anmeldedaten zu bekämpfen, sollten Unternehmen strenge Passwortrichtlinien, adaptive MFA und phishing-resistente Mechanismen implementieren.

- Fehlende granulare Sicherheitskontrollen. SSO zentralisiert die Authentifizierung und wendet häufig einheitliche Sicherheitsmaßnahmen auf alle verbundenen Systeme an. Dies kann ein Nachteil sein, da es möglicherweise nicht mit den unterschiedlichen Sensitivitätsstufen oder Compliance-Anforderungen einzelner Anwendungen übereinstimmt. Beispielsweise erfordern hochsensible Anwendungen, die mit kritischen Daten umgehen, möglicherweise strengere Authentifizierungsprotokolle oder zusätzliche Sicherheitsebenen, die ein Standard-SSO-Tool standardmäßig nicht unterstützt. Diese Einheitlichkeit kann unbeabsichtigt zu Sicherheitslücken führen, wenn das individuelle Risikoprofil einer Anwendung einen stärkeren Schutz erfordert, als das zentralisierte SSO bietet.

- Sitzungsübernahme und Token-Diebstahl. Sobald sich ein Benutzer erfolgreich beim Identitätsanbieter authentifiziert hat, wird ein Authentifizierungstoken ausgegeben. Wenn dieses Token durch Cross-Site Scripting (XSS), bösartige Browser-Erweiterungen oder Netzwerk-Sniffing von Angreifern abgefangen wird, können diese die aktive Sitzung übernehmen oder sich ohne die Anmeldedaten des Benutzers als dieser ausgeben. Um diese Risiken zu minimieren, sollten Unternehmen verschlüsselte Token verwenden und Sitzungszeitlimits sowie strenge Endpunktsicherheitsmaßnahmen durchsetzen.

- Fehlerhafte SSO-Konfigurationen. Fehlerhafte Konfigurationen in den SSO-Einstellungen, wie zum Beispiel eine falsche Zertifikatsvalidierung, schwache Token-Signierung oder die Vergabe zu weitreichender Berechtigungen, können erhebliche Sicherheitslücken verursachen. Selbst kleine Fehler können dazu führen, dass die Authentifizierung umgangen wird oder unbefugte Personen auf Daten zugreifen können, wodurch sensible Daten offengelegt werden. Um solche Konfigurationsprobleme zu vermeiden, sollten Unternehmen regelmäßig Audits durchführen, Zugriffsrechte gründlich überprüfen und das Prinzip der geringsten Berechtigungen strikt einhalten.

- Risiko in der Lieferkette. Wenn ein Drittanbieter von SSO-Diensten wie Okta oder Entra ID (vormals Azure AD) eine Sicherheitsverletzung oder eine erhebliche Schwachstelle in seinem Kerndienst feststellt, kann dies potenziell alle seine Kunden betreffen. Dieses Phänomen wird als Risiko in der Lieferkette bezeichnet und zeigt, wie sehr die Sicherheitslage eines Unternehmens von der Sicherheit seiner externen Anbieter abhängt. Unternehmen müssen bei der Auswahl eines SSO-Anbieters eine sorgfältige Prüfung durchführen, einschließlich der Überprüfung seiner Sicherheitszertifizierungen, Notfallpläne und bisherigen Sicherheitseigenschaften.

- Compliance- und regulatorische Herausforderungen. Einige Branchen haben strenge Authentifizierungs- und Datenschutzanforderungen, die die Einführung von SSO einschränken können. Um dies zu verhindern, sollten Unternehmen regulatorische Rahmenwerke wie die Datenschutz-Grundverordnung (DSGVO) oder NIS2 sowie die Empfehlungen des BSI immer im Blick behalten.

Single Sign-On implementieren

Vor der Implementierung von SSO müssen Unternehmen die richtigen Fragen stellen, um sicherzustellen, dass die Lösung ihren Zielen und Anforderungen entspricht. Die folgenden wichtigen Fragen sollten berücksichtigt werden:

- Was sind die primären Ziele für die Implementierung von SSO?

- Welche Anwendungen und Systeme sollen integriert werden?

- Welche Authentifizierungsprotokolle sind erforderlich?

- Soll die Benutzerverwaltung zentralisiert oder dezentralisiert erfolgen?

- Wie wird das SSO-System gesichert?

- Entspricht das SSO-Tool den relevanten Vorschriften?

- Wie hoch sind die Gesamtbetriebskosten?

- Sollte das Unternehmen eine eigene Anwendung entwickeln oder eine von einem Anbieter erwerben?

Die Implementierung von SSO erfordert eine sorgfältige Planung und Integration über alle Anwendungen eines Unternehmens hinweg. Im Folgenden wird ein strukturierter Bereitstellungsansatz beschrieben, den Unternehmen in der Regel befolgen:

- Wählen Sie ein Authentifizierungsprotokoll aus. Um SSO zu implementieren, müssen Unternehmen zunächst das richtige Authentifizierungsprotokoll basierend auf der Systemkompatibilität auswählen. SAML eignet sich ideal für Unternehmensumgebungen, während OAuth 2.0 für Web- und mobile Anwendungen geeignet ist und OIDC am besten für die API-basierte Authentifizierung funktioniert. Diese Entscheidung gewährleistet eine sichere und effiziente Authentifizierung über integrierte Plattformen hinweg.

- Richten Sie einen Identitätsanbieter ein. Um einen IdP für SSO einzurichten, setzen Unternehmen Plattformen wie Okta, OneLogin oder Ping Identity ein, um die Authentifizierung zu verwalten. Der Identitätsanbieter lässt sich in Verzeichnisdienste wie Active Directory oder LDAP integrieren und stellt so sicher, dass Benutzer mit einem einzigen Satz von Anmeldedaten auf mehrere Anwendungen zugreifen können, während die zentralen Sicherheitskontrollen aufrechterhalten bleiben.

- Konfigurieren Sie Dienstanbieter. Um Dienstanbieter für SSO zu konfigurieren, bauen Unternehmen vertrauenswürdige Beziehungen zwischen ihren Anwendungen und dem IdP auf. Dazu müssen Authentifizierungsworkflows definiert werden, die sichere Tokens oder Sitzungsverwaltung verwenden, um einen nahtlosen Zugriff über mehrere Systeme hinweg zu gewährleisten, ohne dass sich Benutzer für jede Anwendung separat anmelden müssen.

- Sichern Sie die Implementierung ab. Um eine SSO-Implementierung zu sichern, setzen Unternehmen MFA ein, um die Authentifizierung zu stärken und unbefugten Zugriff zu verhindern. Richten Sie rollenbasierte Zugriffskontrollen (RBAC) ein, um sicherzustellen, dass Benutzer nur über die erforderlichen Berechtigungen verfügen, und Protokollierungs- und Überwachungsmechanismen verfolgen Authentifizierungsereignisse zur Sicherheitsüberwachung. Diese Maßnahmen tragen zum Schutz der Benutzeridentitäten und zur Aufrechterhaltung der Systemintegrität bei.

- Testen und bereitstellen. Vor der Bereitstellung von SSO führen Unternehmen Integrationstests für alle Anwendungen durch, um eine nahtlose Funktionalität sicherzustellen. Sie stellen den Benutzern klare Anweisungen für die Inbetriebnahme zur Verfügung und überwachen das System kontinuierlich auf potenzielle Sicherheitslücken. Dieser proaktive Ansatz trägt zur Aufrechterhaltung der Effizienz bei und schützt gleichzeitig den Benutzerzugriff.

Die Vor- und Nachteile von Single Sign-On im Überblick

Zu den wichtigsten Vorteilen von SSO gehören:

- Verbesserte Benutzererfahrung. Mit SSO müssen Benutzer weniger Passwörter und Benutzernamen für verschiedene Anwendungen merken und verwalten. Dies vereinfacht den Authentifizierungsprozess, da wiederholte Anmeldungen entfallen, wodurch die Benutzererfahrung insgesamt verbessert wird.

- Weniger Diebstahl von Anmeldedaten. SSO reduziert die Anzahl erfolgreicher Phishing-Angriffe. Anstatt Anmeldedaten auf mehreren Anmeldeseiten von Anwendungen einzugeben, die alle potenzielle Ziele für Phishing-Angriffe sind, melden sich Benutzer einmal über einen vertrauenswürdigen IdP an, wodurch die Möglichkeiten für den Diebstahl von Anmeldedaten minimiert werden.

- Reduzierter IT-Aufwand. Dank SSO erhalten IT-Helpdesks weniger Beschwerden oder Tickets zu Passwörtern. SSO optimiert die Bereitstellung und Entziehung von Benutzerrechten, was zu Kosteneinsparungen und einer verbesserten Verwaltungseffizienz führt.

- Geringerer Einsatz von Schatten-IT. Durch den einfachen Zugriff auf genehmigte Anwendungen fördert SSO die Verwendung autorisierter Tools durch die Mitarbeiter, anstatt auf nicht genehmigte und potenziell unsichere Anwendungen zurückzugreifen.

- Verbesserte Audits und Compliance. Durch die zentrale Protokollierung von Zugriffsversuchen und Benutzeraktivitäten können Unternehmen die Sicherheit leichter überwachen, Anomalien erkennen und gesetzliche Vorschriften wie die DSGVO und HIPAA einhalten.

- Skalierbarkeit. SSO ist so konzipiert, dass es mit einem Unternehmen mitwächst und die nahtlose Integration neuer Anwendungen sowie die Einbindung zusätzlicher Benutzer ermöglicht. Diese Flexibilität gewährleistet, dass das Authentifizierungssystem bei sich ändernden Geschäftsanforderungen effizient skaliert werden kann, ohne dass größere Änderungen an der Infrastruktur erforderlich sind.

Zu den Nachteilen von SSO gehören unter anderem:

- Zugriffssperre: Wenn Apps, die nur SSO zulassen, nicht verfügbar sind, werden Benutzer ausgesperrt. Da der Zugriff auf mehrere Dienste von einem einzigen Authentifizierungspunkt abhängt, führt jede Störung des SSO-Dienstes dazu, dass Benutzer den Zugriff auf das gesamte verbundene Ökosystem verlieren.

- Komplexe Implementierung: Die Implementierung von SSO kann komplex sein, insbesondere in Unternehmen mit einer Mischung aus älteren und modernen Anwendungen oder solchen mit besonderen Integrationsanforderungen. Die Einrichtung von SSO erfordert umfangreiche Planung, technisches Fachwissen und kontinuierliche Wartung.

- Anbieterabhängigkeit (Vendor Lock-in): Wenn ein Unternehmen von der SSO-Lösung eines bestimmten Anbieters abhängig wird, kann dies zu Einschränkungen in der Flexibilität führen, insbesondere wenn die Technologie des Anbieters nicht gut mit bestimmten Anwendungen oder der sich weiterentwickelnden IT-Infrastruktur des Unternehmens integriert ist. Darüber hinaus kann die Anbieterabhängigkeit die Fähigkeit des Unternehmens einschränken, neue Technologien einzuführen oder Sicherheitsfunktionen anzupassen, was Innovationen und Anpassungsfähigkeit behindern kann.

- Höhere Anschaffungskosten. Die anfänglichen Einrichtungs- und laufenden Kosten für SSO können insbesondere für kleinere Unternehmen ein Nachteil sein. Viele Anbieter verwenden gestaffelte Preise und berechnen zusätzliche Kosten für wichtige Funktionen und pro Benutzer, was zu unerwarteten Ausgaben führen kann. Darüber hinaus erhöht der Bedarf an spezialisiertem technischem Fachwissen während der Implementierung und Wartung die Kosten, was die Einführung von SSO zu einer finanziellen Herausforderung macht.