SAML (Security Assertion Markup Language)

Was ist SAML (Security Assertion Markup Language)?

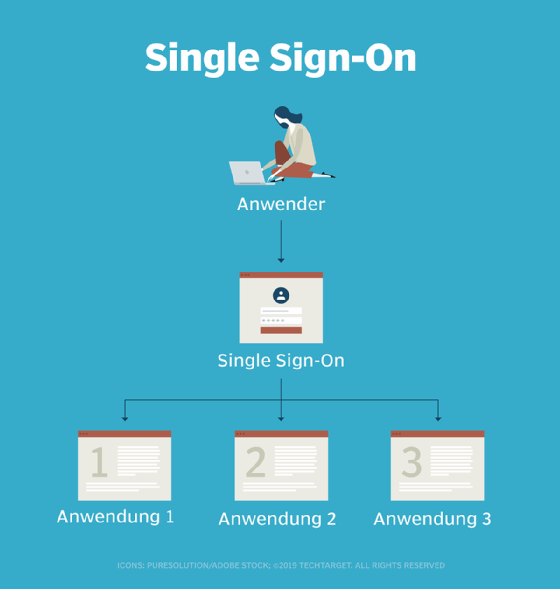

SAML (Security Assertion Markup Language) ist ein offener Standard für den Austausch von Sicherheitsinformationen zu Identität, Authentifizierung und Autorisierung zwischen verschiedenen Systemen. Anstatt sich für jede Website ein anderes Passwort merken zu müssen, können Benutzer mit SAML über einen Single-Sign-On-Dienst (SSO) mit einem einzigen Satz von Anmeldedaten auf mehrere Anwendungen, Dienste oder Websites zugreifen. Identitäts- und Authentifizierungsstufen werden über verschiedene Systeme und Dienste hinweg mithilfe des SAML-Protokolls ausgetauscht, um diese Daten anzufordern, zu empfangen und zu formatieren.

SAML basiert auf dem XML-Standard (Extensible Markup Language) für den Datenaustausch. Es bietet ein Framework für die Implementierung von SSO und andere föderierte Identitätssysteme. Ein föderiertes Identitätssystem verknüpft eine einzelne Identität mit mehreren Identitätsdomänen. Dieser Ansatz ermöglicht SSO, das Ressourcen in Unternehmens-, vertrauenswürdigen Drittanbieter- und Kundennetzwerken umfasst.

Das SAML-Protokoll wird von der Organization for the Advancement of Structured Information Standards (OASIS) verwaltet. Die aktuelle Version, SAML 2.0, wurde 2005 als OASIS-Standard veröffentlicht.

Wofür wird SAML verwendet?

Unternehmen verwenden SAML sowohl für Business-to-Business- als auch für Business-to-Consumer-Anwendungen. Es wird verwendet, um Benutzeranmeldedaten über ein oder mehrere vernetzte Systeme hinweg auszutauschen. Das SAML-Framework wurde entwickelt, um zwei Ziele zu erreichen: Benutzerauthentifizierung und Benutzerberechtigung. Darüber hinaus erleichtert SAML die Interoperabilität zwischen verschiedenen Systemen und ermöglicht so eine effektive Kommunikation zwischen verschiedenen Identitätsanbietern und Dienstanbietern, selbst wenn diese unterschiedliche technische Spezifikationen haben.

SAML wird am häufigsten für SSO-Authentifizierungssysteme verwendet, mit denen sich Endanwender einmal in ihrem Netzwerk anmelden und dann auf mehrere Ressourcen in diesem Netzwerk zugreifen können. Beispielsweise kann SSO in Verbindung mit Microsoft Active Directory (AD) in SAML 2.0-Authentifizierungsanfragen integriert werden.

Bei der Authentifizierung wird festgestellt, ob eine Entität das ist, was sie vorgibt zu sein. Sie ist erforderlich vor der Autorisierung, bei der festgestellt wird, ob die authentifizierte Identität über die Berechtigung zur Nutzung einer Ressource verfügt.

Die SAML-Authentifizierung basiert auf der Überprüfung der Benutzeranmeldedaten, die mindestens die Benutzeridentität und das Passwort umfassen. SAML kann auch Multifaktor-Authentifizierung unterstützen.

Wie funktioniert SAML?

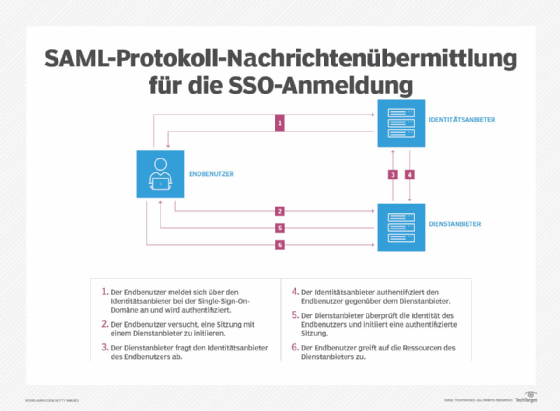

SSO-Anwendungen verwenden SAML, um Informationen über Benutzeridentitäten von einem Identitätsanbieter an einen Dienstanbieter zu übertragen. SAML authentifiziert Endbenutzer, die bei einem primären Dienstanbieter angemeldet sind, um auf die Ressourcen eines anderen Dienstanbieters zuzugreifen.

Beispielsweise können Unternehmensanwender, die bei ihrem primären SSO-Arbeitsnetzwerk angemeldet sind, über SAML bei einem Drittanbieter von Cloud-Anwendungen authentifiziert werden, anstatt sich separat bei der Cloud-Anwendung anmelden zu müssen.

Das primäre SSO-System fungiert als Identitätsanbieter und die Cloud-Anwendung als Dienstanbieter. Wenn ein Endbenutzer, der bereits beim Identitätsanbieter angemeldet ist, versucht, die Cloud-Anwendung zu öffnen, identifiziert die Cloud-Anwendung den Endbenutzer. Anschließend leitet sie den Benutzer – oder den Browser oder eine andere Client-Software des Benutzers – zur Authentifizierung zurück zum Identitätsanbieter.

Authentifizierungsanfragen und Antworten auf diese Anfragen müssen den SAML-Protokollen für den Informationsaustausch entsprechen, wobei SAML-Autorisierungsdaten als sogenannte Assertions formatiert sind.

Hier ist eine Übersicht über die Funktionsweise des SAML-Prozesses:

- Der Benutzer initiiert eine Anfrage. Ein Benutzer versucht, mit einer Identität oder einem SSO-Anbieter auf die Anwendung eines Dienstanbieters zuzugreifen, zum Beispiel eine Webanwendung oder eine Cloud-Anwendung.

- Der Benutzer wird zum Identitätsanbieter weitergeleitet. Wenn der Benutzer noch nicht authentifiziert ist, leitet der Dienstanbieter den Benutzer zur Authentifizierung an den Identitätsanbieter weiter. Diese Weiterleitung enthält eine Authentifizierungsanforderung.

- Der Benutzer wird authentifiziert. Der Identitätsanbieter fordert den Benutzer zur Anmeldung auf. Nach erfolgreicher Anmeldung generiert der Identitätsanbieter eine SAML-Assertion, bei der es sich um ein sicheres Token oder eine digital signierte SAML-Antwort handelt, die Informationen über die Identität und Attribute des Benutzers enthält. Die Antwort kann weitere Informationen enthalten, die angeben, dass der Benutzer authentifiziert und zum Zugriff auf eingeschränkte Ressourcen berechtigt ist oder nicht.

- Die SAML-Assertion wird übertragen. Der Identitätsanbieter sendet die SAML-Assertion zurück an den Dienstanbieter, in der Regel über den Browser des Benutzers. Diese Assertion bestätigt die Identität des Benutzers und kann zusätzliche Attribute wie Rollen oder Berechtigungen enthalten.

- Der Zugriff wird gewährt. Der Dienstanbieter empfängt die SAML-Assertion, validiert sie und gewährt dem Benutzer auf der Grundlage der in der Assertion enthaltenen Informationen Zugriff auf die Anwendung.

SAML-Entitäten

Eine SAML-Entität bezeichnet jede Systemkomponente, die an der SAML-Kommunikation beteiligt ist, insbesondere im Zusammenhang mit der Identitäts- und Dienstbereitstellung.

SAML definiert drei Kategorien von Entitäten:

- Endbenutzer. Ein Endbenutzer ist eine Person, die authentifiziert werden muss, bevor sie Zugriff auf eine Anwendung erhält.

- Dienstanbieter. Ein Dienstanbieter ist jedes System, das Dienste bereitstellt, in der Regel die Dienste, für die Benutzer eine Authentifizierung benötigen, einschließlich Web- oder Unternehmensanwendungen.

- Identitätsanbieter. Ein Identitätsanbieter ist eine spezielle Art von Dienstanbieter, der Identitätsinformationen verwaltet.

Der Hauptzweck von SAML besteht darin, die Auszeichnungssprache zu definieren, die zur Standardisierung der Kodierung von Authentifizierungsdaten für den Austausch zwischen Systemen verwendet wird. Es umfasst auch alle zugehörigen Protokolle und Bindungen (Bindings), die SAML-konforme Nachrichten zum Austausch von Sicherheitsaussagen zwischen Endbenutzern, Dienstanbietern und Identitätsanbietern verwenden.

Vorteile von SAML

SAML bietet sowohl Benutzern als auch Dienstanbietern viele Vorteile, insbesondere gegenüber anderen Standards im Bereich Identitäts- und Zugriffsmanagement.

Zu den allgemeinen Vorteilen und Anwendungsfällen von SAML gehören:

- Vereinfachte Anmeldedaten. Dank der SSO-Funktion von SAML können sich Benutzer einmal anmelden und erhalten Zugriff auf mehrere Anwendungen, ohne sich verschiedene Benutzernamen und Passwörter merken zu müssen. Während Benutzer während des SAML-Prozesses möglicherweise kurzzeitig eine Umleitung des Webbrowsers bemerken, müssen sie nicht mit der zugrunde liegenden Technologie interagieren oder diese konfigurieren. SAML arbeitet nahtlos im Hintergrund, sodass Benutzer die Vorteile einer vereinfachten Anmeldung genießen können.

- Verbesserte Sicherheit. SAML verlagert die Verantwortung für die Speicherung und Verwaltung von Benutzeranmeldedaten auf einen dedizierten Identitätsanbieter, sodass einzelne Anwendungen keine sensiblen Passwortdaten speichern müssen und das Risiko von Datendiebstahl verringert wird. Durch die Zentralisierung der Authentifizierung können Unternehmen strengere Sicherheitsmaßnahmen wie Multifaktor-Authentifizierung, robuste Passwortrichtlinien und granulare Zugriffskontrollen durchsetzen, um eine sicherere und widerstandsfähigere Umgebung zu schaffen.

- Interoperabilität. SAML ist in hohem Maße interoperabel, da es sich um einen offenen Standard handelt, der nicht im Besitz eines einzelnen Anbieters ist. Das Protokoll ist klar definiert und umfassend dokumentiert, was eine konsistente Integration über verschiedene Systeme hinweg gewährleistet. Es unterstützt auch die föderierte Identitätsverwaltung, sodass Unternehmen Benutzeridentitäten über verschiedene Domänen und Dienste hinweg verwalten können. Diese Interoperabilität vereinfacht die Benutzerverwaltung und verbessert die Zusammenarbeit zwischen Unternehmen.

- Weniger Anfragen zum Zurücksetzen und Verwalten von Passwörtern. SAML reduziert Anfragen zum Zurücksetzen und Verwalten von Passwörtern durch die Zentralisierung der Authentifizierung. Da Benutzer sich nur einen Satz Anmeldedaten merken müssen, werden vergessene Passwörter und die Notwendigkeit, Passwörter zurückzusetzen, reduziert. Darüber hinaus werden durch die zentralisierte Identitätsverwaltung Passwortänderungen auf der Ebene des Identitätsanbieters vorgenommen, was den Prozess weiter rationalisiert und den Verwaltungsaufwand reduziert.

- Kosten- und Zeitersparnis. SAML spart Zeit und Kosten, indem es Verwaltungsaufgaben im Zusammenhang mit der Verwaltung mehrerer Konten und Passwörter reduziert. Mit SSO müssen sich Benutzer nur einmal authentifizieren, was zu weniger Passwortzurücksetzungen und Helpdesk-Anfragen führt. Darüber hinaus optimiert die zentralisierte Identitätsverwaltung die Benutzerbereitstellung und Zugriffskontrolle, wodurch die IT-Arbeitslast reduziert und Arbeits- und Wartungskosten eingespart werden.

SAML-Komponenten

SAML besteht aus mehreren Schlüsselkomponenten, die zusammenarbeiten, um den sicheren Austausch von Identitäts-, Authentifizierungs- und Autorisierungsinformationen zwischen verschiedenen Entitäten zu ermöglichen.

Die vier verschiedenen Arten von SAML-Komponenten umfassen Assertions (Sicherstellung), Protokolle, Bindings (Bindungen) und Profile.

SAML-Assertions

SAML-Assertions sind Aussagen zu Identität, Authentifizierung und Autorisierung. Sie werden mithilfe von XML-basierten Tags formatiert, die in SAML festgelegt sind.

Gemäß der SAML-Spezifikation ist eine SAML-Assertion eine Informationseinheit, die null oder mehr Aussagen einer SAML-Autorität enthält. SAML-Autoritäten sind alle Systeme, die SAML-Authentifizierungs-Assertions generieren. Beispiele für solche Autoritäten sind SAML-Identitätsanbieter.

SAML unterscheidet drei Arten von Assertions:

- Authentifizierungs-Assertion. Diese Assertion gibt an, dass das Subjekt der Assertion authentifiziert wurde. Sie enthält den Zeitpunkt und die Methode der Authentifizierung sowie das authentifizierte Subjekt.

- Attribut-Assertion. Diese Assertion verknüpft das Subjekt der Assertion mit den angegebenen Attributen. Ein angegebenes SAML-Attribut ist ein Attribut, das auf eine definierte Information bezieht, die sich auf das Authentifizierungssubjekt bezieht.

- Assertion zur Autorisierungsentscheidung. Diese Assertion gibt an, ob die Anfrage eines Subjekts auf Zugriff auf eine Ressource genehmigt oder abgelehnt wurde.

SAML-Protokolle

SAML-Protokolle definieren, wie verschiedene Entitäten Anfragen nach Sicherheitsinformationen stellen und darauf reagieren. Ähnlich wie SAML-Assertions werden diese Protokolle mit in SAML festgelegten XML-Tags codiert.

SAML definiert eigene allgemeine Protokolle für die Anfrage-/Antwort-Interaktionen zwischen Systemen und den Entitäten, die authentifiziert werden können – entweder Prinzipale oder Subjekte. Zu den SAML 2.0-Protokollen gehören die folgenden:

- Authentication Request Protocol. Dieses Protokoll definiert Anfragen nach Authentifizierungs-Assertions und gültige Antworten auf solche Anfragen. Es wird verwendet, wenn eine von einem Benutzer an einen Dienstanbieter gesendete Anfrage an einen Identitätsanbieter weitergeleitet werden muss.

- Single Logout Protocol. Dieses Protokoll definiert eine Technik, mit der alle aktiven Sitzungen eines Benutzers nahezu gleichzeitig beendet werden können. Diese Funktion ist wichtig für SSO-Ausführungen, bei denen Sitzungen mit mehreren Ressourcen beendet werden müssen, wenn sich der Benutzer abmeldet.

- Assertion Query and Request Protocol. Dieses Protokoll definiert Anforderungen für neue und vorhandene Authentifizierungs-Assertions.

- Artifact Resolution Protocol. Dieses Protokoll definiert, wie SAML-Protokollnachrichten unter Verwendung eines Identifizierungswerts oder Artefakts angefordert und übertragen werden. Dieser Ansatz vereinfacht den Austausch spezifischer Protokollnachrichten.

- Name Identifier Management Protocol. Dieses Protokoll definiert einen Mechanismus, mit dem ein Identitätsanbieter seinen Namen durch Ändern des Namensbezeichners (Name Identifier) und seines Formats verwalten oder andere SAML-Entitäten darüber informieren kann, dass ein Namensbezeichner beendet wurde.

- Name Identifier Mapping Protocol. Dieses Protokoll definiert einen Mechanismus zur Zuordnung einer Benutzerkennung über verschiedene Dienstanbieter hinweg.

Diese Anforderungs- und Antwortprotokolle sind als Teil von SAML definiert, damit Systeme Authentifizierungen anfordern, auf Authentifizierungsanforderungen antworten und SAML-Assertions austauschen können. Diese Protokolle sind unabhängig von den Netzwerkprotokollen, an die SAML-Nachrichten für den Netzwerktransport gebunden sind.

SAML-Bindings

SAML-Bindings sind die Formate, die für SAML-Protokollnachrichten festgelegt sind, damit diese eingebettet und über verschiedene Übertragungsmechanismen transportiert werden können.

SAML hängt von mehreren anderen Protokollen ab, die zum Formatieren und Austauschen von SAML-Anfragen und -Antworten verwendet werden. Dazu gehören die folgenden:

- XML, das definiert, wie SAML-Nachrichten formatiert werden.

- Hypertext Transfer Protocol (HTTP), das SAML zum Austausch von Nachrichten verwendet.

- SOAP, ursprünglich die Abkürzung für Simple Object Access Protocol, kapselt SAML-Nachrichten.

SAML-Bindings definieren, wie SAML-Protokollnachrichten übertragen werden. Sie verwenden die Transportprotokolle, die die Kommunikation zwischen SAML-Entitäten ermöglichen. SAML 2.0 definiert die folgenden Bindings:

- HTTP Redirect Binding. Definiert ein Format für den Austausch von SAML-Authentifizierungsnachrichten in HTTP-Redirect-Nachrichten.

- HTTP POST Binding. Definiert ein Format für den Austausch von SAML-Authentifizierungsnachrichten in HTML-Formularen.

- HTTP Artifact Binding. Definiert ein Format für den Austausch von SAML-Artefakten in HTML-Formularen oder in einer an eine URL angehängten Zeichenfolge.

- SAML SOAP Binding. Definiert ein Format für den Austausch von SAML-Authentifizierungsnachrichten in SOAP-Nachrichten.

- Reverse SOAP (PAOS) Binding. Definiert einen Mechanismus, mit dem ein Webbrowser-Client auf SAML-Nachrichten reagieren kann, die in SOAP-Nachrichten codiert sind – manchmal auch als PAOS bezeichnet, was für SOAP in umgekehrter Reihenfolge steht.

- SAML URI Binding. Definiert einen Mechanismus zum Abrufen einer SAML-Assertion mithilfe eines Uniform Resource Identifier (URI).

SAML-Bindings ermöglichen es Authentifizierungssystemen, SAML-Assertions und -Anforderungen mithilfe weit verbreiteter Protokolle auszutauschen.

SAML-Profile

SAML-Profile legen fest, wie SAML-Assertions, -Protokolle und -Bindings zusammen verwendet werden, um die Interoperabilität in bestimmten Anwendungen zu gewährleisten.

Ein SAML-Profil besteht aus SAML-Assertions, Protokollen und Bindings. SAML-Profile werden zur Definition spezifischer Anwendungen verwendet.

Für SAML 2.0 sind folgende Profile definiert:

- Webbrowser-SSO-Profil. Definiert, wie SAML verwendet wird, um SSO in Webbrowsern zu ermöglichen.

- Erweitertes Client- und Proxy-Profil. Legt fest, wie spezialisierte Clients oder Gateway-Proxys mit SOAP- oder PAOS-Bindings arbeiten.

- Identitätsanbieter-Erkennungsprofil. Definiert eine Technik, mit der Dienstanbietern Zugriff auf Identitätsanbieter gewährt wird, die ein Benutzer zuvor besucht hat.

- Profil für einmalige Abmeldung. Zeigt, wie das Single Logout Protocol mit SAML-Bindings funktioniert.

- Profil für Assertion-Abfragen/Anforderungen. Legt fest, wie SAML-Entitäten SAML-Assertions über eine synchrone Bindung wie SOAP empfangen.

- Profil für die Artefakt-Auflösung. Definiert, wie SAML-Artefakte über bestimmte Protokolle ausgetauscht werden.

- Profil für die Verwaltung von Namensbezeichnern. Definiert, wie das SAML Name Identifier Mapping Protocol über bestimmte Protokolle funktioniert.

- Profil für die Zuordnung von Namensbezeichnern. Definiert, wie das SAML Name Identifier Mapping Protocol funktioniert.

- Profil für Attributabfragen. Beschreibt, wie ein Dienstanbieter nach dem ersten Authentifizierungsprozess zusätzliche Benutzerattribute von einem Identitätsanbieter anfordern kann.

Diese Profile können konfiguriert werden, um eine SSO-Bereitstellung zu ermöglichen.

Was ist der Unterschied zwischen SAML und SSO?

SAML und SSO sind verwandte Konzepte im Bereich der Authentifizierung und Identitätsverwaltung, dienen jedoch unterschiedlichen Zwecken und weisen unterschiedliche Merkmale auf.

Die wichtigsten Merkmale, die SAML und SSO unterscheiden, sind folgende:

- SAML ist eine Plattform für Authentifizierungsanfragen. Am häufigsten wird es verwendet, um SSO zu ermöglichen. Zu den Produkten, die SSO-Dienste unter Verwendung von SAML nutzen, gehören Microsoft Azure AD, Citrix Workspace, Entrust Identity und VMware vSphere.

- SSO nutzt föderierte Identitätsverwaltung, um mehreren Domänen die Authentifizierung von Benutzern mit einem einzigen Satz von Anmeldedaten zu ermöglichen. SSO kann SAML-Protokolle zum Austausch von Authentifizierungsinformationen verwenden oder ein anderes Protokoll wie OpenID zur Verwaltung der domänenübergreifenden Authentifizierung nutzen.

- SAML stellt das technische Framework und die Protokolle bereit, die für die Ausführung von SSO erforderlich sind. Es legt fest, wie Authentifizierungsanfragen und -antworten formatiert und zwischen dem Identitätsanbieter und dem Dienstanbieter ausgetauscht werden sollen.

- SSO ist die Endbenutzererfahrung, die sich aus der Verwendung von Protokollen wie SAML ergibt. Wenn sich ein Benutzer einmal angemeldet hat, kann er auf verschiedene Dienste zugreifen, ohne seine Anmeldedaten erneut eingeben zu müssen.

- SAML wird häufig in Unternehmensumgebungen eingesetzt, in denen eine sichere, domänenübergreifende Authentifizierung erforderlich ist. Es eignet sich besonders für webbasierte Anwendungen und Dienste.

- SSO wird in der Regel mit verschiedenen Protokollen ausgeführt, darunter SAML, Open Authorization (OAuth) und OpenID Connect.

- SAML basiert auf XML und verwendet Assertions zur Übertragung von Authentifizierungsinformationen.

- SSO kann verschiedene Technologien verwenden, wie Cookies, Tokens und verschiedene Authentifizierungsprotokolle, darunter SAML.

SAML versus OAuth versus OpenID

Neben SAML sind OAuth und OpenID zwei wichtige Spezifikationen, die SSO ermöglichen.

OAuth

Das OAuth 2.0 Authorization Framework schützt die Anmeldedaten von Benutzern, während diese Anmeldedaten für den Zugriff auf Anwendungen von Drittanbietern verwendet werden. Als Framework kann OAuth entweder mit SAML oder OpenID Connect verwendet werden, um SSO zu ermöglichen.

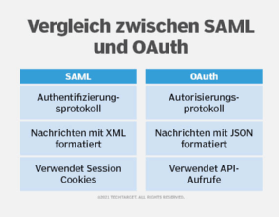

Im Folgenden sind einige Unterschiede zwischen SAML und OAuth aufgeführt:

- SAML ermöglicht die Authentifizierung von Benutzeranmeldedaten, während OAuth die Autorisierung von Benutzern erlaubt, die über einen anderen Mechanismus authentifiziert werden konnten.

- SAML-Nachrichten basieren auf dem XML-Format, während OAuth JavaScript Object Notation (JSON) zur Formatierung seiner Nachrichten verwendet.

- SAML verwendet Session Cookies zur Verwaltung des Sitzungsstatus, zum Beispiel Authentifizierungs-Token, während OAuth API-Aufrufe zur Verwaltung von Autorisierungen verwendet.

- SAML sichert den Datenaustausch durch digitale Signaturen und Verschlüsselung, während OAuth für die Sicherheit auf HTTPS-Verschlüsselung und Bearer-Tokens setzt.

OpenID

OpenID Connect wurde 2014 veröffentlicht und ist ein relativ neues Protokoll, das auf dem OAuth-Framework aufbaut und es Benutzern erlaubt, sich mit einem einzigen bestehenden Konto bei mehreren Websites anzumelden. Es wurde speziell für Web- und mobile Anwendungen entwickelt.

OpenID Connect definiert Identitäten mithilfe des OAuth 2.0-Protokolls. Es verwendet branchenübliche JSON-Web-Tokens und basiert auf einer sicheren HTTPS-Kommunikation, was es zu einer flexiblen und benutzerfreundlichen Option für die Authentifizierung und Autorisierung macht. Verschiedene Anbieter, darunter Meta, Google und Microsoft, verwenden es, um den Zugriff auf Websites von Drittanbietern mit den Anmeldedaten der Anbieter zu ermöglichen.

Geschichte von SAML

Als zu Beginn der 2000er-Jahre die Welt begann, Geschäfte über das Internet abzuwickeln, wuchs der Bedarf an domänenübergreifender Authentifizierung und Autorisierung. Zu dieser Zeit wurde das Kerberos-Authentifizierungsprotokoll für die Verwendung in Unternehmensnetzwerken eingeführt, das jedoch für die domänenübergreifende Authentifizierung nicht ausreichte. Microsoft veröffentlichte AD zusammen mit Windows 2000 Server Edition, aber das reichte nicht aus. Es war klar, dass ein offener Standard benötigt wurde.

SAML 1.0 wurde 2002 veröffentlicht und bot ein grundlegendes Framework für die Authentifizierung und Autorisierung. SAML 1.1, das 2003 veröffentlicht wurde, behob einige Einschränkungen, hatte aber immer noch nur begrenzte Funktionen. Im Jahr 2005 wurde SAML 2.0, die bis heute aktuelle Version, mit wesentlichen Verbesserungen eingeführt, darunter die Unterstützung von Metadaten, eine verbesserte Single-Sign-On-Funktion und ein besserer Attributaustausch. Seitdem hat sich SAML 2.0 als Authentifizierungsstandard weit verbreitet.

Hier ist ein kurzer historischer Überblick über SAML:

- 2001. Erste Sitzung des OASIS Security Services Technical Committee. Dieser Ausschuss wurde mit der Erstellung eines XML-Frameworks für die Authentifizierung und Autorisierung beauftragt.

- 2002. Veröffentlichung der SAML 1.0-Spezifikation als OASIS-Standard.

- 2003. SAML 1.1 wird als OASIS-Standard veröffentlicht.

- 2005. SAML 2.0 wird als OASIS-Standard veröffentlicht.

Seit 2005 ist die Geschichte von SAML weitgehend von der Einführung und Unterstützung durch SSO-Anbieter geprägt.