Cloud-Sicherheit (Cloud Security)

Was ist Cloud-Sicherheit (Cloud Security)?

Cloud-Sicherheit oder Cloud-Computing-Sicherheit umfasst eine Reihe von Richtlinien, Praktiken und Kontrollen, die zum Schutz von Cloud-basierten Daten, Anwendungen und Infrastrukturen vor Cyberangriffen und Cyberbedrohungen eingesetzt werden. Sie umfasst die Sicherung von Cloud-basierten Ressourcen, einschließlich Rechenzentren, Servern, Netzwerken und virtuellen Maschinen (VMs).

Bei der Cloud-Sicherheit geht es um besondere Herausforderungen wie Modelle mit gemeinsamer Verantwortung, Mehrmandantenfähigkeit, Datenschutz und Compliance-Anforderungen. Das Hauptanliegen der Cloud-Sicherheit ist der Datenschutz und der Schutz bei der Datenübertragung.

Cloud-Sicherheit ist ein breiteres Spektrum als lokale Cybersicherheit, verfolgt aber dieselben Ziele. Sie unterscheidet sich jedoch von der traditionellen Cybersicherheit, da sie von den Administratoren verlangt, dass sie die Ressourcen innerhalb der Infrastruktur eines Drittanbieters sichern.

Warum Cloud-Sicherheit wichtig ist

Unternehmen lagern IT-Daten, -Systeme und -Anwendungen an Drittanbieter von Cloud-Diensten (CSPs, Cloud Service Provider) aus. Wenn IT-Abteilungen vertragliche Vereinbarungen mit CSPs abschließen, wird davon ausgegangen, dass der CSP für die Sicherung der zugrunde liegenden Cloud-Infrastruktur verantwortlich ist. Da weder ein Unternehmen noch ein CSP alle Sicherheitsbedrohungen und Schwachstellen beseitigen kann, müssen Führungskräfte die Vorteile des Outsourcings von Cloud-Diensten gegen das Datensicherheitsrisiko abwägen, das ihr Unternehmen zu übernehmen bereit ist.

Die Sicherheit der Cloud ist aus folgenden Gründen wichtig:

- Geschäftskontinuität. Die Implementierung wirksamer Cloud-Sicherheitsmechanismen und -richtlinien ist entscheidend für die Verhinderung von Datenschutzverletzungen und Datenverlusten, die Vermeidung von Verstößen und Geldbußen sowie die Aufrechterhaltung der Geschäftskontinuität (BC, Business Continuity).

- Zentralisierte Sicherheit. Ein wesentlicher Vorteil der Cloud ist die Zentralisierung der Anwendungs- und Datensicherheit. Durch den Wegfall dedizierter Hardware werden die Kosten und der Verwaltungsaufwand für Unternehmen gesenkt und gleichzeitig die Zuverlässigkeit, Skalierbarkeit und Flexibilität erhöht.

- Disaster Recovery (Wiederherstellung im Katastrophenfall). Cloud-Sicherheitssysteme tragen dazu bei, mögliche Verluste durch Naturkatastrophen zu verhindern, indem sie Datenredundanz und Sicherungsdienste bereitstellen. Cloud-Umgebungen umfassen in der Regel automatisierte Backup-Prozesse, bei denen die Daten regelmäßig nach vordefinierten Zeitplänen gesichert werden. Diese Backups können alles umfassen, von einzelnen Dateien bis hin zu ganzen Serverinstanzen oder Datenbanken, so dass Unternehmen im Falle einer Katastrophe problemlos wichtige Daten sichern und wiederherstellen können

- Ausfallsicherheit. Viele Cloud-Anbieter haben mehrere Rechenzentren an unterschiedlichen geografischen Standorten. Dies ermöglicht ein flexibleres Failover und fördert die Ausfallsicherheit. Wenn in einem Rechenzentrum eine Sicherheitslücke auftritt, können Anwendungen und Daten auf einen alternativen Standort übertragen werden.

- Schutz der Daten. Unternehmen speichern vertrauliche Informationen in der Cloud, beispielsweise Finanzdaten von Kunden, geistiges Eigentum und Verkaufsunterlagen. Wenn diese Informationen nach außen dringen, können sie irreparablen Schaden anrichten. Daher sind strenge Cloud-Sicherheitsmaßnahmen unerlässlich, um sensible Daten vor unbefugtem Zugriff und möglichen Lecks zu schützen. Die meisten Cloud-Sicherheitsanbieter investieren in fortschrittliche Technologien wie KI und Sicherheitsanalysen, um automatisch nach verdächtigen Aktivitäten zu suchen.

- Bessere Geschäftsergebnisse. Die Cloud-Sicherheit ermöglicht bessere Geschäftsergebnisse durch die Verwaltung und Minderung von Cloud-Sicherheitsrisiken. Unternehmen, die auf die Cloud umsteigen, müssen der Cloud-Sicherheit Priorität einräumen, um sich im Falle eines Fehlers schneller erholen zu können.

- Kosteneinsparungen. Viele Unternehmen lagern die Cloud-Sicherheit an CSPs aus, um Kosten für die Wartung ihrer Sicherheitsinfrastruktur zu sparen.

- Compliance für Cloud-Daten. Die Gewährleistung der Compliance ist eine Schlüsselkomponente effektiver Cloud-Datensicherheitssysteme, die ein Verständnis der Anforderungen an die Speicherung, den Zugriff, die Verarbeitung und den Schutz von Daten voraussetzt. Viele Unternehmen setzen Techniken zur Verhinderung von Datenverlusten (DLP) in der Cloud ein, um das Risiko von Datenschutzverletzungen zu verringern und die Einhaltung von Datenschutzbestimmungen zu gewährleisten.

- Datenverschlüsselung. Die meisten CSPs verwenden fortschrittliche Verschlüsselungstechniken, um umfassende Optionen für die sichere Übertragung, Speicherung und gemeinsame Nutzung von Daten zu bieten. Sie können den Schutz der Daten sowohl während der Übertragung als auch im Ruhezustand gewährleisten.

Wie funktioniert Cloud-Sicherheit?

Cloud Computing wird in den folgenden drei Hauptumgebungen betrieben:

- Öffentliche Cloud-Dienste (Public Cloud). CSPs von Drittanbietern besitzen und hosten öffentliche Clouds. Dazu gehören Software as a Service (SaaS), Platform as a Service (PaaS) und Infrastructure as a Service (IaaS). Öffentliche Cloud-Dienste, einschließlich Cloud-Sicherheitsdiensten, stehen jedem zur Verfügung, der sie nutzen oder erwerben möchte. In der Regel konzentriert sich die Cloud-Sicherheit in der Public Cloud auf den Schutz der Daten vor verteilten Denial-of-Service-Angriffen (DDoS), Malware, Hackern und unbefugtem Zugriff.

- Private Cloud. Private Clouds werden von oder für eine einzelne Organisation gehostet und nicht mit anderen geteilt. Die Cloud-Sicherheit in privaten Clouds ermöglicht es Unternehmen, mehr Kontrolle über ihre Daten und Ressourcen zu haben und gleichzeitig von der Skalierbarkeit und anderen Vorteilen der Cloud zu profitieren.

- Hybride Cloud. Diese umfassen eine Mischung aus öffentlichen Clouds, privaten Clouds und Rechenzentren vor Ort. Die Cloud-Sicherheit in hybriden Clouds umfasst die Sicherung von Daten und Anwendungen, die in der Cloud, anderen Cloud-Umgebungen und vor Ort ausgeführt werden. Außerdem sind einheitliche Sicherheitsoptionen, -richtlinien und -praktiken für den Schutz über verschiedene Cloud-Anbieter hinweg erforderlich.

Folglich gibt es zwei Arten von Cloud-Sicherheitsmechanismen: die von den CSPs bereitgestellten und die von den Kunden durchgesetzten. Für die Sicherheit sind selten nur der CSP oder der Kunde allein verantwortlich. In der Regel handelt es sich um eine gemeinsame Anstrengung nach einem Modell der geteilten Verantwortung.

Arten der Cloud-Sicherheit

Die Cloud-Sicherheit umfasst verschiedene Maßnahmen zum Schutz von Daten, Infrastruktur, Anwendungen und der Integrität von Cloud-Umgebungen.

Security as a Service ist eine Teilmenge von SaaS. Die Cloud Security Alliance (CSA) definiert die folgenden Security-as-a-Service-Kategorien:

- Identitäts- und Zugriffsverwaltung (IAM).

- DLP.

- Websicherheit.

- E-Mail-Sicherheit.

- Sicherheitsbewertungen.

- Intrusion Management.

- Verwaltung von Sicherheitsinformationen und Ereignissen (SIEM).

- Verschlüsselung.

- Geschäftskontinuität und Notfallwiederherstellung.

- Netzwerksicherheit.

- Kontinuierliche Überwachung.

- Penetrationstests.

- Scannen auf Schwachstellen.

Dazu gehören Firewall as a Service (FwaaS), Cloud-basierte virtuelle private Netze und Schlüsselmanagement-as-a-Service. SASE und ZTNA werden ebenfalls zu beliebten Cloud-Sicherheitsmodellen.

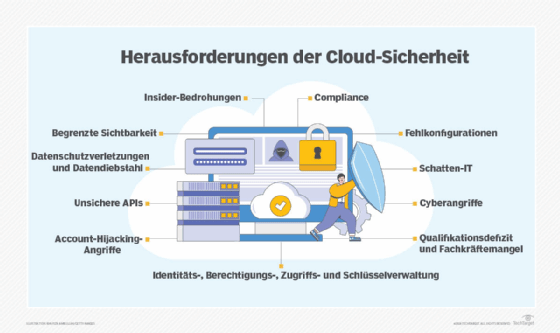

Die größten Herausforderungen der Cloud-Sicherheit

Die folgenden Herausforderungen für die Cybersicherheit bestehen in der Cloud:

- Insider-Bedrohungen. Diese Risiken entstehen innerhalb eines Unternehmens, wenn autorisierte Benutzer zwischen lokalen und Cloud-basierten Ressourcen wechseln und diesen Zugang absichtlich oder unabsichtlich nutzen, um die Systeme oder Daten des Unternehmens zu schädigen.

- Datendiebstahl. Unbefugte Benutzer, die auf sensible Unternehmensdaten zugreifen, können den Ruf und das finanzielle Ansehen des Unternehmens beeinträchtigen und möglicherweise zu rechtlichen Schritten führen.

- Zugriffskontrolle. Um einen universellen Security-Governance-Standard zu erfüllen, müssen Sicherheitsrichtlinien, Authentifizierung, Autorisierung und Berechtigungen in allen Clouds einheitlich sein.

- Schatten-IT. Nutzer abonnieren oft ihre eigenen Cloud-Dienste, was zu Wahrnehmungslücken für IT-Administratoren führt und das Risiko von Datendiebstählen erhöhen kann.

- Cyberangriffe. Bei Cyberangriffen wie DDoS- Attacken werden beispielsweise mehrere mit Trojanern infizierte Systeme eingesetzt, um ein bestimmtes System anzugreifen und den Dienst zu verweigern.

- Unsichere APIs. Wenn APIs falsch konfiguriert oder Benutzeranmeldeinformationen nicht ordnungsgemäß implementiert sind, sind API-Schnittstellen möglicherweise nicht ausreichend gesichert und damit anfällig für bösartige Aktivitäten.

- Sichtbarkeit und Kontrolle der Cloud. Viele IT-Organisationen nutzen die IAM-Technologie, um Sicherheitstransparenz über alle IT-Ressourcen und den Zugriff nur für autorisierte Benutzer zu gewährleisten.

- Fehlkonfigurationen. Fehlkonfigurationen im Bereich der Cloud-Sicherheit, beispielsweise das Vergessen des Ersetzens von Standardpasswörtern für Administratoren oder das Nichteinstellen von Datenschutzstufen, sind keine Seltenheit, insbesondere wenn die IT-Abteilung für jede genutzte Cloud ein anderes Tool-Set erlernen muss.

- Einhaltung der Cloud-Vorschriften. Unternehmen, die Cloud-Dienste nutzen, müssen die branchenüblichen Sicherheits- und Regulierungsvorschriften einhalten, um Daten zu schützen und rechtliche Konsequenzen zu vermeiden.

Sicherheitsadministratoren müssen Prozesse implementieren, um aufkommende Cloud-Sicherheitsbedrohungen zu erkennen und zu entschärfen. Diese Bedrohungen drehen sich in der Regel um neu entdeckte Schwachstellen in Anwendungen, Betriebssystemen, VM-Umgebungen und anderen Komponenten der Netzwerkinfrastruktur. Unternehmen müssen die von ihnen kontrollierte Software schnell und ordnungsgemäß aktualisieren und patchen, um diese Sicherheitsherausforderungen zu bewältigen und neue Bedrohungen zu beseitigen.

Die Einrichtung von Kommunikationskanälen zwischen den internen IT-Mitarbeitern und den Mitarbeitern des Diensteanbieters ist ebenfalls wichtig. Die internen Mitarbeiter sollten den Security Bulletin Stream des CSP abonnieren, überwachen und verarbeiten. Es müssen gut dokumentierte Kommunikationskanäle eingerichtet und ständig aktualisiert werden, damit bei der Aufarbeitung eines Sicherheitsverstoßes keine Zeit verloren geht.

Tools für die Cloud-Sicherheit

Viele der Tools, die in lokalen Umgebungen verwendet werden, können auch in der Cloud eingesetzt werden, auch wenn es möglicherweise Cloud-spezifische Versionen von ihnen gibt. Zu diesen Tools und Mechanismen gehören Verschlüsselung, IAM und Single Sign-On, DLP, Intrusion-Prevention-Systeme und Intrusion-Detection-Systeme sowie eine Public-Key-Infrastruktur.

Zu den Cloud-spezifischen Tools gehören die folgenden:

- Plattformen zum Schutz von Cloud-Workloads (CWPP, Cloud Workload Protection Platform). Dieser Sicherheitsmechanismus wurde entwickelt, um Workloads wie VMs, Anwendungen oder Daten konsistent zu schützen.

- Cloud Access Security Broker (CASB). Ein CASB ist ein Tool oder ein Dienst, der zwischen Cloud-Kunden und Cloud-Dienste geschaltet wird, um Sicherheitsrichtlinien durchzusetzen und als Gatekeeper eine zusätzliche Sicherheitsebene zu schaffen.

- Cloud Security Posture Management (CSPM). Diese Gruppe von Sicherheitsprodukten und -diensten überwacht Sicherheits- und Compliance-Probleme in der Cloud und zielt auf die Bekämpfung von Fehlkonfigurationen in der Cloud ab.

- Cloud Intelligence und Threat Hunting. Diese Tools ermöglichen die Erkennung von Bedrohungen und Anomalien in der Cloud durch die Analyse von Kontoaktivitätsprotokollen und Posture-Ergebnissen.

- Serverless Security. Diese Tools ermöglichen die Bewertung von Schwachstellen und das Posture Management für serverlose Funktionen in der Cloud.

- Tools zur Verwaltung von Identitäten und Zugriffsrechten. Während IAM-Tools Sicherheitstransparenz über alle IT-Ressourcen hinweg bieten können, kann eine ergänzende Technologie, das Cloud Infrastructure Entitlement Management (CIEM), dabei helfen, eine granulare Kontrolle über Cloud-Umgebungen hinweg zu ermöglichen.

Bewährte Verfahren für die Cloud-Sicherheit

Es gibt verschiedene Best Practices für die Sicherheit von SaaS, PaaS und IaaS. Unternehmen sollten auch einige allgemeine Best Practices für die Cloud-Sicherheit einhalten, darunter die folgenden:

- Verstehen des Modells der gemeinsamen Verantwortung. Unternehmen sollten die Verantwortlichkeiten ihrer CSPs und Sicherheitsteams verstehen und sich darauf konzentrieren, wie sie sich mit der Cloud verbinden und Daten und Zugriff kontrollieren.

- Wählen Sie CSPs mit Bedacht. Unternehmen sollten wissen, welche Sicherheitskontrollen die Cloud-Anbieter anbieten, und Verträge und Service Level Agreements sorgfältig prüfen.

- Anwendung einer IAM-Richtlinie. Unternehmen sollten eine granulare IAM-Richtlinie implementieren, die auf dem Prinzip der geringsten Privilegien und starken Passwörtern basiert.

- Erzwingen Sie Verschlüsselung. Daten sollten immer verschlüsselt werden, egal ob im Ruhezustand, bei der Nutzung oder in Bewegung.

- Kontinuierliche Überwachung durchführen. Unternehmen sollten ihre Cloud durch kontinuierliche Überwachung im Blick behalten. Regelmäßige Überwachung hilft ihnen, über sicherheitsrelevante Funktionsaktualisierungen von Cloud-Anbietern auf dem Laufenden zu bleiben und Verfahren für die Reaktion auf Vorfälle einzurichten.

- Festlegung und Durchsetzung von Cloud-Sicherheitsrichtlinien. Eine Cloud-Sicherheitsrichtlinie umreißt die Verfahren und Kontrollen für die Datensicherheit, Anwendungen und Infrastruktur in Cloud-Umgebungen. Sie trägt dazu bei, dass die Sicherheitsmaßnahmen in allen Cloud-Implementierungen des Unternehmens einheitlich angewendet werden und mit den gesetzlichen Anforderungen und den Best Practices der Branche übereinstimmen.

- Sicherheitsschulungen durchführen. Unternehmen sollten Sicherheitsschulungen für Mitarbeiter, Drittpartner und alle Personen durchführen, die auf Cloud-Ressourcen des Unternehmens zugreifen.

- Cloud-Segmentierung durchführen. Bei der Cloud-Segmentierung werden Cloud-Umgebungen auf der Grundlage von Zugriffsanforderungen, Datensensibilität und Sicherheitskontrollen in einzelne Segmente oder Zonen unterteilt. Die Segmentierung von Cloud-Ressourcen ermöglicht es Unternehmen, granulare Zugriffskontrollen einzurichten und sicherzustellen, dass Nutzer und Anwendungen nur auf die benötigten Ressourcen zugreifen können.

- Erwägen Sie den Einsatz von CIEM. CIEM-Software ist speziell für die Überwachung von Benutzeraktivitäten in der Cloud konzipiert. Sie bietet einen detaillierten Einblick in Cloud-basierte Benutzeraktivitäten.

- Implementierung strenger Zugriffskontrollen. Mehrstufige Authentifizierung und strenge Passwortrichtlinien sollten durchgesetzt werden.

- Gewährleistung von sicheren APIs. Alle APIs sollten über eine starke Authentifizierung und Verschlüsselung verfügen und regelmäßig auf Schwachstellen getestet werden.

- BSI-Empfehlungen zur Cloud-Sicherheit. Unternehmen sollten sich mit dem Dokument „Sichere Nutzung von Cloud-Diensten“ des Bundesamt für Sicherheit in der Informationstechnik (BSI) auseinandersetzen.

Die Zukunft der Cloud-Sicherheit

Die Sicherheit in der Cloud entwickelt sich rasch weiter, wobei mehrere neue Trends und Technologien ihre Zukunft bestimmen. In Anbetracht des bemerkenswerten Anstiegs von Cloud-basierten Angriffen ist es für Unternehmen, die Cloud-Technologie einsetzen, unerlässlich, strenge Sicherheitsmaßnahmen zu ergreifen.

Im Folgenden werden einige neue Trends erläutert, die die Zukunft der Cloud-Sicherheit bestimmen:

- Serverless Computing. Serverloses Computing ermöglicht es Unternehmen, Anwendungen und Dienste auszuführen, ohne die zugrunde liegende Serverinfrastruktur zu verwalten. Es bietet zahlreiche Vorteile für die Cloud-Sicherheit, indem es die Angriffsfläche verringert, einschließlich der Automatisierung von Sicherheitsupdates und der Bereitstellung von Isolierung und Sandboxing. Serverless Computing ermöglicht außerdem skalierbare Sicherheitskontrollen, bietet integrierte Sicherheitsfunktionen und fördert Security-as-Code-Verfahren. Da Unternehmen zunehmend serverlose Architekturen einsetzen, werden sie sich wahrscheinlich auf diese Funktionen verlassen, um die Sicherheit ihrer Cloud-basierten Anwendungen und Dienste zu verbessern.

- Integration von großen Sprachmodellen. Cloud-Dienste integrieren zunehmend große Sprachmodelle (LLMs). Durch die Automatisierung der Erkennung von und Reaktion auf Bedrohungen mithilfe von maschinellem Lernen (ML) und natürlichem Sprachverständnis verändern LLMs die Cloud-Sicherheit. Ihre kontinuierliche Anpassung an sich ändernde Bedrohungen bietet Echtzeitinformationen für eine prompte Behandlung von Vorfällen. LLMs dienen auch als proaktive Wächter gegen Social-Engineering-Bedrohungen, vereinfachen das Compliance-Management durch das Verstehen von Gesetzestexten und unterstützen die Kommunikation bei der Reaktion auf Vorfälle, um den Schaden zu verringern, den Sicherheitsverletzungen für den Ruf eines Unternehmens bedeuten.

- Einführung von Zero Trust. Es wird erwartet, dass Zero-Trust-Konzepte Cloud-Umgebungen erheblich verändern werden. Bei Zero Trust wird der Zugriff auf Ressourcen, Daten und Berechtigungen nicht automatisch auf der Grundlage der Benutzeridentität oder des Netzwerkstandorts gewährt. Stattdessen wird jede Zugriffsanfrage streng authentifiziert, autorisiert und kontinuierlich überwacht, unabhängig davon, ob sie innerhalb oder außerhalb des Netzwerks gestellt wird. Durch die Einführung von Zero-Trust-Richtlinien können Unternehmen das Risiko von Angriffen mit Seitwärtsbewegungen minimieren und die Auswirkungen potenzieller Sicherheitsverletzungen verringern. Es wird erwartet, dass sich Zero-Trust-Modelle im Bereich der Cloud-Netzwerksicherheit zunehmend durchsetzen werden, da Unternehmen Cloud-basierte Architekturen und verteilte Belegschaften einführen.

- KI-basierte Erkennung von Bedrohungen. Herkömmliche Sicherheitsmaßnahmen sind möglicherweise nicht ausreichend, da sich Cyberbedrohungen mit der Zeit verändern. Durch die Untersuchung großer Datensätze, um Anomalien und mögliche Verstöße zu finden, wird die KI-gestützte Bedrohungserkennung zur neuen Norm. Sie ist eine bemerkenswerte Entwicklung in der Cloud-Sicherheit, da sie proaktiv vor neuen Bedrohungen schützt und es Unternehmen ermöglicht, Bedrohungen zu erkennen und zu beseitigen, bevor sie die Cloud-Infrastruktur beeinträchtigen können.

- CIEM. Diese neue Sicherheitstechnologie hat großes Potenzial, da sie der IT-Abteilung einen detaillierten Einblick in die Nutzeraktivitäten in der Cloud verschafft.