Zugriffskontrolle (Access Control)

Zugriffskontrolle ist eine Sicherheitstechnik, die regelt, wer oder was Ressourcen in einer Computerumgebung einsehen oder nutzen kann. Sie ist ein grundlegendes Sicherheitskonzept, das Risiken für das Unternehmen oder die Organisation minimiert.

Es gibt zwei Hauptarten der Zugangskontrolle: die physische und die logische. Die physische Zugangskontrolle beschränkt den Zugang zu Gebäuden, Geländen, Räumen und physischen IT-Ressourcen. Die logische Zugangskontrolle beschränkt die Verbindungen zu Computernetzwerken, Systemdateien und Daten.

Um eine Einrichtung zu sichern, verwenden Unternehmen elektronische Zugangskontrollsysteme, die sich auf Schlüssel, Zugangskartenleser, PIN-Pads, Audits und Berichte stützen, um den Zugang von Mitarbeitern zu eingeschränkten Geschäftsbereichen und geschützten Bereichen, wie zum Beispiel Rechenzentren, zu verfolgen. Einige dieser Systeme verfügen über Zugangskontrolltafeln, um den Zugang zu Räumen und Gebäuden zu beschränken, sowie über Alarm- und Sperrfunktionen, um unbefugten Zugang oder Betrieb zu verhindern.

Logische Zugangskontrollsysteme führen die Authentifizierung und Autorisierung von Benutzern und Unternehmen durch. Sie werten die erforderlichen Anmeldedaten aus, die Passwörter, PINs, biometrische Scans, Sicherheits-Token oder andere Authentifizierungsfaktoren umfassen können. Die Multifaktor-Authentifizierung (MFA), die zwei oder mehr Authentifizierungsfaktoren erfordert, ist oft ein wichtiger Bestandteil eines mehrschichtigen Zugangskontrollsystems.

Die Zugangskontrolle ist Teil der Identitäts- und Zugangsverwaltung (IAM). Sie ist in den meisten Sicherheitsrahmenwerken vorgeschrieben, darunter NIST Cybersecurity Framework und PCI DSS.

Warum ist die Zugangskontrolle wichtig?

Das Ziel der Zugriffskontrolle ist es, das Sicherheitsrisiko durch unbefugten Zugriff auf physische und logische Systeme zu minimieren. Die Zugriffskontrolle ist ein grundlegender Bestandteil von Programmen zur Einhaltung von Sicherheitsvorschriften, die vertrauliche Informationen, wie zum Beispiel Kundendaten, schützen. Die meisten Unternehmen verfügen über eine Infrastruktur und Verfahren, die den Zugang zu Netzwerken, Computersystemen, Anwendungen, Dateien und sensiblen Daten – wie beispielsweise personenbezogene Daten und geistiges Eigentum – beschränken. Es ist wichtig, sich sowohl gegen die unbefugte Weitergabe als auch gegen die Veränderung sensibler Daten zu schützen.

Zugangskontrollsysteme sind komplex und können in dynamischen IT-Umgebungen, die lokale Systeme und Cloud-Dienste umfassen, schwierig zu verwalten sein. Nach schweren Sicherheitsverletzungen haben sich die Technologieanbieter von Single Sign-On-Systemen auf ein einheitliches Zugriffsmanagement verlagert, das Zugriffskontrollen für lokale und Cloud-Umgebungen bietet.

Wie funktioniert die Zugriffskontrolle?

Zugriffskontrollen identifizieren eine Person oder Entität, verifizieren, dass die Person oder Anwendung diejenige ist, die sie vorgibt zu sein, und autorisieren die Zugriffsebene und eine Reihe von Aktionen, die mit der Identität verbunden sind. Verzeichnisdienste und -protokolle, einschließlich Lightweight Directory Access Protocol und Security Assertion Markup Language, bieten Zugriffskontrollen, um Benutzer und Entitäten zu authentifizieren und zu autorisieren und ihnen die Verbindung zu Computerressourcen, wie verteilten Anwendungen und Webservern, zu ermöglichen.

Unternehmen verwenden verschiedene Zugriffskontrollmodelle, je nach ihren Compliance-Anforderungen und den Sicherheitsstufen der IT, die sie zu schützen versuchen.

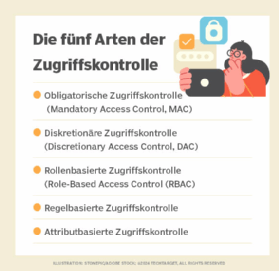

Arten der Zugriffskontrolle

Die wichtigsten Modelle der Zugangskontrolle sind die folgenden:

- Obligatorische Zugriffskontrolle. Das MAC-Sicherheitsmodell (Mandatory Access Control) regelt die Zugriffsrechte durch eine zentrale Behörde auf der Grundlage mehrerer Sicherheitsstufen. Häufig in Regierungs- und Militärumgebungen eingesetzt, werden Klassifizierungen den Systemressourcen und dem Betriebssystem oder Sicherheitskern zugewiesen. MAC gewährt oder verweigert den Zugriff auf Ressourcenobjekte auf der Grundlage der Informationssicherheitsfreigabe des Benutzers oder Geräts. Security-Enhanced Linux zum Beispiel ist eine Implementierung von MAC auf einem Linux-Dateisystem.

- Diskretionäre Zugriffskontrolle. DAC (Discretionary Access Control) ist eine Zugriffskontrollmethode, bei der die Eigentümer oder Administratoren des geschützten Objekts die Richtlinien festlegen, die definieren, wer oder was zum Zugriff auf die Ressource berechtigt ist. Bei vielen dieser Systeme können die Administratoren die Weitergabe von Zugriffsrechten einschränken. Ein häufiger Kritikpunkt an DAC-Systemen ist der Mangel an zentraler Kontrolle.

- Rollenbasierte Zugriffskontrolle. RBAC (Role-Based Access Control) ist ein weit verbreitetes Zugriffskontrollsystem, das den Zugriff auf Computerressourcen auf der Grundlage von Einzelpersonen oder Gruppen mit definierten Geschäftsfunktionen – zum Beispiel der Führungsebene und der Ingenieursstufe 1 – und nicht auf der Grundlage der Identität der einzelnen Benutzer einschränkt. Das rollenbasierte Sicherheitsmodell stützt sich auf eine komplexe Struktur von Rollenzuweisungen, Rollenautorisierungen und Rollenberechtigungen, die mit Hilfe von Role Engineering entwickelt wurden, um den Zugriff von Mitarbeitern auf Systeme zu regeln. RBAC-Systeme können zur Durchsetzung von MAC- und DAC-Rahmenwerken verwendet werden.

- Regelbasierte Zugriffskontrolle. Hierbei handelt es sich um ein Sicherheitsmodell, bei dem der Systemadministrator die Regeln für den Zugriff auf Ressourcenobjekte festlegt. Diese Regeln basieren oft auf Bedingungen, wie zum Beispiel der Tageszeit oder dem Standort. Es ist nicht unüblich, eine Form von regelbasierter Zugriffskontrolle und RBAC zu verwenden, um Zugriffsrichtlinien und -verfahren durchzusetzen.

- Attributbasierte Zugriffskontrolle. Hierbei handelt es sich um eine Methode zur Verwaltung von Zugriffsrechten, bei der eine Reihe von Regeln, Richtlinien und Beziehungen anhand der Attribute von Benutzern, Systemen und Umgebungsbedingungen bewertet werden.

Implementierung der Zugangskontrolle

Die Zugriffskontrolle ist in die IT-Umgebung eines Unternehmens integriert. Sie kann Identitätsmanagement- und Zugriffsmanagementsysteme umfassen. Diese Systeme bieten Zugangskontrollsoftware, eine Benutzerdatenbank und Verwaltungs-Tools für Zugangskontrollrichtlinien, Audits und Durchsetzung.

Wenn ein Benutzer zu einem Zugriffsverwaltungssystem hinzugefügt wird, verwenden die Systemadministratoren häufig ein automatisches Provisioning-System, um Berechtigungen auf der Grundlage von Zugriffskontrollrahmen, Aufgabenbereichen und Arbeitsabläufen einzurichten.

Bei der Zuweisung von Rechten in einem Zugangskontrollsystem ist das Prinzip der geringsten Privilegien die beste Praxis. Die Entität erhält nur Zugang zu den Ressourcen, die sie zur Erfüllung ihrer unmittelbaren Aufgaben benötigt.

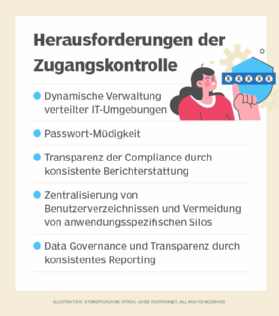

Herausforderungen der Zugangskontrolle

Viele der Herausforderungen bei der Zugangskontrolle ergeben sich aus der stark verteilten Natur der modernen IT. Es ist schwierig, den Überblick über die sich ständig weiterentwickelnden Bestände zu behalten, da sie sowohl physisch als auch logisch verstreut sind. Konkrete Beispiele für Herausforderungen sind unter anderem folgende:

- Dynamische Verwaltung verteilter IT-Umgebungen.

- Passwort-Müdigkeit.

- Transparenz der Compliance durch konsistente Berichterstattung.

- Zentralisierung von Benutzerverzeichnissen und Vermeidung von anwendungsspezifischen Silos.

- Data Governance und Transparenz durch konsistentes Reporting.

Viele herkömmliche Zugriffskontrollstrategien – die in statischen Umgebungen, in denen sich die Computerressourcen eines Unternehmens in den Räumlichkeiten befanden, gut funktionierten – sind in den heutigen verteilten IT-Umgebungen unwirksam. Moderne IT-Umgebungen bestehen aus mehreren Cloud-basierten und hybriden Implementierungen, bei denen die Ressourcen über physische Standorte und eine Vielzahl einzigartiger Geräte verteilt sind und dynamische Zugriffskontrollstrategien erfordern. Die Benutzer können sich vor Ort, an anderen Standorten oder sogar außerhalb des Unternehmens befinden, beispielsweise bei einem externen Partner.

Es gibt Fälle, in denen das Unternehmen den Unterschied zwischen Authentifizierung und Autorisierung nicht immer verstehen. Bei der Authentifizierung wird überprüft, ob eine Person diejenige ist, für die sie sich ausgibt, beispielsweise mit Hilfe von Passwörtern, biometrischer Identifizierung und MFA. Die verteilte Natur von Assets gibt Organisationen viele Möglichkeiten, eine Person zu authentifizieren.

Unter Autorisierung versteht man die Erteilung des richtigen Datenzugriffs an Personen auf der Grundlage ihrer authentifizierten Identität. Eine Zugriffskontrollliste (ACL) wird verwendet, um jeder Identität die richtige Berechtigung zuzuweisen.

Ein Beispiel, bei dem die Autorisierung oft versagt, ist, wenn eine Person ihren Arbeitsplatz verlässt, aber immer noch Zugang zu Unternehmensressourcen hat. Dies führt zu Sicherheitslücken, da der Vermögenswert, den die Person für die Arbeit verwendet hat – zum Beispiel ein Smartphone mit Unternehmenssoftware darauf – immer noch mit der internen Infrastruktur des Unternehmens verbunden ist, aber nicht mehr überwacht wird, weil die Person das Unternehmen verlassen hat. Bleibt dies unkontrolliert, kann dies zu großen Sicherheitsproblemen für eine Organisation führen. Wenn das Gerät eines ehemaligen Mitarbeiters gehackt wird, könnte sich ein Angreifer beispielsweise Zugang zu sensiblen Unternehmensdaten verschaffen, Passwörter ändern oder die Zugangsdaten eines Mitarbeiters oder Unternehmensdaten verkaufen.

Eine Lösung für dieses Problem ist die strenge Überwachung und Berichterstattung darüber, wer Zugang zu geschützten Ressourcen hat. Bei einer Änderung kann das Unternehmen sofort benachrichtigt werden, und die Berechtigungen werden entsprechend aktualisiert. Die Automatisierung des Entzugs von Berechtigungen ist ein weiterer wichtiger Schutz.

Zero Trust ist ein moderner Ansatz für die Zugriffskontrolle. In einer Zero-Trust-Architektur muss jede Ressource alle Zugriffsanfragen authentifizieren. Kein Zugriff wird allein aufgrund des Standorts eines Geräts in Bezug auf einen vertrauenswürdigen Umkreis gewährt.

Cloud-Dienste stellen ebenfalls eine besondere Herausforderung für die Zugriffskontrolle dar, da sie oft außerhalb einer Vertrauensgrenze liegen und in einer öffentlich zugänglichen Webanwendung verwendet werden können. Wenn sie nicht ordnungsgemäß gesichert sind, können sie versehentlich öffentlichen Lesezugriff auf geheime Informationen ermöglichen. So kann beispielsweise eine unsachgemäße Konfiguration von Amazon S3-Buckets schnell dazu führen, dass Unternehmensdaten gehackt werden.

Eine weitere, oft übersehene Herausforderung bei der Zugriffskontrolle ist die Benutzerfreundlichkeit. Wenn eine Zugriffsverwaltungstechnologie schwierig zu handhaben ist, könnten Mitarbeiter sie falsch verwenden oder ganz umgehen, was zu Sicherheitslücken und Konformitätslücken führt. Wenn eine Berichts- oder Überwachungsanwendung schwer zu bedienen ist, kann die Berichterstattung durch einen Fehler eines Mitarbeiters beeinträchtigt werden, was zu einer Sicherheitslücke führt, weil eine wichtige Änderung der Berechtigungen oder eine Sicherheitslücke nicht gemeldet wurde.

Software für die Zugangskontrolle

Es gibt viele Arten von Zugangskontrollsoftware und -technologien, und oft werden mehrere Komponenten zusammen als Teil einer größeren IAM-Strategie eingesetzt. Die Software-Tools können vor Ort, in der Cloud oder beides eingesetzt werden. Sie können sich in erster Linie auf die interne Zugriffsverwaltung eines Unternehmens oder auf die Zugriffsverwaltung für Kunden nach außen konzentrieren. Zu den Arten von Software-Tools für die Zugangsverwaltung gehören die folgenden:

- Berichts- und Überwachungsanwendungen.

- Tools zur Passwortverwaltung.

- Tools für die Bereitstellung.

- Identitäts-Repositories.

- Tools zur Durchsetzung von Sicherheitsrichtlinien.

Microsoft Active Directory ist ein Beispiel für eine Software, die die meisten der oben genannten Tools in einem einzigen Angebot enthält. Zu den anderen IAM-Anbietern mit beliebten Produkten gehören IBM, Idaptive und Okta.