wladimir1804 - stock.adobe.com

Die gängigen Arten der Zugriffskontrolle im Überblick

Die Zugriffskontrolle ist der Faktor, der sicherstellt, dass eine Person oder ein Gerät Zugang zu Systemen, Anwendungen und Daten erhält, für die sie eine Freigabe haben.

Eine solide Strategie für die Identitäts- und Zugriffsverwaltung (IAM, Identity and Access Management) erfordert die richtige Mischung aus Richtlinien, Verfahren und Technologien. Diese IAM-Bestandteile sind besonders wichtig, wenn eine Organisation mit Zero-Trust-Prinzipien erfolgreich sein will.

Eine Zero-Trust-Architektur verfolgt den gegenteiligen Ansatz zur herkömmlichen perimeterbasierten Sicherheit, bei der im Grunde jeder Entität vertraut wird, sobald ihr der Zugriff auf das Netzwerk gewährt wurde. Bei Zero Trust werden Geräte und Personen kontinuierlich authentifiziert, autorisiert und validiert. Ziel ist es, sicherzustellen, dass nur diejenigen Zugriff auf Systeme und Daten erhalten, die diese zur Erfüllung ihrer spezifischen Aufgaben benötigen.

Da sich Organisationen von abgeschotteten Infrastrukturen zu dynamischeren und verteilteren Umgebungen entwickelt haben, sind Cybersicherheitsteams beim Identitätsmanagement erheblichen Anforderungen gegenübergestellt.

Im Mittelpunkt effektiver IAM-Praktiken stehen Richtlinien zur Zugriffskontrolle.

Arten der Zugriffskontrolle

Organisationen haben mehrere Möglichkeiten, die Zugriffskontrolle zu gewährleisten. Jede hat ihre eigenen Vor- und Nachteile.

Zu den gängigen Arten der Zugriffskontrolle gehören:

- Rollenbasierte Zugriffskontrolle (RBAC, Role-based Access Control)

- Diskretionäre Zugriffskontrolle (DAC, Discretionary Access Control)

- Attributbasierte Zugriffskontrolle (ABAC, Attribute-based Access Control)

- Obligatorische Zugriffskontrolle (MAC, Mandatory Access Control)

Jede Variante handhabt die Zugriffskontrolle auf ihre eigene Weise. Erwägen Sie die Optionen sorgfältig, bevor Sie sich für eine entscheiden oder zu einer wechseln.

Rollenbasierte Zugriffskontrolle (RBAC)

Mit einer rollenbasierten Zugriffskontrolle weisen Organisationen Zugriffsberechtigungen entsprechend den Aufgaben eines Mitarbeiters zu. Ein Mitarbeiter der Personalabteilung muss beispielsweise auf Datensätze aus bestimmten Systemen und Anwendungen zugreifen, die ein Kollege aus dem Verkaufsteam nicht benötigt. Dieser Mitarbeiter im Verkauf benötigt wiederum Kundeninformationen, die der Mitarbeiter der Personalabteilung nicht benötigt.

RBAC stimmt die klar definierten Aufgaben eines Mitarbeiters mit seiner Arbeit ab. Berechtigungen werden entsprechend zugewiesen. Der Zugriff auf angrenzende Ressourcen ist eingeschränkt, wodurch zusammenhängende Systeme und Anwendungen vor schleichendem Zugriff geschützt werden.

RBAC ist einfach zu konfigurieren und zu bearbeiten. Da sich der Prozess leicht automatisieren lässt, sinkt das Risiko manueller Verwaltungsfehler. Die rollenbasierte Zugriffskontrolle lässt sich außerdem gut skalieren und ist daher sowohl für große als auch für kleine Organisationen geeignet.

RBAC hat klare Nachteile. Die Verantwortlichkeiten der Mitarbeiter ändern sich ständig, was bedeutet, dass die Zugriffsrechte dynamisch sein müssen. Änderungen in der Bedrohungslandschaft erfordern möglicherweise eine schnellere Reaktion, als sie mit RBAC ohne Weiteres möglich ist. Außerdem fehlt es RBAC an Granularität, auf welche spezifischen Daten eine Entität zugreifen kann.

Diskretionäre Zugriffskontrolle (DAC)

DAC legt die Sicherheitsverwaltungsbefugnis direkt in die Hände eines Ressourcenbeteiligten. Dieser stark verteilte Ansatz ermöglicht es einzelnen Geschäftsbereichen, den Zugang zu einem Vermögenswert ohne Genehmigung durch eine zentralere Verwaltung zu gewähren oder zu beschränken.

DAC stützt sich auf Zugriffssteuerungslisten (ACL, Access Control List), die Benutzer anhand von Berechtigungen kategorisieren oder Benutzergruppen einrichten, denen der Zugriff auf bestimmte Ressourcen gestattet ist.

DAC wird oft verwendet, um einer verifizierten Quelle Bearbeitungszugriff zu gewähren, wie bei einem freigegebenen Google-Dokument oder in einer Facebook-Gruppe.

DAC ist ein schneller Weg, um Zugang zu gewähren, aber nicht der sicherste. Ihr allgemeiner Ansatz für den Zugang bietet externen Akteuren einen schnelleren Weg zum Vermögenswert als andere Arten der Zugangskontrolle.

Attributbasierte Zugriffskontrolle (ABAC)

Organisationen entscheiden sich für eine attributbasierte Zugriffskontrolle, wenn sie einen richtlinienbasierten Ansatz bevorzugen. Die ABAC-Methode ermöglicht den Zugriff auf Ressourcen entsprechend den Benutzereigenschaften, die auf Funktionen wie Abteilung, berufliche Aufgaben und Sicherheitsfreigabe abgestimmt sind.

ABAC wendet boolesche Logik an, um eine Kategorisierung vorzunehmen, die festlegt, auf welche Ressourcen ein Benutzer zugreifen kann und welche Einschränkungen für diesen Zugriff gelten.

Die attributbasierte Zugriffskontrolle berücksichtigt nicht nur die Rolle des Endanwenders, sondern bewertet auch den Kontext. Stellt der Benutzer die Verbindung von einem sicheren Gerät und Standort aus her? Hat sich die Notwendigkeit der Datenabfrage für den Benutzer in irgendeiner Weise so verändert, dass seine Berechtigung geändert werden sollte? Steht der Zeitpunkt der Anfrage im Einklang mit den Unternehmensrichtlinien und gesetzlichen Vorschriften?

Es gibt viele Möglichkeiten, wie ABAC in einer Organisation eingesetzt werden kann. Ein Marketingleiter kann vielleicht Änderungen an Werbematerialien vornehmen, aber ein Vertriebsmitarbeiter hat nicht den gleichen Bearbeitungszugang. Die Möglichkeit eines Professors, die Noten und Kursarbeiten eines Studenten einzusehen, könnte auf das Semester beschränkt sein, in dem er diesen Studenten unterrichtet. Einem Arzt ist der Zugriff auf eine Patientenakte nur dann gestattet, wenn er die betreffende Person behandelt, und nur von einem sicheren Ort aus.

Der Vorteil von ABAC ist, dass es ein gewisses Maß an Individualität bietet. Eine IT-Organisation kann Regeln auf der Grundlage der Merkmale der einzelnen Systemelemente festlegen. Sicherheitsexperten können die Zugriffsrechte auf der Grundlage sich ändernder Szenarien und sich entwickelnder gesetzlicher Anforderungen anpassen.

Die gleichen Elemente, die ABAC so attraktiv machen, bringen auch einige Nachteile mit sich. Die Granularität des Systems birgt die Gefahr von Fehlkonfigurationen und Leistungseinbußen. Die Festlegung und Pflege von Regeln für ein ABAC-System kann kompliziert und zeitaufwendig sein. Es kann auch schwierig sein, die Berechtigungsstufe einer bestimmten Person zu verfolgen.

Obligatorische Zugriffskontrolle (MAC)

In Organisationen, in denen es ein abgestuftes System zur Sicherheitsüberprüfung gibt, sind MAC-Systeme nützlich. MAC-Systeme sind bei Regierungsbehörden und Organisationen in Branchen verbreitet, die eine strenge Kontrolle vertraulicher und sensibler Daten erfordern.

Regierungsbehörden können über strenge Klassifizierungen Zugriffsregeln auf der Grundlage der Notwendigkeit von Informationen festlegen. In der Privatwirtschaft ermöglicht MAC die Begrenzung der Zahl der Nutzer, die Zugang zu Kundendaten haben. Diese Beschränkungen verringern das Risiko eines Verstoßes. Zudem lässt sich damit Vorschriften wie der DSGVO (Datenschutz-Grundverordnung) entsprechen, die bei entsprechenden Daten da strenge Maßstäbe anlegt.

Von allen Arten der Zugriffskontrolle bieten MAC-Systeme das höchste Maß an Datensicherheit. Die Daten werden klassifiziert, und die Sicherheit wird zentral von einer Stelle verwaltet. Diese Sicherheitsvorkehrungen verringern die Wahrscheinlichkeit eines Datenverstoßes, ob versehentlich oder absichtlich.

MAC-Systeme sind jedoch nicht einfach zu implementieren oder zu verwalten. Wenn Kollegen Daten gemeinsam nutzen wollen, kann ein MAC-System diese Zusammenarbeit behindern. Die Administratoren müssen die Systemregeln ständig aktualisieren, wenn neue Dateien hinzugefügt werden oder sich eine Zugriffskontrollliste ändert. Die Starrheit eines MAC-Systems bedeutet, dass Anpassungen nur schwer vorgenommen werden können.

Die Zukunft der Zugriffskontrolle

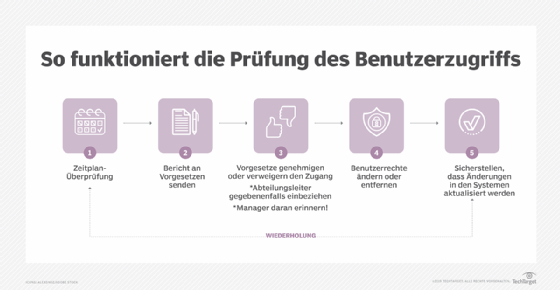

Die Zugriffsverwaltung ist ein kontinuierlicher Prozess und nicht nur eine Kontrolle der Zugangspunkte. Die Unternehmen müssen die Gültigkeit der Benutzerberechtigungen laufend überprüfen. So wird sichergestellt, dass die Mitarbeiter dem Grundsatz der geringsten Rechte entsprechen (POLP), der den Zugang auf das beschränkt, was für die Produktivität des einzelnen Mitarbeiters, Auftragnehmers oder Geräts erforderlich ist.

Unternehmen müssen über Kontrollen verfügen, um die Überprüfung von Richtlinien und Berechtigungen zu einem kontinuierlichen Prozess zu machen - und nicht nur jährlich oder noch seltener. Die Rollen der Mitarbeiter ändern sich mit der Zeit, und die Rechte sollten entsprechend angepasst werden. Diese Anpassungen müssen dokumentiert werden - nicht nur aus Gründen der Einhaltung von Vorschriften, sondern auch für die künftige strategische Planung.

Fortschritte in der Automatisierung helfen bei der Validierung von Zugriffsrechten und verbessern den gesamten Arbeitsablauf. Dennoch müssen Unternehmen diese Prozesse überprüfen und sicherstellen, dass sie die Richtlinien genau widerspiegeln und korrekt ausgeführt werden.

Multifaktor-Authentifizierung (MFA), bei der die Identität eines Endbenutzers über ein OTP (One-Time Password, Einmalpasswort) per Authenticator App, Handynummer, E-Mail-Adresse oder eine andere Methode bestätigt wird, bleibt ein wichtiges Element einer effektiven IAM-Strategie. Dennoch ist es wichtig, dass ein Prozess nicht zu viele Schritte umfasst. Die Sicherheit kann die Produktivität einschränken, wenn die Mitarbeiter in verschiedenen Phasen mehrere Schritte durchführen müssen. Außerdem können Benutzer Umgehungslösungen finden.

Diese Herausforderung, Schutz und Produktivität in Einklang zu bringen, könnte zusammen mit der mangelnden Flexibilität von IAM-Systemen durch neue KI-Funktionen gelöst werden. KI könnte zum Beispiel dabei helfen, harmlose Anomalien besser von echten Bedrohungen zu unterscheiden. Sie könnte auch mehr Kontext in IAM einbringen und einem Unternehmen helfen, Berechtigungen dynamischer anzupassen, Richtlinien zu planen und Regeln zu definieren.