Access Control List (ACL), Zugriffskontrollliste

Was ist eine Access Control List (ACL), Zugriffskontrollliste?

Eine Zugriffskontrollliste (ACL, Access Control List) ist eine Liste von Regeln, die festlegt, welchen Benutzern oder Systemen der Zugriff auf ein bestimmtes Objekt oder eine Systemressource gewährt oder verweigert wird. Zugriffskontrolllisten werden auch in Routern oder Switches installiert, wo sie als Filter fungieren und verwalten, welcher Datenverkehr auf das Netzwerk zugreifen kann.

Jede Systemressource hat ein Sicherheitsattribut, das ihre Zugriffskontrollliste identifiziert. Die Liste enthält einen Eintrag für jeden Benutzer, der auf das System zugreifen kann. Die häufigsten Berechtigungen für eine Dateisystem-ACL umfassen die Fähigkeit, eine Datei oder alle Dateien in einem Verzeichnis zu lesen, in die Datei oder die Dateien zu schreiben und die Datei auszuführen, wenn es sich um eine ausführbare Datei oder ein Programm handelt. ACLs sind auch in Netzwerkschnittstellen und Betriebssystemen (OS), einschließlich Linux und Windows, integriert. In einem Computernetzwerk werden Zugriffskontrolllisten verwendet, um bestimmte Arten von Datenverkehr im Netzwerk zu verbieten oder zu erlauben. In der Regel filtern sie den Datenverkehr auf der Grundlage von Quelle und Ziel.

Wofür werden Zugriffskontrolllisten verwendet?

Zugriffskontrolllisten werden zur Kontrolle der Berechtigungen für ein Computersystem oder ein Computernetz verwendet. Sie werden verwendet, um den Verkehr in und aus einem bestimmten Gerät zu filtern. Bei diesen Geräten kann es sich um Netzwerkgeräte handeln, die als Netzwerk-Gateways fungieren, oder um Endgeräte, auf die Benutzer direkt zugreifen.

Auf einem Computersystem haben bestimmte Benutzer je nach ihrer Rolle unterschiedliche Berechtigungen. So kann beispielsweise ein als Netzwerkadministrator angemeldeter Benutzer Lese-, Schreib- und Bearbeitungsrechte für eine sensible Datei oder eine andere Ressource haben. Im Gegensatz dazu hat ein als Gast angemeldeter Benutzer möglicherweise nur Leserechte.

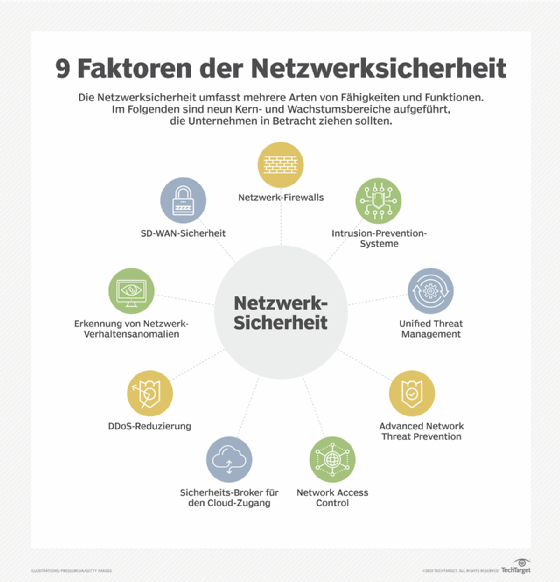

Zugriffskontrolllisten können helfen, den Datenverkehr zu organisieren, um die Effizienz des Netzes zu verbessern und den Netzadministratoren eine genaue Kontrolle über die Benutzer ihrer Computersysteme und Netze zu ermöglichen. ACLs können auch verwendet werden, um die Netzwerksicherheit zu verbessern, indem böswilliger Datenverkehr ferngehalten wird.

Wie funktionieren ACLs?

Jede ACL hat einen oder mehrere Zugriffskontrolleinträge (ACEs, Access Control Entries), die aus dem Namen eines Benutzers oder einer Benutzergruppe bestehen. Der Benutzer kann auch ein Rollenname sein, wie zum Beispiel Programmierer oder Tester. Für jeden dieser Benutzer, Gruppen oder Rollen werden die Zugriffsrechte in einer Bitfolge angegeben, die als Zugriffsmaske bezeichnet wird. In der Regel erstellt der Systemadministrator oder der Objekteigentümer die Zugriffskontrollliste für ein Objekt.

Arten von Zugriffskontrolllisten

Es gibt zwei grundlegende Arten von ACLs:

- Dateisystem-ACLs verwalten den Zugriff auf Dateien und Verzeichnisse. Sie geben Betriebssystemen die Vorgaben, die die Zugriffsrechte der Benutzer auf das System und ihre Privilegien festlegen, sobald auf das System zugegriffen wurde.

- Netzwerk-ACLs verwalten den Netzwerkzugang, indem sie Anweisungen an Netzwerk-Switches und Router geben, die die Arten von Datenverkehr festlegen, die mit dem Netzwerk verbunden werden dürfen. Diese ACLs legen auch die Benutzerberechtigungen innerhalb des Netzwerks fest. Der Netzwerkadministrator legt die Regeln der Netzwerk-ACLs fest. Auf diese Weise funktionieren sie ähnlich wie eine Firewall.

ACLs können auch nach der Art und Weise kategorisiert werden, wie sie den Verkehr identifizieren:

- Standard-ACLs blockieren oder erlauben eine ganze Protokollreihe mit Quell-IP-Adressen.

- Erweiterte ACLs (Extended ACL) blockieren oder erlauben den Netzwerkverkehr auf der Grundlage eines differenzierteren Satzes von Merkmalen, der Quell- und Ziel-IP-Adressen und Port-Nummern umfasst, im Gegensatz zu einer reinen Quelladresse.

Vorteile der Verwendung von Zugriffskontrolllisten

Die Verwendung einer ACL bietet mehrere Vorteile, darunter die folgenden:

- Vereinfachte Benutzeridentifizierung. Eine Zugriffskontrollliste vereinfacht die Identifizierung von Benutzern. ACLs stellen sicher, dass nur zugelassene Benutzer und Datenverkehr Zugang zu einem System haben.

- Leistung. ACLs bieten Leistungsvorteile gegenüber anderen Technologien, die dieselbe Funktion erfüllen. Sie werden direkt auf der Weiterleitungshardware des Routing-Geräts konfiguriert, so dass Zugriffskontrolllisten keine negativen Auswirkungen auf die Leistung von Routing-Geräten haben. Im Vergleich dazu handelt es sich bei einer Stateful Inspection Firewall um eine separate Software, die zu Leistungseinbußen führen kann. Außerdem ermöglicht die Kontrolle des Netzwerkverkehrs eine höhere Effizienz der Netzwerke.

- Kontrolle. ACLs ermöglichen Administratoren eine genauere Kontrolle über Benutzer- und Datenverkehrsberechtigungen in einem Netzwerk an vielen verschiedenen Punkten im Netzwerk. Sie helfen dabei, den Zugriff auf Netzwerkendpunkte und den Datenverkehr zwischen internen Netzwerken zu kontrollieren.

Wo befinden sich Zugriffskontrolllisten

Zugriffskontrolllisten können auf praktisch jedem Security- oder Routing-Gerät platziert werden, und es kann von Vorteil sein, mehrere ACLs in verschiedenen Teilen des Netzes zu haben. ACLs eignen sich gut für Netzwerkendpunkte - wie Anwendungen oder Server -, die hohe Geschwindigkeit und Leistung sowie Sicherheit erfordern.

Netzwerkadministratoren können eine Zugangskontrollliste je nach Netzwerkarchitektur an verschiedenen Stellen im Netzwerk platzieren. ACLs werden oft auf den Edge-Routern eines Netzwerks platziert, da diese an das öffentliche Internet grenzen. Dadurch hat die ACL die Möglichkeit, den Verkehr zu filtern, bevor er den Rest des Netzes erreicht.

Edge-Router mit ACLs können in der demilitarisierten Zone (DMZ) zwischen dem öffentlichen Internet und dem Rest des Netzwerks platziert werden. Eine DMZ ist eine Pufferzone mit einem nach außen gerichteten Router, der allgemeine Sicherheit vor allen externen Netzwerken bietet. Außerdem verfügt sie über einen internen Router, der die DMZ vom geschützten Netzwerk trennt.

DMZs können verschiedene Netzwerkressourcen enthalten, wie Anwendungsserver, Webserver, Domain Name Server oder virtuelle private Netzwerke. Die Konfiguration der ACL auf dem Routing-Gerät ist unterschiedlich, je nach den dahinter liegenden Geräten und den Benutzerkategorien, die Zugang zu diesen Geräten benötigen.

Bestandteile einer Zugriffskontrollliste

ACL-Einträge bestehen aus mehreren verschiedenen Komponenten, die angeben, wie die ACL verschiedene Verkehrsarten behandelt. Einige Beispiele für gängige ACL-Komponenten sind die folgenden:

- Laufende Nummer (Sequence number). Die Sequenznummer zeigt die Identität des Objekts im ACL-Eintrag.

- ACL-Name. Damit wird eine ACL mit einem Namen anstelle einer Nummer identifiziert. Einige ACLs erlauben sowohl Zahlen als auch Buchstaben.

- Kommentare. Einige ACLs ermöglichen es Benutzern, Kommentare hinzuzufügen, die zusätzliche Beschreibungen des ACL-Eintrags darstellen.

- Netzwerkprotokoll. Damit können Administratoren den Datenverkehr auf der Grundlage eines Netzwerkprotokolls zulassen oder verweigern, zum Beispiel IP (Internet Protocol), Internet Control Message Protocol (ICMP), TCP, User Datagram Protocol (UDP) oder NetBIOS.

- Quelle und Ziel. Dies definiert eine bestimmte IP-Adresse, die blockiert oder zugelassen werden soll, oder einen Adressbereich auf der Grundlage von Classless Inter-Domain Routing (CIDR).

- Protokoll (Log). Einige ACL-Geräte führen ein Protokoll über Objekte, die von der ACL erkannt werden.

Erweiterte ACL-Einträge können den Verkehr auf der Grundlage bestimmter IP-Paket-Header-Felder wie Differentiated Services Code Point, Type of Service oder IP-Präzedenz festlegen.

Wie man eine ACL implementiert

Um eine ACL zu implementieren, müssen Netzwerkadministratoren die Arten des Datenverkehrs, die in das und aus dem Netzwerk fließen, sowie die Arten von Ressourcen, die sie zu schützen versuchen, kennen. Die Administratoren sollten IT-Ressourcen hierarchisch in verschiedenen Kategorien organisieren und verwalten und den Benutzern unterschiedliche Berechtigungen zuweisen.

Eine Standard-ACL-Liste wird in der Regel in der Nähe des Ziels implementiert, das sie zu schützen versucht. Erweiterte Zugriffskontrolllisten werden in der Regel in der Nähe der Quelle implementiert. Erweiterte ACLs können mit Zugriffslistennamen anstelle von Zugriffslistennummern konfiguriert werden.