Prinzip der geringsten Berechtigungen (POLP)

Was ist das Prinzip der geringsten Berechtigungen (POLP)?

Das Prinzip der geringsten Berechtigungen (POLP, Principle of least Privilege ) ist ein Konzept der Computersicherheit, das die Zugriffsrechte von Benutzern auf das für ihre Arbeit unbedingt erforderliche Maß beschränkt. POLP kann auch die Zugriffsrechte für Anwendungen, Systeme und Prozesse auf autorisierte Personen beschränken. Dieses Prinzip ist auch als Zugriffskontrollprinzip oder Prinzip der minimalen Berechtigungen oder minimalen Rechtevergabe bekannt.

POLP gilt als Best Practice für Cybersicherheit, da es den Zugriff auf wertvolle Daten und Ressourcen einschränkt. Darüber hinaus können Unternehmen, die POLP einsetzen, ihre Sicherheitslage verbessern, indem sie ihre Angriffsfläche reduzieren. Es wird auch im Zero-Trust-Netzwerkzugriff (ZTNA) verwendet.

Je nach System können einige Berechtigungen auf Attributen basieren, die von der Rolle des Benutzers innerhalb der Organisation abhängen. Beispielsweise gewähren einige Zugriffssysteme in Unternehmen den entsprechenden Zugriffsgrad basierend auf Faktoren wie Standort, dienstlichem Rang oder Tageszeit. Eine Organisation kann festlegen, welche Benutzer auf welche Elemente im System zugreifen dürfen, und das System kann so konfiguriert werden, dass die Zugriffskontrollen beispielsweise nur die Rollen und Parameter der Administratoren erkennen.

Warum ist das Prinzip der geringsten Berechtigungen (POLP) wichtig?

Als Sicherheitsmaßnahme beschränkt das Prinzip der geringsten Berechtigungen den Zugriff von Benutzern und Administratoren auf nicht erforderliche Informationen. Dadurch wird die Angriffsfläche eines Unternehmens verringert. Durch die Durchsetzung von POLP auf Benutzergeräten können Geräte, die mit Malware infiziert sind, nicht auf erweiterte Berechtigungen zugreifen, die den Zugriff auf weitere Informationen ermöglichen würden. So wird das Unternehmen vor weiteren potenziellen Schäden geschützt. Ebenso verhindert das Prinzip, dass Mitarbeiter absichtlich oder unabsichtlich kritische Systeme beschädigen.

Aus Sicht des Geschäftsrisikos ist die Fähigkeit von POLP, die Angriffsfläche des Unternehmens zu reduzieren, von Vorteil. Durch die strikte Beschränkung des Zugriffs von Benutzern und Administratoren auf die für ihre Aufgaben wesentlichen Informationen und Ressourcen minimiert POLP den potenziellen Ausbruchsradius eines Sicherheitsvorfalls. Wenn ein Benutzerkonto oder ein Endgerät kompromittiert wird, kann der Angreifer sich nicht lateral im Netzwerk bewegen, Berechtigungen erweitern oder sensible Daten exfiltrieren.

Als bewährte Vorgehensweise im Bereich Cybersicherheit ist POLP auch ein integraler Bestandteil von ZTNA. ZTNA implementiert das Zero-Trust-Konzept und kontrolliert den Zugriff auf Unternehmensressourcen auf Netzwerkebene. Es nutzt identitätsbasierte Authentifizierung, um Vertrauen aufzubauen und Zugriff zu gewähren. Im ZTNA-Framework bietet POLP die Möglichkeit, Anwendungen und Anwendungsfunktionen über einen Port oder ein Protokoll hinweg genau zu identifizieren.

Das Prinzip der geringsten Berechtigungen bietet Unternehmen auch einen greifbaren Return on Investment (ROI). Durch die Verhinderung der weitreichenden Verbreitung von Malware und die Eindämmung der Auswirkungen von Sicherheitsvorfällen können Unternehmen die Kosten für die Reaktion auf Vorfälle, forensische Untersuchungen, die Wiederherstellung von Systemen und mögliche Bußgelder oder rechtliche Schritte reduzieren. POLP minimiert außerdem Störungen kritischer Geschäftsabläufe, die durch versehentliche oder vorsätzliche Missbräuche von erhöhten Berechtigungen durch Mitarbeiter entstehen können, und schützt so die Produktivität und verhindert kostspielige Fehler.

Auf Geschäftsführungsebene sendet POLP ein starkes Signal für eine solide Unternehmensführung und Verantwortlichkeit. Durch die Durchsetzung einer strengen rollenbasierten Zugriffskontrolle (RBAC) demonstrieren Unternehmen eine proaktive Sicherheitsstrategie, die direkt auf die Erwartungen der Investoren und die gesetzlichen Vorschriften abgestimmt ist. Dies reduziert nicht nur das Risiko von Sicherheitsverletzungen, sondern unterstützt auch die Einhaltung der gesetzlichen Sicherheitsvorschriften, die zunehmend eine Einbindung der Geschäftsführung in die Cybersicherheit verlangen.

Wie funktioniert das Prinzip der geringsten Berechtigungen POLP?

Das Prinzip der geringsten Berechtigungen gewährt Benutzern nur die Berechtigungen zum Lesen, Schreiben oder Ausführen der Dateien oder Ressourcen, die sie für ihre Arbeit benötigen. Es können auch zeitlich begrenzte Berechtigungen aktiviert werden, um sicherzustellen, dass Benutzer nur für die Zeit, die sie für die Ausführung einer bestimmten Aufgabe benötigen, Zugriff auf kritische Daten haben. Ohne dieses Prinzip könnte ein Unternehmen Benutzer mit zu weitreichenden Berechtigungen zulassen, was das Risiko von Datenverletzungen und böswilligen Handlungen erhöhen würde.

In der Praxis implementieren Unternehmen POLP, indem sie zunächst die Mindestberechtigungen für jede Rolle ermitteln und dann die Systeme so konfigurieren, dass nur diese spezifischen Berechtigungen erteilt werden. Wenn ein Benutzer oder ein System eine Aufgabe ausführen muss, überprüfen Authentifizierungs- und Autorisierungsmechanismen die Identität und prüfen, ob die entsprechenden Berechtigungen vorhanden sind, bevor der Zugriff gewährt wird.

Berechtigungen werden regelmäßig überprüft und an veränderte Rollen angepasst. Vorübergehende erweiterte Zugriffsrechte werden nur bei Bedarf gewährt und unmittelbar danach wieder entzogen.

Wie man das Prinzip der geringsten Berechtigungen (POLP) umsetzt

Unternehmen sollten POLP als standardmäßige Sicherheitsmaßnahme einführen, um sicherzustellen, dass kein Mitarbeiter Zugriff auf kritische Informationen hat, die er nicht benötigt. Ebenso sollte die Anzahl privilegierter Konten auf ein Minimum beschränkt werden.

Beispielsweise sind Systemadministratoren in der Regel privilegierte Benutzer, da sie anderen Mitarbeitern bei der Nutzung von Software und Hardware unterstützen. Einige Systemadministratoren verfügen möglicherweise über uneingeschränkte Berechtigungen, wodurch sie zu einem größeren Ziel für Angreifer werden. Daher sollten auch Systemadministratoren nur mit minimalen Berechtigungen ausgestattet werden, um die Gesamtzahl der Benutzer, auf die sie Zugriff haben, zu begrenzen.

Bei der Konfiguration neuer Systeme oder Anwendungen sollten alle unnötigen Dienste, Anwendungen und Daten deaktiviert werden. Dazu gehören auch alle Anwendungen, die standardmäßig aktiviert sein könnten.

Unternehmen sollten auch die Authentifizierung und Autorisierung für kritische Systeme protokollieren. Auf diese Weise können sie fehlgeschlagene Anmeldeversuche und Änderungen der Zugriffskontrolle nachverfolgen. Diese können ein Hinweis auf Angreifer sein. Unternehmen sollten außerdem regelmäßig Konten und Berechtigungen überprüfen, um sicherzustellen, dass keine Benutzer über zu weitreichende Berechtigungen verfügen.

Die Anwendung von POLP-Konzepten kann so einfach sein wie die Sperrung des Endbenutzerzugriffs auf Geräte, beispielsweise durch Entfernen von USB-Laufwerken, um die Exfiltration vertraulicher Informationen zu verhindern, oder aber komplexere Maßnahmen wie die Durchführung regelmäßiger Berechtigungsprüfungen umfassen.

Unternehmen können die folgenden Schritte durchführen, um POLP umzusetzen:

- Führen Sie Berechtigungsprüfungen durch. Alle bestehenden Prozesse, Programme und Konten sollten überprüft werden, um sicherzustellen, dass es keine schleichende Ausweitung von Berechtigungen gibt, bei der Personen mehr Zugriff erhalten, als sie benötigen.

- Beginnen Sie mit den geringsten Berechtigungen. Alle Konten sollten zunächst mit den geringsten Berechtigungen eingerichtet werden. Zusätzliche Berechtigungen sollten entsprechend den erforderlichen Zugriffsrechten hinzugefügt werden.

- Stellen Sie die Trennung von Berechtigungen sicher. Es ist wichtig, zwischen Konten mit höheren Berechtigungen und Konten mit geringeren Berechtigungen zu unterscheiden.

- Weisen Sie Just-in-Time-Mindestberechtigungen zu. Dies sollte dadurch geschehen, dass Konten mit niedrigeren Berechtigungen nur eingeschränkten Zugriff erhalten, um die erforderlichen Aufgaben ausführen zu können.

- Verfolgen und protokollieren Sie einzelne Aktionen. Alle Aktionen, die mit einmalig verwendbaren Anmeldedaten durchgeführt werden, sollten verfolgt werden, um potenzielle Schäden zu vermeiden.

- Schulen Sie Ihre Mitarbeiter. Alle Mitarbeiter müssen die Bedeutung von POLP verstehen und wissen, wie ihr Zugriff mit der Sicherheit zusammenhängt.

Die effektive Einführung von POLP wird durch Sicherheits-Tools und -frameworks wie RBAC und Privileged Access Management (PAM) unterstützt. RBAC hilft dabei, spezifische Rollen mit genau abgestimmten Berechtigungen zu definieren und den Zugriff an die jeweiligen Aufgaben anzupassen.

PAM-Tools ergänzen dies durch die Kontrolle und Überwachung risikoreicher Konten, die Durchsetzung strenger Zugriffsprotokolle, die Ermöglichung der Sitzungsüberwachung und die Führung detaillierter Prüfprotokolle. Zusammen erleichtern diese Tools Unternehmen die Durchsetzung von POLP bei gleichzeitiger Aufrechterhaltung der betrieblichen Effizienz und Compliance.

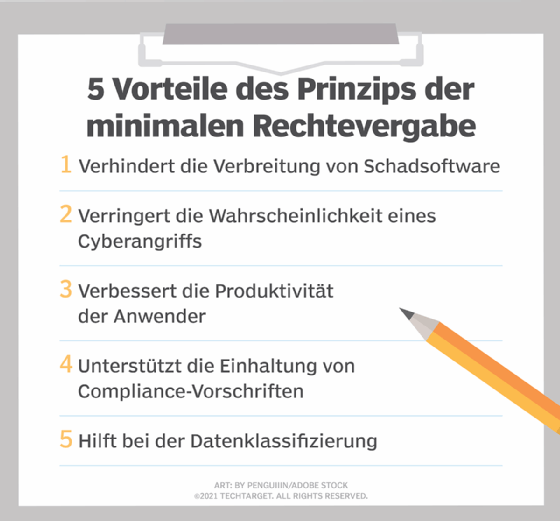

Die Vorteile der Verwendung des Prinzips der geringsten Berechtigungen (POLP)

POLP bietet Unternehmen folgende Vorteile:

- Verhindert die Verbreitung von Malware. Durch die Auferlegung von POLP-Einschränkungen auf Computersystemen können Malware-Angriffe keine Konten mit höheren Berechtigungen oder Administratorrechten nutzen, um Malware zu installieren oder das System zu beschädigen.

- Verringert das Risiko von Cyberangriffen. Die meisten Cyberangriffe erfolgen, wenn Hacker privilegierte Anmeldedaten ausnutzen. POLP schützt Systeme, indem es den potenziellen Schaden begrenzt, den ein unbefugter Benutzer durch den Zugriff auf ein System verursachen kann.

- Verbessert die Produktivität der Benutzer. Indem Sie Benutzern nur die für die Erledigung ihrer Aufgaben erforderlichen Zugriffsrechte gewähren, steigern Sie die Produktivität und reduzieren den Aufwand für die Fehlerbehebung.

- Hilft beim Nachweis der Compliance. Im Falle einer Prüfung kann ein Unternehmen die Einhaltung gesetzlicher Vorschriften nachweisen, indem es die implementierten POLP-Konzepte vorlegt.

- Hilft bei der Datenklassifizierung. Mit POLP-Konzepten können Unternehmen im Falle eines unbefugten Zugriffs nachverfolgen, wer Zugriff auf welche Daten hat.

- Reduziert menschliche Fehler. Benutzer mit eingeschränktem Zugriff können wichtige Systeme weniger leicht versehentlich löschen, ändern oder falsch konfigurieren. Dies führt zu einer höheren Systemstabilität und weniger kostspieligen Fehlern.

Herausforderungen von POLP und wie man sie bewältigen kann

Die Umsetzung des Prinzips der geringsten Berechtigungen ist eine wichtige Sicherheitsmaßnahme, bringt jedoch verschiedene Herausforderungen mit sich, darunter die folgenden:

- Komplexe IT-Umgebungen. In großen, komplexen Organisationen mit zahlreichen Anwendungen, Systemen und unterschiedlichen Aufgabenbereichen kann es äußerst zeitaufwendig und schwierig sein, die absolut erforderlichen Mindestberechtigungen für jeden Benutzer und jeden Prozess genau zu bestimmen. Altsysteme, schlecht dokumentierte Prozesse und sich ständig weiterentwickelnde Rollen erschweren es zusätzlich, einen detaillierten Überblick über die tatsächlichen Zugriffsanforderungen zu erhalten.

- Überprovisionierung und Privilegienausweitung. Privilegienausweitung (Privilege Creep) tritt auf, wenn Benutzer durch Rollenwechsel, temporäre Zuweisungen oder übermäßige Erstbereitstellung nach und nach Zugriffsrechte ansammeln, die sie nicht mehr benötigen. Im Laufe der Zeit entsteht so eine versteckte und wachsende Anzahl von Berechtigungen, die Unternehmen Risiken aussetzen, die Angriffsfläche vergrößern und die Wahrscheinlichkeit von Insider-Bedrohungen oder Kompromittierungen erhöhen.

- Einbindung der Führungskräfte. Bei der Umsetzung von POLP ist die Einbindung der Führungskräfte eine große Hürde. Führungskräfte konzentrieren sich oft auf die betriebliche Effizienz und sehen Zugriffsbeschränkungen möglicherweise als Hindernis für die Produktivität. Diese Wahrnehmung kann zu Widerstand führen, der durch Bedenken hinsichtlich möglicher Auswirkungen auf die geschäftliche Agilität und die allgemeine Benutzererfahrung genährt wird.

- Widerstand gegen Veränderungen. Die Implementierung von POLP stößt oft auf internen Widerstand, da Benutzer, die an umfassende Administratorrechte gewöhnt sind, neue Einschränkungen eher als Hindernisse denn als Schutzmaßnahmen wahrnehmen. Dieser Widerstand hat in der Regel seine Wurzeln in tief verwurzelten Gewohnheiten. Eine schlechte Kommunikation über die Gründe und Vorteile von Zugriffsbeschränkungen kann den Widerstand noch verstärken. Unzureichende frühzeitige Einbindung wichtiger Stakeholder in den Veränderungsprozess.

- Übermäßige Einschränkungen. Eine übermäßige Einschränkung des Zugriffs durch POLP kann manchmal nach hinten losgehen. Wenn Systeme zu stark gesperrt sind, fühlen sich Benutzer möglicherweise behindert und frustriert, was zu Umgehungslösungen und einem Anstieg der Helpdesk-Anfragen führt. In extremen Fällen kann dies zum Aufkommen von Schatten-IT führen, bei der Mitarbeiter auf nicht autorisierte Tools zurückgreifen, um Aufgaben zu erledigen, wodurch unbeabsichtigt Sicherheits- und Compliance-Risiken erhöht werden.

Verschiedene Kontentypen beim Prinzip mit geringsten Berechtigungen

Die folgenden Hauptkontotypen sind mit POLP assoziiert:

Superuser

Ein Superuser ist ein IT-Mitarbeiter, der uneingeschränkte Berechtigungen benötigt, damit er über vollständige Lese-, Schreib- und Ausführungsrechte verfügt und Änderungen im gesamten Netzwerk vornehmen kann. Dazu gehören die Installation von Software, das Ändern von Einstellungen und Dateien sowie das Löschen von Daten und Benutzern. Superuser-Konten verfügen über die höchsten Berechtigungen und werden nur den vertrauenswürdigsten Personen, in der Regel Systemadministratoren oder gleichwertigen Personen, zugewiesen. Das Superuser-Konto wird auch als Administratorkonto bezeichnet und oft als „Root“ bezeichnet.

Um zu verhindern, dass ihre Sitzungen gekapert werden, können Superuser in einigen Betriebssystemen den Befehl sudo in jedem Konto eingeben, wodurch das Konto vorübergehend einen einzelnen Befehl mit Superuser-Rechten ausführen kann. Idealerweise werden Superuser-Anmeldedaten nicht zum Anmelden verwendet. Da das Superuser-Konto die vollständige Kontrolle über das System hat, muss es vor unbefugtem Zugriff geschützt werden.

Privilegierte Benutzerkonten

Privilegierte Benutzer benötigen vorübergehend oder gelegentlich erweiterte Zugriffsrechte, um bestimmte, speziellere Aufgaben innerhalb ihrer Domäne ausführen zu können. Sie benötigen keine vollständige Systemkontrolle. Diese Konten können beispielsweise Zugriff auf die Verwaltung einer bestimmten Datenbank, die Administration einer bestimmten Anwendung oder die Durchführung bestimmter Netzwerkkonfigurationen umfassen. Die Berechtigungen sind direkt an die spezielle Rolle des Benutzers gebunden.

Benutzer mit minimalen Rechten (Least Privilege User, LPU)

Benutzer mit minimalen Rechten sind reguläre Konten mit den eingeschränktesten Zugriffsrechten und oft den niedrigsten Berechtigungen innerhalb des Unternehmens. In einer Organisation verfügen Benutzer häufig über erweiterte Zugriffsrechte auf das Netzwerk und die darin gespeicherten Daten. Wenn ein LPU-Konto eingerichtet wird, verfügt der Benutzer über eingeschränkte Berechtigungen und kann nur bestimmte Aufgaben ausführen, beispielsweise im Internet surfen oder E-Mails lesen. Dadurch wird es für böswillige Angreifer schwierig, ein LPU-Konto zu missbrauchen und Schaden anzurichten.

Eine weitere Möglichkeit, den Benutzerzugriff zu kontrollieren, ist die Implementierung eines Konzepts namens Privilege Bracketing. Dieser Ansatz ermöglicht Benutzern den Zugriff auf Administratorkonten für die kürzeste Zeit, die zur Erledigung der jeweiligen Aufgabe erforderlich ist. Diese Funktion kann über eine spezielle automatisierte Software verwaltet werden, um sicherzustellen, dass der Zugriff nur für den angegebenen Zeitraum gewährt wird.

Gastkonten

Diese Konten sind für externe Benutzer wie Auftragnehmer oder temporäre Mitarbeiter konzipiert und bieten eingeschränkten und zeitlich begrenzten Zugriff auf bestimmte Ressourcen. Sie verfügen über noch weniger Berechtigungen als LPUs. Diese Konten sollten genau überwacht und sofort deaktiviert werden, sobald der Zugriff nicht mehr erforderlich ist.

Für Gastkonten müssen Unternehmen außerdem strenge Onboarding- und Offboarding-Verfahren befolgen, um dauerhaften Zugriff oder Compliance-Lücken zu vermeiden. Einige Unternehmen verwenden auch Dienstkonten für automatisierte Prozesse und Just-in-Time-Konten, die nur bei Bedarf vorübergehend erweiterte Berechtigungen gewähren.

Was bedeutet schleichende Rechteausweitung (Privilege Creep)?

Schleichende Rechteausweitung (Privilege Creep) bezeichnet die Tendenz von Softwareentwicklern, nach und nach mehr Zugriffsrechte zu vergeben, als für die Arbeit der einzelnen Mitarbeiter erforderlich sind. Dies geschieht häufig, wenn einem Benutzer Zugriffsrechte gewährt werden, die später nicht wieder entzogen werden.

Beispielsweise benötigen Mitarbeiter, die befördert werden, möglicherweise weiterhin temporäre Zugriffsrechte auf bestimmte Systeme für ihre alten Aufgaben. Sobald sie sich jedoch in ihrer neuen Position eingearbeitet haben, werden weitere Zugriffsrechte hinzugefügt, und bestehende Berechtigungen werden oft nicht widerrufen. Diese unnötige Anhäufung von Rechten kann erhebliche Cybersicherheitsrisiken verursachen und zu Datenverlust oder -diebstahl führen. In der Vergangenheit war dies häufig auch bei Auszubildenden der Fall, die im Laufe ihre Ausbildung viele Abteilungen durchwandern und immer wieder andere Berechtigungen benötigen.