IRStone - stock.adobe.com

So richten Sie ein VLAN für Unternehmensnetzwerke ein

Admins nutzen VLANs, um die Netzwerksicherheit und -leistung zu verbessern. Wir zeigen, wie Sie ein VLAN einrichten, und geben Tipps zu Best Practices und Troubleshooting.

Ein virtuelles LAN (VLAN) ist eine logische Unterteilung eines Netzwerks, die es Geräten ermöglicht, so zu kommunizieren, als wären sie mit einem einzigen Switch verbunden. Diese Unterteilungen sind für die Netzwerksicherheit, -leistung und -organisation von entscheidender Bedeutung.

Dieser Artikel erläutert die Probleme, die VLANs lösen, und beschreibt die Schritte zur VLAN-Konfiguration.

Warum sollte man VLANs nutzen?

Wenn Administratoren beginnen, ein Netzwerk zu konfigurieren, unterteilen sie es meistens in kleinere, besser verwaltbare Teile. Netzwerkadministratoren partitionieren Netzwerke aus verschiedenen Leistungs- und Designgründen. Dazu gehören unter anderem folgende Aspekte:

- Sicherheit: Traffic, der in einem bestimmten Netzwerksegment isoliert wird, kann Lauschangriffe erschweren oder begrenzen.

- Performance: Traffic, der in einem bestimmten Netzwerksegment isoliert wird, kann Probleme mit Netzwerküberlastungen verringern.

- Administrierbarkeit. Ein besser verwaltbares Netzwerk bietet eine flexiblere physische Netzwerkinfrastruktur, eine einfachere Delegierung von administrativen Berechtigungen auf Segmentbasis und eine einfachere Integration von physischen Remote-Standorten, wie Zweigstellen.

Bei der traditionellen Netzwerksegmentierung werden Router verwendet, um Subnetze zu isolieren, wobei jedes Segment eine eigene Adresse besitzt, zum Beispiel 192.168.2.0/24. Clients innerhalb desselben Subnetzes kommunizieren über Switches, während für die Kommunikation zwischen Subnetzen ein Router oder ein Layer 3 Switch erforderlich ist.

Diese Segmentierung sorgt für eine logische Trennung zwischen den Subnetzen. Je nachdem, wie das Netzwerk segmentiert ist – basierend auf der physischen Verkabelung, der Etage oder der Abteilung –, kann die Segmentierung jedoch zu Problemen mit der physischen Konnektivität führen. Einmal angenommen, der stellvertretende Vertriebsleiter eines Unternehmens möchte in ein Eckbüro umziehen, während der Rest des Teams im Untergeschoss arbeitet. Netzwerktechnisch ausgedrückt, arbeitet das Subnetzdesign auf OSI-Layer 3, wo die IP-Adressierung und das Routing stattfinden.

Wie können nun VLANs helfen, diese Probleme zu lösen, und wie sehen die Konfigurationsschritte aus? Im Gegensatz zum typischen Subnetting operieren VLANs auf OSI-Layer 2. Anstatt den Traffic anhand logischer IP-Adressen zu identifizieren, arbeiten VLANs mit Daten, die auf physischen MAC-Adressen basieren. Diese sind wiederum Netzwerkkarten (Network Interface Card, NIC) zugewiesen.

Einfach ausgedrückt: VLANs gruppieren Systeme nach MAC-Adressen statt nach IP-Adressen.

So funktionieren VLANs

Netzwerkadministratoren müssen die generelle Funktionsweise und Struktur einer VLAN-Umgebung verstehen, bevor sie Switches für deren Unterstützung konfigurieren können.

Netzwerkpakete, die von einem Computer gesendet werden, verfügen über vier Adressen:

- Quell-MAC-Adresse: Die MAC-Adresse der NIC.

- Quell-IP-Adresse: Die IP-Adresse der NIC.

- Ziel-MAC-Adresse: Die MAC-Adresse des nächsten Geräts, das das Paket verarbeitet, in der Regel ein Switch oder Router.

- Ziel-IP-Adresse: Die IP-Adresse des Zielsystems.

Typischerweise ist nur ein Gerät mit dem jeweiligen physischen Switch-Port verbunden.

Netzwerkadministratoren müssen zwei oder mehr VLANs auf den Switches definieren, jedem VLAN eine Netzwerk-ID zuweisen und die entsprechenden physischen Ports mit einem der VLANs verbinden.

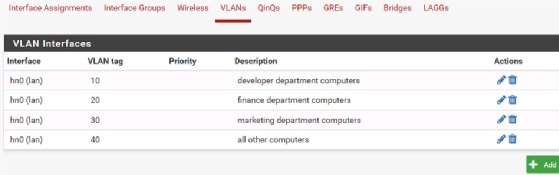

Ein Administrator könnte beispielsweise VLANs für die Abteilungen in einem Unternehmensnetzwerk erstellen:

- Entwicklerteam: Netzwerkadministratoren isolieren diese Abteilung im Allgemeinen aus Sicherheitsgründen.

- VLAN 10: Netzwerk-ID 192.168.10.0/24, Name dev-vlan.

- Finanzabteilung. Netzwerkadministratoren isolieren auch diese Abteilung in der Regel aus Sicherheitsgründen.

- VLAN 20: Netzwerk-ID 192.168.20.0/24, Name fin-vlan.

- Marketingteam. Netzwerkadministratoren isolieren diese Abteilung üblicherweise aus Gründen der Kapazitätsplanung, da sie häufig große Multimediadateien erzeugt, die die Netzwerkleistung beeinträchtigen.

- VLAN 30: Netzwerk-ID 192.168.30.0/24, Name mar-vlan.

- Alle übrigen Mitarbeitercomputer. Netzwerkadministratoren isolieren die verbleibenden Rechner in einer allgemeinen Gruppe.

- VLAN 40: Netzwerk-ID 192.168.40.0/24, Name prod-vlan.

Als Nächstes entscheiden Netzwerkadministratoren, welche Computer mit welchen physischen Ports an den einzelnen Switches verbunden werden. Wenn Computer Dev1 mit Port 9 auf Switch A verbunden wird, verbinden sie diesen Port mit VLAN 10. Wenn Computer Fin3 mit Port 8 auf Switch A verbunden wird, verbinden sie diesen Port mit VLAN 20. Wenn Computer Mar7 mit Port 10 auf Switch A verbunden wird, fügen sie ihn zu VLAN 30 hinzu.

Netzwerkadmins müssen dies für jeden Switch durchführen. Sie konfigurieren auch Trunk-Verbindungen zwischen Switches, was die Kommunikation zwischen Switches innerhalb eines VLANs ermöglicht.

Einer der Vorteile eines VLANs besteht darin, dass die Geräte innerhalb des VLANs nur mit anderen Geräten im selben Segment kommunizieren können. Beispielsweise kommunizieren Clients, die mit Switch-Ports verbunden sind, die VLAN 10 zugewiesen sind, nur mit anderen Geräten in VLAN 10, unabhängig davon, welchen Switch der Host verwendet. Admins können bei Bedarf auch einen für alle Subnetze konfigurierten Router anschließen, um den Traffic zwischen ihnen zu ermöglichen und zu steuern.

Erste Schritte mit VLANs

Die initialen Konfigurationsschritte für VLANs unterstützen Administratoren bei der Planung und Erstellung des Netzwerkdiagramms. Diese zwei Schritte sind für eine erfolgreiche VLAN-Konfiguration von entscheidender Bedeutung.

1. Planen Sie die VLAN-Konfiguration

Machen Sie sich zunächst mit den Zielen der Netzwerksegmentierung vertraut. Warum möchte das Unternehmen das Entwicklerteam isolieren? Warum sollte das Unternehmen Netzwerktransfers der Marketingabteilung auf bestimmte Rechner beschränken?

Die Antworten hängen wahrscheinlich mit der Netzwerksicherheit und -leistung zusammen, aber Administratoren müssen sich über ihre Ziele im Klaren sein, bevor sie mit der Segmentierung beginnen. Es gilt, die besonderen Anforderungen der Umgebung an die Steuerung des Netzwerk-Traffics zu berücksichtigen.

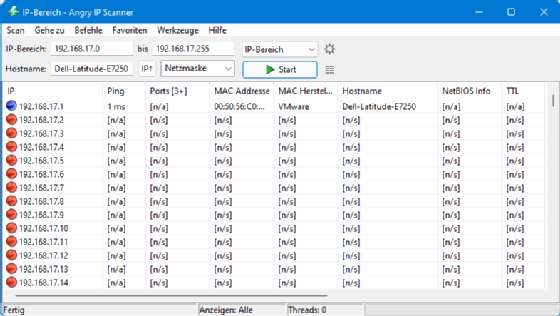

2. Erstellen Sie eine Netzwerkübersicht, und entfernen Sie Fehlkonfigurationen sowie unerwartete Geräte

Eine genaue Netzwerkübersicht oder Netzwerkkarte ist für die Netzwerkadministration unverzichtbar. Netzwerkübersichten sind nützlich für Planung, Security Incident Response und Troubleshooting. Verwenden Sie Tools wie Nmap, um sich ein vollständiges Bild vom Netzwerk zu verschaffen.

Auf dieser Grundlage sollten Admins ein Netzwerkdiagramm erstellen, das alle Router, Switches und IP-Subnetze enthält. Sie müssen relevante Netzwerkservices wie DNS-Namensauflösung und IP-Adresszuweisung über DHCP einbeziehen.

Wie Sie ein VLAN einrichten

Stellen Sie per Secure Shell (SSH) oder HTTPS eine Verbindung zu den Switches her. Netzwerkadministratoren können je nach Switch-Schnittstelle eine webbasierte grafische Oberfläche (GUI) oder Befehle in der Kommandozeile (Command-line Interface, CLI) verwenden.

Authentifizieren Sie jeden Switch, und erstellen Sie die VLANs entsprechend der Netzwerkübersicht. Die einzugebenden Befehle entsprechen im Aufbau exemplarisch den nachstehenden Schritten.

Um ein neues VLAN zu erstellen und dessen Konfigurationsschnittstelle auszuwählen, geben Sie Folgendes ein:

switch(config)# vlan 10

switch(config-vlan)# name dev-vlan

Um die VLAN-Einstellungen zu überprüfen, tippen Sie diesen Befehl ein:

switch# show vlan

Wiederholen Sie diese Schritte für jeden Switch.

Erstellen Sie VLAN-Verbindungen zwischen Switches, indem Sie Trunks festlegen. Rufen Sie den Konfigurationsmodus der Schnittstelle auf, und legen Sie sie als Trunk fest.

switch(config)# interface gigabitethernet 1/0/1

switch(config-if)# switchport mode trunk

Um anzugeben, welche VLANs den Trunk nutzen können, geben Sie Folgendes ein:

switch(config-if)# switchport trunk allowed vlan 10,20,30,40

In diesem Beispiel werden alle VLANs aktiviert.

Überprüfen Sie die Trunk-Konfiguration.

switch# show interfaces trunk

Verbinden Sie anschließend die einzelnen physischen Switch-Ports über die GUI oder CLI mit einem VLAN. Die Befehle variieren je nach Switch-Betriebssystem, sollten jedoch dem folgenden Beispiel ähneln. Um den Zugriffsmodus zu aktivieren und die Schnittstelle GigabitEthernet 0/1 zu VLAN 10 hinzuzufügen, tippen Sie Folgendes ein:

switch(config)# interface gigabitethernet 0/1

switch(config-if)# switchport mode access

switch(config-if)# switchport access vlan 10

Speichern Sie die Änderungen mit dem entsprechenden Befehl für den Switch, zum Beispiel:

switch# copy running-config startup-config

Vergessen Sie nicht, die Konfiguration mit Tools wie Wireshark und tcpdump zu testen, um den Traffic abzufangen und zu gewährleisten, dass die Adressierung und das VLAN-Tagging wie erwartet funktionieren.

Webbasierte Verwaltung

Die meisten Switches ermöglichen eine webbasierte Verwaltung für Aufgaben wie das Erstellen von VLANs. Diese Schnittstellen lassen sich in der Regel einfacher bedienen.

Netzwerkadministratoren sollten daran denken, ihre Switches aus Sicherheitsgründen über eine HTTPS-Verbindung statt über eine einfache HTTP-Sitzung zu verwalten. Die Schnittstellen für die VLAN-Konfiguration variieren, die allgemeinen Schritte bleiben jedoch gleich.

VLAN-Monitoring

Netzwerkadministratoren sollten eine Routine für das Monitoring der VLAN-Konfiguration einrichten, um sicherzustellen, dass die Zuweisungen der Switch-Ports immer genau stimmen und das Trunking ordnungsgemäß funktioniert. Zudem müssen sie im Rahmen der Change-Management-Prozesse neue Switches, Subnetze oder Hosts zur allgemeinen VLAN-Struktur hinzufügen. Andernfalls besteht die Gefahr von isolierten Hosts oder Subnetzen, was zu Anfragen an den Help Desk und Troubleshooting-Maßnahmen führen kann.

Sicherheitsoptionen für VLANs und Switches

Es gibt etliche Sicherheitsoptionen, die dabei helfen, VLANs und Switches zu verwalten. Es empfiehlt sich, die folgenden VLAN-Sicherheitsoptionen in Betracht zu ziehen:

- Implementieren Sie Portsicherheit: Weisen Sie bestimmten Switch-Ports MAC-Adressen zu, um unbekannte und nicht autorisierte Geräte zu vermeiden.

- Schützen Sie administrative Verbindungen: Kontrollieren Sie Admin-Verbindungen und -Berechtigungen für die VLAN-Infrastruktur.

- Nutzen Sie SSH und HTTPS für administrative Verbindungen: Verwenden Sie keine unverschlüsselten Admin-Verbindungen zu Switches, und ändern Sie den standardmäßigen Kontonamen und das Standardpasswort.

- Konfigurieren Sie VLAN-Trunk-Zuweisungen: Weisen Sie VLANs nur den spezifischen Trunks zu, die sie benötigen, um zu verhindern, dass Traffic unnötigerweise über jede Schnittstelle läuft.

- Konfigurieren Sie ein Admin-VLAN: Isolieren Sie den Verwaltungs- und Konfigurations-Traffic vom Produktions-Traffic.

- Konfigurieren Sie ein Gast-VLAN: Steuern und isolieren Sie Gastgeräte im Netzwerk.

- Deaktivieren Sie ungenutzte Ports: Deaktivieren Sie nicht verwendete Ports, um unerwartete und nicht autorisierte Geräte an leeren Ports zu vermeiden. Die meisten Switches unterstützen diese Funktion.

VLAN-Troubleshooting

Der Großteil des VLAN-Troubleshootings betrifft die Überprüfung der Konfiguration. Beginnen Sie auf der Host-Ebene. Dann arbeiten Sie sich zur VLAN-Architektur vor. Netzwerkadministratoren können sich an den folgenden allgemeinen Schritte orientieren:

- Stellen Sie sicher, dass die Netzwerkkarte des Clients ordnungsgemäß funktioniert und eine stabile Verbindung zum Switch hat.

- Überprüfen Sie, ob die Ports dem richtigen VLAN zugewiesen sind. Dies ist insbesondere nach bestimmten Troubleshooting-Maßnahmen wichtig. Angenommen, ein Netzwerkadministrator hat die Netzwerkverbindung eines Clients von einem Switch-Port auf einen anderen verschoben – dabei könnte er versehentlich ein anderes VLAN ausgewählt haben.

- Überprüfen Sie die VLAN-Trunking-Einstellungen, um zu gewährleisten, dass die Switches problemlos kommunizieren können.

- Kontrollieren Sie, ob die VLAN-Namen auf allen Switches korrekt sind.

- Überprüfen Sie, ob Routing-Probleme vorliegen, vor allem, ob die Paketfilter und Routing-Tabellen korrekt sind.

Netzwerkadministratoren sollten besonders vorsichtig sein, wenn sie MAC-Adressfilter verwenden, um bestimmte NICs bestimmten Switch-Ports zuzuweisen. Wenn ein Mitarbeiter des Desktop-Supports zur Fehlerbehebung eine NIC austauscht, könnte das Netzwerkteam Probleme mit der VLAN-Portzuweisung bekommen.

Fazit

VLANs stellen einen wesentlichen Bestandteil der heutigen Netzwerkinfrastruktur dar. Sie verbessern die Möglichkeiten von Netzwerkadministratoren zur Verwaltung des Traffics, Erhöhung der Sicherheit und Optimierung der Performance erheblich. Die meisten Switches bieten eine relativ einfache Schnittstelle, um VLANs zu erstellen, Ports VLANs zuzuweisen und VLAN-Trunks zwischen Switches einzurichten, was eine flexible Konfiguration ermöglicht.

Admins müssen ihre Netzwerke daraufhin analysieren, inwieweit VLANs ihre aktuelle Konfiguration verbessern können. Wenn ein Unternehmen bereits VLANs für das Traffic-Management einsetzt, sollten Netzwerkteams die Konfiguration kontrollieren, um zu gewährleisten, dass sie mit maximaler Leistung arbeitet.