THAWEERAT - stock.adobe.com

Welche Vorteile bietet ein Identity and Access Management?

Zugangsdaten gehören zu den großen Sicherheitsrisiken in Unternehmen. Ein ordentliches Identitäts- und Zugriffsmanagement reicht von Zugangskontrolle bis Passwortverwaltung.

Wenn vor einigen Jahren Anwender in Unternehmen Zugriff auf eine bestimmte Anwendung oder Zugang zu einer bestimmten Ressource benötigten, dann erhielten sie von der IT-Abteilung meist die Zugangsdaten in Form von Benutzername und Passwort für genau diesen einen erforderlichen Zugang. Und diese Zugangsdaten waren ebenfalls genau an diesen Zugang gebunden.

Bis zu einer gewissen Anzahl von Anwendungen und Diensten war das eine ganz praktikable Vorgehensweise. Aber nach relativ kurzer Zeit hatten die Endanwender im Unternehmen eine ganz erhebliche Anzahl von Konten zu verwalten. Und für alle diese Konten mussten sie sich Benutzernamen, die auch noch möglichst nicht einer einheitlichen Vorgehensweise folgen, sowie die zugehörigen Passwörter merken. Da die Verwendung von Passwortsafes bei Anwendern bis heute noch nicht die Regel ist, wurden sich die Kontoinformationen auf unterschiedlichste Weise gemerkt, auch mit den in Anekdoten an Sicherheitsstammtischen oft zitieren Haftnotizen. Aus Security-Aspekten eine wenig beruhigende Situation. Kein Wunder also, dass IT-Abteilungen für Lösungen offen waren, die wachsende Anzahl von Benutzerkonten besser zu verwalten. Eine Antwort auf die Situation ist das Identitäts- und Zugriffsmanagement. (IAM, Identity and Access Management).

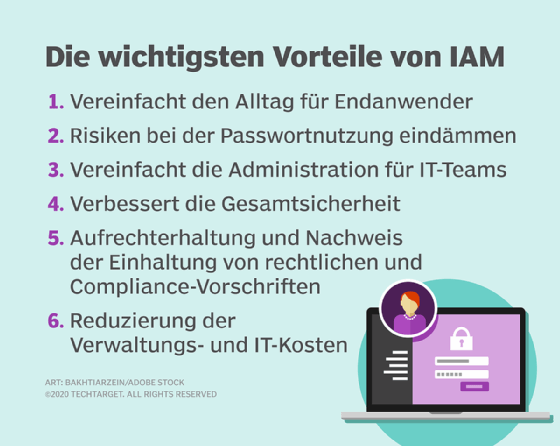

Kurz gesagt ist IAM ein Rahmenwerk aus Prozessen, Richtlinien und Systemen, mit denen digitale Identitäten auf sichere und optimierte Weise verwaltet werden. Nachfolgend eine Übersicht über die wichtigsten Vorteile der Identitäts- und Zugriffsverwaltung für Benutzer, Sicherheitsadministratoren und Unternehmen.

Das Leben der Endanwender vereinfachen

IAM-Systeme ermöglichen Benutzern – Mitarbeitern, Dritten, Auftragnehmern, Gästen, Kunden, Lieferanten und Partnern – den Zugriff auf Unternehmenssysteme, unabhängig davon, wo sie sich befinden, wie spät es ist und oft auch unabhängig davon, welche Geräte sie verwenden.

Anstatt dass Benutzer Dutzende von Konten für verschiedene Unternehmensanwendungen oder Ressourcen verwalten müssen, können IT-Administratoren mithilfe von IAM-Systemen für jeden Benutzer eine eindeutige digitale Identität mit einem einzigen Satz von Anmeldedaten erstellen.

Wenn Mitarbeiter aus ihren Konten ausgesperrt sind und stundenlang auf Hilfe warten, um ihre Passwörter zurückzusetzen oder wieder Zugriff zu erhalten, kann dies zu Produktivitätsverlusten und damit zu finanziellen Folgen führen.

Mit einer Authentifizierungsmethode namens Single Sign-On (SSO) können Benutzer mit ihrer eindeutigen Identität auf Cloud-basierte, SaaS-, webbasierte und virtuelle Anwendungen zugreifen. Von Produktivitätsanwendungen wie Microsoft 365 oder Salesforce bis hin zu Kollaborationsanwendungen wie Zoom oder Dateifreigabediensten – SSO vereinfacht Authentifizierungsprozesse und verbessert die Benutzererfahrung.

Probleme mit Passwörtern eindämmen

IAM-Systeme vereinfachen nicht nur die Anmeldung und steigern die Produktivität, sondern reduzieren auch das Risiko, dass Benutzer Passwörter auf unsichere Weise aufbewahren.

Apropos Passwörter: Kompromittierte Benutzeranmeldedaten sind heute eine der häufigsten Ursachen für Datenverletzungen. Viele IAM-Systeme bieten Passwortverwaltungsfunktionen, mit denen Sicherheitsadministratoren bewährte Verfahren für Passwörter durchsetzen können, zum Beispiel Mindestlängen und starke Authentifizierungsmaßnahmen wie Multifaktor-Authentifizierung, Biometrie oder rollenbasierten Zugriff.

Die Arbeit von Sicherheitsteams vereinfachen

Neben der Absicherung eines Unternehmens besteht einer der größten Vorteile des Identitäts- und Zugriffsmanagements darin, dass IAM-Systeme die Effizienz und Effektivität von Sicherheitsteams verbessern. IT-Administratoren können IAM nutzen, um Zugriffsrechte auf der Grundlage vordefinierter Benutzerrollen zu vergeben. Dies verringert nicht nur die Wahrscheinlichkeit, dass unbefugten Benutzern Zugriffsrechte gewährt werden, sondern reduziert auch die Zeiten für die Einarbeitung und Abmeldung von Benutzern erheblich.

Die Verwaltung privilegierter Benutzerzugriffsrechte ist dabei ein wichtiger Bestandteil. Um den Zugriff auf Ressourcen zu verhindern, können Sicherheitsadministratoren das Prinzip der geringsten Berechtigungen (POLP) auf Benutzerrollen anwenden. So wird sichergestellt, dass Mitarbeiter, Auftragnehmer, Gäste und Partner schnell und einfach mit genau den Zugriffsrechten ausgestattet werden, die sie für ihre Aufgaben benötigen.

SSO-Funktionen werden in der Regel nur für ein Unternehmen und die damit verbundenen IT-Systeme verwendet. Die föderierte Identitätsverwaltung, zu der auch SSO gehört, verknüpft Benutzeridentitäten über mehrere Organisationen hinweg. Mit der föderierten Identitätsverwaltung können Unternehmen und Partner ihre Gemeinkosten senken, indem sie eine einzige Anwendung für alle Benutzeridentitäten gemeinsam nutzen.

Die Sicherheit im gesamten Unternehmen verbessern

Mit IAM-Systemen können Sicherheitsadministratoren Sicherheitsrichtlinien für alle Unternehmenssysteme, Plattformen, Anwendungen und Geräte durchsetzen. Dies ist unerlässlich, um Authentifizierungs- und andere Sicherheitsmaßnahmen durchzusetzen und eine schleichende Ausweitung von Berechtigungen (Privilege Creep) zu verhindern.

Mit unternehmensweiten IAM-Richtlinien lassen sich Verstöße leichter erkennen, unangemessene Zugriffsrechte entfernen und bei Bedarf Zugriffsrechte widerrufen. Außerdem werden potenzielle interne Bedrohungen eingeschränkt, da Mitarbeiter nur auf die Systeme zugreifen können, die sie für ihre spezifischen Aufgaben benötigen, und ohne Genehmigung oder Rollenänderung keine Berechtigungen erweitern können.

Viele moderne IAM-Systeme nutzen Automatisierung, KI und maschinelles Lernen sowie Identitätsanalysefunktionen, die auffällige Aktivitäten erkennen und automatisch blockieren.

Durch den Einsatz eines IAM-Systems können IT-Abteilungen außerdem nachweisen, wo und wie Benutzeranmeldedaten verwendet werden, und Administratoren können bei einer Datenverletzung leichter feststellen, auf welche Daten zugegriffen wurde und welche Daten möglicherweise kompromittiert wurden.

IAM-Systeme funktionieren sowohl auf mitarbeiter- als auch auf unternehmenseigenen Geräten und über die Cloud hinweg. Sie werden auch zunehmend zu einem integralen Bestandteil bei IoT-Systemen, da vernetzte Geräte immer häufiger auf Unternehmenssysteme zugreifen. IAM ist entscheidend für die Zuweisung eindeutiger Identitäten zu vernetzten Geräten, die Überwachung der Daten, auf die diese zugreifen, und die Durchsetzung von Sicherheitsrichtlinien in IoT-Umgebungen.

Einhaltung gesetzlicher Vorschriften aufrechterhalten und nachweisen

Viele Vorschriften, darunter DSGVO, NIS2, der Sarbanes-Oxley Act, HIPAA und PCI DSS enthalten Bestimmungen zu Datensicherheit, Datenschutz und -schutz, die in direktem Zusammenhang mit IAM stehen. Um die Einhaltung dieser Vorschriften nachzuweisen, müssen Unternehmen die Schutzmaßnahmen für ihre Daten verstehen und überprüfen können, darunter wer Zugriff auf diese Daten hat, wie dieser Zugriff geschützt ist, wie der Zugriff widerrufen werden kann und wie Passwörter verwaltet werden.

Bei einer Compliance-Prüfung helfen IAM-Systeme IT-Administratoren auch dabei, nachzuweisen, wo und wie Benutzeranmeldedaten verwendet werden, und zu belegen, dass Unternehmensdaten durch geeignete Kontrollen geschützt sind.

Verwaltungs- und IT-Kosten reduzieren

Da IAM-Systeme die Verwaltung für Helpdesk-Mitarbeiter und Administratoren vereinfachen, kann die Zeit, die früher für Routineaufgaben wie die Unterstützung von Benutzern mit gesperrten Konten aufgewendet wurde, nun für wichtigere Aufgaben genutzt werden.

Die Konsolidierung von Benutzerkonten zu einzelnen Identitäten trägt nicht nur zur Verhinderung von Datenverletzungen bei, sondern kann auch andere Unternehmensausgaben senken. So lassen sich beispielsweise durch die Verwendung von Verbundidentitäten Kosten für die Verwaltung von Identitäten in mehreren – oft älteren – Anwendungen einsparen.

Menschliche Fehler reduzieren

Die Bereitstellung von Zugriffsrechten kann zwar manuell erfolgen, IAM-Systeme bieten jedoch ein Maß an Kontrolle und Genauigkeit, das für Menschen allein nur schwer zu erreichen ist. Ein vielbeschäftigter IT-Administrator könnte beispielsweise einem neuen Mitarbeiter oder jemandem, der eine neue Position übernimmt, zu viele Zugriffsrechte gewähren, weil er seine lange To-do-Liste abarbeiten muss oder weil der Personalverantwortliche ihm keine ausreichenden Informationen über die erforderlichen Zugriffsrechte gegeben hat.

Ein klar definierter IAM-Prozess kann Fehler und Spekulationen reduzieren. Aus Sicht der Cybersicherheit ist dies von großer Bedeutung. Wenn Cyberkriminelle auf ein Konto mit zu weitreichenden Berechtigungen stoßen, kann ein einfacher Sicherheitsverstoß zu einem schwerwiegenden Cyberangriff werden. Ein IAM-Tool sollte sicherstellen können, dass die Berechtigungen einer Person auf die Daten und Anwendungen beschränkt sind, die sie zur Erfüllung ihrer spezifischen Aufgaben benötigt.