Sergey Nivens - stock.adobe.com

Wie können Unternehmen Zugriffsrechte richtig überprüfen?

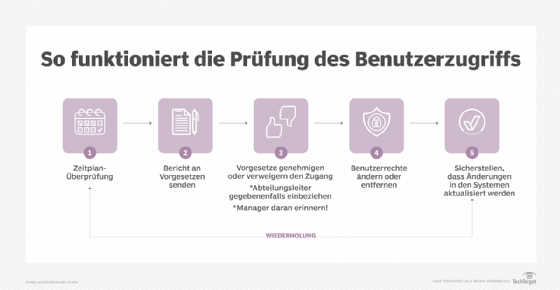

Die Überprüfung der Berechtigungen für Anwender stellt sicher, dass nur autorisierte Nutzer Zugang zu wichtigen Daten und Systemen haben. Eine schrittweise Herangehensweise hilft.

Regelmäßig zu überprüfen und zu kontrollieren, welche Mitarbeiter Zugriff auf welche Systeme und Daten haben, gehört nicht nur zum Einmaleins der Unternehmenssicherheit. Es ist auch aus Compliance-Gründen schlicht unabdingbar. Ob DSGVO (Datenschutz-Grundverordnung), PCI DSS, HIPAA oder der Sarbanes-Oxley Act, nahezu alle Vorgaben haben verbindliche Anforderungen für die Überprüfung des Benutzerzugriffs. Werden die Zugriffsberechtigungen nicht regelmäßig auf den Prüfstand gestellt, kann das für Unternehmen unangenehme Folgen haben.

Anwender mit zu hohen Berechtigungen sorgen jedoch für größere Risiken als nur das Nichteinhalten von Vorschriften. Derartige Rechte können Datenverluste und Datenschutzverletzungen begünstigen. Um diesen Problemen entgegenzuwirken, ist es wichtig, den Anwenderzugriff zu überprüfen.

Wofür steht die Überprüfung des Benutzerzugriffs und der Zugriffsberechtigungen

Viele Unternehmen setzen auf unterschiedliche Mechanismen bei der Absicherung in Sachen IAM (Identity and Access Management). Sei es nun die rollenbasierte Zugriffskontrolle (RBAC, Role Based Access Control) oder das Prinzip der geringsten Privilegien beziehungsweise Rechtevergabe (POLP, Principle of least Privilege). Aber was passiert eigentlich, nachdem diese Mechanismen einmal eingeführt sind?

Man denke nur an die Mitarbeiter, die das Unternehmen, aus welchen Gründen auch immer, im Laufe eines Jahres verlassen haben. Hinzu kommen jene, die die Abteilung oder ihre Rolle gewechselt haben. Dies kann sich nach einem bestimmten Zeitraum zu einer beachtlichen Anzahl an Veränderungen summieren. Betrachtet man nun die Daten, Anwendungen und Systeme, zu denen diese Mitarbeiter Zugang hatten oder haben, kann da schnell ein Risiko entstehen. Möglicherweise verfügen ausgeschiedene Mitarbeiter noch über Zugang zu relevanten Informationen des Unternehmens. Aber auch Mitarbeiter im Unternehmen, bei denen sich Benutzerrechte akkumuliert haben, können ein Sicherheitsrisiko darstellen.

Bei der Überprüfung des Benutzerzugriffs werden die Rechte aller Personen, die Zugang zu Unternehmenssystemen und -daten haben, in regelmäßigen Abständen überprüft. Zu diesen Benutzern können Mitarbeiter, Lieferanten, Partner, Dienstleister und Dritte gehören.

Die Überprüfung von Benutzerkonten, oder auch Rezertifizierung von Zugriffsrechten beziehungsweise Berechtigungsprüfung ist von entscheidender Bedeutung für die Überwachung, Verwaltung und Prüfung des Lebenszyklus von Benutzerkonten. Dieser reicht von der Erstellung der Konten bis zu deren Stilllegung mit allen Zwischenstufen.

Die Überprüfung des Benutzerzugang sollte mit einer genau definierten Richtlinie für den Vorgang einhergehen. Diese Prüfung sollten regelmäßig durchgeführt werden, um potenziellen Sicherheitsproblemen vorzubeugen.

Warum sind Überprüfungen des Nutzerzugangs wichtig?

Die Überprüfung von Benutzerkonten, auch bekannt als Kontorezertifizierung, Rezertifizierung von Zugriffsrechten oder Berechtigungsprüfung, ist entscheidend für die Überwachung, Verwaltung und Prüfung des Lebenszyklus von Benutzerkonten von der Erstellung bis zur Beendigung - und überall dazwischen.

Regelmäßige Überprüfungen des Benutzerzugriffs als Teil eines Cyberhygieneprogramms für Unternehmen können das Risiko von Datenverlusten und Datenschutzverletzungen verringern, indem sie sicherstellen, dass Benutzer nur Zugriff auf die Daten und Systeme haben, die sie für ihre Arbeit benötigen. Sie können auch dazu beitragen, unbefugten Zugriff, die Ausweitung von Privilegien und Angriffe auf Privilegien einzudämmen.

Typische Risiken bei Zugriffsberechtigungen

Falsche Zugriffsrechte können zu böswilligen Angriffen oder internen Fehlern führen, die sich ganz erheblich auf das Unternehmen, den Geschäftsbetrieb und damit auf das wirtschaftliche Ergebnis auswirken können. Zu den üblichen Risiken, die mit Zugriffsrechten verbunden sind, gehören die folgenden:

- schleichende Rechteausweitung (Privilege Ceep)

- Angriffe zur Privilegienerweiterung (Privilege Escalation)

- unangemessener oder unbefugter Zugriff ist möglich

- Betrug

- Zugriffsmissbrauch

- interne Bedrohungen, sowohl böswillig als auch unabsichtlich zufällig

- Fehlkonfiguration von Konten

- veraltete Zugriffsrichtlinien für Benutzer

Es existieren mannigfaltige Gründe, warum Anwender zu viele Berechtigungen und Privilegien erhalten. Dies geschieht beispielsweise, wenn Mitarbeiter ihre Rolle im Unternehmen verändern und ihre Zugriffsrechte nicht an die neue Tätigkeit angepasst wird. Auch wenn Mitarbeiter kündigen oder entlassen werden, muss sichergestellt sein, dass sie nicht ihre Zugriffsrechte behalten. Eine typische Quelle für Probleme bei den Berechtigungen sind ebenfalls Fusionen und Übernahmen von Unternehmen.

Bewährte Praktiken bei der Überprüfung des Benutzerzugangs

Führen Sie die folgenden Schritte durch und wenden Sie die folgenden bewährten Verfahren an, um einen reibungslosen und effektiven Prozess zur Überprüfung des Benutzerzugangs zu gewährleisten.

Saubere Richtlinien definieren

Eine Richtlinie zur Verwaltung des Benutzerzugriffs sollte mindestens folgende Punkte umfassen:

Ein Inventar der Unternehmensressourcen. Führen Sie auf, auf welche Ressourcen Anwender im Unternehmen Zugriffsrechte erhalten können. Dokumentieren Sie alle Datenbanken, Anwendungen, Systeme, Netzwerke, Betriebssysteme, Rechenzentren, Räume, Gebäude und so weiter.

Eine Liste der Eigentümer für jedes Asset. Identifizieren Sie den/die Eigentümer der einzelnen Assets. Dabei kann es sich um einen Abteilungsleiter, einen Kostenstellenverantwortlichen, einen Administrator oder ein IT-Team handeln. Die Eigentümer sollten dann eine detaillierte Liste der Arten von Daten und zugänglichen Inhalten in ihren Beständen vorlegen, die den Zugriffsebenen und Rollen zugeordnet werden.

Beschreibungen von Benutzerzugriffsebenen und Rollen. Weisen Sie die Aufgaben und Verantwortlichkeiten und die damit notwendigen Zugriffsberechtigungen zu. Dies sollte auf einer sehr granularen Ebene erfolgen. So benötigen beispielsweise einige Mitarbeiter nur Lesezugriff auf Daten, um ihre Aufgaben erfüllen zu können. Andere benötigen Bearbeitungsfunktionen und wieder andere müssen auch in der Lage sein, Daten zu löschen. Um nur die wirklich notwendigen Rechte zu vergeben, ist es wichtig hier potenzielle Sicherheitslücken zu schließen.

Dies ist auch ein guter Zeitpunkt, um die einzelnen Ressourcen zu bewerten und ihnen Risikowerte zuzuweisen.

Häufigkeit und Art der Überprüfung festlegen

Es können unterschiedliche Arten der Überprüfungen von Zugriffsberechtigungen eingerichtet werden. Kontoüberprüfungen, die durch ein Ereignis ausgelöst werden, können beispielsweise einmalige Aktualisierungen sein. Diese können ihrerseits durch vordefinierte Regeln ausgelöst werden, wenn beispielsweise ein Mitarbeiter die Abteilung wechselt oder kündigt. Andere Überprüfungen lassen sich in regelmäßigen Abständen planen.

Wie häufig die Berechtigungen auf den Prüfstand gestellt werden, kann von Unternehmen zu Unternehmen variieren. Mancherorts kann es sinnvoll sein, die gesamte Richtlinie häufiger zu überprüfen, während andernorts nur ein System auf einmal bewertet wird oder Stichproben durchgeführt werden. Dort wird eine vollständige Überprüfung vielleicht nur durchgeführt, wenn Unstimmigkeiten auftreten. Je nach System können die Überprüfungen monatlich, vierteljährlich, halbjährlich oder jährlich durchgeführt werden. Assets mit hohem Risiko sollten häufiger einer Prüfung unterzogen werden als jene mit geringerem Risiko.

Wenn man die Frequenz für die Überprüfung bestimmt, sollte man dabei auch gleich die Art der Überprüfung berücksichtigen. Es kann unter Umständen sinnvoll sein, eine andere Art der Prüfung zu wählen als bei der vorhergehenden. Das kann insbesondere für solche Unternehmen ratsam sein, die in der jüngeren Vergangenheit starke Veränderungen durchgemacht haben. So sollte ein Unternehmen, das umstrukturiert wurde, neue Anwendungen oder Systeme eingeführt hat oder ein einer Fusion beziehungsweise Übernahme beteiligt war, seine Überprüfungsprozesse und -zeitpläne überdenken.

Eine Richtlinie zur Überprüfung des Benutzerzugangs erstellen und umsetzen

Erstellen Sie eine klar formulierte Richtlinie zur Zugriffsüberprüfung. Darin enthalten sind Einzelheiten zum Überprüfungsprozess sowie Informationen darüber, wer die Überprüfungen durchführt, Verfahren zur Bereitstellung und Aufhebung der Bereitstellung, Compliance-Vorschriften, Sicherheitskontrollen zur Verwaltung und zum Schutz des Benutzerzugriffs und wie Überprüfungen an die Benutzer weitergegeben werden sollen.

Definieren und dokumentieren Sie auch die Aufgabentrennung. Dies bedeutet, dass Aufgaben und Rechte für einen bestimmten Prozess auf zwei oder mehr Personen verteilt werden.

Durchführung von Überprüfungen

Sobald eine sauber definierte Richtlinie vorliegt, gilt es einen Bericht über alle Datenbanken, Anwendungen und Systemen durchzuführen. Dabei ist zu ermitteln, wer derzeit Zugang zu ihnen hat. Berücksichtigen Sie dabei alle Mitarbeiter und Dritte, wie Lieferanten, Dienstleister und Berater.

Diese Berichte müssen dann an die Eigentümer der Assets gehen. Anhand dieser Liste können diese überprüfen, wer auf welcher Ebene Zugriff hat und wessen Zugriffsrechte geändert oder entzogen werden sollten. Manchmal geschieht dies auf der Grundlage der Rolle, der Abteilung oder der Zuständigkeit, während in anderen Fällen ein detaillierter Ansatz erforderlich ist. So können beispielsweise Zuständigkeiten und Berechtigungen von Personen in derselben Rolle unterschiedlich sein.

Eigentümer eines Assets und Abteilungsleiter beteiligter Mitarbeiter sind häufig unterschiedliche Personen. Bei einigen Überprüfungen können die Eigentümer ganze Abteilungen ablehnen oder genehmigen. Dann müssen die Abteilungsleiter prüfen, ob bestimmten Mitarbeitern ihrer jeweiligen Abteilung der Zugriff gewährt werden soll. Lehnt ein Eigentümer die Zugriffsrechte einer Abteilung ab, sollte er den Abteilungsleiter davon in Kenntnis setzen. Dieser hat dann gegebenenfalls Zeit, über den Zugriff zu verhandeln.

Es muss sichergestellt werden, dass die Eigentümer den Bericht fristgerecht abzeichnen.

Abhilfemaßnahmen und Berichtswesen

Sobald alle Bewertungen der Zugriffsberechtigungen von Benutzerkonten eingetroffen sind, können die Änderungen auf Grundlage der Bewertungen der Eigentümer durchgeführt werden. Entfernen Sie alle entzogenen Zugriffsrechte und aktualisieren Sie die Berechtigungen der Mitarbeiter nach Bedarf. Wenn Sie einen neuen Bericht über die Zugriffsberechtigungen erstellen, können Sie überprüfen, ob die Änderungen in Kraft getreten sind.

Der abgeschlossene Bericht sollte sicher verwahrt werden. In diesem Bericht sollten frühere und aktuelle Rolle, Zugriffsrechte, deren Genehmigung, die Namen der Systemverantwortlichen und alle Anmerkungen oder weitere Maßnahmen enthalten. Dieser Bericht ist ein Nachweis für die Einhaltung der Rezertifizierung von Zugriffsrechten und bietet einen Prüfansatz.

Wenn all dies vorliegt, ist es ein guter Zeitpunkt, um Sicherheitslücken zu bewerten. Wurden zum Beispiel eine Reihe von Berechtigungen im Zuge der Überprüfung widerrufen, die einst über den Bereitstellungsprozess eingerichtet wurden, muss dieser selbst überdacht werden. Der Bericht kann auch dazu Informationen liefern, wie gut die Sicherheitsrichtlinien und IAM-Strategien funktionieren. Beispielsweise, ob die Zugriffsrichtlinien bei Einstellung, Versetzung oder Kündigung effizient sind und mit dem Security-Modell des Unternehmens übereinstimmen.

Nehmen Sie sich auch die Zeit, den Überprüfungsprozess zu bewerten. Was ist gut gelaufen? Gibt es Schritte, die den Prozess beim nächsten Mal vereinfachen können? Wie ließe sich die Überprüfung der Zugriffsberechtigungen effizienter gestalten?

Provisionierung und Deprovisionierung

Eine Richtlinie zur Überprüfung der Benutzerzugriffe in einem Unternehmen sollte auch die Prozesse zur Bereitstellung und Aufhaben von Zugriffsrechten im Detail beschreiben. Provisionierung, der erste Schritt im Lebenszyklus eines Benutzerkontos, erklärt, wie einem Mitarbeiter Zugriffsrechte zugewiesen werden. Die Deprovisionierung kümmert sich ihrerseits darum, wie Berechtigungen entzogen werden, wenn ein Mitarbeiter die Rolle wechselt oder das Unternehmen verlässt. Der Entzug von Zugriffsrechten auf Unternehmensressourcen ist Teil des Deprovisionierung- und Offboarding-Prozesses, wird aber gerne übersehen. Durch regelmäßige Überprüfungen der Zugriffsberechtigungen werden Abteilungsleiter und Eigentümer der Assets auf Probleme beim Offboarding aufmerksam gemacht. So kann das Unternehmen seine Prozesse aktualisieren und die notwendigen Änderungen vornehmen.

Überprüfen Sie in einem Audit den Entzug der Zugriffsrechte ehemaliger Mitarbeiter. Wenn Mitarbeiter ihre Zugriffsrechte behalten, könnten sie von Cyberkriminellen gestohlen werden, um sie böswillig zu nutzen, oder von verärgerten Mitarbeitern verwendet werden, die sich am Unternehmen rächen wollen.

Mitarbeiter und Führungskräfte einbeziehen

Die Überprüfung von Berechtigungen ist ein unternehmensweites Projekt. Auch wenn ein CISO oder der Security-Beauftragte im IT-Team für diese Aufgabe zuständig ist, sollten andere Mitarbeiter und Verantwortliche der Führungsebene bei der Definition und Überprüfung der Zugriffskontrollen mitwirken. Ein effektives Vorgehen und Team benötigen hier leicht verständliche Daten. Viele Unternehmenslösungen klassifizieren Anwender und Zugriffskontrollen nach ihren eigenen Formaten. Die Kombination von Daten aus mehreren Systemen kann kompliziert und verwirrend werden. Stellen Sie die Daten zusammen und machen sie diese für die Eigentümer der Assets verständlich. Wenn die Informationen schwer nachvollziehbar sind, kann es passieren, dass der Eigentümer diesbezügliche Berichte einfach abzeichnet, ohne eine gründliche Analyse durchzuführen.

Abteilungsleiter sollten sich der Zugriffsrechte bewusst sein, die sie ihren Mitarbeitern gewähren. Die Gewährung von Zugriffsrechten nur um des Zugriffs willen, birgt Risiken für ein Unternehmen. Schulungen zum Sicherheitsbewusstsein, können Vorgesetzte sensibilisieren, ihren Mitarbeitern zu viele Zugriffsrechte zu gewähren. Zudem hilft dies, den Zusammenhang der verschiedenen Rollen und den Umfang ihres Zugriffs auf Unternehmensressourcen zu verstehen.

Die Benutzer und ihre Vorgesetzten wissen am besten, welche Zugriffsrechte sie benötigen, um ihre Arbeit zu erledigen. Holen Sie sich die Unterstützung beider Seiten, um Informationen über die Zugriffskontrollen zu erhalten und die Bedeutung der Zugriffsüberprüfungen für die Benutzer zu verdeutlichen und sie daran zu beteiligen.

Manuelle oder automatische Überprüfungen durchführen

Die Überprüfung von Konten kann manuell oder automatisch erfolgen. Manuelle Zugangsprüfungen können zeitaufwendig und mühsam sein. Vorhandene oder spezielle Software kann den Prozess automatisieren.

Für einige Unternehmen können Verzeichnisdienste wie Microsofts Active Directory ausreichend sein. Granulare Zertifizierungen und Verwaltungsmöglichkeiten bieten IAM-Tools (Identity and Access Management), die in unterschiedlichste Ausprägung am Markt erhältlich sind. Je nach Lösung, bieten diese auch Berichtsoptionen für die Überprüfung von Zugriffsberechtigungen.

Durchsetzung des Prinzips der geringsten Privilegien

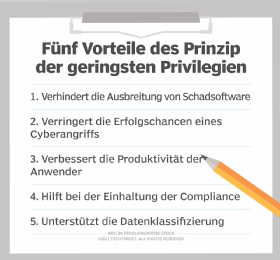

POLP (Principle of least Privilege, Prinzip der minimalen Rechtevergabe) ist ein Zugriffskontrollkonzept, das festlegt, dass Benutzer nur Zugang zu den Anwendungen, Daten, Systemen und anderen Ressourcen haben, die sie für ihre jeweilige Aufgabe benötigen.

POLP trägt dazu bei, dass wertvolle Daten und Vermögenswerte nicht von jedermann innerhalb eines Unternehmens abgerufen werden können. Außerdem wird verhindert, dass kompromittierte Konten für Lateral-Movement-Angriffe verwendet werden, bei denen Angreifer in andere Teile des Netzwerks eindringen können. Stattdessen wird der Angreifer darauf beschränkt, nur auf das zuzugreifen, worauf der jeweilige Benutzer Zugriff hat.

Rollenbasierte Zugriffskontrollen in Betracht ziehen

RBAC (Role Based Access Control) ist eine Authentifizierungsmethode, bei der die Zugriffsrechte der Benutzer auf der Grundlage ihrer Rolle innerhalb der Organisation festgelegt werden.

Rollen können breit gefächert sein - nach Gruppen und Abteilungen, wie zum Beispiel Vertrieb, Betrieb und Finanzen - oder granular, wie zum Beispiel ein Praktikant in der Buchhaltung gegenüber dem kaufmännischen Leiter. Verwenden Sie Rollen, um den Zugriff auf Anwendungen, Daten und Systeme zu steuern. Ein Sachbearbeiter für die Dateneingabe braucht beispielsweise keinen Zugang zu ADP, ein Personalleiter hingegen schon.

RBAC schafft einen standardisierten Ansatz für die Zugriffskontrolle, der unter anderem dazu beitragen kann, die Komplexität zu reduzieren, das Onboarding und die Bereitstellung zu vereinfachen, die Compliance zu wahren, die Kosten zu senken, die Transparenz zu erhöhen und das Risiko zu verringern. RBAC aktualisiert auch automatisch die Berechtigungen von Benutzern, wenn diese ihre Rolle innerhalb des Unternehmens wechseln.

Best Practices für die Überprüfung der Zugriffsberechtigungen

- Setzen Sie Multifaktor-Authentifizierung (MFA) ein. MFA verbessert den sicheren Zugriff, indem die Identität eines Benutzers mit mehreren Authentifizierungsmethoden überprüft wird. Dies trägt zu einer höheren Sicherheit von Anmeldeinformationen und Ressourcen bei und verhindert den Missbrauch von Konten.

- Führen Sie eine strenge Passwortpolitik ein. Schwache Passwörter sind ein großes Problem für die Sicherheit von Anmeldeinformationen. Verwenden Sie eine unternehmensweite Kennwortrichtlinie, um die Kennwörter der Benutzer und damit die Sicherheit von Daten und Ressourcen zu verbessern.

- Einführung einer Zero-Trust-Strategie. Das Zero-Trust-Sicherheitsmodell gewährt Benutzern den Zugang zu Systemen auf der Grundlage ihrer Identitäten und Rollen.

- Gewährung eines vorübergehenden Zugangs. Bestimmte Nutzer, beispielsweise Auftragnehmer und Dritte, benötigen nur vorübergehend Zugang zu Daten und Systemen. Die Berechtigungen können nach einem bestimmten Zeitraum oder Rollenwechsel automatisch ablaufen oder bei Bedarf manuell entzogen werden.