pholidito - Fotolia

Wie kann man Lauschangriffe auf das Netzwerk verhindern?

Eines der größten Probleme bei Lauschangriffen auf Ihr Netzwerk ist, dass sie nur sehr schwer zu erkennen sind. Welche Maßnahmen sind geeignet, um Sniffing und Snooping zu stoppen?

Lauschangriffe im Netzwerk werden auch als Network Sniffing oder Network Snooping Attacks bezeichnet. Sie treten etwa dann auf, wenn böswillige Akteure nicht ausreichend gesicherte Netzwerkverbindungen ausnutzen, um Daten während ihrer Übertragung abzufangen und aus dem Netz zu schleusen.

Ähnlich wie beim Belauschen eines Gesprächs zwischen zwei Personen werden auch bei Lauschangriffen in einem Netzwerk vertrauliche Kommunikationen zwischen unterschiedlichen Komponenten wie Servern, Computern, Smartphones und anderen angeschlossenen Geräten ausspioniert.

Wie Lauschangriffe in einem Netzwerk funktionieren

Hacker suchen zunächst nach offenen Schwachstellen in einem Netzwerk, wenn sie darüber ablaufende Kommunikationen ausspionieren wollen. Das ist etwa dann relativ leicht möglich, wenn die Verbindungen nicht oder nur mangelhaft verschlüsselt wurden, wenn Anwendungen oder Geräte verwendet werden, die nicht auf dem aktuellen Stand sind, oder wenn sie Malware enthalten, die etwa über Social Engineering eingeschleust wurde.

Indem sie unsichere Verbindungen ausnutzen, können die Angreifer Datenpakete abfangen, die das Netzwerk durchqueren. Jeder nicht oder nur ungenügend verschlüsselte Traffic in einem Netzwerk kann prinzipiell von einem Hacker gelesen werden.

In vielen Fällen setzen die Hacker dedizierte Sniffing-Tools ein. Viele von diesen Werkzeugen wie Wireshark, Snort oder tcpdump sind allgemein bekannt und werden auch von Administratoren genutzt, um das ihnen anvertraute Netzwerk zu überwachen und um Schwachstellen sowie technische Probleme zu entdecken. Diese Anwendungen können jedoch auch von Angreifern verwendet werden, um ihrerseits eben diese Sicherheitslücken aufzuspüren, die sie dann für ihre Zwecke nutzen.

Unterschiedliche Kategorien von Lauschangriffen auf Netzwerke

Die Attacken auf fremde Netze können entweder passiv oder aktiv erfolgen. Bei einem passiven Lauschangriff sammelt der Hacker beziehungsweise sein Sniffing-Tool nur Informationen über das Ziel. Dabei werden zu keinem Zeitpunkt Daten manipuliert.

Lauschangriffe gegen VoIP-Systeme (Voice over IP) sind ein Beispiel für solche passiven Attacken. Dabei dringt der Hacker in das Netzwerk ein und belauscht dann mit einem geeigneten Tool nicht ausreichend verschlüsselte VoIP-Gespräche. Dazu nutzt er zum Beispiel ein kompromittiertes VoIP-Gerät oder einen anderen Teil der intern verwendeten Infrastruktur wie einen Switch, an dem er ansetzt. Der Angriff kann aber auch bei der Übertragung im Internet erfolgen.

Bei aktiven Lauschangriffen schleichen sich die Angreifer dagegen in ein attackiertes Netzwerk ein und geben sich als legitime Teilnehmer aus. Bei dieser Art von Attacken fügen sie dann zum Beispiel Daten in die Verbindungen ein, ändern bestimmte Pakete oder fangen sie ab und löschen sie.

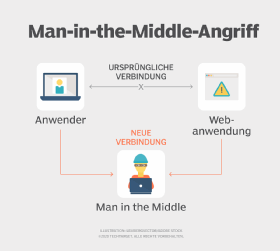

Die am häufigsten zu beobachtenden aktiven Netzwerkangriffe sind MitM-Attacken (Man-in-the-Middle). Dabei dringen die Hacker meist mit Hilfe von Malware oder per Spoofing in die Systeme ein. Von Spoofing spricht man, wenn Lücken oder Fehler im Address Resolution Protocol, DNS (Domain Name System) oder bei der DHCP-Konfiguration (Dynamic Host Configuration Protocol) genutzt werden, um sich hinter einer anderen IP- oder MAC-Adresse zu verstecken.

Sobald es einem Angreifer per MitM-Attacke gelungen ist, in ein Netzwerk einzudringen, kann er nicht nur Daten mitschneiden, sondern sie auch manipulieren oder an andere Geräte und Nutzer senden. Auf diese Weise kann er sich als legitimer Teilnehmer im Netzwerk ausgeben.

Schutz vor Lauschangriffen in Netzwerken

Unglücklicherweise ist das Erkennen und Verhindern von passiven Lauschangriffen in einem Netzwerk sehr schwer, wenn nicht sogar unmöglich. Das liegt daran, dass es dabei zu keinen Unterbrechungen oder Veränderungen im Netz kommt. Aktive Angriffe sind dagegen weit einfacher aufzuspüren. Oft wurden aber bereits Daten abgefangen oder manipuliert, bevor der eigentliche Angriff entdeckt wird.

Wie so oft, wirken sich bei der Erkennung von Lauschangriffen präventive Maßnahmen besonders gut aus. Im Folgenden finden Sie eine Zusammenfassung der effektivsten Methoden, um Spionage in Ihrem Netzwerk zu verhindern.

-

Verschlüsselung: Zu den heutzutage unverzichtbaren Maßnahmen gehört das Verschlüsseln nicht nur von E-Mails, Netzwerken und Verbindungen, sondern auch der sogenannten ruhenden Daten. Damit sorgen Sie dafür, dass selbst wenn es einem Angreifer gelungen ist, Daten abzufangen, er damit wenig oder nichts anfangen kann. Er verfügt ja nicht über den zur Entschlüsselung benötigten Key. Für drahtlose Verbindungen wird die Nutzung von WPA2 oder noch besser WPA3 (Wireless Protected Access) empfohlen. Für alle Web-basierten Verbindungen sollte in der heutigen Zeit HTTPS verwendet werden. Beachten Sie bei diesen Maßnahmen jedoch, dass damit zwar die meisten Inhalte verschlüsselt werden können. Metadaten im Netzwerk, die etwa die von den Clients genutzten IP-Adressen enthalten, lassen sich aber trotzdem immer noch mit einem geeigneten Sniffing-Tool einsammeln.

-

Authentifizierung: Das Authentifizieren von eingehenden Datenpaketen ist essenziell, um mit Spoofing-Methoden gefälschte Pakete zu erkennen und auszufiltern. Verwenden Sie in Ihrem Netzwerk nur Standards und Protokolle, die eine Authentifizierung ermöglichen. Die meisten für Verschlüsselung genutzten Protokolle wie TLS (Transport Layer Security), S/MIME (Secure Multipurpose Internet Mail Extensions), OpenPGP oder IPSec enthalten zumindest eine rudimentäre Form der Authentifizierung.

-

Netzwerk-Monitoring: Ihre IT-Sicherheitsexperten sollten das Netzwerk fortlaufend überwachen, um rechtzeitig ungewöhnliche Aktivitäten zu erkennen. Dafür eignen sich insbesondere IDS- und IPS-Systeme (Intrusion Detection System, Intrusion Prevention System) oder Sicherheitslösungen zum Schutz der Endpoints, die Angriffe nicht nur aufspüren, sondern auch bekämpfen können. Die Mitarbeiter sollten bei der Erfüllung ihrer Aufgaben dieselben Sniffing-Tools verwenden, die auch die Angreifer nutzen, um Schwachstellen rechtzeitig im Netzwerk zu identifizieren.

-

Awareness-Trainings und Best Practices: Halten Sie Ihre Kollegen über die Gefahren durch gegen sie durchgeführte Lauschattacken und über die Maßnahmen auf dem Laufenden, die sich dagegen ergreifen lassen. Bei vielen dieser Attacken wird Malware eingesetzt. Die Mitarbeiter sollten deswegen nie auf fremde Links in E-Mails klicken und keine Dateien ausführen, die aus unbekannten Quellen stammen. Starke Passwörter, die in regelmäßigen Abständen geändert werden, können zudem verhindern, dass Cyberangreifer über gestohlene Nutzerdaten in das Netzwerk eindringen. Außerdem sollten öffentliche WLAN-Hotspots vermieden werden. Diese Art von Funknetzen ist besonders anfällig gegen Lauschangriffe, da ihre Zugangsdaten meist allgemein verfügbar sind und man daher nie wissen kann, wer sich gerade ebenfalls damit verbunden hat.

-

Netzwerk-Segmentierung: Das Unterteilen des Netzwerks in unterschiedliche Segmente kann dafür sorgen, dass sensible Daten für einen eingedrungenen Hacker nicht erreichbar sind. So sollten zum Beispiel kritische oder besonders gefährdete Infrastrukturen keine direkte Verbindung zu finanziellen oder personenbezogenen Daten im Unternehmen haben. Auch möglicherweise angebotene Gastnetze sollten separiert und nicht direkt mit dem Rest des Firmennetzes verbunden werden. Wenn es einem Angreifer doch einmal gelungen ist, in eines der Segmente einzudringen, kann er aufgrund der Beschränkungen nicht auf die anderen Teile des Netzwerks zugreifen.

-

Moderne Sicherheitslösungen: Firewalls, VPNs (Virtual Private Networks) und Anti-Malware-Anwendungen sind ebenso unverzichtbar, um Lauschangriffe auf Ihr Netzwerk abzuwehren. Dabei sollte unter anderem Paketfilterung in den Routern und Firewalls aktiviert werden, so dass sie Datenpakete mit gefälschten Absenderadressen erkennen und blockieren können.