Ar_TH - stock.adobe.com

Wie Kriminelle legitime Tools für Ransomware-Angriffe nutzen

Sie beginnen mit einer Phishing-Mail und nutzen vorhandene System-Tools, um schwerwiegenden Schaden per Ransomware anzurichten. Wie funktionieren diese Angriffe im Detail?

Laut einer im Juni 2025 veröffentlichten Bitdefender-Analyse von 700.000 Sicherheitsvorfällen nutzen Hacker in 84 Prozent der schwerwiegenderen Angriffe Living-Off-The-Land-Tools, um sich ohne verräterische Malware unauffällig im Netzwerk des Opfers zu bewegen und Attacken vorzubereiten. So ging auch die bekannte Hackergruppierung RedCurl bei ihrer auch in Deutschland im Frühjahr 2025 entdeckten Ransomware-Attacke vor. Mit legitimen Werkzeugen zielten sie dabei auf Hypervisoren anstatt auf Endpunkte, um möglichst lange unentdeckt zu bleiben. Zugleich diente dieses Vorgehen dem Ziel, ein möglichst schwerwiegendes Schadenszenario als Basis einer Erpressung vorzubereiten. Einfallstor war auch eine Phishing-Mail mit vermeintlichen Bewerbungsunterlagen. Wer erkennt, dass Anwender Administrator-spezifische Tools wie powershell.exe, wmic.exe, certutil.exe oder tasklist.exe nutzen, die sie aufgrund ihres individuellen Tätigkeitsprofils nicht benötigen, kann solche Angriffe unterbinden.

Die RedCurl-Angreifer hielten sich laut Analysen im Verlauf der Attacke fern von Endpunkt-Systemen der Nutzer. Zum einem diente der ausschließliche Angriff auf Hypervisoren dem Zweck, mit minimalem Aufwand einen maximalen Schaden in Aussicht zu stellen. Das Verschlüsseln virtueller Maschinen, die auf Hypervisoren gehostet sind, macht das Booten der Maschinen beim Ausführen der Attacke unmöglich. Zum zweiten wollen die Angreifer offenbar so lange wie möglich verborgen bleiben. Die RedCurl-Angreifer ließen deshalb die Netzwerk-Gateways unversehrt und verzichteten darauf, Endgeräte zu verschlüsseln: So bemerkten normale Nutzer die Angriffe an ihren Geräten und mit ihren Applikationen nicht. Damit wollten sie offenbar einen zeitlichen Spielraum eröffnen, um mit den IT-Sicherheitsverantwortlichen zu verhandeln, die zunächst als einzige den Angriff bemerkt haben dürften. Konsequenterweise vermieden die Urheber auch die sonst übliche Öffentlichkeitsarbeit in Sachen Ransomware auf dezidierten Leak-Seiten (DLS – Dedicated Leak Sites). Indem sie auch die Rückversicherung durch Hypervisor-Backups verschlüsselten, waren die Opfer im hohen Maße erpressbar. Der Start und die Exekution der Attacke sowie Elemente des Verschlüsselungsskriptes belegen aber vor allem, wie Angreifer legitime Dynamik Link Libraries (DLL) und Systemtools nutzen, um ihr Vorgehen zu tarnen.

Phishing-Mail als Ausgangspunkt

Wie in neun von zehn Fällen – so die Kalkulationen verschiedener Sicherheitsforscher – beginnt auch eine RedCurl-Attacke mit einer klassischen Phishing-E-Mail mit vermeintlichen Lebenslaufunterlagen. Diese Mail enthielt eine angehängte IMG-Datei. Diese ist, sobald sie geöffnet wird, als Disk gemapped und enthält eine mit der Dateierweiterung für Bildschirmschoner „.SCR“ getarnte ausführbare Datei.

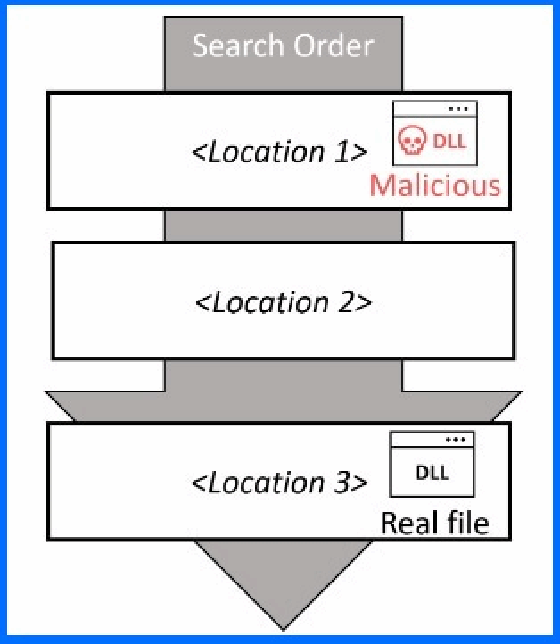

Ein weiteres Einfallstor für Hacker: Beim Start laden Applikationen DLLs, um verschiedene Funktionen auszuführen. Kann ein Angreifer eine schädliche DLL mit dem Namen einer legitimen DLL im selben Ordner der Anwendung platzieren, lädt das Tool die bösartige Bibliothek.

Im Anschluss startet die legitime Microsoft-Library netutils.dll einen ShellExecute-Aufruf, der den Browser des Opfers auf die legitime Indeed-Anmeldeseite umleitet. Das spielt dem Opfer zusätzlich vor, dass es sich nur um Bewerbungsunterlagen handelt. Diese Social-Engineering-Taktik verschafft den Angreifern die Möglichkeit, den Angriff unentdeckt weiterzuführen.

Gleichzeitig übernimmt netutils.dll die Funktion eines Downloaders. Wie bei früheren RedCurl-Kampagnen implementieren die Urheber verschlüsselte Strings, welche sie dann mit bcrypt.dll entschlüsseln. Auch bei bcrypt.dll handelt es sich um ein legitimes Tool: eine Router-Bibliotheksdatei, welche eine oder mehrere Funktionen der Windows Cryptographic Primitives Library verwendet. Als weiteres, an sich unverfängliches Werkzeug nutzen die Hacker wininet.dll-Funktionen, um die endgültige Nutzlast aus der Domäne abzurufen. WinINet ist eine Programmierschnittstelle, über die Applikationen mit FTP- und HTTP-Protokollen interagieren, um auf Internetressourcen zuzugreifen. Dabei setzen sie einen nutzerspezifischen Agenten ein.

Diese endgültige Nutzlast speichert der Angriffsmechanismus in der Programmbibliothek %APPDATA%\BrowserSpec\BrowserSpec_<base64 representation of the hostname>.dll. Um persistent im Opfernetz Fuß zu fassen, verwenden die Angreifer die geplante Aufgabe \BrowserSpec\BrowserSpec_<base64 representation of the hostname>. Dieser Task führt die endgültige Nutzlast indirekt mit der folgenden Befehlszeile aus:

C:\Windows\system32\pcalua.exe -a rundll32 -c shell32.dll,Control_RunDLL C:\Users\<user>\AppData\Roaming\BrowserSpec\BrowserSpec_.<base64 representation of the hostname>. dll hard-wired-displacementDiese Befehlszeile ist ein weiteres typisches Beispiel für LOTL-Techniken (Living-Off-The-Land) mit legitimen, missbräuchlich verwendeten Tools. Die Hacker nutzen aber darüber hinaus weitere legitime Systemtools, um sich besser zu tarnen:

- C:\Windows\system32\pcalua.exe: Das Dienstprogramm Program Compatibility Assistant (PCA) dient eigentlich dazu, ältere Programme auf neueren Windows-Versionen zu unterstützen. Solche Kompatibilitätswrapper können die Angreifer nutzen, um Binärdateien im Proxy auszuführen.

- a rundll32: Dieses Kommando weist die ausführbare Datei pcalua.exe an, rundll32.exe zu starten. Bei rundll32.exe handelt es sich ebenfalls um eine zunächst legitime ausführbare Datei eines Windows-Dienstprogramms, das den Angreifern zum Ausführen bösartiger Dynamic Link Libraries dient.

- c shell32.dll,Control_RunDLL C:\Benutzer\<user>\AppData\Roaming\BrowserSpec\BrowserSpec_<base64 representation of the hostname>.dll: Hier finden sich die DLL (shell32.dll) und die darin enthaltene Funktion (Control_RunDLL), die rundll32.exe aufrufen soll.

Control_RunDLL ist eine Funktion innerhalb von shell32.dll, die eigentlich zum Starten von Applets zur Systemsteuerung vorgesehen ist. Von Hackern kompromittiert, führt sie aber bösartige Binärdateien aus.

C:\Users\<user>\AppData\Roaming\BrowserSpec\BrowserSpec_<base64- [Darstellung des Hostnamens]>.dll ist die einzige rein bösartige Komponente in dieser Befehlszeile. Es handelt sich um eine von RedCurl benutzerdefinierte DLL, den eigentlich für den Angriff auszuführenden Payload. In base64 ist der Hostname für jeden kompromittierten Host eindeutig kodiert.

Laterale Bewegung mit legitimen Tools

Sobald die RedCurl-Akteure dauerhaft im Opfernetz präsent sind, navigieren die Angreifer, um Informationen zu sammeln und den Zugang zu erweitern.

Da sie Zugriff auf kompromittierte Nutzerkonten auf mehreren Systemen haben, verwenden sie im Folgenden die WMI-Schnittstelle (Windows Management Instrumentation), um Befehle remote auszuführen. Dafür nutzen die Hacker ausschließlich integrierte reguläre Windows-Tools wie powershell.exe, wmic.exe, certutil.exe oder tasklist.exe.

Die Expertenanalyse der RedCurl-Angriffe belegt zudem den Einsatz eines Pentesting-Tools, dessen Techniken denen des älteren, veralteten wmiexec-RegOut- und des aktuellen wmiexec-Pro-Projekts ähneln. Experten beobachten auch den Einsatz von Chisel, einem schnellen TCP/UDP-Tunnel über http, den die Hacker vermutlich für den RDP-Zugriff nutzten.

Ransomware-Einsatz

Die gezielte Verschlüsselung ist bemerkenswert. Die meisten erpresserischen Cyberkriminellen verteilen ihre Schadsoftware auf Endgeräte mithilfe von Group Policy Object (GPO), einem Windows-Tool zur Administration und Konfiguration von Netzwerken, oder mit Windows-Tool zum Remote-Zugriff auf Rechner wie PsExec. RedCurl zielt in seinen Ransomware-Kampagnen ausschließlich auf Hypervisoren ab. Indem sie die dort gehosteten virtuellen Maschinen verschlüsseln, sind diese nicht mehr bootfähig. Die RedCurl-Akteure deaktivieren damit effektiv die virtualisierte Infrastruktur und beeinträchtigen sämtliche gehosteten Dienste. Dabei schließen die Angreifer virtuelle Maschinen, die als Netzwerk-Gateways agieren, gezielt aus und zeigen so, dass sie mit der konkreten Netzwerkimplementierung vertraut sind. Ein weiteres Indiz dafür: Die Batch-Skripte, mit denen die Hacker einen Angriff starteten, enthielten bisher hartkodierte Informationen über die Umgebung, einschließlich der Maschinennamen.

Auch im Launcherskript sowie im Hauptskript der eigentlichen Ransomware rbcw.exe zeigt sich die Absicht der Hacker, ihre Angriffe zu tarnen und eine Reihe von Sicherheitslösungen zu umgehen. Die zum Ausführen notwendige und angepasste Batch-Datei enthält mehrere Verweise auf Term.exe sowie auf eine PDB-Datei, die möglicherweise mit einem bekannten BYOVD-Treiber (Bring Your Own Vulnerable Driver) verknüpft ist. Auch BYOVD nutzt legitime, aber manipulationsfähige Treiber, um Privilegien zu eskalieren oder Sicherheitssoftware zu deaktivieren.

Darüber hinaus berücksichtigt die Konfigurationsdatei der Ransomware explizite Vorkehrungen für den Endpunktschutz der meisten Hersteller: Letztere nutzen Technologien, um die Manipulation von Dateien zu entdecken, die besonders vor Ransomware-Verschlüsselung zu schützen sind. Die Angreifer versuchten also, derart besonders geschützte Ordner zu umgehen.

Einen Versuch, Dateien per PowerShell hochzuladen, stoppten die Angreifer jedoch offenbar, kommentierten diesen Versuch aus, und setzten stattdessen die Datei curl.exe ein. Dies deutet darauf hin, dass die Angreifer möglicherweise Probleme mit PowerShell hatten oder die Zuverlässigkeit von curl.exe bevorzugten.

Sind die virtuellen Maschinen verschlüsselt, bereinigt das Skript seine Spuren und löscht die ausführbare Ransomware-Datei, unterstützende Tools und angefallene temporäre Dateien. Dies minimiert den Fußabdruck der Angreifer und erschwert eine forensische Analyse.

„Das fortschrittliche, KI-basierte granulare Erkennen von Gefahren, effiziente Sicherheitsregeln und die Analyse und Bewertung eines Alarms durch das geübte Auge eines Sicherheitsexperten können zu einer frühzeitigen Abwehr komplexer Angriffe beitragen.“

Martin Zugec, Bitdefender

LOTL-Angriffe mit legitimen Tools effizient blocken

Die RedCurl-Hacker belegen bei ihrer ersten Ransomware-Kampagne ihre Fähigkeit und Absicht, mit legitimen Living-Off-The-Land-Tools wie Komponenten aus der Microsoft-DLL und für den Remote-Zugriff sowie mit Administrator-Werkzeugen ihre Aktionen zu tarnen und vorzubereiten. Ein solches Vorgehen ohne fremde Werkzeuge, das oft nur auf regulären Tools wie powershell.exe, wmic.exe, certuti.exe oder tasklist.exe beruht, kann nur eine KI-basierte, trennscharfe Analyse möglicherweise bösartigen Verhaltens erkennen.

Bei der Definition der daraus resultierenden Sicherheitsregeln ist aber darauf zu achten, dass nicht Fehlalarme die Energie und die Zeit der IT-Sicherheitsteams für sich beanspruchen: Wer ein Tool wie PowerShell generell blockt, wird auch die Angriffsvarianten von RedCurl wohl unterbinden können, aber ebenso die völlig legitimen und notwendigen Aktionen von IT-Administratoren. Ein Weg, solche Angriffe granular vorab zu blocken, sind individuelle Sicherheitsrichtlinien, die sich an dem Verhalten von Nutzergruppen orientieren. Eine darauf basierende, dynamische und auch automatisierbare Sicherheitspolitik zur Abwehr und Prävention von Living-Off-The-Land-Mechanismen kann zum Beispiel für Human-Ressource-Mitarbeiter und deren digitale Identität den Einsatz von IT-Administrator-typischen Werkzeugen blocken, ohne dass sie die Arbeit der Personalabteilung behindert. Denn dieser hat keine Notwendigkeit, Tools, wie etwa PowerShell, zu verwenden. Eine solche Aktivität ist in seinem Fall von vornherein verdächtig und zu melden. Die Regel eines solchen Profils lässt sich auch auf andere Gruppen übertragen: Denn auch die allermeisten anderen Mitarbeiter in Marketing, Vertrieb, Controlling oder auch Produktion haben keinen Bedarf für PowerShell.

Auch andere Nutzungsmetriken legen ein effizientes Clustering von Nutzertypen nahe: Für lokale Nutzer ist PowerShell ungewöhnlich, verdächtig und zumindest zu überprüfen. Ein Benutzerprofil für einen IT-Administrator würde dagegen zunächst den Einsatz des Administrator-Tools zulassen, aber das gesamte Verhalten im Kontext als verdächtig erkennen. Das fortschrittliche, KI-basierte granulare Erkennen von Gefahren, effiziente Sicherheitsregeln und die Analyse und Bewertung eines Alarms durch das geübte Auge eines Sicherheitsexperten können zu einer frühzeitigen Abwehr komplexer Angriffe beitragen.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder.