WIPS (Wireless Intrusion Prevention System)

Was ist ein Wireless Intrusion Prevention System (WIPS)?

Ein WIPS ist ein spezielles Sicherheitsgerät oder eine integrierte Softwareanwendung, die das Funkspektrum eines drahtlosen lokalen Netzwerks (WLAN) überwacht, um unberechtigte Access Points (AP) und andere drahtlose Bedrohungen zu erkennen. Auf diese Weise trägt es zum Schutz des Netzwerks bei und gewährleistet dessen Betriebskontinuität und Integrität.

Was ist der Zweck eines WIPS?

Der Hauptzweck eines WIPS-Geräts oder einer WIPS-Software besteht darin, das Frequenzspektrum eines drahtlosen Netzwerks zu überwachen, um unerwartete, nicht autorisierte oder abtrünnige Aktivitäten und Frequenzen zu erkennen. Wenn ein bösartiges oder falsch konfiguriertes Gerät im Netzwerk arbeitet oder zu arbeiten versucht, kann das WIPS es erkennen und automatisch zu blocken. So verhindert das WIPS, dass das Gerät Angriffe gegen das Netzwerk und seine Benutzer ausführt.

Fortschrittliche WIPS-Geräte können auch bekannte drahtlose Geräte erkennen und klassifizieren sowie deren einzigartige Signalmuster identifizieren, um festzustellen, ob diese die Sicherheit des drahtlosen Netzwerks gefährden.

WIPS-Geräte und -Software bieten somit eine zusätzliche Sicherheitsebene für WLANs und überwachen zudem die Netzwerknutzung und -leistung. Darüber hinaus erkennen sie APs mit Konfigurationsfehlern. Somit trägt ein WIPS dazu bei, die Sicherheit, Betriebszeit, Verfügbarkeit und den allgemeinen Zustand des Netzwerks zu gewährleisten.

Wie funktioniert ein WIPS?

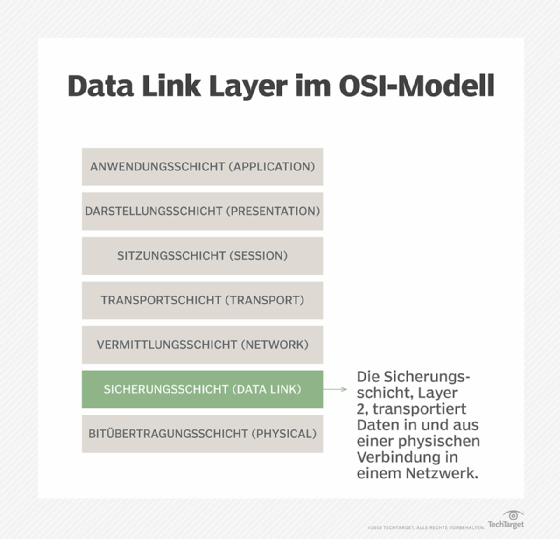

Das Open Systems Interconnection Model (OSI) unterteilt die Funktionen der Netzwerkkommunikation in sieben Schichten. Ein WIPS arbeitet auf der zweiten Schicht, der sogenannten Sicherungsschicht, und erkennt und mindert Bedrohungen für ein drahtloses Netzwerk auf den Schichten 1 bis 3.

Ein WIPS vergleicht die MAC-Adressen aller Access Points in einem Netzwerk mit den bekannten Signaturen zuvor autorisierter APs. Wird eine Abweichung festgestellt, alarmiert es einen Administrator. Um MAC-Adress-Spoofing zu umgehen, können einige höherwertige WIPS die einzigartigen Funkfrequenzsignaturen analysieren, die drahtlose Geräte erzeugen, und unbekannte Funk-Fingerprints blockieren.

Wie WIPS-Geräte eingesetzt werden

Es gibt drei grundlegende Möglichkeiten, ein WIPS einzusetzen:

Die erste, die vor allem im unteren Preissegment zu finden ist, wird als Time Slicing oder Time Sharing bezeichnet. Dabei übernimmt der Wireless Access Point eine doppelte Aufgabe: Er versorgt den Netzwerk-Traffic mit Wireless-Konnektivität und scannt gleichzeitig regelmäßig nach unautorisierten Access Points.

Beim zweiten Ansatz, auch integriertes WIPS genannt, scannt ein in den autorisierten Access Point integrierter Sensor kontinuierlich die Funkfrequenzen und sucht nach unautorisierten Access Points. Diese Methode gewährleistet eine permanente Überwachung und Abwehr von drahtlosen Eindringlingen. Somit wird kontinuierlicher Schutz für das gesamte Frequenzspektrum vor einer Vielzahl von Bedrohungen geboten.

Beim dritten Ansatz, dem sogenannten WIPS-Overlay, werden im gesamten Gebäude verteilte Sensoren zur Überwachung der Funkfrequenzen eingesetzt. Die Sensoren leiten die von ihnen erfassten Daten zur weiteren Analyse, Maßnahmenergreifung und Protokollarchivierung an einen zentralen Server weiter.

Die WIPS-Overlay-Hardware ähnelt einem Rack-Server und die zugehörigen Sensoren den WLAN-APs. Die meisten WIPS-Overlay-Systeme verfügen über dieselben grundlegenden Komponenten:

- Sensoren, die das Funkspektrum überwachen und Protokolle an einen zentralen Verwaltungsserver weiterleiten.

- Einen Verwaltungsserver, der die von den Sensoren erfassten Informationen empfängt und auf deren Grundlage geeignete Abwehrmaßnahmen ergreift.

- Einen Datenbankserver, der die von den Sensoren erfassten Informationen speichert und organisiert.

- Eine Konsole stellt eine Schnittstelle für Administratoren zur Einrichtung und Verwaltung des WIPS bereit.

WIPS-Overlays bieten viele wertvolle Funktionen und Schutzmaßnahmen, insbesondere für große Unternehmen, die Kundendaten erfassen. Aufgrund der erforderlichen dedizierten Hardware können sie jedoch recht kostspielig sein. Berücksichtigt man Hardware, Anwendungen, Abonnements und Schulungen, können die Kosten für ein WIPS in einem Unternehmen mit 250 Access Points bis zu 100.000 Euro betragen.

Gegen welche Bedrohungen kann ein WIPS schützen?

WLAN/Wi-Fi-Netzwerke sind anfällig für zahlreiche Bedrohungen, die die Sicherheit der Benutzer und sensible Daten gefährden können. Dazu gehören unter anderem:

Man-in-the-Middle-Angriffe

Ein MitM-Angriff bezeichnet den Versuch von Hackern, die Kommunikation zwischen zwei Geräten in einem WLAN-Netzwerk abzuhören, in der Regel um Informationen zu stehlen oder Malware in das Netzwerk einzuschleusen.

Rogue Access Points

Ein Rogue AP ist ein gefälschter AP, der in ein legitimes WLAN-Netzwerk eingebunden ist. Er erstellt eine Hintertür, über die Angreifer die Kommunikation und Daten im Netzwerk abfangen können.

Evil Twin Access Points

Ein Evil Twin AP ist ein Klon eines legitimen AP und sieht wie eine überzeugende Nachbildung aus. Wenn ein Benutzer versehentlich eine Verbindung zum Evil Twin herstellt, bemerkt er möglicherweise nicht, dass er nicht mit dem legitimen Netzwerk verbunden ist. Wenn er über dieses Klon-Netzwerk sensible Daten wie Kreditkartennummern oder Passwörter überträgt, kann der Hacker diese Daten möglicherweise stehlen. Cyberkriminelle nutzen Evil Twin APs auch, um Malware auf Benutzergeräten zu installieren.

Passwortangriffe

Cyberkriminelle versuchen häufig, sich durch Passwortangriffe Zugang zu einem WLAN-Netzwerk zu verschaffen. Bei diesen Angriffen versucht der Angreifer, das Netzwerkpasswort zu erraten oder zu knacken, entweder mit einem automatisierten Brute-Force-Tool oder mithilfe einer Liste von Anmeldedaten, die bei einer Datenpanne offengelegt wurden. Einfache Passwörter sind leicht zu erraten und daher für Cyberkriminelle besonders nützlich, um WLAN-Netzwerke zu kompromittieren.

Paket Sniffing

Bei einem Packet Sniffing versuchen Hacker, die über ein WLAN-Netzwerk gesendeten Datenpakete abzufangen, zu analysieren und zu „sniffen“. Das Ziel besteht darin, Pakete mit sensiblen Informationen zu finden, die der Angreifer dann ausnutzen (beispielsweise für einen weiteren Angriff) oder verkaufen kann, in der Regel über das Dark Web.

Denial-of-Service-Angriffe und Wireless Jamming

Bei einem DoS-Angriff überfluten Hacker das WLAN-Netzwerk mit gefälschtem Datenverkehr, sodass es für legitime Benutzer unzugänglich wird. Ein Wireless-Jamming-Angriff hat ein ähnliches Ziel, allerdings wird dabei ein Signal auf derselben Frequenz wie das Netzwerk gesendet. In beiden Fällen wird das Netzwerk gestört, was sich auf seine Geschwindigkeit und Verfügbarkeit auswirkt.

Ein robustes und ordnungsgemäß konfiguriertes WIPS kann ein drahtloses Netzwerk vor all diesen Bedrohungen und Schwachstellen schützen.

WIPS-Implementierungen und Einhaltung gesetzlicher Vorschriften

Ein WIPS ist für die Aufrechterhaltung der Sicherheit eines WLANs von entscheidender Bedeutung. Das richtige WIPS kann Unternehmen dabei helfen, die Einhaltung interner Sicherheitsrichtlinien und externer Vorschriften zu gewährleisten.

Einige Vorschriften empfehlen die Implementierung eines WIPS, um die WLAN-Sicherheit zu erhöhen. Der Payment Card Industry Security Standards Council, der den PCI Data Security Standard (PCI DSS) entwickelt und vorantreibt, empfiehlt den Einsatz eines WIPS für folgende Zwecke:

- Überwachung des Netzwerk-Traffics.

- Analyse möglicher Verstöße, zum Beispiel DoS-Angriffe oder Einbruchsversuche.

- Verhinderung möglicher Vorfälle.

- Eindämmung unerwünschter WLAN-Geräte.

Schneller Überblick: WIPS verstehen

Ein Wireless Intrusion Prevention System schützt WLANs vor unautorisierten Zugriffen und drahtlosen Angriffen. Es erkennt Bedrohungen in Echtzeit, blockiert verdächtige Geräte und hilft bei der Einhaltung von Sicherheitsstandards wie PCI DSS.

Kernfunktionen

- Überwacht das Funkspektrum (Layer 2)

- Erkennt Rogue und Evil Twin Access Points

- Blockiert MitM-, Passwort- und Sniffing-Angriffe

- Alarmiert bei verdächtigen Aktivitäten

Typen von WIPS

- Time Sharing (AP und Scanner)

- Integriertes WIPS im AP

- WIPS-Overlay mit separaten Sensoren

Vorteile für Unternehmen:

- Stärkere WLAN-Sicherheit

- Schutz sensibler Daten

- Einhaltung gesetzlicher Vorgaben

- Zentrale Verwaltung und Echtzeitschutz