Datendiebstahl (Data Breach)

Was ist ein Datendiebstahl (Data Breach)?

Ein Datendiebstahl ist ein Cyberangriff, bei dem sensible, vertrauliche oder anderweitig geschützte Daten auf unbefugte Weise abgerufen oder offengelegt werden. Datenschutzverletzungen können in Unternehmen jeder Größe auftreten, von kleinen Betrieben bis hin zu großen Konzernen. Dabei kann es sich um personenbezogene Gesundheitsdaten, personenbezogene Daten, Geschäftsgeheimnisse oder andere vertrauliche Informationen handeln.

Zu den häufigsten Risiken bei Datenschutzverletzungen zählen personenbezogene Daten wie sowie Unternehmensdaten wie Kundenlisten und Quellcodes.

Wenn jemand, der dazu nicht berechtigt ist, personenbezogene Daten einsieht oder vollständig stiehlt, spricht man von einem Datendiebstahl bei der Organisation, die für den Schutz dieser Daten verantwortlich ist.

Wenn ein Datendiebstahl zu Identitätsdiebstahl oder einem Verstoß gegen behördliche oder branchenbezogene Compliance-Vorgaben führt, kann das betreffende Unternehmen mit Bußgeldern, Rechtsstreitigkeiten, Reputationsverlust und sogar dem Verlust der Geschäftslizenz rechnen. Datendiebstahl kann für Unternehmen eine existenzielle Bedrohung darstellen.

Verschiedene Arten, wie es zu Datendiebstahl kommt

Die Arten von Datendiebstahl sind zwar sehr unterschiedlich, lassen sich jedoch fast immer auf eine Schwachstelle oder Lücke in der Sicherheitsarchitektur zurückführen, die Cyberkriminelle ausnutzen, um sich Zugang zu den Systemen oder Protokollen eines Unternehmens zu verschaffen. In solchen Fällen kann das finanzielle Risiko durch Datenverlust verheerend sein.

Betrachtet man die aktuelle Cybersicherheitslage, können potenzielle Ursachen für Datendiebstahl unter anderem folgende sein:

Versehentliche Datenlecks oder -offenlegung. Konfigurationsfehler oder Fehleinschätzungen im Umgang mit Daten können Cyberkriminellen Tür und Tor öffnen.

Daten in Bewegung. Unverschlüsselte Daten können während der Übertragung innerhalb eines lokalen Unternehmensnetzwerks, in einem WAN oder auf dem Weg zu einer oder mehreren Clouds abgefangen werden. Einheitliche Cloud-Sicherheit und Ende-zu-Ende-Datenverschlüsselung sind zwei Möglichkeiten, mit denen Unternehmen den Schutz ihrer Daten in Bewegung verbessern können.

Malware, Ransomware oder SQL Injection. Der Zugriff auf Systeme oder Anwendungen öffnet Schadsoftware und Malware-bezogenen Aktivitäten wie SQL Injection Tür und Tor.

Phishing. Beim Phishing werden häufig Malware-Programme zum Stehlen von Daten eingesetzt, aber es können auch andere Methoden zum Sammeln von Informationen verwendet werden, die dann für den Zugriff auf Daten genutzt werden können.

Distributed Denial of Service (DDoS). Angreifer können einen DDoS-Angriff nutzen, um Sicherheitsadministratoren abzulenken, damit sie mit anderen Methoden Zugriff auf Daten erhalten. Darüber hinaus können Änderungen, die das Unternehmen zur Abwehr eines Angriffs vornimmt, zu Fehlkonfigurationen führen, die neue Möglichkeiten für Datendiebstahl eröffnen.

Aufzeichnung von Tastatureingaben (Keylogging). Diese Form von Schadsoftware zeichnet jede Tastatureingabe auf einem Computergerät auf und nutzt diese, um Benutzernamen und Passwörter zu stehlen, mit denen auf Daten zugegriffen werden kann.

Erraten von Passwörtern. Wenn unbegrenzte Passwortversuche zulässig sind oder einfache Passwörter akzeptiert werden, können Passwort-Cracking-Tools verwendet werden, um Zugriff auf Systeme und Daten zu erlangen. Um Benutzern die Verwaltung komplexer Passwörter zu erleichtern, sind Passwortmanager eine Möglichkeit, Passwörter zu organisieren und zentral zu sichern.

Verletzung der physischen Sicherheit. Der Zugriff auf einen physischen Standort oder ein Netzwerk, in dem sensible Daten gespeichert sind, kann zu schwerwiegenden Verlusten oder Schäden für ein Unternehmen führen.

Kartenskimmer und Eindringen in Kassensysteme. Eine benutzerorientierte Bedrohung liest Kredit- oder Debitkarteninformationen aus, die später zum Eindringen in oder zur Umgehung von Sicherheitsmaßnahmen verwendet werden können.

Verlorene oder gestohlene Hardware. Unbeaufsichtigte oder ungesicherte Hardware bietet eine einfache und technisch wenig aufwendige Möglichkeit, Daten zu stehlen.

Social Engineering. Cyberkriminelle manipulieren Menschen, um sich unbefugten Zugriff auf Systeme oder Prozesse zu verschaffen, über die sie verfügen. Diese Bedrohungen konzentrieren sich in der Regel auf Kommunikations- und Kollaborationswerkzeuge und in jüngerer Zeit auch auf Identitätsdiebstahl in sozialen Medien.

Fehlende Zugriffskontrollen. Fehlende oder veraltete Zugriffskontrollen sind ein offensichtlicher Einstiegspunkt, der zu einer Verletzung eines Systems mit der zusätzlichen Gefahr einer Seitwärtsbewegung führen kann. Ein Beispiel für fehlende Zugriffskontrollen ist die Nichtimplementierung einer Multifaktor-Authentifizierung (MFA) auf allen Systemen und Anwendungen.

Hintertüren (Backdoors). Jede undokumentierte Methode, um sich Zugang zu verschaffen – sei es absichtlich oder unabsichtlich – stellt ein offensichtliches Sicherheitsrisiko dar, das häufig zu Datenverlusten führt.

Insider-Bedrohungen. Zahlreiche Cybersicherheitsvorfälle gehen auf interne Benutzer zurück, die bereits über Zugriff auf Netzwerke und Systeme verfügen oder Kenntnisse darüber haben. Aus diesem Grund ist die Überwachung der Benutzeraktionen so wichtig.

Meldepflichten bei Datenverletzungen

Kommt es zu einem Datendiebstahl oder eine Datenverletzung sind Organisationen in sehr vielen Fällen verpflichtet die jeweils zuständigen Behörden zu informieren und je nach Regulierung auch die Betroffenen, deren Daten gestohlen wurden, in Kenntnis zu setzen. Diesbezüglich gelten relativ strenge Regeln.

Diese Meldepflichten setzen in aller Regel auch einen engen zeitlichen Rahmen, in dem die Meldung an offizielle Stellen und Betroffene zu erfolgen. Unternehmen sollten bei einem Vorfall diesbezüglich eine Risikoanalyse durchführen, welche Vorschriften hier greifen.

Werden bei einem Datendiebstahl auch personenbezogene Daten - etwa von Kunden oder Mitarbeitenden - entwendet, so müssen Unternehmen unbedingt an die Meldepflichten gemäß der Datenschutz-Grundverordnung denken.

Bei der NIS2-Richtlinie werden die Meldepflichten hinsichtlich Cybervorfällen erweitert und verschärft. Bestimmte Branchen wie beispielsweise das Finanz- oder Gesundheitswesen haben diesbezüglich darüber hinaus noch eigene Regelungen, die es einzuhalten gilt.

Maßnahmen zum Schutz vor Datendiebstahl

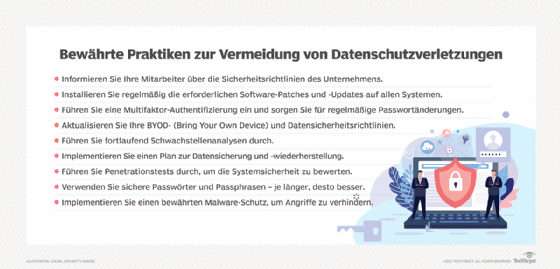

Es gibt kein einzelnes Security-Tool oder keine einzelne Kontrollmaßnahme, die Datendiebstahl vollständig verhindern kann. Die sinnvollsten Maßnahmen zum Schutz vor Datendiebstahl sind gängige Sicherheitsvorkehrungen. Dazu gehören bekannte grundlegende Sicherheitsmaßnahmen wie die folgenden:

- Schulen Sie die Belegschaft Mitarbeiter in den Securty Best Practices Ihres Unternehmens.

- Führen Sie regelmäßig Schwachstellenanalysen durch.

- Implementieren Sie einen Plan für die Datensicherung und -wiederherstellung.

- Aktualisieren Sie die Richtlinien Ihres Unternehmens für die Nutzung privater Geräte (BYOD) und die Datensicherheit.

- Führen Sie Penetrationstests durch.

- Implementieren Sie bewährten Malware-Schutz.

- Verwenden Sie sichere Passwörter und Passphrasen.

- Implementieren Sie Multifaktor-Authentifizierung, wann immer möglich.

- Installieren Sie regelmäßig die erforderlichen Software-Patches und -Updates auf allen Systemen.

Diese Maßnahmen tragen zwar dazu bei, Eindringlinge aus einer Umgebung fernzuhalten, doch empfehlen Experten für Informationssicherheit sowie einige Regulierungen zusätzlich die Verschlüsselung sensibler Daten, unabhängig davon, ob diese vor Ort oder in der Cloud gespeichert sind, sowie die Verschlüsselung der Daten im Ruhezustand, bei der Nutzung und während der Übertragung. Im Falle eines erfolgreichen Eindringens in die Umgebung verhindert die Verschlüsselung, dass Angreifer auf die eigentlichen Daten zugreifen können.

Darüber hinaus sollten Unternehmen über einen Plan zur Reaktion auf Vorfälle verfügen, der im Falle eines Eindringens oder einer Verletzung umgesetzt werden kann. Dieser Plan umfasst in der Regel einen formellen Prozess zur Identifizierung, Eindämmung und Quantifizierung eines Sicherheitsvorfalls.

Wie man sich von einem Datendiebstahl erholt

Wenn ein Datendiebstahl erstmals festgestellt wird, ist Zeit ein entscheidender Faktor, damit Daten möglicherweise wiederhergestellt und weitere Verstöße begrenzt werden können. Die folgenden Schritte können als Leitfaden für die Reaktion auf einen Verstoß dienen:

Betroffene Systeme oder Netzwerke identifizieren und isolieren. Mithilfe von Cybersicherheits-Tools können Unternehmen das Ausmaß eines Datendiebstahls ermitteln und die betroffenen Systeme oder Netzwerke vom Rest der Unternehmensinfrastruktur isolieren. Diese Tools tragen auch dazu bei, dass Angreifer nicht mehr versuchen können, sich innerhalb eines Netzwerks seitlich zu bewegen und möglicherweise weitere Daten offenzulegen.

Eine formelle Risikobewertung der Situation durchführen. In diesem Schritt müssen alle sekundären Risiken für Benutzer oder Systeme identifiziert werden, die noch bestehen könnten. Beispiele hierfür sind kompromittierte Benutzer- oder Systemkonten oder kompromittierte Hintertüren. Forensische Tools und Forensikexperten können Systeme und Software untersuchen und analysieren, um genau festzustellen, was passiert ist.

Systeme wiederherstellen und Schwachstellen beheben. Mithilfe sauberer Backups oder brandneuer Hardware oder Software werden in diesem Schritt die betroffenen Systeme so gut wie möglich wiederhergestellt. Dieser Schritt umfasst auch Sicherheitskorrekturen oder Workarounds, um Sicherheitslücken zu beheben, die möglicherweise während der Risikobewertung nach dem Angriff entdeckt wurden.

Betroffene Parteien benachrichtigen. Sobald die Systeme und die Software wieder online sind, besteht der letzte Schritt darin, alle relevanten Parteien über den Datendiebstahl und dessen Bedeutung für sie zu informieren. Dies kann als weiterführende Information der Parteien nach den oben genannten Meldepflichten erfolgen. Diese müssen bereits bei Entdeckung des Datendiebstahls geklärt sein.

Wertvolle Erkenntnisse dokumentieren. Die aus dem Vorfall gewonnenen Informationen und Erkenntnisse sollten sorgfältig dokumentiert werden, um den Vorfall schriftlich festzuhalten und den Beteiligten zu helfen, die Fehler zu verstehen, damit diese in Zukunft weniger wahrscheinlich auftreten.