Angelov - stock.adobe.com

Warum Identität der neue Perimeter ist und Schutzmaßnahmen

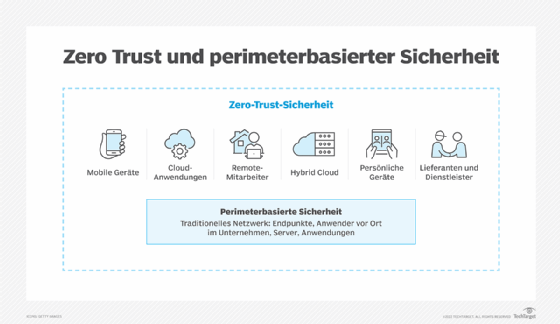

Die Identität hat die Netzwerkgrenzen als Sicherheitsperimeter abgelöst. Firmen müssen sich auf den Schutz digitaler Identitäten konzentrieren, um ihre Vermögenswerte zu schützen.

In den ersten Generationen des Internets genügte oft eine einfache IP-Adresse, um einen Nutzer zu identifizieren. In vielerlei Hinsicht war diese IP-Adresse wie die physische Adresse, an der Menschen leben oder arbeiten.

Das stimmt schon seit einiger Zeit nicht mehr, da IP-Adressen, insbesondere IPv4-Adressen, häufig verwendet und wiederverwendet werden, wobei manchmal Hunderte oder sogar Tausende von Benutzern hinter einer einzigen Adresse sitzen. Außerdem sind IP-Adressen zunehmend flüchtig und nicht dauerhaft in einer Weise, die ein Unternehmen als verlässliches Mittel zur Identifizierung eines Benutzers oder einer Entität nutzen kann.

Anwender und Bedrohungen sind nicht mehr auf einen einzigen Standort oder ein einziges Gerät beschränkt, was es für Unternehmen noch schwieriger macht, mit den traditionellen Methoden des frühen Internets zu verstehen, wer die Anwender sind, woher sie kommen und welche Bedrohungen sie darstellen könnten.

Das Ende des traditionellen Perimeters

Der traditionelle Perimeter, die Abgrenzung zwischen einem Unternehmen und dem Rest der Welt, war eindeutig definiert.

CISOs und Netzwerkspezialisten konnten eine Firewall innerhalb des Gebäudes des Unternehmens einrichten. Diese Firewall diente als logische Wand zwischen dem, was sich innerhalb des Unternehmens befindet, und dem, was sich außerhalb befindet, und bildete somit die Grenze für die Verteidigung. Das Netzwerkteam wusste, wer sich innerhalb der Firewall befand, da es sich um lokale Benutzer handelte.

Die Benutzer außerhalb der Firewall befanden sich außerhalb des Perimeters und wurden oft mit einer IP-Adresse und in einigen Fällen mit einer MAC-Adresse identifiziert. Unternehmensbenutzer konnten von außerhalb der Firewall über ein virtuelles privates Netzwerk (VPN) Zugang erhalten, das einen getunnelten Zugang zum Inneren des Unternehmens bot.

Diese traditionelle Abgrenzung gibt es schon lange nicht mehr. Alle Ressourcen, die ein Unternehmen benötigt, befinden sich nicht zwangsläufig in den eigenen vier Wänden, und zunehmend auch nicht die Nutzer.

Das moderne Unternehmen nutzt eine breite Palette von Cloud-basierten SaaS-Plattformen für seine Arbeit. Die Mitarbeiter sind nicht immer im Büro und haben mehrere Geräte, darunter Notebooks und Smartphones. Die Mitarbeiter greifen jetzt von verschiedenen Standorten und Benutzergeräten aus auf Unternehmensressourcen und Cloud-SaaS zu, oft außerhalb der traditionellen Netzwerkkontrollen wie einer Firewall.

Die alte Abgrenzung ist Geschichte. An ihre Stelle ist die Identität getreten, die es den Benutzern ermöglicht, Zugang zu Ressourcen zu erhalten. Dabei kann es sich um eine Benutzeridentität handeln, beispielsweise um einen Benutzernamen und ein Kennwort, oder um eine Geräteidentität mit einem Zugriffstoken, der die Authentifizierung für einen bestimmten Dienst ermöglicht.

Warum die Identität eine entscheidende Angriffsfläche ist

Die Identität in vielen Fällen der „Schlüssel“ für den Zugang ist und nicht der Standort oder die IP-Adresse. Damit ist die Identität im modernen Zeitalter zur neuen Sicherheitsgrenze geworden.

Als Perimeter ist die Identität heute die Hauptangriffsfläche für Cyberangreifer, die versuchen, Unternehmen und deren Daten zu attackieren. Sie ist buchstäblich der Schlüssel, um den Zugang zu öffnen. Mehrere Faktoren haben zu dieser Situation beigetragen, darunter die folgenden:

- Remote- und Hybridarbeit. Vor allem in der Post-COVID-Ära arbeiten immer mehr Arbeitnehmer regelmäßig aus der Ferne.

- SaaS und Cloud-Einführung. Viele Unternehmen setzen auf Cloud-SaaS, die auf identitätsbasierten Zugriff angewiesen sind. Dies führt zu Schwachstellen, da Angreifer oft auf Anmeldedaten abzielen, um sich Zugang zu verschaffen.

- Digitale Transformation. Der gesamte Prozess der digitalen Transformation hat zu einem dramatischen Anstieg der Anzahl von Geräten und verschiedenen Arten von Endpunkten geführt, die von Unternehmen und Mitarbeitern verwendet werden. Dies hat dazu geführt, dass die Identität zum Eckpfeiler für den Zugang geworden ist.

- Die Komplexität der föderierten Identität. Zwar ist die Identität heute der Schlüssel für den Zugang, aber es gibt nicht nur einen Schlüssel. Moderne Unternehmen verwenden oft mehrere Identitätsanbieter und föderierte Zugriffsmechanismen, was die Verwaltung zunehmend komplexer macht. Diese Komplexität kann von Angreifern missbraucht werden, um sich Zugriff zu verschaffen.

Daten aus mehreren Branchenberichten belegen statistisch den wachsenden Trend zu identitätsbezogenen Cyberangriffen. Laut dem IBM X-Force 2025 Threat Intelligence Index war der Missbrauch gültiger Konten auch im Jahr 2024 der bevorzugte Einstiegspunkt für Cyberkriminelle in die Umgebungen der Opfer, was 30 Prozent aller Vorfälle ausmachte, auf die X-Force reagierte. Der Verizon Data Breach Investigations Report 2025 hebt hervor, dass gestohlene Zugangsdaten in 22 Prozent der Fälle der primäre Zugangsvektor waren, was ihre Rolle bei der Erleichterung des unbefugten Zugriffs unterstreicht.

Warum sich die Geschäftsführung mit der Sicherheit von Identitäten beschäftigen sollte

Es gibt viele gute Gründe, warum sich die Unternehmensleitung um die Identitätssicherheit kümmern sollte. Einfach ausgedrückt: Identitätssicherheit ist nicht nur ein technisches Problem, sondern ein strategisches Geschäftsthema, das nicht unerhebliche Auswirkungen auf ein Unternehmen und seine Abläufe in verschiedenen Bereichen haben kann.

- Einhaltung von Vorschriften. Geschäftsführungen haben die Verantwortung, die Einhaltung von gesetzlichen Bestimmungen und Richtlinien zu gewährleisten. Dazu können beispielsweise die Datenschutz-Grundverordnung (DSGVO), HIPAA (Health Insurance Portability and Accountability Act), die NIS2-Richtlinie oder DORA zählen. Je nach Vorschrift kann die Nichteinhaltung auch zu finanziellen Sanktionen führen.

- Finanzielle Risiken durch eine Sicherheitsverletzung. Der Cost of a Data Breach Report 2024 von IBM beziffert die weltweiten durchschnittlichen Kosten eines Datendiebstahls auf 4,88 Millionen US-Dollar. Identitäts- und Zugriffsmanagement (IAM) senke diese Kosten.

- Risiko durch Dritte. Unternehmen sind in der Regel auf Dritte als Auftragnehmer und als Teil der Lieferkette angewiesen. Wenn die Identität dieser Benutzer kompromittiert wird, kann dies ein Risiko für die Organisation darstellen.

- Schatten-IT. Das Risiko der Schatten-IT besteht darin, dass sie eine Unbekannte ist, die ein Unternehmen potenziell gefährden kann. Die Identität kann dieses Risiko begrenzen, indem sie für Transparenz sorgt.

- Nicht-menschliche Entitäten. Echte menschliche Benutzer sind nicht die einzigen, die eine Identität benötigen. Viele Maschinen und zunehmend auch KI-Agenten greifen auf Unternehmensressourcen zu, weshalb die nicht-menschliche Identität auf Führungsebene immer mehr Beachtung findet.

- Auswirkungen auf Fusionen und Übernahmen sowie Audits. Eine unzureichende Identitätssicherheit kann sich bei Fusionen und Übernahmen auf die Bewertung eines Unternehmens auswirken, da Käufer im Rahmen der Due-Diligence-Prüfung zunehmend die Cybersicherheitsfunktionen unter die Lupe nehmen. Ebenso können Audit-Ergebnisse im Zusammenhang mit dem Identitätsmanagement das Vertrauen der Stakeholder beeinträchtigen.

- Erosion des Markenvertrauens. Die Identitätssicherheit ist für die allgemeine Sicherheit von entscheidender Bedeutung. Lücken, die zu einem Sicherheitsvorfall führen, könnten das Vertrauen in die Marke und die Loyalität von Endnutzern und Kunden untergraben.

- Risiko für Führungskräfte. Kommt es aufgrund unzureichender Identitätssicherung zu einer größeren Sicherheitsverletzung, können Geschäftsführer und Vorstandsmitglieder möglicherweise persönlich haftbar gemacht werden und/oder ihren Ruf schädigen.

Prioritäten der Geschäftsleitung für den Schutz des Identitätsperimeters

Bei der Verteidigung des Identitätsschutzes geht es nicht um die Implementierung eines einzelnen Produkts oder Dienstes. Es geht um eine Gesamtstrategie, die die tatsächlichen Bedrohungen berücksichtigt und umsetzbare Funktionen zur Risikominderung bietet, während gleichzeitig der sichere Zugriff auf Unternehmensressourcen gewährleistet wird.

Für einen wirksamen Schutz des Identitätsperimeters ist es von entscheidender Bedeutung, sich auf die folgenden zentralen Maßnahmen zu konzentrieren, die sich mit den wichtigsten Schwachstellen und Angriffsvektoren befassen.

Investitionen in robuste IAM und IGA

IAM und Identity Governance and Administration (IGA) sind grundlegende Elemente für den Schutz und die Sicherung des Identitätsperimeters. Es ist unerlässlich, dass Unternehmen sowohl IAM als auch IGA bewerten, auswählen und dann implementieren.

Eine ordnungsgemäße IAM-Implementierung zentralisiert das Identitätsmanagement und ermöglicht es Unternehmen, einheitliche Richtlinien für alle Modalitäten und Arbeitsabläufe einzurichten und durchzusetzen. IGA bietet einen Gesamtüberblick über die Identitäten und die tatsächlichen Zugriffsrechte, die jeder Identität gewährt wurden, und ermöglicht so eine echte

Einführung einer Verwaltung privilegierter Zugriffe (PAM)

Über das Standard-IAM hinaus müssen Unternehmen ein Privileged Access Management (PAM) implementieren, um risikoreiche Konten mit erweiterten Berechtigungen zu schützen. PAM-Lösungen bieten zusätzliche Kontrollen für administrative Konten und sensible Systemzugriffe.

Entwicklung eines umfassenden Rahmens fürs Identitätsmanagement

Festlegung von Richtlinien und Verfahren für die Verwaltung von Identitäten mit dem IAM- und IGA-System. Dazu gehören das Deprovisionieren älterer, ungenutzter Identitäten und regelmäßige Audits. Durchführung automatischer Zugriffsüberprüfungen, um Fälle zu ermitteln und zu korrigieren, in denen Benutzer im Laufe der Zeit unnötige oder übermäßige Berechtigungen erworben haben.

Wie sich interne Identitäten und Cloud-Identitäten überschneiden

Ein wesentlicher Schwachpunkt vieler Unternehmen ist die Tatsache, dass sie innerhalb des Unternehmens über getrennte Identitäten verfügen, die sich von denen in der Cloud unterscheiden. Eine Form der Kontrolle, die diese Identität verwaltet und vereinheitlicht, die von IAM und IGA kommen kann, muss Teil der Gesamtstrategie sein. Technologien wie Single Sign-On und föderiertes Identitätsmanagement können dabei helfen.

Multifaktor-Authentifizierung einsetzen

Die Multifaktor-Authentifizierung (MFA) ist entscheidend für die Sicherung von Identitäten. Es reicht nicht aus, nur einen Benutzernamen und ein einziges Passwort zu haben. Cyberangreifer können Benutzerdaten und Passwörter durch verschiedene Angriffe, wie Datendiebstahl und Phishing, leicht stehlen. MFA bietet eine weitere Authentifizierungsebene, die über ein einzelnes Passwort hinausgeht, und macht sie widerstandsfähiger.

Sensibilisierung und Schulung der Mitarbeiter

Es ist wichtig, die Mitarbeiter in den besten Praktiken für die Verwaltung ihrer eigenen Identitäten zu schulen. Dies kann die Sensibilisierung für Phishing-Risiken und die Aufklärung darüber umfassen, warum MFA wichtig ist.

Nicht-menschliche Identitäten berücksichtigen

IoT, agentenbasierte KI, Server und APIs sind alle Teil der Technologielandschaft, und keiner von ihnen ist menschlich. Alle diese Technologien müssen über eine Form von Identität verfügen, die aktiv verwaltet und durch automatisierte Funktionen zur Erkennung von und Reaktion auf Bedrohungen überwacht wird, die ungewöhnliche Verhaltensmuster erkennen können.