Identitätsmanagement (Identity Management)

Was ist Identitätsmanagement (Identity Management)?

Zum Identitätsmanagement (IdM) gehören die Identifizierung, Authentifizierung und Autorisierung einer oder mehrerer Personen für den Zugang zu Anwendungen, Systemen oder Netzen. Dies geschieht durch die Verknüpfung von Benutzerrechten und -beschränkungen mit festgelegten Identitäten.

Verwaltete Identitäten können sich auch auf Softwareprozesse beziehen, die Zugriff auf Systeme der Organisation benötigen. Das Identitätsmanagement kann als wesentlicher Bestandteil der Sicherheit betrachtet werden.

Das Identitätsmanagement umfasst die Authentifizierung von Benutzern und die Entscheidung, ob ihnen der Zugriff auf bestimmte Systeme gestattet ist. Identity Management arbeitet Hand in Hand mit Identitäts- und Zugriffsmanagementsystemen (IAM). Das Identitätsmanagement konzentriert sich auf die Authentifizierung, während das Zugriffsmanagement auf die Autorisierung ausgerichtet ist.

Die Bedeutung des Identitätsmanagements

Das Hauptziel des Identitätsmanagements ist es, sicherzustellen, dass nur authentifizierte Benutzer Zugang zu den spezifischen Anwendungen, Systemen oder IT-Umgebungen erhalten, für die sie autorisiert sind. Dazu gehört auch die Kontrolle über die Benutzereinrichtung und den Prozess des Onboardings neuer Benutzer wie Mitarbeiter, Partner, Kunden und anderer Beteiligter.

Das Identitätsmanagement umfasst auch die Kontrolle über den Prozess der Autorisierung von System- oder Netzwerkberechtigungen für bestehende Benutzer und das Offboarding von Benutzern, die nicht mehr zum Zugriff auf die Systeme des Unternehmens berechtigt sind.

Die Identitätsverwaltung bestimmt, ob ein Anwender Zugriff auf Systeme hat, und legt den Grad des Zugriffs und der Berechtigungen fest, die ein Anwender für ein bestimmtes System hat. So kann ein Benutzer beispielsweise berechtigt sein, auf ein System zuzugreifen, aber auf einige seiner Komponenten beschränkt sein.

Identity Governance, also die Richtlinien und Prozesse, die festlegen, wie Rollen und Benutzerzugriff in einer Unternehmensumgebung verwaltet werden sollen, ist ein wichtiger Aspekt des Identitätsmanagements. Identity Governance ist der Schlüssel zur erfolgreichen Verwaltung rollenbasierter Zugriffsmanagementsysteme (RBAC).

Die Security-Vorteile des Identitätsmanagement

Das Identitätsmanagement ist ein wichtiger Bestandteil des Sicherheitskonzepts eines Unternehmens, da es sowohl mit der Sicherheit als auch mit der Produktivität der Organisation in Zusammenhang steht.

In vielen Unternehmen erhalten Benutzer mehr Zugriffsrechte, als sie für die Ausübung ihrer Aufgaben benötigen. Angreifer können kompromittierte Benutzeranmeldeinformationen ausnutzen, um sich Zugang zum Netzwerk und zu den Daten des Unternehmens zu verschaffen. Mithilfe von Identitätsmanagement können Unternehmen ihre Ressourcen vor zahlreichen Bedrohungen wie Hacking, Ransomware, Phishing und anderen Malware-Angriffen besser schützen.

Identitätsmanagementsysteme sorgen für zusätzlichen Schutz, indem sie sicherstellen, dass die Zugriffsrichtlinien und -regeln für Benutzer im gesamten Unternehmen einheitlich angewendet werden.

Was sind IAM-Systeme?

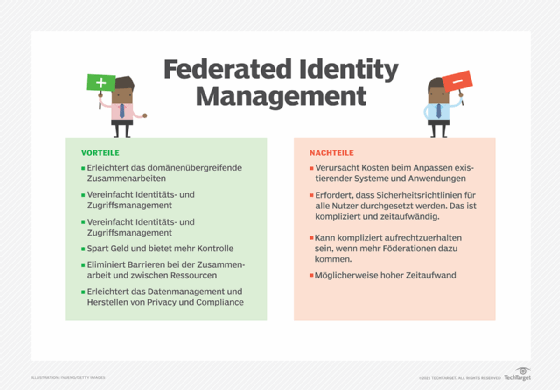

Ein IAM-System (Identity and Access Management) kann einen Rahmen mit den Richtlinien und der Technologie bereitstellen, die zur Unterstützung der Verwaltung von Identitäten erforderlich sind. Viele der heutigen IAM-Systeme verwenden föderierte Identitäten, die es ermöglichen, eine einzige digitale Identität über mehrere verschiedene Systeme hinweg zu authentifizieren und zu speichern.

Ein IAM-System kann auch für den Einsatz von Single-Sign-On-Technologien (SSO) verwendet werden. Dadurch kann die Anzahl der von den Benutzern benötigten Passwörter erheblich verringert werden. SSO beinhaltet einen föderierten Identitätsansatz, bei dem eine einzige Anmeldung und ein einziges Passwort verwendet werden, um ein Authentifizierungstoken zu erstellen, das dann von verschiedenen Unternehmenssystemen und -anwendungen akzeptiert werden kann.

In Kombination mit Multifaktor-Authentifizierung und durchsetzbaren Sicherheitsrichtlinien können Unternehmen das Risiko von Sicherheitsverstößen senken. Ein Beispiel für solche Richtlinien ist das Prinzip der geringsten Privilegien (POLP), das Benutzern nur den Zugriff gewährt, den sie zur Erfüllung ihrer Aufgaben benötigen.

Die Herausforderungen ein Identitätsmanagement umzusetzen

Um ein Identitätsmanagement zu implementieren, muss ein Unternehmen in der Lage sein, bereichsübergreifend zu planen und zusammenzuarbeiten. Erfolgreich werden diejenigen Unternehmen sein, die Identitätsmanagementstrategien mit klaren Zielen, definierten Geschäftsprozessen und der Zustimmung aller Beteiligten von Anfang an festlegen. Identitätsmanagement funktioniert am besten, wenn IT-, Security-, Personal- und andere Abteilungen beteiligt sind.

Identitätsmanagementsysteme müssen Unternehmen in die Lage versetzen, mehrere Benutzer in unterschiedlichen Situationen und Computerumgebungen automatisch und in Echtzeit zu verwalten. Es ist zeitaufwendig, die Zugriffsrechte und Zugriffskontrollen für Hunderte oder Tausende von Benutzern manuell anzupassen. Auch die Authentifizierung muss für die Benutzer einfach durchzuführen und für die IT-Abteilung leicht zu implementieren und zu sichern sein.

Eine der größten Herausforderungen bei der Implementierung des Identitätsmanagements ist die Passwortverwaltung. IT-Fachleute sollten in Techniken investieren, die die Auswirkungen von Passwortproblemen in ihren Unternehmen verringern können.

Identitätsmanagement-Tools sollten als Anwendungen auf einer speziellen Netzwerkanwendung oder einem Server laufen. Das Herzstück eines Identitätsmanagementsystems sind Richtlinien, die festlegen, welche Geräte und Benutzer im Netzwerk zugelassen sind und was ein Benutzer je nach Gerätetyp, Standort und anderen Faktoren tun kann.

Die Funktionalität der Verwaltungskonsole ist entscheidend. Sie sollte die Definition von Richtlinien, die Erstellung von Berichten, Warnmeldungen, Alarme und andere allgemeine Verwaltungs- und Betriebsanforderungen umfassen. Ein Alarm kann beispielsweise ausgelöst werden, wenn ein bestimmter Anwender versucht, auf eine Ressource zuzugreifen, für die er keine Berechtigung hat. Bei der Berichterstattung wird ein Audit-Protokoll erstellt, das dokumentiert, welche spezifischen Aktivitäten ausgelöst wurden.

Viele Identitätsmanagementsysteme bieten die Integration von Verzeichnisdiensten, Unterstützung für alle angebundenen Benutzer, ob im WLAN, per Mobilfunk oder LAN sowie die Flexibilität, fast alle Sicherheits- und Betriebsrichtlinienanforderungen zu erfüllen.

Da Bring Your Own Device (BYOD) heute so bedeutsam ist, werden zeitsparende Funktionen, Unterstützung für eine Vielzahl mobiler Betriebssysteme und eine automatische Überprüfung des Gerätestatus immer gängiger. Zu den zeitsparenden Funktionen gehören das automatische Onboarding und die Bereitstellung von Geräten.

Die Vorteile des Identitätsmanagements

Neben der Verwaltung von Mitarbeitern ermöglicht der Einsatz von Identitätsmanagement zusammen mit dem Zugriffsmanagement einem Unternehmen, den Zugriff von Kunden, Partnern, Lieferanten und Geräten auf seine Systeme zu verwalten und gleichzeitig die Sicherheit zu gewährleisten. Dies kann an mehreren Stellen erreicht werden, angefangen bei der Ermöglichung eines autorisierten Zugriffs von überall.

Das Identitätsmanagement kann auch die Produktivität der Mitarbeiter verbessern. Dies ist besonders wichtig beim Onboarding neuer Mitarbeiter oder bei der Änderung von Berechtigungen für den Zugriff auf verschiedene Systeme, wenn sich die Funktion eines Mitarbeiters ändert.

Wenn Unternehmen neue Mitarbeiter einstellen, müssen sie Zugang zu bestimmten Teilen ihrer Systeme erhalten, neue Geräte bekommen und in das Unternehmen integriert werden. Wird dieser Prozess manuell durchgeführt, kann er zeitaufwändig sein und schränkt die Fähigkeit der Mitarbeiter ein, sofort mit der Arbeit zu beginnen. Mit einer automatisierten Bereitstellung können Unternehmen jedoch den Prozess beschleunigen, der neuen Mitarbeitern den Zugriff auf die erforderlichen Teile ihrer Systeme ermöglicht.