Sami - stock.adobe.com

CASB, SSE und SASE: Unterschiede und Zusammenspiel

CASB liefert Sichtbarkeit und Kontrolle für Cloud Anwendungen. SSE ordnet Sicherheitsfunktionen und SASE bündelt sie mit dem Netzwerk. So entsteht ein Gesamtbild für den Betrieb.

Unternehmen schützten lange vor allem den Netzwerkperimeter. Remote-Zugriffe liefen über VPNs und der gesamte Datenverkehr wurde häufig über zentrale Next-gGeneration Firewalls geleitet. Mit der Verlagerung von Anwendungen und Daten in Cloud-Services sowie hybrider Arbeit erwies sich dieses Hub-and-Spoke-Modell als unflexibel und schlecht skalierbar. Moderne Ansätze verlagern Sicherheits- und Zugriffskontrollen in die Cloud und näher an Identität, Anwendung und Daten.

Im Zuge dieser massiven Verlagerung in Richtung Cloud-Anwendungen und digitale Transformation entstanden Cloud Access Security Broker (CASB). CASBs zielen darauf ab, die Risiken im Zusammenhang mit Cloud Assets zu minimieren, unabhängig vom Standort der Nutzer – im Büro, im Homeoffice oder mobil.

Manchmal lassen sich CASBs einfach als eine Sammlung von Technologien oder Funktionen verstehen, die den Zugriff auf Daten erkennen und schützen sollen. In der Praxis kommen dabei unterschiedliche Betriebsmodi zum Einsatz, je nach Anwendungsfalll und Tiefe der Durchsetzung:

- API-Modus: Konfiguration über SaaS-/IaaS-APIs für Sichtbarkeit, Policy-Durchsetzung und Data Loss Prevention (DLP) von Data at Rest.

- Proxy-Modi: Forward-Proxy (Agent/Tunnel) und Reverse-Proxy (inline vor der Anwendung) für Echtzeitkontrollen bei Benutzerzugriffen.

- Log-/Konnektor-Modus: Auswertung von Proxy-/Firewall-Logs zur Erkennung und Bewertung von Schatten-IT.

Interessanterweise lag bei der Einführung von CASBs der Schwerpunkt auf der Verschlüsselung von Data at Rest und Data in Transit. Ebenso zentral waren von Beginn an DLP, Richtlinien- und Zugriffskontrollen für SaaS- und IaaS-Umgebungen; Verschlüsselung/Tokenisierung ist dabei eine von mehreren Kontrollarten. Im Gegensatz dazu befand sich der Nutzer immer noch innerhalb des Unternehmensperimeters. CASBs boten dem Cloud-Perimeter ein ähnliches Maß an Überprüfung und Sicherheit wie dem lokalen Perimeter.

Viele Unternehmen nutzten die CASB-Funktionen zur Protokollanalyse, um Schatten-IT zu erkennen. Als Nächstes entwickelten CASB-Anbieter ihre Produkte weiter und fügten DLP, Secure Web Gateway (SWG) und andere Features hinzu. Heute sind CASB-Funktionen üblicherweise in größere Cloud-Sicherheitsplattformen integriert und arbeiten eng mit Identitätsdiensten, Endpoint- und E-Mail-Sicherheit zusammen.

Cloud und Remote-Arbeit führen zu neuem Netzwerkmodell

Gegen Ende des letzten Jahrzehnts beschleunigte sich die Cloud-Transformation. Im Jahr 2020 löste die COVID-19-Pandemie eine tektonische Verschiebung aus, die Endbenutzer dazu zwang, ihre traditionellen lokalen Netzwerkperimeter in Büroumgebungen zu verlassen und von zu Hause aus zu arbeiten. Diese Realität erforderte ein ausgereifteres Architekturmodell.

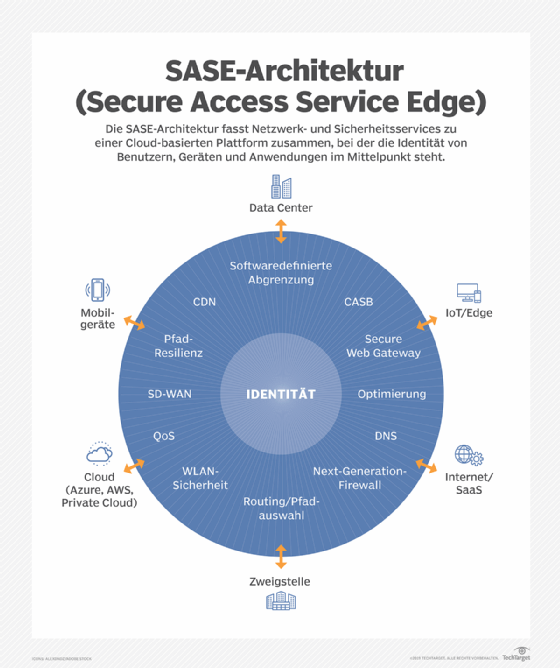

Das neue Modell musste die Benutzer davor schützen, auf Cloud-Services und die Assets innerhalb des Unternehmensperimeters zuzugreifen, unabhängig vom physischen Standort der Anwender. Gleichzeitig galt es, die gleichen Netzwerksicherheitsdienste und -kontrollen bereitzustellen. Gartner hat dieses Modell Secure Access Service Edge (SASE) (ausgesprochen sässi) getauft. Die Sicherheitsfunktionen innerhalb dieses Modells fassen die Analysten von Gartner unter dem Begriff Security Service Edge (SSE) zusammen.

So gesehen sind CASB und SASE nicht unbedingt gegensätzlicher Natur. Vielmehr ist SASE ein natürlicher Entwicklungsprozess von CASB, der zusammen mit anderen Funktionen ein architektonisches Framework entstehen lässt. Das SASE-Modell vereint Netzwerk- und Sicherheitsdienste als Cloud-Service. Die Sicherheitsseite (SSE) umfasst typischerweise SWG, CASB und Zero Trust Network Access (ZTNA) – häufig ergänzt um DLP und teils Remote Browser Isolation (RBI). SD-WAN bildet den Netzwerkteil; zusammen mit SSE ergibt sich SASE. CASB ist damit ein fester Bestandteil von SSE/SASE.

Wenn wir dieses Modell zugrunde legen und uns ein Diagramm der SASE-Architektur vorstellen, erkennen wir, dass es nicht um CASB versus SASE geht, sondern um CASB innerhalb von SASE.

Die Funktionen von Cloud Access Security Broker

Die Gemeinsamkeit von CASB und SASE ist das A im Namen, das für Access (Zugriff) steht. Schauen wir uns die verschiedenen Zugriffsarten an und unterscheiden dabei zwischen öffentlich verfügbaren Ressourcen und privaten Ressourcen. Typische Zugriffsszenarien, die CASB adressiert, sind:

- Zugriff auf die SaaS-Anwendungen eines Unternehmens, wie Microsoft 365, Salesforce, Code-Repositories oder andere Assets, die in der Cloud laufen, als Service genutzt werden und eine Validierung der Benutzeridentität erfordern können.

- Zugriff auf IaaS-Ressourcen für Betrieb, Verwaltung und Bereitstellung in Cloud-Umgebungen wie AWS, Google Cloud Platform und Microsoft Azure.

- Zugriff auf Assets von Rechenzentren, HR-Systeme und Buchhaltungssoftware, einschließlich Remote Access durch Dritte oder Auftragnehmer.

Eines der Hauptziele von CASB besteht darin, das Risiko eines unbefugten Zugriffs auf in der Cloud gespeicherte Informationen und des Abflusses dieser Daten zu reduzieren. Wir können dies als Risikokontrolle im Vergleich zur reinen Sicherheitskontrolle bezeichnen. Neben Sichtbarkeit und DLP gehören dazu unter anderem Richtlinien- und Kontextprüfung (Identität, Gerät, Standort), Verschlüsselung/Tokenisierung, Malware-Scans und Governance-Funktionen.

Als CASB entwickelt wurde, gab es drei Ziele: Einerseits sollte Schatten-IT verhindert, Verschlüsselung ermöglicht und das Hochladen vertraulicher Informationen in nicht zugelassene Cloud-Apps unterbunden werden. Andererseits versucht man damit auch, den Zugriff nicht berechtigter Benutzer auf die autorisierte Anwendung zu kontrollieren. Ergänzend setzen moderne CASBs auch nutzer- und entitätsbasierte Analysen (UEBA) ein, um Anomalien zu erkennen und Policies adaptiv durchzusetzen. Eine weitere CASB-Funktion ist die Identifizierung sensibler Informationen und die Nutzung unternehmensspezifischer Richtlinien, um den Zugriff auf diese Daten zu beschränken, in einigen Fällen unter Verwendung von Verhaltensanalysen der Nutzer und Entitäten.

Die Funktionen von Secure Access Service Edge

Wenn man sich die Vorteile von SASE ansieht, so ist ZTNA eine der wichtigsten Funktionen. Remote-Mitarbeiter nutzen dies, um auf Unternehmensressourcen zuzugreifen. Gleichzeitig werden sie authentifiziert und erhalten Zugriff auf Anwendungsebene, was die Idee der NIST Special Publication 800-207 unterstützt und fördert.

In der Anfangszeit von SASE waren SD-WAN-Geräte (Software-defined WAN) eng mit SWGs gekoppelt. Dies ermöglichte ein schnelles Onboarding für Unternehmen mit mehreren Büros und eine einfachere Art der Kontrolle und Optimierung von ISP-Links (Internet Service Provider).

Im Zuge der Umstellung auf ortsunabhängiges Arbeiten haben viele SWG-Anbieter einen Endbenutzer-Client entwickelt, der auf dem Computer läuft und den Traffic auf sichere Weise zum nächstgelegenen Point of Presence (PoP) des SWG-Anbieters routet. In dieser Konfiguration können die Endanwender unabhängig von ihrem Standort von dem gleichen Sicherheitsniveau profitieren. Die einzige Voraussetzung ist eine Internetverbindung. Wenn die Benutzer ins Büro zurückkehren, müssen sie den Client nicht deaktivieren und erreichen das gleiche Maß an Sicherheit. Viele Plattformen konsolidieren diese Funktionen in einem Unified Client für SWG, ZTNA und CASB.

SD-WAN-Geräte dienen heute vor allem dazu, Unternehmensstandorte zu verbinden, Server und andere Geräte zu schützen, auf denen der Client nicht installiert werden kann, und Zugriff auf Legacy-Systeme zu ermöglichen, die sich nicht in die Cloud verlagern lassen.

Im engeren Sinne bündelt SSE die Sicherheitsdienste – typischerweise SWG, CASB, ZTNA – oft ergänzt um DLP und in Teilen RBI. Zunehmend kommen außerdem SSPM- sowie DSPM-Funktionen zur Bewertung von SaaS-und Datenrisiken hinzu.

Es ist sinnvoll, SASE-Sicherheitsfunktionen wie CASB, DLP, SWG und ZTNA bei einem Anbieter zu konzentrieren. Diese Anbieter gewährleisten ein effizienteres Traffic Routing, weniger Ausschlüsse, besseres Monitoring und Troubleshooting sowie – was am wichtigsten ist – eine einzige Anlaufstelle für die Erstellung von Sicherheitsrichtlinien. Eine solche Konsolidierung kann die Anzahl der auf Kundengeräten installierten Clients reduzieren. Sie kann zudem das Erstellen von Richtlinien und das Troubleshooting vereinfachen sowie insgesamt bessere Metriken für das Sicherheitsprogramm und Transparenz für das obere Management ermöglichen. Gartner unterscheidet darüber hinaus Single-Vendor- und Dual-Vendor-SASE-Ansätze; die Wahl hängt unter anderem von Integrationsgrad, Betriebsmodell und vorhandener Netzwerkarchitektur ab.

Aus diesem Grund hat Gartner mit Security Service Edge (SSE) einen neuen Markt definiert. SSE fasst alle Sicherheitskomponenten unter einem Dach zusammen und schließt die netzwerkbezogenen Elemente, etwa SD-WAN, aus. SSE und SD-WAN zusammen ergeben das SASE-Modell. CASB ist damit kein Gegenpol zu SASE, sondern ein Baustein innerhalb von SSE und somit Teil jedes SASE-Referenzmodells.