Remote Access (Fernzugriff)

Was ist Fernzugriff (Remote Access)?

Unter Fernzugriff versteht man die Möglichkeit für eine autorisierte Person, über eine Netzwerkverbindung aus einer geografischen Entfernung auf einen Computer oder ein Netzwerk zuzugreifen.

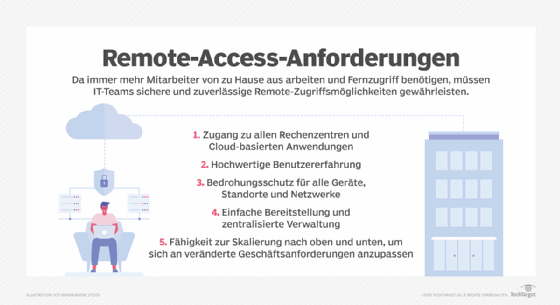

Fernzugriffslösungen ermöglichen es Benutzern, eine Verbindung zu den von ihnen benötigten Systemen herzustellen, auch wenn sie physisch weit entfernt sind. Dies ist wichtig für Mitarbeiter, die in Zweigstellen arbeiten, auf Reisen sind oder Heimarbeit leisten.

Der Fernzugriff ermöglicht es geografisch verstreuten Benutzern, jederzeit auf Dateien und andere Ressourcen auf beliebigen Geräten oder Servern zuzugreifen, die mit dem Netzwerk am Hauptstandort des Unternehmens verbunden sind. Dies steigert die Produktivität der Mitarbeiter und ermöglicht ihnen eine bessere Zusammenarbeit mit Kollegen in aller Welt.

Das Modell des Fernzugriffs gewann während der COVID-19-Pandemie an Bedeutung, da er es den Mitarbeitern ermöglichte, außerhalb des Büros zu arbeiten, wo sie sich mit dem Virus infizieren könnten. Viele Organisationen setzten auf Fernarbeit, auch Telearbeit oder Home-Office genannt. Durch diese Funktionalität blieben die Mitarbeiter produktiv und die Organisation konnte ihre Geschäftsziele erreichen.

Heute ist die Telearbeit immer noch weit verbreitet, auch wenn einige Unternehmen wieder zur Arbeit in Büros zurückkehren. Hybride Vereinbarungen bieten autorisierten Endbenutzern die Möglichkeit, eine bestimmte Anzahl von Tagen pro Gehaltsperiode aus der Ferne zu arbeiten.

Eine Fernzugriffsstrategie gibt Unternehmen die Flexibilität, die besten Talente unabhängig vom Standort einzustellen, Silos zu beseitigen und die Zusammenarbeit zwischen Teams, Büros und Standorten zu fördern.

Fachleute des technischen Supports und IT-Teams nutzen den Fernzugriff, um sich mit den Computern der Benutzer zu verbinden und ihnen bei der Lösung von Problemen mit ihren Systemen und ihrer Software zu helfen. IT-Helpdesks sind oft damit beschäftigt, Serviceanrufe von Remote-Benutzern zu bearbeiten.

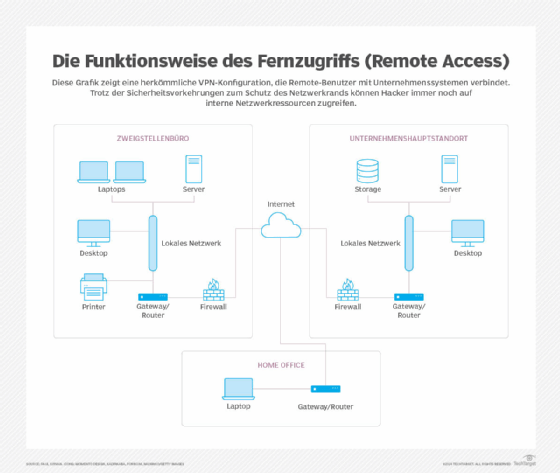

Wie funktioniert der Fernzugriff?

Der Fernzugriff wird durch eine Kombination aus Software, Hardware und Netzwerkverbindungen erreicht. So wurde der traditionelle Fernzugriff vor der weiten Verbreitung des Internets mit einer Terminalemulationssoftware durchgeführt, die den Zugriff über ein an ein Telefonnetz angeschlossenes Hardwaremodem steuerte.

Heute wird der Fernzugriff in der Regel mit folgenden Komponenten umgesetzt:

- Software. Eine sichere Softwarelösung, die beispielsweise ein virtuelles privates Netzwerk (VPN) installiert oder Daten verschlüsselt.

- Hardware. Verbindung von Hosts über eine festverdrahtete Netzwerkschnittstelle oder eine Wi-Fi-Netzwerkschnittstelle.

- Netzwerk. Verbindung über das Internet.

VPNs für den Fernzugriff verbinden einzelne Benutzer mit privaten Netzwerken. Jeder Benutzer benötigt einen VPN-Client, der sich mit dem VPN-Server des privaten Netzwerks verbinden kann.

Wenn ein Benutzer über einen VPN-Client mit dem Netzwerk verbunden ist, verschlüsselt die Software den Datenverkehr, bevor sie ihn über das Internet überträgt. Der VPN-Server oder das Gateway befindet sich am Rande des Zielnetzes, entschlüsselt die Daten und sendet sie an den entsprechenden Host innerhalb des privaten Netzes.

Ein Computer muss über eine Software verfügen, die es ihm ermöglicht, sich mit einem System oder einer Ressource zu verbinden und zu kommunizieren, das/die vom Fernzugriffsdienst des Unternehmens gehostet wird. Sobald der Computer eines Benutzers mit dem Remote-Host verbunden ist, kann er ein Fenster mit dem Desktop des Zielcomputers anzeigen.

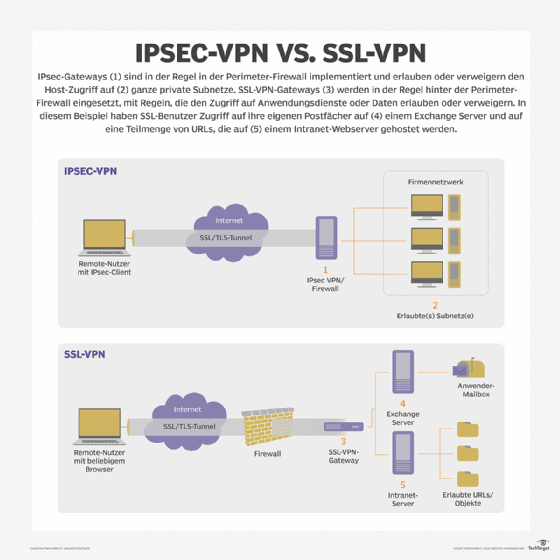

Zwei beliebte Technologien für den Fernzugriff sind IP Security und Secure Sockets Layer/Transport Layer Security. Die IPsec- und SSL/TLS-Protokolle bieten Sicherheitsmaßnahmen durch Verschlüsselung für Fernverbindungen.

Unternehmen können Remote Desktops verwenden, um Benutzern die Verbindung zu ihren Anwendungen und Netzwerken zu ermöglichen. Remote Desktops verwenden Anwendungssoftware, die manchmal in das Betriebssystem des Remote-Hosts integriert ist und es ermöglicht, dass Anwendungen remote auf einem Netzwerkserver ausgeführt und gleichzeitig lokal angezeigt werden.

Benutzer können von jedem Ort und jedem Gerät aus sicher auf lokale und Cloud-Anwendungen und -Server zugreifen, und zwar mit einer Vielzahl von Authentifizierungsmethoden, einschließlich Remote Single Sign-On, das den Benutzern einen einfachen und sicheren Zugriff auf die benötigten Anwendungen ermöglicht, ohne VPNs konfigurieren oder Firewall-Richtlinien ändern zu müssen.

Darüber hinaus können Unternehmen die Zwei-Faktor- oder Multifaktor-Authentifizierung (MFA) einsetzen, um die Identität eines Benutzers zu überprüfen, indem sie mehrere für eine Person eindeutige Anmeldeinformationen kombinieren. Diese Maßnahmen sind wichtig, um Schwachstellen beim Fernzugriff und Cyberbedrohungen zu verringern.

Fernverbindungen über VPNs

VPNs sind eine gängige Methode für den Fernzugriff. Ein VPN stellt eine sichere und verschlüsselte Echtzeitverbindung über ein weniger sicheres Netz wie das Internet her. Die VPN-Technologie wurde entwickelt, um Remote-Benutzern und Zweigstellen die Möglichkeit zu geben, sich mit Hilfe von Remote-Access-Software sicher bei Unternehmensanwendungen und anderen Ressourcen anzumelden.

Remote-Benutzer haben VPN-Clients auf ihren Endgeräten installiert. Der VPN-Client stellt eine sichere Verbindung über das Internet oder ein WAN zu VPN-Anwendungen in der Unternehmenszentrale her. Jede Niederlassung oder jeder Außenmitarbeiter verbindet sich mit dem externen Netzwerk, wobei Technologien wie Firewalls eingesetzt werden, um sichere Verbindungen und Zugriffsmanagement zu gewährleisten.

Anstelle eines VPN können Benutzer eine sichere Verbindung zu einem Unternehmensnetzwerk herstellen, wenn ihre Endgeräte über die richtige Netzwerksoftware verfügen, um eine sichere Verbindung herzustellen. Es kommt immer häufiger vor, dass Außendienstmitarbeiter unternehmenskonfigurierte Geräte verwenden, auf denen die entsprechenden Netzwerkanwendungen installiert sind.

Das ist sicherer, als wenn die Mitarbeiter ihre eigenen Laptops verwenden, die möglicherweise nicht für die Verbindung mit dem Unternehmensnetzwerk ausgerüstet sind. Unternehmen müssen jedoch die mit dem Fernzugriff verbundenen Kosten abwägen; dazu gehören Kosten für VPN-Lizenzen, zusätzliche Netzwerkzugriffspunkte für Fernbenutzer und erhöhte Bandbreitenanforderungen.

Welche Arten des Fernzugriffs gibt es?

In der Vergangenheit setzten Unternehmen Modems und Einwahltechnologien ein, um Mitarbeitern die Verbindung zu Büronetzwerken über Telefonnetzwerke zu ermöglichen, die mit Fernzugriffsservern verbunden waren. Geräte, die an Einwahlnetze angeschlossen waren, verwendeten analoge Modems, um zugewiesene Telefonnummern anzurufen, um Verbindungen herzustellen und Nachrichten zu senden oder zu empfangen.

Mit der Breitbandtechnologie hat sich das geändert, denn sie bietet Fernnutzern Hochgeschwindigkeitsverbindungen zu Unternehmensnetzen und zum Internet. Es gibt verschiedene Arten von Breitbandverbindungen, darunter die folgenden:

- Kabel-Breitband teilt sich die Bandbreite mit vielen Nutzern; die Upstream-Datenraten können in Gebieten mit vielen Teilnehmern während der Hauptnutzungszeiten langsam sein.

- Digital Subscriber Line (DSL)-Breitband bietet Hochgeschwindigkeitsnetzwerke über ein Telefonnetz unter Verwendung von Breitbandmodemtechnologie. DSL funktioniert jedoch nur über eine begrenzte physische Entfernung. Es kann sein, dass es in einigen Gebieten nicht verfügbar ist, wenn die lokale Telefoninfrastruktur die DSL-Technologie nicht unterstützt.

- Mobilfunk-Internetdienste können mit mobilen Geräten über eine drahtlose Verbindung von jedem Ort aus genutzt werden, an dem ein Mobilfunknetz verfügbar ist.

- Satelliteninternetdienste nutzen Telekommunikationssatelliten, um den Internetzugang in Gebieten bereitzustellen, in denen kein landgestützter Internetzugang verfügbar ist, sowie für vorübergehende mobile Installationen.

- Die Glasfaser-Breitbandtechnologie ermöglicht es den Nutzern, große Datenmengen schnell und nahtlos zu übertragen.

Was sind Fernzugriffsprotokolle?

Zu den gängigen Fernzugangs- und VPN-Protokollen gehören die folgenden:

- Das Punkt-zu-Punkt-Protokoll ermöglicht es Hosts, eine direkte Verbindung zwischen zwei Endpunkten herzustellen.

- IPsec ist eine Reihe von Sicherheitsprotokollen, die Authentifizierungs- und Verschlüsselungsdienste zur Sicherung der Übertragung von IP-Paketen über das Internet ermöglichen.

- Das Point-to-Point Tunneling Protocol (PPTP) ist eines der ältesten Protokolle zur Implementierung von VPNs. Im Laufe der Jahre hat es sich jedoch als anfällig für viele Arten von Angriffen erwiesen. Obwohl PPTP nicht sicher ist, wird es in einigen Fällen immer noch verwendet.

- Layer Two Tunneling Protocol ist ein VPN-Protokoll, das keine Verschlüsselung oder kryptografische Authentifizierung für den Datenverkehr bietet, der über die Verbindung läuft. Daher wird es in der Regel mit IPsec gepaart, was diese Dienste bereitstellt.

- Remote Authentication Dial-In User Service ist ein 1991 entwickeltes und im Jahr 2000 als Internet-Standard-Track-Spezifikation veröffentlichtes Protokoll, das es Fernzugriffsservern ermöglicht, mit einem zentralen Server zu kommunizieren, um Einwahlbenutzer zu authentifizieren und ihren Zugang zu dem angeforderten System oder Dienst zu autorisieren.

- Terminal Access Controller Access Control System (TACACS) ist ein ursprünglich in Unix-Netzen verbreitetes Fernauthentifizierungsprotokoll, das es einem Fernzugriffsserver ermöglicht, das Kennwort eines Benutzers an einen Authentifizierungsserver weiterzuleiten, um festzustellen, ob der Zugang zu einem bestimmten System gewährt werden sollte. TACACS+ ist ein separates Protokoll, das für die Authentifizierung und Autorisierung sowie für den Administratorzugriff auf Netzwerkgeräte wie Router und Switches entwickelt wurde.

Was ist ein sicherer Fernzugriff?

Grundsätzlich bedeutet sicherer Fernzugriff, dass die für die Verbindung von Fernbenutzern verwendeten Methoden Sicherheitselemente enthalten, die die Integrität der Fernverbindungen schützen.

Zur Erleichterung des sicheren Fernzugriffs werden verschiedene Technologien eingesetzt, darunter Firewalls, Systeme zur Erkennung und Verhinderung von Eindringlingen, Cloud Access Security Broker, VPNs, Zero-Trust-Netzwerkzugriff, MFA, softwaredefinierte Perimeter (SDPs) und WANs, Secure Access Service Edge (SASE), Identitäts- und Zugriffsmanagement, virtuelle Desktops und sicherer Cloud-basierter Fernzugriff.

Unabhängig vom Standort des Fernanwenders muss eine sichere Konnektivität für Unternehmensanwender und gehostete Systeme, Anwendungen und andere Ressourcen gewährleistet sein. Dies gilt unabhängig davon, ob die Netzwerkinfrastruktur vor Ort oder in der Cloud angesiedelt ist.

Was in Fernzugriffsrichtlinien enthalten sein sollte

Fernzugriffsrichtlinien sind für die Verwaltung des Remote Access unerlässlich. Sie sind auch ein wichtiges Beweismittel, das bei einer Prüfung des Fernzugriffs vorgelegt werden kann.

Unternehmen müssen eine formelle Richtlinie entwickeln, die Folgendes festlegt:

- Wie der sichere Fernzugriff implementiert wird.

- Die Geräte, die für den Fernzugriff verwendet werden können.

- Die Netzwerkdienste, die den Fernzugriff unterstützen.

- Wer berechtigt ist, aus der Ferne zu arbeiten.

- Regeln für die Konfiguration der Endbenutzergeräte für den Fernzugriff.

- Strafen für die nicht ordnungsgemäße Nutzung des Fernzugriffs und für Verstöße gegen die Richtlinie.

- Verfahren zur Meldung von Verstößen gegen die Cybersicherheit.

- Wie der Fernzugriff für Geschäftskontinuität genutzt werden kann.

Vorteile und Herausforderungen des Fernzugriffs

Die Möglichkeit, zu Hause oder an anderen entfernten Standorten zu arbeiten, ist ein wesentlicher Vorteil des Fernzugriffs. Er erweitert die Wahlmöglichkeiten der Mitarbeiter eines Unternehmens, bietet flexible Arbeitszeiten und mehr Freiheit, wann und wo sie arbeiten möchten. Die Mitarbeiter müssen weniger oder gar nicht mehr pendeln und haben mehr Zeit für familiäre Belange, die sie in ihren Arbeitstag integrieren können. In vielen Fällen stärkt dies die Mitarbeiter auf eine Art und Weise, wie es bei der Arbeit im Büro nicht der Fall ist, und macht sie zufriedener und produktiver. Da weniger Mitarbeiter vor Ort tätig sind, können Unternehmen mit Fernzugriffsrichtlinien häufig die von ihnen genutzte Bürofläche und alle Kosten, die mit dem Bau, der Wartung und der Einrichtung physischer Einrichtungen verbunden sind, reduzieren.

Zu den Herausforderungen des Fernzugriffs gehören folgende:

- Geringere Kontrolle des Managements über die Aktivitäten der Mitarbeiter.

- Höhere Kosten im Zusammenhang mit dem Fernzugriff, zum Beispiel für VPN-Lizenzen und Netzwerkdienste.

- Potenzielle IT-Sicherheitsrisiken.

- Versäumnis, alle Remote-Geräte ordnungsgemäß zu patchen.

- Veränderungen in der Unternehmenskultur, wenn die Mitarbeiter weniger Zeit für persönliche Gespräche haben.