BillionPhotos.com - stock.adobe.

Wie man zwei VPN-Verbindungen gleichzeitig nutzt

Netzwerkadministratoren und -nutzer könnten zwei VPN-Verbindungen gleichzeitig über dasselbe Remote-Gerät verwenden. Dies ist jedoch unter Umständen nicht möglich oder sicher.

In vielen Unternehmen gibt es heute Mitarbeiter, die sowohl im Büro vor Ort als auch per Fernzugriff arbeiten. Die meisten davon werden wahrscheinlich auch in Zukunft geschäftliche Informationssysteme und -dienste per Remote Access nutzen. Infolgedessen müssen Netzwerkmanager darüber nachdenken, wie sie Remote-Mitarbeitern und Büroangestellten die optimalen Ressourcen zur Verfügung stellen können.

VPNs sind aber immer noch eine der beliebtesten Methoden, um Fernzugriff auf IT-Ressourcen zu erhalten, auch wenn es VPN-Alternativen wie SASE, SDP und ZTNA gibt.

Dieser Artikel erläutert die Vor- und Nachteile, wenn man zwei parallele VPN-Verbindungen auf einem Remote-Gerät einrichtet. Er untersucht Szenarien, in denen mehrere VPN-Sitzungen für einzelne Anwender von Nutzen sind, sowie die mit einem erweiterten Remote-Zugriff verbundenen Risiken. Schließlich erörtern wir die Vor- und Nachteile bei der Verwendung mehrerer VPNs.

Lassen sich überhaupt zwei VPNs gleichzeitig nutzen?

Stellen Sie sich das folgende Szenario vor: Ein Remote-Computer verbindet sich normalerweise über ein VPN, das das Internet als Übertragungsmedium nutzt, mit Host-basierten Systemen. Das VPN – unabhängig davon, ob es von einer physischen Appliance oder einer Softwareanwendung initiiert wird – bietet Zugriffskontrolle, Sicherheit und andere Mechanismen, um eine sichere Verbindung zu gewährleisten.

Nehmen wir nun an, der Remote-Anwender möchte eine Verbindung zu einer anderen vom Unternehmen angebotenen Ressource herstellen. Kann dieser Benutzer eine weitere Verbindung über denselben VPN-Tunnel aufbauen? In den meisten Fällen lautet die Antwort Nein, da die VPN-Software in der Regel nur jeweils eine Verbindung unterstützt.

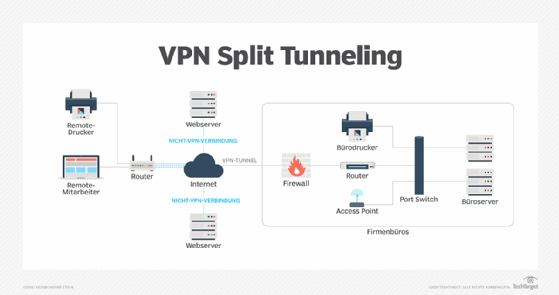

Die Installation einer zweiten Instanz der VPN-Software und einer zusätzlichen Netzwerkkarte wird wahrscheinlich nicht funktionieren, weil sich die VPN-Clients in die Quere kommen und gegenseitig stören könnten. Abbildung 1 zeigt, wie das in der Praxis trotzdem klappen könnte.

Remote-Mitarbeiter greifen normalerweise über einen VPN-Tunnel auf ihre primären Arbeitssysteme und Ressourcen zu. Wenn sie zusätzliche webbasierte Dienste benötigen, ist eine Nicht-VPN-Verbindung zum Remote Host erforderlich.

Sicherheit und Verfügbarkeit sind die wichtigsten Gründe für die VPN-Nutzung. Daher müssen Netzwerkadministratoren Vorkehrungen für den Traffic über Nicht-VPN-Verbindungen treffen, um dafür zu sorgen, dass die Informationen, auf die zugegriffen wird, sicher und ihre Vertraulichkeit und Integrität geschützt sind. Außerdem muss ihre Verfügbarkeit gewährleistet sein. Eine Option ist der Einsatz von Verschlüsselung.

Es ist auch möglich, einen einzelnen VPN-Client mit einer Richtlinie zu konfigurieren, die es dem Client erlaubt, mehr als ein Ziel zu erreichen. Dies wird als Split Tunneling bezeichnet. Die VPN-Richtlinie könnte beispielsweise festlegen, dass der gesamte an 192.168.0.0/24 gesendete Traffic über einen VPN-Tunnel zur Zentrale übertragen wird. Der übrige Datenverkehr läuft dann ohne VPN über das Internet zu den Remote-Standorten.

Wie Sie mehrere VPNs parallel von einem System aus nutzen

Es kann schwieriger sein, mehrere VPNs gleichzeitig zu betreiben, als zwei VPN-Anbieter zu konfigurieren und sie zu verbinden. Während ein VPN anscheinend ordnungsgemäß funktioniert, kann das zweite Routing-Fehler aufweisen. Dieses Problem lässt sich darauf zurückführen, dass die beiden VPNs miteinander konkurrieren, bis ein VPN gewinnt, was dazu führt, dass nur ein VPN problemlos läuft. Das erste VPN richtet verschiedene Routen mit Netzmasken über ein Standard-Gateway ein. Nachdem diese Verbindungen für das erste VPN eingerichtet sind, versucht das zweite VPN, die gleichen Routen zu verwenden, was zu Fehlern führt.

Microsoft verwendet zum Beispiel in Windows ein Datei namens rasphone.pbk an, die mehrere VPN-Sitzungen von einem einzigen Gerät aus ermöglichen soll, wobei die einzigartigen Einstellungen jeder Verbindung beibehalten werden. In der Praxis kann das dann so aussehen: Eine Überprüfung der Probleme im Zusammenhang mit der Verwendung von rasphone.pbk ergibt, dass das erste VPN wie gewünscht eingerichtet wurde. Das zweite verliert jedoch seine Authentifizierungsparameter, so dass Benutzername und Passwort manuell neu eingegeben werden müssen.

Ein VPN auf dem primären OS, ein anderes in einer VM

Eine Methode zur gemeinsamen Nutzung mehrerer VPNs besteht darin, ein VPN auf dem primären Betriebssystem auszuführen und das andere VPN in einer virtuellen Maschine (VM) zu installieren, die auf dem Gerät läuft. Wenn mehr als ein Betriebssystem zur Verfügung steht, beispielsweise Windows und Linux, sollten Sie Linux für die VM verwenden.

Sobald die VM gestartet ist, installieren Sie freie Software, wie OpenVPN, in der VM. So können Sie zwei Tunnel erstellen. Beachten Sie, dass die IP-Adresse des Systems zunächst über den Computer und dann zur VM geroutet wird. Das kann die Verarbeitungsgeschwindigkeit beeinträchtigen, wenn mehr VPNs hinzugefügt werden.

VPN Chaining (Doppel-VPN)

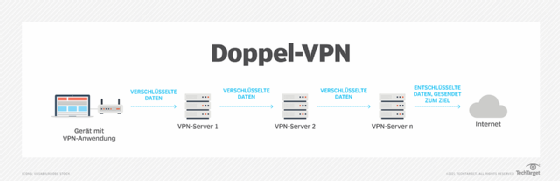

Ein Doppel-VPN verwendet mehrere VPNs in einer Chaining-Konfiguration, indem es durch mehr als einen VPN-Server geroutet wird. Diese Strategie bietet eine höhere Sicherheit für eine VPN-Verbindung aufgrund der doppelten Verschlüsselung. Diese Option wird auch als Doppel-VPN, Doublehop VPN oder Multihop VPN bezeichnet.

Es ist möglich, dass ein Provider von Doppel-VPNs, etwa NordVPN, mehrere VPNs von einem einzigen Gerät aus unterstützt, wenn die NordVPN-Funktion Double VPN entsprechend konfiguriert wird.

Browsererweiterungen

Eine weitere Möglichkeit, VPNs einzurichten, ist die Verwendung von Browsererweiterungen. Dabei handelt es sich um spezielle Anwendungen, auf die über einen Gerätebrowser wie Microsoft Edge zugegriffen werden kann. Zwei für Edge verfügbare VPN-Anwendungen sind zum Beispiel VPNizer und Ivacy. Prüfen Sie jede Anwendung darauf, ob sie mehrere VPNs unterstützt.

Der Browser Opera besitzt bereits ein eingebautes VPN, das sich auf Bedarf zuschalten lässt.

Vor- und Nachteile der Verwendung mehrerer VPNs

Für die Verwendung mehrerer VPN-Umgebungen sprechen unter anderem die folgenden Gründe:

- Höhere Sicherheit bei der Datenübertragung, insbesondere bei der Verwendung von VPN Chaining-

- Zugriff auf zusätzliche Ressourcen durch mehrere VPN-Tunnel.

Gründe, die gegen die Verwendung mehrerer VPN-Umgebungen sprechen, sind unter anderem:

- Verringerte Geschwindigkeit der Datenverbindung aufgrund der zusätzlichen Verarbeitung für die verschiedenen VPNs.

- Zusätzliche Kosten im Zusammenhang mit den für die Einrichtung mehrerer VPNs erforderlichen Ressourcen.

Fragen und Überlegungen zur Planung von VPN-Verbindungen

Nachfolgend finden Sie sieben Fragen, die Netzwerkadministratoren beantworten sollten, wenn sie gleichzeitige VPN-Verbindungen in Betracht ziehen, wie Split Tunneling und VPN Chaining:

- Können Sie eine VPN-Richtlinie definieren und erstellen, die das gewünschte Ergebnis liefert?

- Überschneiden sich die IP-Adressen der beiden privaten Ziele nicht, die Sie verwenden möchten, und sind statisch? Wenn der Remote Host eine dynamische Adresse besitzt, kann die Konfiguration einer Richtlinie schwierig sein.

- Erlaubt das VPN-Gerät oder die VPN-Anwendung Split Tunneling?

- Welche Vorkehrungen müssen im Voraus getroffen werden, bevor Sie Split Tunneling oder die anderen genannten VPN-Optionen verwendet können?

- Verfügt das für Split Tunneling zuständige Gerät über eine Sicherheitsfunktion, die verhindert, dass eine Backdoor geöffnet wird, durch die Traffic, der über die Nicht-VPN-Verbindungen läuft, durch den VPN-Tunnel auf Ihren Rechner gelangen könnte?

- Ermöglicht das VPN-Gerät eine detaillierte Definition und Konfiguration von VPN-Richtlinien?

- Erlaubt das VPN-Gerät Ihrem Client-Server-Protokoll, eingehende Verbindungen zu Ihrem Laptop zu akzeptieren?

Überlegungen zur Planung

Wenn Ihr VPN-Client kein Split Tunneling oder andere Optionen mit mehreren Tunneln unterstützt, können Sie möglicherweise nicht gleichzeitig auf lokale und internationale Internetdienste zugreifen. Zudem besteht das Risiko, dass Sie einen Großteil der Netzwerkbandbreite verbrauchen und nicht auf mit dem LAN verbundene Geräte zugreifen können, während Sie sich im VPN befinden.

Wenn das VPN-Gerät Split Tunneling unterstützt, überprüfen Sie, ob Folgendes gegeben ist:

- Es kann sowohl auf Remote-Systeme als auch auf lokale IP-Adressen zugreifen.

- Downloads lassen sich sicher durchführen, ohne dass der Durchsatz für Webaktivitäten beeinträchtigt wird.

- Andere lokale Geräte, zum Beispiel Drucker, funktionieren auch während des Zugriffs auf Internetressourcen noch.

Wenn Sie andere in diesem Artikel beschriebene Optionen für mehrere VPNs verwenden, müssen Sie mit niedrigeren Durchsatzgeschwindigkeiten rechnen.

Datenverkehr, der nicht über ein sicheres VPN läuft, kann von Dritten eingesehen werden, zum Beispiel von einem ISP oder Cyberkriminellen. Wenn Sie VPN Chaining oder ein Doppel-VPN nutzen, kann die Datensicherheit erheblich verbessert werden.

Prüfen Sie die geschäftlichen Anforderungen von Remote-Mitarbeitern, bevor Sie alternative VPN-Umgebungen untersuchen. Um optimale VPN-Reaktionszeiten, Sicherheit und Leistung zu gewährleisten, müssen Netzwerktechniker folgende Fragen sorgfältig klären:

- Auf welche Ressourcen greifen die Mitarbeiter remote zu?

- Welche Art von Aktivitäten, zum Beispiel Sessions, werden die Remote-Benutzer durchführen?

- Welche Bandbreite steht zur Verfügung?

- Wie sieht es mit dem Netzwerkzugriff sowie Sicherheitsgeräten aus?

Netzwerkadministratoren können diese Best Practices nutzen, um zusätzliche Effizienz für Remote-Benutzer zu ermöglichen, die VPNs für den Zugriff auf Informationsdienste des Unternehmens verwenden. Die IT-Teams müssen die notwendigen Anforderungen sorgfältig prüfen, bevor sie spezifische Änderungen an der Konfiguration von Geräten und Netzwerk ins Auge fassen.