Sikov - stock.adobe.com

Remote-Access- vs. Site-to-Site-VPN: Was ist der Unterschied?

Remote-Access- und Site-to-Site-VPNs unterscheiden sich in mehreren Punkten. Unser Vergleich zeigt die Vorteile, genutzten Protokolle und Sicherheitsmethoden dieser zwei VPN-Typen.

Remote-Arbeit ist in Geschäftsprozessen allgegenwärtig geworden. Zwar gibt es Remote Work, auch Telearbeit oder Fernarbeit genannt, schon seit geraumer Zeit – und die Technologie ist inzwischen weitgehend standardisiert –, doch ihre Bedeutung für Unternehmen hat 2020 erheblich zugenommen. Der Remote-Zugriff auf Firmennetzwerke und interne Ressourcen ist heute für öffentliche und private Unternehmen jeder Art und Größe eher die Norm als die Ausnahme.

Daher ist die primäre Remote-Access-Technologie das virtuelle private Netzwerk (Virtual Private Network, VPN). In diesem Artikel vergleichen wir zwei verschiedene Arten von VPNs, die Remote-Arbeit ermöglichen: Remote-Access-VPN und Site-to-Site-VPN.

Was ist ein VPN?

Ein VPN ist kein physisches, sondern um ein virtuelles Netzwerk. Verbindungen werden mithilfe von Informationen aus Internetprotokollen, etwa einer IP-Adresse, hergestellt, um einen verschlüsselten Tunnel zwischen zwei Endpunkten aufzubauen.

Datenpakete werden im Internet über verschiedene Routen, die auf verfügbaren Netzwerkpfaden basieren, an einen Empfänger übertragen. Dieser setzt die Pakete wieder in ihrem ursprünglichen Format zusammen. Der VPN-Verkehr wird in der Regel durch Verschlüsselung gesichert, oft mit einer Security Appliance an jedem Ende der Verbindung.

Im Gegensatz zum virtuellen Netzwerk dazu erfordert ein physisches Netzwerk eine feste Verbindung zwischen den Endpunkten. Dazu wird eine einzige Kommunikationsverbindung genutzt, zum Beispiel ein privater Datenkanal.

Wenn es um die Wahl zwischen einem Remote-Access- und einem Site-to-Site-VPN geht, müssen die Data-Center-Netzwerkmanager überlegen, welche Rolle die VPN-Technologie spielen soll.

Was ist ein Remote-Access-VPN?

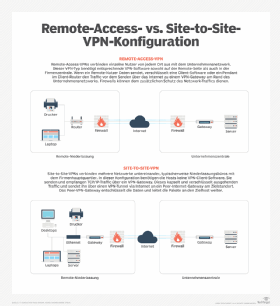

Remote-Access-VPNs verbinden einzelne Benutzer oder Clients mit privaten Host-Netzwerken des Unternehmens. Diese VPNs werden heute am häufigsten für Fernarbeiter verwendet, insbesondere für solche, die von zu Hause aus tätig sind.

Bei einem Remote-Access-VPN muss jeder Host, auf den Remote-Nutzer zugreifen, über eine VPN-Client-Software verfügen. Immer wenn der Remote-Anwender Daten überträgt, kapselt und verschlüsselt die VPN-Client-Software oder der Router diesen Traffic. Anschließend wird er über das Internet an ein VPN-Gateway am Edge des Firmen-Zielnetzwerks gesendet.

Beim Empfang verhält sich dieses VPN-Gateway genauso wie in einem Site-to-Site-VPN. Wenn der Ziel-Host im Unternehmensnetzwerk eine Antwort zurücksendet, führt das VPN-Gateway den umgekehrten Vorgang durch, um eine verschlüsselte Antwort über das Internet an den VPN-Client zurückzusenden.

Zum weiteren Schutz des Netzwerk-Traffics vor Hackerangriffen können auch Firewalls vorhanden sein.

Anwendungsfälle für Remote Access VPN

Zu den Benutzern von Remote Access VPNs gehören in der Regel Reisende, Telearbeiter und mobile Anwender. Diese Nutzer müssen über das Internet sicher auf das interne Netzwerk ihres Unternehmens zugreifen, und Remote Access VPNs können diese sichere Verbindung herstellen.

In diesen Fällen verbinden sich Remote-Geräte mit VPN-Clients über einen sicheren Tunnel mit dem Unternehmensnetz. Von dort aus können Remote-Anwender auf Netzwerkressourcen und Anwendungen zugreifen, die im firmeneigenen Netzwerk gehostet werden.

Was ist ein Site-to-Site-VPN?

Site-to-Site-VPNs verbinden mehrere Netzwerke miteinander, typischerweise ein Filialbüronetzwerk mit einem Netzwerk der Firmenzentrale.

Bei einer Konfiguration mit Site-to-Site-VPNs verfügen die Hosts nicht über eine VPN-Client-Software. Vielmehr senden und empfangen sie normalen TCP/IP-Traffic über ein VPN-Gateway.

Das VPN-Gateway kapselt und verschlüsselt den ausgehenden Datenverkehr und sendet ihn durch einen VPN-Tunnel über das Internet an ein VPN-Gateway der Gegenstelle am Zielstandort. Das empfangende VPN-Gateway entfernt die Header, entschlüsselt den Inhalt und leitet die Datenpakete an den Ziel-Host in dessen privaten Netzwerk weiter.

Anwendungsfälle für Site-to-Site-VPNs

Site-to-Site-VPNs werden in der Regel verwendet, um zwei Netzwerke an verschiedenen Standorten zu verbinden. Ein weltweit tätiges Unternehmen könnte beispielsweise ein Site-to-Site-VPN einsetzen, um Niederlassungen in Boston, Hongkong und London mit seinem Hauptsitz in München zu verbinden.

Eine Site-to-Site-VPN-Konfiguration ist dauerhafter als eine Remote-Access-VPN-Konfiguration, bei der ein entferntes Gerät vorübergehend mit einem anderen Netzwerk verbunden wird.

Remote-Access-VPN: Sicherheitsprotokolle

Beim Vergleich von Remote-Access- und Site-to-Site-VPNs ist die Sicherheit ein wichtiger Faktor. Für Remote-Access-VPNs können mehrere Konfigurationsprotokolle verwendet werden. Jeder Ansatz erfordert eine VPN-Client-Software auf allen Remote-Systemen sowie ein VPN-Gateway im Netzwerk der Firmenzentrale. Der Unternehmens-Host unterstützt die gleichen Protokolle und Optionen oder Erweiterungen, um den Zugriff von Remote-User-Netzwerken aus zu erleichtern.

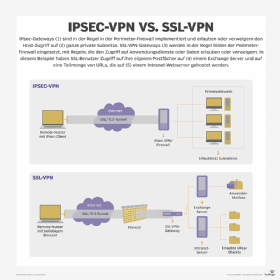

IPsec

Das gebräuchlichste sichere Tunneling-Protokoll, das in VPNs jeder Art zum Einsatz kommt, ist das IPsec-Protokoll zur Payload-Kapselung. IPsec ist eine Erweiterung des heute im Internet und in den meisten Unternehmensnetzwerken verwendeten IP-Sicherheitsstandards. Die meisten Router und Firewalls unterstützen mittlerweile IPsec.

Secure Sockets Layer (SSL)

Alternativen zu IPsec-VPNs sind SSL-VPNs (Secure Sockets Layer). Diese werden oft als clientlos bezeichnet, da sie keine spezielle Software auf dem Computer des Remote-Benutzers erfordern. Bei einem SSL-VPN verbindet sich der Remote-Nutzer über einen Webbrowser mit dem Netzwerk. Die Informationen werden entweder per SSL oder TLS (Transport Layer Security) verschlüsselt.

Site-to-Site-VPNs verwenden in der Regel das IPsec-Protokoll. Ein weiteres Protokoll für Site-to-Site-VPNs ist MPLS. Allerdings bietet MPLS keine Verschlüsselung.

Vorteile von Remote-Access-VPNs

Zu den Vorteilen von Remote-Access-VPNs gehören:

- Remote- und Mobilfreundlichkeit

- Datensicherheit

- Kostengünstig

Remote- und mobilfreundlich: Remote-Access-VPNs ermöglichen es Fernnutzern, sich von jedem beliebigen Standort aus mit einem Unternehmens-Hostnetz zu verbinden. Dies ist vorteilhaft für Unternehmen mit Mitarbeitern und Kunden, die sehr mobil sind.

Datensicherheit: Daten, die über Remote Access VPNs übertragen werden, sind verschlüsselt. Das bedeutet, dass Remote-Benutzer öffentliche WLANs oder andere Verbindungen nutzen können, an denen der Datenverkehr nicht generell gesichert ist.

Kostengünstig: VPN-Pakete sind in der Regel kostengünstig und damit für Unternehmen jeder Größe erschwinglich. Der größte Teil der Kosten entfällt auf die Lizenzgebühren für jeden Benutzer.

Vorteile von Site-to-Site-VPNs

Einige der Vorteile von Site-to-Site-VPNs sind:

- geeignet für Organisationen mit mehreren Standorten

- Unterstützung von unternehmenskritischem Datenverkehr

- Datensicherheit

Geeignet für Unternehmen mit mehreren Standorten: Site-to-Site-VPNs verbinden einzelne Netzwerke miteinander und eignen sich daher gut für Unternehmen mit mehreren Niederlassungen.

Unterstützung von unternehmenskritischem Datenverkehr: Informationen lassen sich sicher über Site-to-Site-VPNs senden. Sie können geschäftskritischen Datenverkehr verarbeiten, wie etwa VoIP-Kommunikation, der geringe Latenz und eine gute Dienstqualität (QoS, Quality of Service) erfordert.

Datensicherheit: Site-to-Site-VPNs entlasten zudem Host-PCs oder Geräte, indem sie den Verschlüsselungs- und Verarbeitungs-Overhead auf eine separate Sicherheits- oder Router-Komponente auslagern. Außerdem müssen sich die Benutzer nicht ständig bei einer VPN-Verbindung an- oder abmelden.

Planungsüberlegungen für VPNs

Bei der Wahl zwischen Remote-Access-VPN- und Site-to-Site-VPN-Konfigurationen müssen Netzwerkmanager die Rolle berücksichtigen, die die VPN-Technologie spielen soll.

Bei Remote-Access-VPN-Strategien sollten die Netzwerkadministratoren sicherstellen, dass sie über eine ausreichende Anzahl von VPN-Softwarelizenzen und eine ausreichende Netzwerkbandbreite verfügen, um den Durchsatz und minimale Latenzzeiten für Remote-Benutzer zu gewährleisten.

Aus betrieblicher Sicht sollten die IT-Teams regelmäßig Equipment zum Netzwerk-Sniffing und -Monitoring einsetzen, um die Integrität des Netzwerkverkehrs sicherzustellen.