Extended Detection and Response (XDR)

Was ist Extended Detection and Response (XDR)?

Extended Detection and Response (XDR) ist ein technologiegestützter Cybersicherheitsprozess, der Unternehmen dabei helfen soll, Sicherheitsbedrohungen in ihrer gesamten IT-Umgebung zu erkennen und zu beheben.

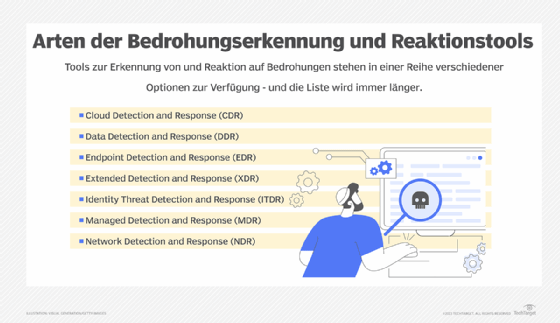

XDR ist eine Weiterentwicklung der EDR-Technologie (Endpoint Detection and Response), die die Sicherheitstransparenz und den Schutz über PCs, Smartphones und andere Endgeräte hinaus erweitert. Der breitere Anwendungsbereich von XDR umfasst auch Netzwerke, Server, Cloud-Dienste und Anwendungen sowie verschiedene Sicherheitstools und Identitätsanbieter, die Benutzerauthentifizierungsprozesse unterstützen.

Die XDR-Software sammelt Sicherheitsdaten aus Quellen, die normalerweise nicht miteinander verbunden sind, und fasst sie in einer einheitlichen Plattform zusammen. Durch die Korrelation von Sicherheitswarnungen und -ereignissen über verschiedene Domänen hinweg bietet XDR einen kontextbezogenen Einblick in die Vorgänge in der IT-Infrastruktur eines Unternehmens. Darüber hinaus werden alle von einer XDR-Plattform gesammelten Daten normalisiert, um fortschrittliche Analysen und Anwendungen für künstliche Intelligenz (KI) zu unterstützen, die dabei helfen können, Anomalien zu identifizieren und potenzielle Sicherheitsbedrohungen zu erkennen. Sicherheitsanalysten können dann XDR-Tools verwenden, um die Ursache und den Umfang von Sicherheitsvorfällen zu ermitteln.

Reaktionsmöglichkeiten sind ebenfalls ein zentraler Bestandteil von XDR. Sobald Bedrohungen erkannt werden, können XDR-Plattformen koordinierte Reaktionen verschiedener Sicherheitstools orchestrieren, um das Risiko von Cyberangriffen, Datenschutzverletzungen und anderen Problemen zu mindern. Sicherheitsteams verwenden häufig Incident-Response-Playbooks mit XDR, um die Eindämmung kompromittierter Ressourcen durch Aktionen wie das Blockieren bösartiger IP-Adressen und die Quarantäne von Benutzern oder Geräten zu automatisieren.

Wie funktioniert XDR?

Die XDR-Technologie unterstützt die Erkennung von und die Reaktion auf Bedrohungen durch einen mehrstufigen Prozess, der die folgenden Hauptschritte umfasst:

- Datenerfassung und -übernahme. Der erste Schritt für ein XDR-System besteht darin, relevante Telemetriedaten zu sammeln und aufzunehmen. XDR-Konnektoren nehmen Daten von Endpunktagenten, Netzwerksensoren, Cloud-Plattformen, Identitätssystemen, E-Mails und anderen Quellen auf. Zu den gängigen Datentypen, die gesammelt werden, gehören Endpunktaktivitäten, Netzwerkverkehr, Protokolldaten, Datei-Metadaten, Prozessdetails, Benutzerverhalten und IT-Warnungen. Große Mengen historischer und Echtzeitdaten werden in der XDR-Plattform konsolidiert, wo sie üblicherweise in einem Data Lake gespeichert werden, der eine Vielzahl von strukturierten, halbstrukturierten und unstrukturierten Daten verarbeiten kann.

- Analyse und Erkennung von Bedrohungen. XDR-Tools fassen die gesammelten Daten zusammen und wenden Korrelationsregeln, Modelle für maschinelles Lernen, Analysen des Benutzer- und Entitätsverhaltens sowie andere fortschrittliche Analysetechniken an, um bekannte und unbekannte Sicherheitsbedrohungen zu erkennen. Die Analyseergebnisse werden in einer einheitlichen Verwaltungskonsole dargestellt, die einen Überblick über die Bedrohungen in allen IT-Umgebungen bietet. Sicherheitsanalysten können erkannte Bedrohungen mithilfe von Zeitleistenanalysen, Threat Hunting-Abfragen und anderen XDR-Funktionen untersuchen.

- Automatisierte Reaktionen und Bedrohungsabwehr. Auf der Grundlage identifizierter Bedrohungen können XDR-Plattformen automatische Reaktionsmaßnahmen auslösen, die in Playbooks definiert sind. Zu den möglichen Reaktionen gehören die Isolierung infizierter Hostsysteme, das Beenden von Anwendungsprozessen, das Blockieren von IP-Adressen oder Domänen, das Deaktivieren von Benutzerkonten, das Isolieren von E-Mails und vieles mehr. Solche Aktionen können über EDR-Tools, Firewalls, Antivirensoftware, SIEM-Systeme (Security Information and Event Management), SOAR-Plattformen (Security Orchestration, Automation and Response) und andere mit XDR-Technologien integrierte Sicherheitskontrollen gesteuert werden.

Darüber hinaus zentralisiert XDR die Arbeitsabläufe zur Erkennung, Untersuchung, Jagd und Reaktion auf Bedrohungen, so dass Sicherheitsanalysten bei Bedarf zwischen den Arbeitsabläufen wechseln können, ohne zu einem anderen Tool wechseln zu müssen.

Potenzielle Vorteile von XDR für den Geschäftsbetrieb

XDR-Technologien können für Sicherheitsteams und Unternehmen als Ganzes verschiedene Vorteile bieten. Im Allgemeinen versprechen erweiterte Erkennungs- und Reaktionstools, den Schutz vor Bedrohungen zu verbessern und die Sicherheitsabläufe zu optimieren. Zu den potenziellen betrieblichen Vorteilen von XDR gehören insbesondere die folgenden:

- Verbesserte Sicherheitslage (Security Posture). Die umfassenden Funktionen von XDR zur Erkennung von und Reaktion auf Bedrohungen schützen Cloud- und Hybrid-Cloud-Umgebungen besser vor verschiedenen Arten von Cyberangriffen und anderen Sicherheitsbedrohungen.

- Bessere Sicherheitsabdeckung. Durch die Aufnahme verschiedener Telemetriedaten werden Transparenzlücken und Wahrnehmungslücken in der Abdeckung geschlossen, die durch die Verwendung von isolierten Sicherheitstools entstehen können.

- Verbesserte Erkennung von Bedrohungen. Die umfassendere Datenerfassung durch XDR-Tools ermöglicht eine frühere und genauere Erkennung von Sicherheitsbedrohungen in IT-Umgebungen.

- Schnellere Reaktion auf Vorfälle. Automatisierte Workflows und Playbook-gesteuerte Reaktionen ermöglichen eine schnellere Untersuchung und Eindämmung von erkannten Bedrohungen als manuelle Ansätze.

- Gesteigerte Produktivität. Workflow-Konsolidierung und -Automatisierung tragen dazu bei, dass Sicherheitsanalysten mehr Zeit für strategische Aufgaben haben und keine Zeit mit unbedeutenden Aufgaben verschwenden müssen.

- Vereinfachte Abläufe. Die einheitliche Verwaltungskonsole, die Workflows und die Berichtsfunktionen der XDR-Plattformen rationalisieren die Sicherheitsabläufe und machen sie einfacher zu verwalten.

- Geringere Kosten. Durch die Konsolidierung mehrerer Tools in einer einzigen XDR-Technologie können die Kosten im Vergleich zum Kauf, der Bereitstellung und Verwaltung verschiedener Produkte gesenkt werden.

Wie unterscheiden sich XDR und EDR?

XDR baut auf den Funktionen von EDR auf, bietet jedoch erweiterte Möglichkeiten zur Erkennung von Bedrohungen und zur Reaktion auf diese. Hier ein Vergleich der beiden Technologien:

- Die Datenerfassung erfolgt bei EDR nur von Endpunkten, während bei XDR Daten aus verschiedenen Quellen gesammelt werden.

- Ebenso sind der Umfang der Bedrohungserkennung und die automatischen Reaktionsmöglichkeiten von EDR auf Endpunkte beschränkt. XDR kann Bedrohungen in der gesamten IT-Umgebung eines Unternehmens erkennen und auf sie reagieren.

- Die Sicherheitsanalysefunktionen von EDR sind endpunktzentriert, während XDR die Analyse von Daten aus den verschiedenen unterstützten Quellen zentralisiert.

- Die Arbeitsabläufe sind bei EDR fragmentiert und bei XDR vereinheitlicht.

- EDR bietet eine Verwaltungskonsole für die Endpunktaspekte im Gegensatz zu einer übergreifenden Konsole, die in XDR-Plattformen integriert ist.

Wie unterscheiden sich XDR und MDR?

XDR und Managed Detection and Response (MDR) zielen beide darauf ab, die Fähigkeiten zur Erkennung von Bedrohungen und zur Reaktion auf Zwischenfälle in Unternehmen zu verbessern, allerdings auf unterschiedliche Weise. Während XDR eine Reihe von Technologien für den internen Einsatz und die interne Nutzung bereitstellt, ist MDR ein verwalteter Dienst, der von externen Sicherheitsanbietern angeboten wird, die die Überwachung, Erkennung, Untersuchung und Eindämmung von Bedrohungen für Unternehmen übernehmen. MDR-Dienste umfassen in der Regel separate XDR- und EDR-Optionen, um den Anforderungen unterschiedlicher Kunden gerecht zu werden.

Unternehmen können sowohl XDR-Software als auch MDR-Dienste nutzen. Ein Unternehmen kann sein internes Sicherheitsteam durch die Unterstützung Dritter ergänzen, indem es einige Cybersicherheitsfunktionen an einen MDR-Anbieter auslagert. Der MDR-Dienst könnte zum Beispiel für den Umgang mit fortgeschrittenen Bedrohungen zuständig sein, für die das Sicherheitspersonal des Unternehmens nicht über die nötigen Ressourcen oder Fähigkeiten verfügt.

Herausforderungen, die bei XDR zu beachten sind

Der Begriff XDR wurde 2018 von Nir Zuk, Gründer und CTO des Anbieters von Sicherheitssoftware und -dienstleistungen Palo Alto Networks, geprägt. Ursprünglich wurde XDR jedoch auf unterschiedliche Weise definiert, was zu einiger Verwirrung bezüglich der Technologie führte. Inzwischen hat sich ein einheitliches Verständnis von XDR durchgesetzt. Nichtsdestotrotz sind XDR-Implementierungen mit einigen Herausforderungen verbunden. Zu den potenziellen Nachteilen, die Unternehmen beachten sollten, gehören die folgenden:

- Zusätzliche IT-Komplexität. Die Implementierung von XDR-Sicherheitstools kann IT-Umgebungen komplexer machen, da Konnektoren zu verschiedenen Datenquellen eingerichtet werden müssen.

- Abdeckungslücken. Bei endpunktzentrierten XDR-Optionen fehlt möglicherweise die vollständige Netzwerk- und Cloud-Transparenz, wenn ein Unternehmen andere Tools einsetzt, die speziell für eine bestimmte Art der Bedrohungserkennung entwickelt wurden.

- Einschränkungen bei Personal und Fähigkeiten. Die Installation von XDR-Software macht den Bedarf an qualifizierten Ressourcen nicht überflüssig, um die Möglichkeiten der Software zu nutzen. Es gibt jedoch einen anhaltenden Mangel an erfahrenen Cybersicherheitsexperten. Wenn ein Unternehmen nicht über die erforderlichen Fähigkeiten verfügt, muss es Mitarbeiter mit diesen Fähigkeiten einstellen, vorhandene Mitarbeiter in XDR schulen oder sich an einen MDR-Dienst wenden.

- Schulung. Selbst wenn ein Unternehmen bereits über qualifiziertes Cybersicherheitspersonal verfügt, führt XDR neue Arbeitsabläufe, Anwendungsfälle und Tools ein, die für eine effektive Nutzung zusätzliche Schulungen erfordern können.

- Herstellerabhängigkeit. Die Abhängigkeit von der Sicherheitssoftware eines einzigen XDR-Anbieters birgt das Risiko einer Anbieterbindung.

- Erhöhte Kosten. Die umfangreichen Datenerfassungs-, Speicher- und Analysefunktionen von XDR können die IT-Infrastrukturkosten in die Höhe treiben.

Die wichtigsten Funktionen von XDR-Tools

Die XDR-Tools umfassen die folgenden Kernfunktionen:

- Datenerfassung und -übernahme aus mehreren Quellen.

- Datenkorrelation und -normalisierung zur Aufbereitung der Daten für die Analyse.

- Ein zentraler Datenspeicher, um die gesammelten Daten an einem Ort zu speichern.

- Anreicherung der Daten mit Bedrohungsdaten und anderen kontextbezogenen Informationen.

- Fortgeschrittene Analyse- und KI-Techniken, wie maschinelles Lernen und Verhaltensanalyse.

- Einheitliche Suche und Untersuchung von Bedrohungen in einer IT-Umgebung.

- Automatisierte Reaktionsmaßnahmen, die von Unternehmen in Playbooks für die Reaktion auf Vorfälle definiert werden.

- Konsolidierte Arbeitsabläufe für die Erkennung und Verwaltung von Bedrohungen.

- Berichtsfunktionen, die einen Einblick in die Sicherheitsabläufe und -metriken ermöglichen.