Threat Detection and Response (TDR)

Was ist Threat Detection and Response (TDR)?

Bei der Bedrohungserkennung und -reaktion (Threat Detection and Response, TDR) handelt es sich um einen Prozess, bei dem potenzielle Cyberbedrohungen erkannt und darauf reagiert wird, bevor einer Organisation Schaden zugefügt werden kann. Durch die Identifizierung von Cybersicherheitsrisiken, die entweder von Eindringlingen ausgenutzt wurden oder ausgenutzt werden könnten, und die anschließende Ergreifung von Maßnahmen zur Reaktion auf die Bedrohungen trägt TDR dazu bei, Datenschutzverletzungen, Ransomware-Angriffe und andere Sicherheitsvorfälle zu verhindern.

Die Bedrohungserkennung umfasst eine Mischung aus Überwachungstechnologien, Bedrohungsinformationen und menschlichem Fachwissen. Sie dient als zusätzliche Verteidigungslinie hinter traditionellen Sicherheitsfunktionen wie Firewalls und Antivirensoftware und sucht nach Schwachstellen in Endgeräten, IT-Netzwerken, Anwendungen und anderswo. TDR-Angebote werden sowohl als Produkte als auch als verwaltete Dienste verkauft.

Ein Schlüsselelement von TDR ist die Fähigkeit, auf Schwachstellen durch automatisierte Reaktionen zu reagieren, die je nach Situation die potenzielle Bedrohung korrigieren, eindämmen oder anderweitig abwehren können. Mit Threat Detection and Response soll gehandelt werden, bevor eine Gefährdung zu einem Sicherheitsverstoß oder einer anderen Art von Cyberangriff wird.

Sobald TDR auf eine potenzielle Bedrohung aufmerksam geworden ist, kann es Gegenmaßnahmen einleiten. So kann es beispielsweise eine verdächtige IP-Adresse blockieren, ein Konto deaktivieren, ein infiziertes Gerät isolieren oder betroffene Dienste vorübergehend abschalten.

Ein Unternehmen, das versucht, ein Programm zur Verwaltung von Angriffsflächen zu implementieren (Attack Surface Management), weiß, wie wichtig es ist, IT-Ressourcen zu überwachen – alle, zu jeder Zeit. Die Herausforderung besteht jedoch darin, dieses Ziel zu erreichen.

Warum ist Threat Detection and Response wichtig?

Unabhängig davon, wie gut die Cybersicherheitsmaßnahmen einer Organisation auch sein mögen, ist mit Angriffen auf IT-Netzwerke und -Systeme zu rechnen.

Es ist unvermeidlich, dass es einen offenen Port von einem vergessenen Testserver, ein Gerät mit falsch konfigurierter Sicherheitssoftware, einen mit Malware infizierten privaten Computer, den ein Mitarbeiter für die Verbindung mit einem Unternehmensnetzwerk verwendet, oder andere Sicherheitslücken gibt. Es ist die Aufgabe von TDR, solche Schwachstellen zu erkennen und zu stoppen, bevor Angreifer sie voll ausnutzen können.

Es bestehen zahlreiche Risiken. Sicherheitsvorfälle reichen von lästig bis hin zu äußerst schwerwiegend. Beispielsweise verliert ein Unternehmen, das Opfer eines Angriffs wird, Daten, erleidet einen Reputationsschaden und muss finanzielle Einbußen hinnehmen. In einem Bericht des IBM/Ponemon Institute aus dem Jahr 2024 wurden die durchschnittlichen Kosten eines Datenlecks auf 4,8 Millionen US-Dollar geschätzt, was einer Steigerung von 10 Prozent gegenüber der vorherigen Version des Jahresberichts entspricht. Die Schätzung basierte auf einer Analyse von Verstößen bei 604 Organisationen weltweit zwischen März 2023 und Februar 2024.

Eine Organisation, die sich selbst schützen will, muss sich sowohl mit der Vielfalt der Cyber-Bedrohungen als auch mit dem endlosen Katz-und-Maus-Spiel zwischen Angreifer und Verteidiger auseinandersetzen.

Ransomware, weitere Arten von Malware, Phishing-Angriffe und andere Cyberbedrohungen gehören zu den Taktiken, die Kriminelle gegen Unternehmen, Bildungseinrichtungen, Behörden und Gesundheitsdienstleister einsetzen. Diese Techniken werden so häufig eingesetzt, weil sie effektiv sind. TDR ist eine Schlüsselkomponente von Cybersicherheitsstrategien, die darauf abzielen, sie abzuwehren.

Wie funktioniert Threat Detection and Response?

Da Präventivmaßnahmen nicht jede Bedrohung der Cybersicherheit aufhalten können, müssen Organisationen herausfinden, was sie übersehen haben. Die Bedrohungserkennung unterstützt diesen Prozess, indem sie Netzwerke, Endpunkte, Anwendungen, Benutzeraktivitäten und Daten überwacht, um Anzeichen für eine Kompromittierung (Indicators of Compromise, IOCs) aufzudecken, die auf böswillige Aktivitäten hinweisen könnten. Produkte zur Bedrohungserkennung analysieren Verkehrsmuster, Systemprotokolle, verdächtige Dateien, Zugriffsversuche und andere Daten auf ungewöhnliche Muster und Verhaltensweisen.

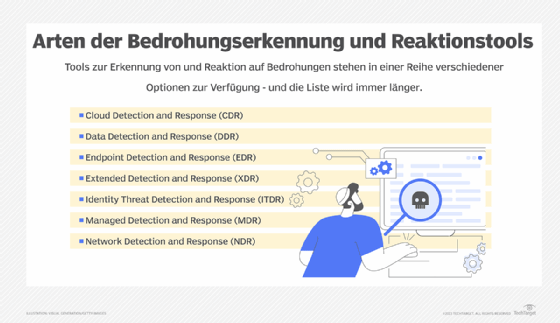

Um der Nachfrage nach zusätzlichem Schutz gerecht zu werden, haben Sicherheitsanbieter ihre Produkte in einer wachsenden Anzahl von Segmenten innerhalb der Kategorie „Threat Detection and Response“ positioniert, darunter die folgenden:

Cloud Detection and Response (CDR). CDR konzentriert sich auf den Schutz von Cloud-Ressourcen. Dazu gehört eine strengere Kontrolle darüber, wer Zugriff auf bestimmte Cloud-Dienste erhält.

Data Detection and Response (DDR). Data Detection and Response bietet Funktionen zum Schutz und zur Identifizierung von Risiken für die proprietären Daten einer Organisation. Durch proaktive Bedrohungserkennung kann verhindert werden, dass Daten in die falschen Hände geraten.

Endpoint Detection and Response (EDR). EDR bietet kontinuierliche Überwachungs- und Reaktionsfunktionen für Desktops, Notebooks, Mobilgeräte, IoT-Geräte, Server, Workstations und andere Geräte. Es sammelt und analysiert Daten über jeden Endpunkt, und einige EDR-Systeme stellen ein kompromittiertes Gerät automatisch unter Quarantäne.

Extended Detection and Response (XDR). XDR bietet durch die Integration von Telemetriedaten aus Netzwerken, Cloud-Umgebungen, Endpunkten und zusätzlichen Quellen eine bessere Übersicht als EDR. Wenn die Daten verschiedener Sicherheitstools an einer Stelle statt an vielen verschiedenen gespeichert werden, sind diese Informationen für ein Sicherheitsteam viel hilfreicher.

Identity Threat Detection and Response (ITDR). Gestohlene Passwörter und kompromittierte Benutzerkonten bieten Angreifern ideale Einstiegspunkte. ITDR bietet Funktionen zur Verbesserung der Erkennung und Abwehr von Bedrohungen für Identitätsmanagementsysteme.

Managed Detection and Response (MDR). MDR-Dienste von Drittanbietern bieten ausgelagerte Überwachung und Reaktion auf Bedrohungen. Diese Dienste unterstützen Organisationen, die möglicherweise nicht über das erforderliche Sicherheitsfachwissen im Personal verfügen, oder globale Unternehmen, die Hilfe benötigen, um mit der Menge der Bedrohungen, denen sie ausgesetzt sind, Schritt zu halten.

Managed Extended Detection and Response (MXDR). MXDR ist eine ausgelagerte Version von XDR. Dieser Service bietet Kunden umfassende Einblicke in ihre Systeme, Reaktionsmöglichkeiten auf Bedrohungen und menschliches Fachwissen.

Network Detection and Response (NDR). NDR verwendet fortschrittliche Überwachung und maschinelles Lernen, um eine Basislinie des normalen Verhaltens im Netzwerk einer Organisation zu erstellen. Anschließend wird nach Abweichungen von dieser Basislinie gesucht, um bösartigen Datenverkehr zu identifizieren und möglicherweise zu stoppen.

Welche Bedrohungen werden durch TDR erkannt und verhindert?

Sicherheitsteams haben sich schon immer mit der Netzwerk- und Endpunktsicherheit befasst, aber die Vorgehensweisen mussten angepasst werden, da die Bedrohungen immer komplexer und zahlreicher wurden.

TDR-Tools bieten Einblick in verdeckte Angriffe, um schnellere Reaktionen zu ermöglichen und Geschäftsunterbrechungen und -risiken zu reduzieren. Sie erkennen und entschärfen viele Bedrohungen, darunter die folgenden:

Malware. Malware ist jede Form von bösartiger Software, einschließlich Spyware und Trojaner, die darauf abzielt, Systeme und Netzwerke zu infizieren und Daten zu stehlen.

Ransomware. Bedrohungsakteure verwenden Ransomware, um geschäftskritische Daten zu verschlüsseln und zu exfiltrieren. Sie verlangen dann vom Opfer eine Zahlung, um die Daten zu entschlüsseln und die Angreifer daran zu hindern, sie zu verkaufen oder öffentlich zugänglich zu machen.

Phishing. Phishing-Angriffe sind die gängigste Form des Social Engineering und verleiten Benutzer dazu, sensible Informationen und Kontodaten preiszugeben, die Angreifer dann zur Installation von Malware oder zum Eindringen in Systeme nutzen.

Verteilte Denial-of-Service-Angriffe (DDoS). DDoS-Angriffe fluten Systeme mit Datenverkehr, um Rechendienste zu überlasten und Server außer Betrieb zu setzen.

Botnetze. Ein Botnetz ist ein Netzwerk aus mit Malware infizierten Geräten, das Angreifer nutzen, um zusätzliche Aktionen durchzuführen, zum Beispiel Spam-E-Mails zu versenden, DDoS-Angriffe durchzuführen, Daten oder Geld zu stehlen oder Krypto-Jacking zu betreiben.

Advanced Persistent Threats (APT). APTs sind Cyberangriffe, bei denen sich böswillige Akteure Zugang zum Netzwerk eines Unternehmens verschaffen, um über einen längeren Zeitraum Daten zu stehlen.

Zero-Day-Bedrohungen. Eine Zero-Day-Schwachstelle ist eine Sicherheitslücke in Software, Hardware oder Firmware, die den Entwicklern nicht bekannt ist und daher nicht gepatcht wurde.

Living-off-the-Land-Angriffe. Bei Living-off-the-Land-Angriffen missbrauchen böswillige Akteure legitime Tools in einem Netzwerk, um eine Organisation zu kompromittieren.

Cyberbedrohungen können in Unternehmen relativ schnell Schaden anrichten. Eine wichtige Sicherheitskennzahl ist die Ausbruchszeit, die misst, wie lange ein Angreifer braucht, um sich nach einem ersten Eindringen zwischen den Systemen eines Zielunternehmens zu bewegen. Angesichts der Tatsache, dass fähige Angreifer in der Lage sind, Systeme so schnell auszunutzen, stehen Sicherheitsteams unter dem Druck zu reagieren. Hier kommen die vielen Varianten von TDR ins Spiel.

Funktionen und Möglichkeiten zur Erkennung von und Reaktion auf Bedrohungen

Die Erkennung von und Reaktion auf Bedrohungen kann bei denjenigen, die damit nicht vertraut sind, Verwirrung stiften - und das nicht nur wegen der Art und Weise, wie die einzelnen Lösungen bezeichnet werden. Es wird eine Vielzahl von Aufgaben auf unterschiedliche Weise erledigt, und es ist nicht immer leicht zu erkennen, wo eine Art von Threat Detection and Response beginnt und eine andere endet.

Bestimmte Formen von TDR, wie EDR, XDR und MDR, erfüllen ähnliche, aber unterschiedliche Funktionen. XDR gibt es in separaten offenen und nativen Implementierungen. Anbieter stellen ihren Kunden verschiedene Arten der Bedrohungserkennung, wie EDR, NDR und XDR, sowohl als Produkte als auch als ausgelagerte Dienste zur Verfügung. Es könnte wertvolle Anwendungsfälle für CDR geben, die über das Angebot eines einzelnen Cloud-Anbieters hinausgehen.

Der Schutz von Endgeräten ist ein gutes Beispiel für die Vielzahl von Sicherheitsoptionen. Unternehmen haben schon vor langer Zeit den Wert der Endpunktsicherheit zum Schutz von Servern, Notebooks, Mobiltelefonen und sogar Druckern vor Malware und ähnlichen Bedrohungen erkannt.

EDR und XDR erweitern den Schutz dieser Geräte, indem sie jedes Gerät in einem Unternehmen überwachen - unabhängig davon, wo sich die Geräte befinden. Dieses Schutzniveau ist weitaus fortschrittlicher als Antivirensoftware, die Endgeräte nur auf bekannte Bedrohungen überprüft. EDR sucht aktiv nach potenziellen Bedrohungen durch eine Vielzahl von Methoden, wie zum Beispiel die Verfolgung von IP-Adressen von Geräten, die eine Verbindung zu den Systemen eines Unternehmens herstellen, oder wenn jemand versucht, ein Passwort zu ändern. Es kann Eindringlinge identifizieren, die einer Endpunktschutzplattform (EPP, Endpoint Protection Platform) an der Sicherheitsgrenze entgangen sein könnten. Dies ist hilfreich, da das traditionelle Verständnis dieser Grenze durch Remote-Arbeit, IoT und die Allgegenwart mobiler Geräte immer mehr in Frage gestellt wird.

Da immer mehr Geräte von immer mehr Standorten aus auf das Netzwerk eines Unternehmens zugreifen, müssen Sicherheitsteams mit mehreren Arten von Endpunktsicherheit jonglieren. Wenn diese Bemühungen gut koordiniert sind, sollten sie die Risiken durch Malware, ungepatchte Software und unverschlüsselte Daten mindern. Ein Unternehmen sollte beispielsweise EPP und EDR als komplementäre Technologien betrachten, die den Gedanken einer mehrschichtigen Verteidigung gegen Cyberbedrohungen fördern, und nicht als unterschiedliche Optionen zur Bewältigung derselben Aufgaben.

Auch die Frage, ob EDR zusammen mit einer SIEM-Plattform (Security Information and Event Management) eingesetzt werden sollte, könnte zu Redundanz führen. Beide sammeln Telemetriedaten, doch bei näherer Betrachtung zeigt sich, dass SIEM und EDR die Endpunkte unterschiedlich schützen. Während ein leistungsfähiges SIEM-System Bedrohungen erkennt, kann EDR Empfehlungen zur Behebung von Schwachstellen aussprechen und möglicherweise eine Bedrohung eindämmen, bevor ein Verstoß zu einem Datenverlust führt.

Die SIEM-Technologie spielt jedoch eine Schlüsselrolle bei der Organisation der Sicherheitsbemühungen eines Unternehmens. Sie sammelt Protokolldaten von Sicherheitsgeräten, Firewalls und Anwendungen. SIEM sortiert diese Daten und generiert hilfreiche Warnungen auf eine Weise, die die häufigen Beschwerden von Sicherheitsadministratoren über die Anzahl der unnötigen oder niedrig priorisierten Warnungen, die sie erhalten, verringert.

Wenn eine Security Operations Center (SOC) routinemäßig mit Fehlalarmen überschwemmt wird, können die Mitarbeiter wichtige Anzeichen für einen laufenden Angriff übersehen. Eines der bekanntesten - und kostspieligsten - Beispiele hierfür ist die Sicherheitslücke bei Target aus dem Jahr 2013, bei der schätzungsweise 40 Millionen Kundenkartenkonten kompromittiert wurden und die zum Teil darauf zurückgeführt wurde, dass die Mitarbeiter unter Alarmmüdigkeit (Alert Fatigue) litten.

Bewährte Verfahren für TDR und Bedrohungsmanagement

Im Folgenden werden einige bewährte Praktiken vorgestellt, die dazu beitragen, dass TDR-Bemühungen und umfassendere Initiativen zum Bedrohungsmanagement erfolgreich sind.

Effizientes Informationsmanagement

Der Zugang zu großen Mengen an Sicherheitsinformationen scheint auf den ersten Blick nur eine gute Sache zu sein. In der Praxis kann die Fülle an Sicherheitstelemetrie und Details über Cyberbedrohungen aber auch eine Belastung sein.

In vielerlei Hinsicht ist das Bedrohungsmanagement ein Informationsmanagement. Es ist von entscheidender Bedeutung zu wissen, welche Datenpunkte unter Sicherheitsaspekten wichtig sind - aber angesichts der Menge an Informationen, die Sicherheitstools absorbieren, ist es unmöglich, alle notwendigen Bewertungen manuell vorzunehmen. Technologie und Automatisierung sind daher unerlässlich.

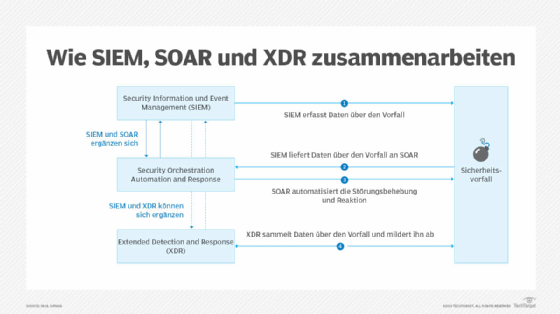

Verschiedene Ansätze zur Verwaltung von Bedrohungsinformationen können den Einsatz von SIEM-, XDR- oder SOAR-Tools (Security Orchestration, Automation and Response) beinhalten. Ein SIEM-Tool wird wahrscheinlich detaillierte Informationen über ein Sicherheitsereignis liefern, während ein SOAR-System nützlich ist, um Daten zu sammeln und eine automatische Reaktion auf einen Angriff einzuleiten. Ihre Fähigkeiten arbeiten im Tandem. XDR verwendet ebenfalls SIEM-Daten, aber seine Reaktionsmöglichkeiten sind viel weitreichender als die von SOAR.

Bedrohungsanalyse (Threat Intelligence)

Alle ernsthaften Bemühungen zur Unterbrechung von Cyberbedrohungen sollten Bedrohungsdaten einbeziehen. Dabei handelt es sich um wichtige Informationen über Angriffe und potenzielle Angriffe, beispielsweise darüber, welche externen Bedrohungen zu einem bestimmten Zeitpunkt vorherrschen, welche Taktiken von bestimmten Bedrohungsakteuren eingesetzt werden und so weiter. Ein Beispiel für relevante Bedrohungsdaten wäre das Auftauchen einer Zero-Day-Schwachstelle. Solange Unternehmen nicht über die Schwachstelle Bescheid wissen, können sie Angreifer nicht daran hindern, sie gegen sie einzusetzen.

Threat Hunting

Threat Intelligence und Threat Hunting sind zwar verwandt, aber sie beschreiben unterschiedliche Dinge. Bei der Bedrohungsjagd geht es darum, Bedrohungen aufzuspüren, die sich möglicherweise bereits in den Systemen eines Unternehmens befinden. Threat Hunter nutzen die spezifischen Informationen, die ihnen über einen Threat Intelligence Feed zur Verfügung stehen, um ihre Arbeit zu unterstützen, aber die beiden Begriffe sind nicht austauschbar.

Wenn ein Sicherheitsteam mit der Bedrohungsjagd beginnt, sucht es aktiv in den Systemen nach Hinweisen darauf, dass ein Angreifer anwesend war. Es gibt mehrere Strategien und Schritte, die sie bei dieser Arbeit anwenden können, um ihre Erfolgschancen zu erhöhen:

- Strukturierte Bedrohungssuche, bei der nach Beweisen für Techniken gesucht wird, die bekanntermaßen von Angreifern verwendet wurden.

- Unstrukturierte Bedrohungssuche, bei der nach IOCs gesucht wird.

- Situative Bedrohungsjagd, bei der sich die Bedrohungsjagd auf die IT-Ressourcen konzentriert, die am meisten gefährdet sind.

Threat Hunter sollten auch die wichtigsten Frameworks zur Bedrohungsjagd prüfen. Ansätze wie Sqrrl und Peak können Sicherheitsadministratoren dabei helfen, eine gewisse Struktur für ihre Jagdaktivitäten zu entwickeln.

Einbeziehung externer Bedrohungsdaten

Eine weitere nützliche Ressource für die Bedrohungsjagd und die Erkennung von Bedrohungen ist das Mitre ATT&CK-Framework, eine für alle zugängliche Sammlung von Informationen über Taktiken und Bedrohungen. Die von einer gemeinnützigen Forschungsorganisation betriebene Mitre-Wissensdatenbank wird häufig genutzt, um das Verhalten und die Techniken von Angreifern während eines Cyberangriffs zu analysieren. Durch den Austausch dieser Art von Informationen können Unternehmen und Sicherheitsanbieter besser über die neuesten Cyberbedrohungen informiert und vielleicht auch besser darauf vorbereitet werden.

Um den Informationsaustausch zu verbessern, hat die US-Behörde für Cybersicherheit und Infrastruktursicherheit (CISA) im Jahr 2024 beispielsweise ein Portal eingerichtet, über das Nutzer freiwillig Sicherheitsvorfälle melden können. Die Verantwortlichen der CISA erklärten, sie hofften, dass die Bekanntgabe von Details zu einem bestimmten Sicherheitsvorfall Angreifer davon abhalten würde, dieselbe Taktik bei mehreren Zielen anzuwenden.

Beim Bundesamt für Sicherheit in der Informationstechnik (BSI) und CERT Bund finden sich ebenfalls umfassende Informationen zu Vorgehensweisen von Angreifern und Schutzmaßnahmen

Künstliche Intelligenz, TDR und die Zukunft

Die Bedrohungserkennung und das Bedrohungsmanagement werden immer ausgefeilter. Den Unternehmen stehen Optionen zur Verfügung, die von einheitlichen Bedrohungsmanagement-Produkten bis hin zu vollständig ausgelagerten XDR-Diensten reichen. Diese Sicherheitstechnologien versprechen jedoch nicht, jedes Informationsproblem zu lösen oder jedes Risiko zu beseitigen - denn das können sie nicht. Was sie jedoch tun können, ist, eine Organisation besser auf die Bedrohungen vorzubereiten, die zwangsläufig kommen werden.

Wie bei fast allem wird die KI auch bei der Informationssicherheit im Allgemeinen und bei TDR im Besonderen eine größere Rolle spielen. Wie genau das aussehen wird, ist noch nicht klar, aber Experten gehen davon aus, dass KI sowohl als Schutzschild als auch als Waffe eingesetzt werden wird. Da immer mehr Unternehmen mit KI-Systemen experimentieren und sie implementieren, sollten sie sich mit der Modellierung von Bedrohungen befassen. Diese Arbeit könnte ihnen helfen, potenzielle Sicherheitsbedrohungen zu erkennen und für den Fall vorbereitet zu sein, dass bei einem KI-Einsatz etwas schief geht.

TDR-Anbieter preisen seit Jahren die Leistungsfähigkeit von KI und maschinellem Lernen an und verweisen auf diese Technologien als Grund dafür, dass ihre Produkte Bedrohungen effektiver und effizienter erkennen können als Menschen. Erfahrene Administratoren mögen ihre Netzwerke von Ost nach West und von Nord nach Süd kennen, aber sie können einfach keine Verkehrsmuster lernen und Anomalien so schnell erkennen wie ein NDR-Produkt mit fortschrittlichen maschinellen Lernalgorithmen.

Eine weitere Entwicklung im Bereich der Bedrohungserkennung und -abwehr ist die zunehmende Nutzung von ausgelagerten Diensten. Bei der Auswahl eines verwalteten Sicherheitsdienstes sollten Unternehmen die Stärken des Anbieters sorgfältig prüfen, sich nach der globalen Abdeckung erkundigen und festlegen, welche Berichtsmetriken bereitgestellt werden.