Indicator of Compromise (IoC)

Was ist ein Indicator of Compromise (IoC)?

Ein Indicator of Compromise (IoC), also ein Anzeigen für eine Kompromittierung, ist ein digitales forensisches Beweismittel, das auf eine wahrscheinliche Verletzung der Sicherheit eines Netzwerks oder Endpunktsystems hinweist. Die Verletzung kann durch Malware, kompromittierte Anmeldedaten, Insider-Bedrohungen oder anderes böswilliges Verhalten verursacht worden sein. Wenn ein Sicherheitsteam einen IoC entdeckt, ist es wahrscheinlich, dass bereits eine Verletzung stattgefunden hat, was bedeutet, dass Daten kompromittiert worden sein könnten. Dennoch kann ein IoC dem Sicherheitsteam dabei helfen, die Bedrohung zu beseitigen und den Schaden zu begrenzen.

Sicherheitsteams überwachen IoCs in der Regel im Rahmen einer umfassenderen Cybersicherheitsstrategie. Je schneller sie IoCs entdecken und darauf reagieren können, desto effektiver können sie auf diese Sicherheitsverletzung reagieren. Wenn Sicherheitsteams eine IoC-Sicherheitsverletzung während des Vorgangs entdecken, können sie den Schaden möglicherweise begrenzen. IoCs können Teams auch Einblicke in die Art einer Sicherheitsverletzung geben, sodass sie die Systeme in Zukunft besser schützen und die gesamten Prozesse zur Reaktion auf Vorfälle verbessern können.

Arten von Anzeichen für Kompromittierung

Sicherheitsteams stützen sich auf eine Vielzahl von Informationsquellen, um Netzwerk- und Endpunktsysteme zu schützen. Verschiedene Quellen kategorisieren diese IoCs auf unterschiedliche Weise. Ein Ansatz besteht darin, sie in drei große Kategorien zu unterteilen:

- Netzwerkbasiert. Netzwerkbasierte IoCs können Ereignisse wie ungewöhnliche Verkehrsmuster oder die unerwartete Verwendung von Protokollen oder Ports umfassen. Beispielsweise kann es zu einem plötzlichen Anstieg des Datenverkehrs zu einer bestimmten Website oder zu unerwarteten Verbindungen zu URLs, IP-Adressen oder Domänen kommen, die als bösartig bekannt sind.

- Hostbasiert. Hostbasierte IoCs decken verdächtiges Verhalten auf einzelnen Endpunkten auf. Sie können eine Vielzahl potenzieller Bedrohungen umfassen, darunter unbekannte Prozesse, verdächtige Hash-Dateien oder andere Dateitypen, Änderungen an Systemeinstellungen oder Dateiberechtigungen sowie Änderungen an Dateinamen, Erweiterungen oder Speicherorten. Dateibasierte IoCs werden manchmal als separate Kategorie von hostbasierten IoCs behandelt.

- Verhaltensbezogen. Verhaltensbezogene IoCs spiegeln Verhaltensweisen im Netzwerk oder in Computersystemen wider, wie beispielsweise wiederholte fehlgeschlagene Anmeldeversuche oder Anmeldungen zu ungewöhnlichen Zeiten. Diese Kategorie wird manchmal in andere Kategorien integriert.

Durch die Verwendung verschiedener Arten von Informationsquellen können Sicherheitsteams Sicherheitsverletzungen kompetenter erkennen und darauf reagieren sowie proaktiver vorbeugen. Die Teams können diese Informationen auch mit anderen Organisationen teilen, um die Reaktion auf Vorfälle und die Computerforensik zu verbessern. Diese Zusammenarbeit hat unter anderem zu standardisierten Bedrohungsinformations-Feeds wie OpenIOC und STIX/TAXII geführt.

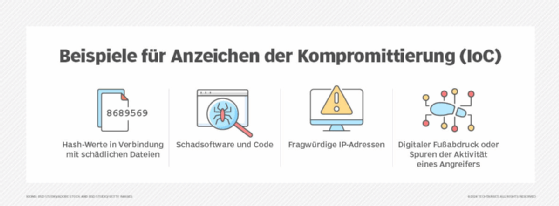

Sicherheitsexperten suchen nach IoCs in System- und Sicherheitsprotokollen, Netzwerküberwachungssystemen, Unternehmenssicherheitsplattformen und anderen Quellen. Beispiele für IoCs sind unter anderem:

- Ungewöhnliche Muster beim eingehenden oder ausgehenden Netzwerkverkehr, wie beispielsweise unerwartete Spitzen bei der ausgehenden Datenübertragung.

- Unerwarteter Anstieg der Anzahl von Datenbankabfragen, der auftreten kann, wenn Angreifer versuchen, Daten zu extrahieren.

- Ungewöhnliche Aktivitäten bei privilegierten oder Administratorkonten, wie zum Beispiel Anfragen nach erweiterten Berechtigungen.

- Anomalien bei der Anmeldung oder ungewöhnliche Versuche, auf Ressourcen zuzugreifen, wie zum Beispiel ein plötzlicher Anstieg der Zugriffsanfragen.

- Unbekannte Dateien, Dienste, Prozesse oder Anwendungen, die plötzlich auf einem System erscheinen, wie zum Beispiel unerwartete Softwareinstallationen.

- Verdächtige Änderungen an Registrys, Systemdateien oder Systemkonfigurationen, die auftreten können, wenn ein Angreifer versucht, die Kontrolle über ein System zu übernehmen.

- Geografische Anomalien, wie beispielsweise unerklärlicher Datenverkehr aus einem bestimmten Land oder einer bestimmten Region.

- Ungewöhnliche DNS-Anfragen (Domain Name System), die als Folge von Command-and-Control-Angriffen auftreten können.

- Dateibezogene Anomalien, wie beispielsweise ein sprunghafter Anstieg der Anfragen für dieselbe Datei.

Durch die Verfolgung dieser und anderer ungewöhnlicher Aktivitäten können Sicherheitsteams schnell und effektiv auf böswilliges Verhalten reagieren. Die Verfolgung von IoCs allein reicht jedoch nicht aus, um Netzwerk- und Endpunktsysteme vollständig zu schützen. Aus diesem Grund verfolgen die meisten Unternehmen IoCs in Verbindung mit Lösungen wie Sicherheitsinformations- und Ereignismanagement, erweiterter Erkennung und Reaktion, Endpunkt-Erkennung und -Reaktion sowie Intrusion Detection Systemen.