Gorodenkoff - stock.adobe.com

Wie man bei einem Ransomware-Angriff planvoll reagiert

Ist das eigene Unternehmen wirklich gut darauf vorbereitet, wenn es zu einem Ransomware-Angriff kommt? Zur Vorbereitung ist die detaillierte Planung der Reaktion entscheidend.

Vorausschauende Unternehmen arbeiten daran, der Bedrohung durch Ransomware einen Schritt voraus zu sein. Prävention ist wichtig, aber selbst diese Maßnahmen bieten keine Garantie dafür, dass der gefürchtete Tag nicht doch einmal kommen wird. Angesichts dieser Realität ist es von entscheidender Bedeutung, einen Plan zu haben – und dass Ihr Team bereit ist, diesen umzusetzen –, falls Ihr Unternehmen von einer Ransomware-Attacke getroffen wird.

Betrachten wir einige grundlegende Elemente für die Erstellung eines Playbooks für die Reaktion auf Ransomware. Die folgenden empfohlenen Maßnahmen und Überlegungen helfen einem Cybersicherheitsteam dabei, einen Workflow für eine effektive Reaktion auf Ransomware-Vorfälle zu erstellen.

Angesichts der sich schnell verändernden Ransomware- und Angreiferlandschaft ist es von entscheidender Bedeutung, diese Prozesse nicht nur zu dokumentieren und zu testen, sondern auch regelmäßig zu aktualisieren.

Eine Checkliste für die Reaktion auf Ransomware

Vorbereitung auf einen Ransomware-Angriff

Wann findet die Vorbereitungsphase eines Plans zur Reaktion auf Ransomware-Vorfälle statt? Immer dann, wenn das Cybersicherheitsteam nicht aktiv mit einem Vorfall befasst ist.

Im Folgenden werden die wichtigsten Schritte dieser Phase beschrieben.

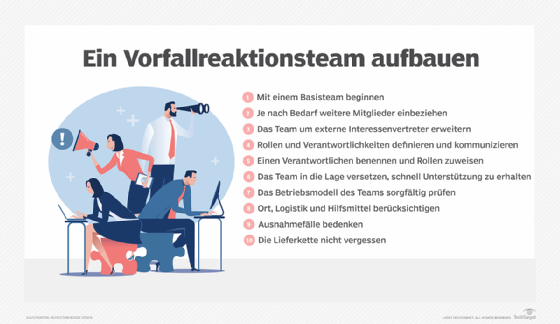

Legen Sie die Mitglieder des zentralen Computer Security Incident Response Teams (CSIRT) fest. Dieses Team untersucht Sicherheitsvorfälle, die zur Meldung eines Vorfalls führen können oder auch nicht. Idealerweise konzentriert sich dieses Team ausschließlich auf Cybersicherheit. Bei der Zusammenstellung des zentralen CSIRT-Teams kann je nach Größe der Organisation auch Personal aus dem IT-Betrieb einbezogen werden.

Legen Sie die erweiterte CSIRT-Mitgliedschaft fest. Diese größere Gruppe wird benötigt, wenn ein Ransomware-Vorfall auftritt. Sie sollten das Rechtsteam für wichtige Diskussionen zur Verfügung haben, beispielsweise zu möglichen Verhandlungen mit Angreifern. Das Compliance-Team stellt sicher, dass bei der Bewältigung eines Ransomware-Vorfalls alle Vorschriften und Branchenanforderungen erfüllt werden. Die PR- und Kommunikationsteams helfen bei der Koordination und Steuerung der Krisenkommunikation gegenüber der Öffentlichkeit (falls erforderlich), Partnern und anderen Stakeholdern. Außerdem benötigen Sie die Führungskräfte des Unternehmens, um wichtige Entscheidungen zu treffen.

Führen Sie Tabletop- und Bedrohungsmodellierungsübungen durch. Ransomware-Übungen definieren Eskalationspfade für den Fall, dass das Unternehmen angegriffen wird. Vorfälle können zunächst als Ereignisse mit geringer Schwere beginnen und dann mehr Aufmerksamkeit erfordern, wenn das Team weitere Informationen sammelt. Legen Sie fest, wann und wie eine Eskalation erfolgt, wenn Ransomware erkannt wird, und wer in bestimmten Phasen einbezogen werden soll.

Identifizierung und Untersuchung von Ransomware

In der Identifizierungsphase einer Ransomware-Reaktion ist es entscheidend, einen Leitfaden zur Hand zu haben, an den man sich halten kann. So können die richtigen Personen planmäßig und nicht willkürlich reagieren.

Sobald ein Unternehmen von einem Angriff erfährt – in der Regel durch eine Benachrichtigung oder Meldung, die auf kompromittierten Systemen angezeigt wird –, muss schnell und organisiert reagiert werden. Zu den wichtigsten Schritten, die zu diesem Zeitpunkt zu ergreifen sind, gehören:

- Informieren Sie alle wichtigen CSIRT-Mitglieder über die Situation.

- Bestimmen Sie, wenn möglich, die Art der Ransomware. Überprüfen Sie anhand der folgenden Merkmale, ob es sich um eine bekannte Variante handelt:

- Grafische Benutzeroberflächen für die Malware selbst.

- Text- oder HTML-Dateien, die sich nach der Verschlüsselung manchmal automatisch öffnen.

- Bilddateien, die häufig als Hintergrundbilder auf infizierten Systemen getarnt sind.

- Kontakt-E-Mail-Adressen in verschlüsselten Dateiendungen.

- Pop-ups, die beim Versuch, eine verschlüsselte Datei zu öffnen, angezeigt werden.

- Sprachnachrichten. - Analysieren Sie Nachrichten und Texte auf folgende Hinweise:

- Name der Ransomware, falls angegeben.

- Sprache, Struktur, Formulierungen und Grafiken.

- Kontakt-E-Mail-Adresse, falls angegeben.

- Format der Benutzer-ID, falls angegeben.

- Lösegeldforderungen, zum Beispiel die Art der digitalen Währung.

- Zahlungsadresse im Falle einer digitalen Währung.

- Support-Chat oder Support-Seite.

- Analysieren Sie betroffene und/oder neue Dateien und das Verhalten bei Dateiänderungen. Achten Sie auf folgende Indikatoren:

- Dateierweiterungen verschlüsselter Dateien (zum Beispiel .crypt, .cry oder .locked) und alle anderen Konventionen.

- Dateibeschädigung vs. Verschlüsselung, falls zutreffend.

- Betroffene Dateitypen und Speicherorte, sofern bekannt.

- Eigentumsrechte der betroffenen Dateien.

- Spezifische Symbole für verschlüsselte Dateien, falls zutreffend. - Laden Sie alle erfassten Indikatoren für Kompromittierung (Indicator of Compromise, IOC) in Dienste wie Crypto Sheriff, ID Ransomware oder Proven Data hoch, die bei der Identifizierung der verwendeten Ransomware helfen können.

Der nächste Schritt besteht darin, den Umfang der Infektion innerhalb der Umgebung so weit wie möglich zu bestimmen. Dies sollte sowohl Systeme als auch Daten umfassen.

Betrachten Sie insbesondere die folgenden Maßnahmen:

- Auf betroffene Systeme prüfen:

- Suchen Sie mit EDR-Tools (Endpoint Detection and Response) nach eindeutigen IOCs wie Datei-Hashes, Prozessen, Netzwerkverbindungen usw. Sehen Sie auch die Systemprotokolle durch.

- Verwenden Sie alle erkannten IOCs, um ähnliche Systeme auf Infektionen zu überprüfen, einschließlich Systeme mit ähnlichen Benutzern, Gruppen, Daten, Tools, Abteilungen, Konfigurationen und Patch-Status.

- Suchen Sie nach externen Command-and-Control-Sites, falls vorhanden, und finden Sie andere Systeme, die mit diesen verbunden sind, indem Sie Firewall- und Intrusion-Detection/Intrusion-Prevention-Protokolle, Systemprotokolle/EDR, DNS-Protokolle, NetFlow oder Router-Protokolle überprüfen.

- Überprüfen Sie, ob Daten betroffen sind:

- Identifizieren Sie anomale Änderungen an Dateimetadaten, wie zum Beispiel Massenänderungen an Erstellungs- oder Änderungszeiten.

- Identifizieren Sie Änderungen an normalerweise unveränderten und kritischen Datendateien.

- Überprüfen Sie gegebenenfalls Tools zur Überwachung der Dateiintegrität.

- Bestimmen Sie so gut wie möglich die Auswirkungen der Infektion. Diese unterscheiden sich je nach Größe, Branche, Ort der Infektion usw. von Unternehmen zu Unternehmen. Berücksichtigen Sie zunächst die finanziellen Auswirkungen: Wie hoch sind die Verluste oder Risiken? Überlegen Sie sich anschließend, welche kritischen Funktionen des Geschäftsbetriebs gefährdet sind. Versuchen Sie schließlich festzustellen, welche Daten gegebenenfalls nicht verfügbar sind und wie sich dies auf die Geschäftsprozesse und -funktionen auswirkt.

- Bestimmen Sie, wenn möglich, die Quelle der Infektion. Dies ist keine einfache Aufgabe, und die Ermittlung der Ursache kann viel Zeit in Anspruch nehmen. Im Folgenden werden einige zu untersuchende Bereiche genannt:

- Bei E-Mail-Anhängen prüfen Sie E-Mail-Protokolle, E-Mail-Sicherheitsanwendungen und -dienste, E-Discovery-Tools und so weiter.

- Bei unsicheren Remote-Desktop-Protokoll-Implementierungen sollten Sie die Ergebnisse von Schwachstellen-Scans, Firewall-Konfigurationen etc. überprüfen.

- Bei Selbstverbreitung – zum Beispiel durch einen Wurm oder Virus - prüfen Sie Host-Telemetrie/EDR, Systemprotokolle, forensische Analysen und so weiter.

- Bei einer Infektion über Wechsellaufwerke prüfen Sie auf Würmer oder Viren.

Erweitern Sie die Untersuchung auf zusätzliche Angreifer-Tools oder Malware.

Eindämmung

In der Eindämmungsphase geht es oft um kurzfristige Maßnahmen, die einen Spielraum schaffen. Das Team arbeitet daran, eine weitere Ausbreitung der Infektion zu verhindern. Im Folgenden werden die in dieser Situation zu ergreifenden Maßnahmen beschrieben.

Stellen Sie die betroffene Infrastruktur unter Quarantäne. Verwenden Sie für Systeme eine Netzwerkisolierung sowie hostbasierte Firewalls und Agenten. Verwenden Sie Verzeichnisdienste und Identitätsplattformen für betroffene Benutzer und Gruppen. Die meisten Unternehmen sollten auch die folgenden Elemente isolieren:

- Dateifreigaben, sowohl bekanntermaßen infizierte als auch nicht infizierte Freigaben.

- Gemeinsam genutzte Datenbanken, sowohl bekannt infizierte als auch nicht infizierte.

- Backups und Backup-Server, falls nicht bereits gesichert.

Sie können die folgenden zusätzlichen Schritte unternehmen, um die Verbreitung von Ransomware zu unterbinden:

- Blockieren Sie bekannte Command-and-Control-Domänen und -Adressen.

- Entfernen Sie erkannte bösartige E-Mails aus den Posteingängen.

- Überprüfen Sie, ob der Endpunktschutz – Antivirus-Tools, EDR und so weiter -- auf allen Systemen auf dem neuesten Stand und aktiviert ist.

- Überprüfen Sie, ob Patches auf allen Systemen installiert sind, und setzen Sie dabei Prioritäten für die betroffenen Systeme, Betriebssysteme und Software.

- Bereitstellung von benutzerdefinierten Signaturen für Endpunktschutz- und Netzwerksicherheitstools auf der Grundlage der entdeckten IOCs.

Dies sind lediglich Vorschläge, die Sie berücksichtigen sollten. Jede Organisation hat ihre eigenen Methoden und Isolierungstaktiken für ihre Umgebung.

Entfernung der Ransomware

Die Beseitigungsphase konzentriert sich auf das Entfernen bekannter bösartiger Artefakte, das Aktualisieren bekanntermaßen infizierter Systeme und Dienste sowie das Ersetzen von Daten aus Backups. Bei der Wiederherstellung von Systemen von als gut eingestuften Datenträgern ist darauf zu achten, dass die Backups sauber und nicht bereits infiziert sind. Dies ist mit einigem Aufwand verbunden. Vergewissern Sie sich auch, dass der Endpunktschutz, wie Virenschutz, Virenschutz der nächsten Generation und EDR, auf allen Systemen aktuell und aktiviert ist. Stellen Sie sicher, dass bestimmte Patches auf allen Systemen installiert sind, wobei die betroffenen Systeme, Betriebssysteme und Software Priorität haben sollten.

Verteilen Sie bei Bedarf auf der Grundlage der entdeckten IOCs benutzerdefinierte Signaturen an Endpunktschutz- und Netzwerksicherheitstools. Achten Sie auf eine erneute Infektion und erwägen Sie eine höhere Priorität für Alarme/Warnungen im Zusammenhang mit diesem Vorfall.

Kommunikation

Der Schlüssel zur Kommunikation während eines Ransomware-Vorfalls ist die Koordination mit den Mitgliedern des erweiterten CSIRT. Eskalieren Sie den Vorfall und kommunizieren Sie frühzeitig mit der Führungsebene. Achten Sie darauf, den laufenden Vorfall zu dokumentieren und die Unternehmensleitung regelmäßig zu informieren.

Kommunikation mit internen und externen Rechtsberatern gemäß den Richtlinien und dem Krisenmanagementprotokoll, einschließlich Diskussionen über die Einhaltung von Vorschriften, Risikoexposition, Haftung und Kontakt mit Strafverfolgungsbehörden.

Stellen Sie dann sicher, dass Sie einen Plan haben, um den Nachrichten- und Informationsfluss während eines Ransomware-Vorfalls zu initiieren. Ziehen Sie die folgenden Maßnahmen in Betracht:

- Kommunizieren Sie mit internen Nutzern und Gruppen:

- Informieren Sie den Support-Desk oder Help-Desk, da dort Anrufe und Anfragen eingehen werden.

- Informieren Sie die Benutzer über die störenden Auswirkungen des Vorfalls sowie über die Reaktion auf den Vorfall, zum Beispiel die Sperrung von Systemen, Daten und Diensten.

- Informieren Sie die Benutzer über alle Maßnahmen, die sie ergreifen sollten oder nicht ergreifen sollten.

- Kommunikation mit Kunden und Behörden:

- Denken Sie daran, die Strafverfolgungsbehörden zu informieren und einzuschalten.

- Erstellen Sie die erforderlichen Benachrichtigungen auf der Grundlage der geltenden Vorschriften, insbesondere derjenigen, die Ransomware als Datendiebstahl einstufen oder anderweitig eine Benachrichtigung erfordern. Finden Sie heraus, ob Aufsichtsbehörden Hilfe leisten können (je nach Bedarf oder Wunsch).

- Priorisieren Sie die Kunden, deren Daten betroffen waren.

- Kontakt mit Versicherungen

- Erörtern Sie, welche Ressourcen Ihr Versicherer zur Verfügung stellen kann und welche Hilfsmittel und Dienstleistungen er bezahlen wird.

- Erfüllen Sie die Melde- und Schadenersatzanforderungen.

- Kommunikation mit Sicherheits- und IT-Anbietern/ Providern:

- Benachrichtigung von und Zusammenarbeit mit Dienstleistern.

- Benachrichtigung von und Zusammenarbeit mit Beratern für die Reaktion auf Vorfälle.

Wiederherstellung

Um Ausfallzeiten zu minimieren und den Betrieb wiederherzustellen, ist in der Wiederherstellungsphase nach einem Ransomware-Vorfall eine umfassende Teamleistung erforderlich.

Stellen Sie Daten aus bekanntermaßen sauberen Backups auf bekanntermaßen sauberen, gepatchten und überwachten Systemen wieder her - nach der Entfernung - in Übereinstimmung mit Ihrer Backup-Strategie. Achten Sie darauf, Backups auf bekannte IOCs zu prüfen und ziehen Sie eine teilweise Wiederherstellung und Backup-Integritätstests in Betracht.

Warum ein Ransomware-Plan wichtig ist

Angesichts der rasanten Verbreitung dieser Art von Malware ist es für alle Unternehmen ratsam, sich die Zeit zu nehmen, einen Plan für die Reaktion auf Ransomware-Vorfälle zu entwickeln.

Daten zu Ransomware-Trends zeigen, dass die Bedrohung nicht abgenommen hat. Den Forschern zufolge sind jederzeit mehrere Dutzend Ransomware-Gruppen aktiv, die es auf Unternehmen aller Branchen und Sektoren abgesehen haben, vom Einzelhandel über das Bildungswesen bis hin zu lokalen Behörden und dem Gesundheitswesen.

Es gibt keine perfekte Strategie für die Reaktion auf Ransomware, vor allem angesichts der sich ändernden Art dieser Angriffe. Dennoch sollten Cybersicherheitsteams im Voraus einen Arbeitsablauf festlegen. Achten Sie darauf, diesen Plan regelmäßig zu überprüfen und zu aktualisieren.