Metamorphe und polymorphe Malware

Was sind metamorphe und polymorphe Malware?

Metamorphe und polymorphe Malware sind zwei Arten von Schadsoftware, die ihren Code ändern können, während sie sich in einem System verbreiten. Der Hauptunterschied zwischen ihnen besteht darin, dass polymorphe Malware sich mithilfe eines variablen Verschlüsselungsschlüssels selbst verändern kann, um ihren Code zu ändern, während metamorphe Malware ihren Code ohne Verschlüsselungsschlüssel umschreibt.

Von diesen beiden Arten ist polymorphe Malware häufiger anzutreffen, wobei die meisten ausführbaren Malware-Dateien in diese Kategorie fallen. Im Gegensatz dazu ist metamorphe Malware komplexer und äußerst wandlungsfähig, wodurch sie herkömmliche Erkennungsmethoden umgehen kann.

Wie funktioniert polymorphe Malware?

Polymorphe Malware verwendet einen Verschlüsselungsschlüssel, um ihre Form und Signatur zu verändern. Sie kombiniert eine Mutations-Engine mit selbstverbreitendem Code, um ihr Erscheinungsbild kontinuierlich zu verändern und ihren Code schnell zu transformieren.

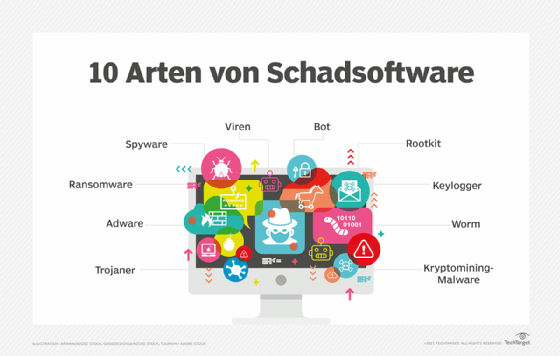

Diese Art von Malware gibt es in verschiedenen Formen, wie zum Beispiel:

- Viren

- Bots

- Trojaner

- Keylogger

- Würmer

Polymorphe Malware besteht aus zwei Teilen, und zwar:

- Verschlüsselter Virenkörper. Code, der seine Form verändert.

- Virenentschlüsselungsroutine. Code, der seine Form nicht verändert und den anderen Teil entschlüsselt und verschlüsselt.

Da nur ein Teil seine Form ändert, während der andere unverändert bleibt, ist es einfacher, polymorphe Malware zu erkennen als metamorphe Malware.

Dennoch kann sich die Malware schnell zu einer neuen Version weiterentwickeln. Bis eine Antimalware-Lösung die Malware erkennt, hat sie sich oft schon verändert. Deshalb können viele herkömmliche signaturbasierte Erkennungsmethoden mit dieser Art von Malware nicht Schritt halten.

Böswillige Akteure können eine der folgenden Verschleierungstechniken verwenden, um polymorphe Malware zu erstellen:

- Einfügen von Dead-Code, bei dem zufällig toter Code in ein Programm eingefügt wird.

- Neuanordnung von Unterprogrammen, bei der die Reihenfolge der Unterprogramme des Codes nach dem Zufallsprinzip geändert wird, sodass es für Antivirenprogramme schwieriger ist, ihn zu erkennen.

- Neuzuweisung von Registern, bei der Register auf neuere Generationen umgestellt werden, während der Programmcode und das Verhalten beibehalten werden.

- Befehlssubstitution, bei der der Code geändert wird, indem einige Befehle durch gleichwertige ersetzt werden.

- Code-Transposition, bei der Routinen und Verzweigungen im Code neu angeordnet werden, ohne dass dies sichtbare Auswirkungen auf dessen Verhalten hat.

- Code-Integration, bei der sich die Malware in das Zielprogramm integriert und eine neue Version des Zielprogramms erzeugt.

Risikofaktoren durch polymorphe Malware

Böswillige Akteure nutzen polymorphe Malware, um die mangelnde Cybersicherheit der Mitarbeiter sowie unentdeckte Zero-Day-Schwachstellen auszunutzen. Wenn unachtsame oder unbedarfte Mitarbeiter auf einen bösartigen Anhang in einer Phishing-E-Mail klicken oder sensible Informationen auf einer Phishing-Website (Fake-Website) eingeben, machen sie das Unternehmensnetzwerk und die Daten anfällig für polymorphe Malware-Angriffe. Da sich die Malware zudem ständig weiterentwickelt, ist es schwierig, sie mit herkömmlichen Cybersicherheitstechniken zu identifizieren und zu beseitigen.

Gängige Arten polymorpher Malware

Einige gängige Arten polymorpher Malware, die im letzten Jahrzehnt aufgetreten sind, sind die folgenden:

- WannaCry, ein Wurm, der sich durch Ausnutzen von Schwachstellen im Windows-Betriebssystem verbreitet.

- CryptoLocker, ein Virus, der virtuelle Server in verschlüsselte Datenblöcke umwandelt.

- Virlock, eine Art von Ransomware, die infizierte Dateien als Waffen einsetzt und sich wie ein Virus über die Cloud verbreitet.

- CryptXXX, eine Windows-Ransomware, die mithilfe des Angler-Exploit-Kits verbreitet wird.

Wie funktioniert metamorphe Malware?

Metamorphe Malware wird bei jeder Iteration ohne Verwendung eines Verschlüsselungsschlüssels neu geschrieben. Nach jeder Iteration wird die neue Version komplexer, funktioniert jedoch weiterhin auf dieselbe Weise wie zuvor. Diese Malware ist körperpolymorph, was bedeutet, dass eine neue Instanz (Körper) der Malware erstellt wird, anstatt einen neuen Entschlüsselungscode zu generieren.

Wie bei polymorpher Malware werden Verschleierungstechniken verwendet, um neue Instanzen metamorpher Malware zu erstellen. Oftmals verwenden Malware-Autoren mehrere Transformationstechniken, wie beispielsweise die folgenden:

- Registerumbenennung

- Code-Permutation

- Code-Erweiterung

- Code-Verkürzung

- Einfügen von Garbage-Code

Metamorphe Malware programmiert sich selbst neu, indem sie ihren eigenen Code übersetzt und anschließend umschreibt, um sicherzustellen, dass nachfolgende Kopien bei jeder Iteration unterschiedlich aussehen. Kein Teil der Malware bleibt unverändert, und die Malware kehrt auch nie zu ihrer ursprünglichen Form zurück. Aus diesem Grund ist diese Malware mit signaturbasierter Antivirensoftware oder anderen Cybersicherheitstools schwieriger zu erkennen und zu identifizieren.

Polymorphe versus metamorphe Malware

Obwohl sowohl polymorphe als auch metamorphe Malware durch Morphing Sicherheitsmaßnahmen umgeht und dasselbe Ziel verfolgt, nämlich gängige Antiviren- und Antimalware-Tools zu umgehen, gibt es grundlegende Unterschiede zwischen ihnen.

Ein wesentlicher Unterschied ist die Verwendung eines für polymorphe Malware einzigartigen Verschlüsselungsschlüssels. Sobald die Malware in ein System eingeschleust wurde, verwendet sie diesen Schlüssel, um ihren Code zu ändern, wodurch sie sich von ihrer ursprünglichen Form unterscheidet. Metamorphe Malware hingegen erstellt bei jeder Iteration einen neuen Code.

Polymorphe Malware verändert nur einen Teil ihres Codes, während der andere Teil unverändert bleibt. Diese Eigenschaft macht es etwas einfacher, diese Malware zu identifizieren. Metamorphe Malware schreibt jeden Teil ihres Codes komplett neu, sodass jede neu verbreitete Version nicht mehr mit ihrer vorherigen Iteration übereinstimmt. Diese ständigen und kontinuierlichen Veränderungen erschweren die Erkennung und Identifizierung dieser Art von Malware.

Ein weiterer auffälliger Unterschied besteht in den verwendeten Erkennungstechniken. Während polymorphe Malware in der Regel einen Einstiegspunktalgorithmus oder eine generische Beschreibungstechnologie zur Erkennung erfordert, wird metamorphe Malware in der Regel durch geometrische Erkennung oder mithilfe von Tracing-Emulatoren erkannt.

Außerdem ist es schwieriger, metamorphe Malware zu schreiben als polymorphe Malware, da der Autor mehrere Transformationstechniken verwenden muss.

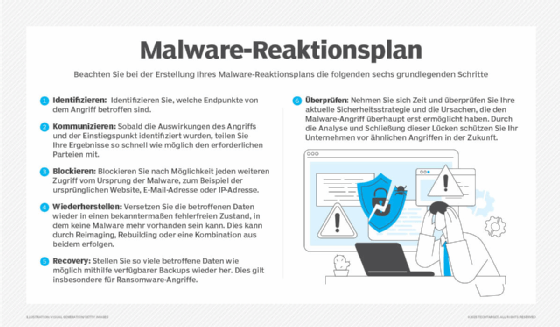

Schutz vor polymorpher und metamorpher Malware

Organisationen sollten zumindest alle bekannten Schwachstellen patchen, um die Gefahr erfolgreicher polymorpher und metamorpher Malware-Angriffe zu minimieren. Außerdem sollten sie ihre Bemühungen verstärken, Zero-Day-Schwachstellen zu finden und zu patchen.

Die Schulung der Mitarbeiter ist ebenfalls von entscheidender Bedeutung, damit sie Phishing-Betrugsversuche erkennen und abwehren können, die polymorphen und metamorphen Malware-Angriffen Tür und Tor öffnen. Die Aktualisierung aller Software, einschließlich Betriebssysteme, und die Sicherstellung, dass Anbieter alle erforderlichen Sicherheitsupdates bereitstellen, sind von entscheidender Bedeutung.

Weitere Möglichkeiten, sich gegen diese Malware zu schützen, sind folgende:

- Implementierung einer Multifaktor-Authentifizierung, um Angriffe im Zusammenhang mit Passwörtern zu minimieren.

- Einsatz von verhaltensbasierten Erkennungstools, um verdächtige Verhaltensweisen zu identifizieren und sofort Maßnahmen zu ergreifen.

- Verwendung von EDR-Tools, um Bedrohungen in Echtzeit einzugrenzen.

- Stärkung der Sicherheitslage mithilfe von Standard-Frameworks wie Mitre ATT&CK.

- Einsatz heuristischer Analysen, um nach gemeinsamen Komponenten von Bedrohungen zu suchen.

- Verschärfung der Zugriffskontrollen, insbesondere für sensible Daten und geschäftskritische Systeme.

- Einsatz fortschrittlicher Anti-Spam- und Anti-Phishing-Software, um verdächtige E-Mails zu identifizieren, unter Quarantäne zu stellen und zu entfernen.