Security Operations Center (SOC)

Was ist ein Security Operations Center (SOC)?

Im SOC werden Internetverkehr, Netzwerke, Desktops, Server, Endgeräte, Datenbanken, Anwendungen und andere Systeme kontinuierlich auf Anzeichen für einen Sicherheitsvorfall untersucht. SOC-Mitarbeiter können mit anderen Teams oder Abteilungen zusammenarbeiten, sind aber in der Regel eigenständige Mitarbeiter mit umfassenden IT- und Cybersicherheitskenntnissen. Da der Betrieb eines SOC aufwendig ist, wird dies auch oftmals an spezialisierte Dienstleister ausgelagert. Die meisten SOCs arbeiten rund um die Uhr, wobei die Mitarbeiter in Schichten arbeiten, um ständig Aktivitäten zu protokollieren und Bedrohungen zu entschärfen.

Vor der Einrichtung eines SOC muss ein Unternehmen seine Cybersicherheitsstrategie definieren, um sie mit den aktuellen Geschäftszielen und -problemen in Einklang zu bringen. Die Führungskräfte der Abteilung beziehen sich auf eine Risikobewertung, die sich darauf konzentriert, was erforderlich ist, um den Auftrag des Unternehmens aufrechtzuerhalten. Es gilt zudem die Instrumente und die erforderlichen Mitarbeiterkenntnisse zu bestimmen, die für die Erreichung dieser Ziele erforderlich sind.

SOCs sind ein wesentlicher Bestandteil bei der Minimierung der Kosten einer potenziellen Datenverletzung, da sie Unternehmen nicht nur dabei helfen, schnell auf Eindringlinge zu reagieren, sondern auch die Erkennungs- und Präventionsprozesse ständig verbessern.

Die meisten großen Unternehmen verfügen über interne SOCs, während Unternehmen, die nicht über das Personal oder die Ressourcen verfügen, um ein Security Operations Center selbst zu unterhalten, sich dafür entscheiden, einige oder alle SOC-Aufgaben an einen Managed Service Provider (MSP), die Cloud oder ein gehostetes virtuelles SOC auszulagern. Aufgrund der Bedrohungslage benötigt inzwischen nahezu jedes Unternehmen unabhängig von der Größe eine Art von SOC-Funktionalität.

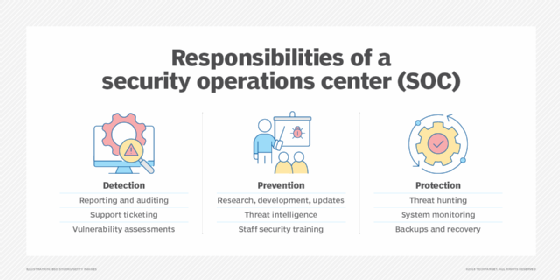

Zu den grundlegenden Aufgaben eines SOC-Teams gehören die folgenden:

- Bei der Erkennung und Verwaltung von Ressourcen geht es darum, sich einen Überblick über alle im Unternehmen verwendeten Tools, Software, Hardware und Technologien zu verschaffen. Dabei geht es auch darum, sicherzustellen, dass alle Assets ordnungsgemäß funktionieren und regelmäßig gepatcht und aktualisiert werden.

- Die kontinuierliche Verhaltensüberwachung umfasst die Überprüfung aller Systeme rund um die Uhr und das ganze Jahr über. Dadurch können SOCs reaktive und proaktive Maßnahmen gleich gewichten, da jede Unregelmäßigkeit in der Aktivität sofort erkannt wird. Verhaltensmuster trainieren Datenerfassungssysteme darauf, welche Aktivitäten verdächtig sind, und können dazu verwendet werden, Informationen zu korrigieren, die als falsch-positive Meldungen registriert werden könnten.

- Das Führen von Aktivitätsprotokollen ermöglicht es den Mitgliedern des SOC-Teams, frühere Handlungen, die zu einem Verstoß geführt haben könnten, zurückzuverfolgen oder zu lokalisieren. Alle Kommunikationen und Aktivitäten innerhalb eines Unternehmens sollten vom SOC protokolliert werden.

- Die Einstufung des Schweregrades von Warnmeldungen hilft den Teams sicherzustellen, dass die schwerwiegendsten oder dringendsten Warnmeldungen zuerst behandelt werden. Teams müssen Cyberbedrohungen regelmäßig nach ihrem Schadenspotenzial einstufen.

- Die Systemwiederherstellung ermöglicht es einer Organisation, gefährdete Daten zu retten. Dazu gehört die Neukonfiguration, Aktualisierung oder Sicherung von Systemen.

- Die Aufrechterhaltung der Compliance ist der Schlüssel, um sicherzustellen, dass die SOC-Teammitglieder und das Unternehmen bei der Durchführung von Geschäftsplänen die gesetzlichen und organisatorischen Standards einhalten. In der Regel ist ein Teammitglied für die Aufklärung und Durchsetzung der Compliance zuständig.

Zusätzliche SOC-Funktionen können je nach den Bedürfnissen des Unternehmens Reverse Engineering, forensische Analysen, Netzwerktelemetrie und Kryptoanalyse umfassen.

Aufbau eines SOC-Teams

SOCs sind mit einer Vielzahl von Personen besetzt, die eine Rolle bei übergreifenden Sicherheitsoperationen spielen. Zu den Berufsbezeichnungen und Zuständigkeiten, die in einem SOC zu finden sind, gehören folgende:

- Ein SOC-Manager ist der Mitarbeiter, der für die Verwaltung des täglichen Betriebs des SOC und seines Cybersicherheitsteams verantwortlich ist. Zu den Aufgaben des SOC-Managers gehört auch die Kommunikation von Updates mit den Führungskräften des Unternehmens.

- Ein Incident Responder befasst sich mit erfolgreichen Angriffen oder Sicherheitsverletzungen, indem er die notwendigen Maßnahmen zur Reduzierung und Beseitigung der Bedrohung ergreift.

- Der forensische Ermittler hat die Aufgabe, die Ursache und den Ursprung aller Angriffe zu ermitteln und alle verfügbaren Beweise zu sammeln.

- Ein Compliance-Auditor stellt sicher, dass alle SOC-Prozesse und Mitarbeiteraktionen den Compliance-Anforderungen entsprechen.

- Ein SOC-Sicherheitsanalytiker überprüft und organisiert Sicherheitswarnungen nach Dringlichkeit oder Schweregrad und führt regelmäßige Schwachstellenbewertungen durch. Ein SOC-Analyst verfügt über Kenntnisse in Programmiersprachen, Systemadministrator-Fähigkeiten (Sys-Admin) und beherrscht bewährte Vorgehensweisen im Sicherheitsbereich.

- Ein Threat Hunter prüft die vom SOC gesammelten Daten, um schwer zu entdeckende Bedrohungen zu identifizieren. Resilienz- und Penetrationstests (Pentests) können ebenfalls Teil des Routineprogramms des Bedrohungsjägers sein.

- Ein Security-Iingenieur entwickelt und entwirft Systeme oder Werkzeuge, die für eine wirksame Erkennung von Eindringlingen und die Verwaltung von Schwachstellen erforderlich sind.

Varianten von Security Operations Center

Neben der Entscheidung, welche Aufgabenbereiche in das Team aufgenommen werden, gibt es mehrere SOC-Modelle, die ein Unternehmen umsetzen kann. Dazu gehören die folgenden:

- Dediziertes oder Self-Managed SOC. Bei diesem Modell gibt es eine lokale Einheit mit eigenem Personal vor Ort.

- Distributed SOC. Bei diesem Modell, das auch als Co-Managed SOC bezeichnet wird, arbeiten Mitarbeiter, die intern angestellt sind, in Voll- oder Teilzeit zusammen mit einem externen Managed Security Service Provider (MSSP).

- Managed SOC. Bei diesem Modell bieten MSSPs alle SOC-Dienste für ein Unternehmen an. MDR-Partner (Managed Detection and Response) sind eine weitere Form eines verwalteten SOC.

- Command SOC. Dieses Modell liefert Erkenntnisse über Bedrohungen und Sicherheitsexpertise für andere, in der Regel dedizierte, SOCs. Ein Command SOC ist nicht an den eigentlichen Sicherheitsoperationen oder -prozessen beteiligt, sondern nur an der Aufklärung.

- Cyber Fusion Center. Dieses Modell überwacht alle sicherheitsrelevanten Einrichtungen oder Initiativen, einschließlich anderer Arten von SOCs oder IT-Abteilungen. Cyber Fusion Center gelten als fortschrittliche SOCs und arbeiten mit anderen Unternehmensteams zusammen, zum Beispiel IT-Betrieb, DevOps und Produktentwicklung.

- Multifunktions-SOC. Dieses Modell verfügt über eine eigene Einrichtung und eigene Mitarbeiter, aber seine Aufgaben und Zuständigkeiten erstrecken sich auch auf andere kritische Bereiche des IT-Managements, wie zum Beispiel das Network Operations Center.

- Virtuelles SOC. Bei diesem Modell gibt es keine eigene Einrichtung vor Ort. Ein virtuelles SOC kann vom Unternehmen betrieben oder vollständig verwaltet sein. Ein unternehmensgeführtes SOC besteht in der Regel aus internen Mitarbeitern oder einer Mischung aus internen, bedarfsgesteuerten und aus der Cloud bereitgestellten Mitarbeitern. Ein vollständig verwaltetes virtuelles SOC, dass auch als ausgelagertes SOC oder SOC as a Service (SOCaaS) bezeichnet wird, hat kein eigenes Personal.

- SOCaaS, SOC as a Service. Bei diesem Abonnement- oder Software-basierten Modell werden einige oder alle SOC-Funktionen an einen Cloud-Anbieter ausgelagert.

Bewährte Vorgehensweisen für das Security Operations Center

Es gibt mehrere bewährte Verfahren für den Betrieb eines SOC. Bevor ein SOC effektiv arbeiten kann, ist es wichtig, dass für das jeweilige Unternehmen am besten geeignete SOC-Modell auszuwählen, das Team mit den besten Sicherheitsspezialisten zu besetzen und die richtigen Tools und Technologien einzusetzen.

Als nächstes sollten Sie, wann immer möglich, SOAR-Prozesse (Security Orchestration, Automation and Response) implementieren. Durch die Kombination der Produktivität eines Automatisierungstools mit den technischen Fähigkeiten eines Analysten lassen sich die Effizienz und die Reaktionszeiten auf Vorfälle verbessern. Außerdem kann das SOC so ohne Unterbrechung effektiver arbeiten.

SOCs sind in hohem Maße von den Kenntnissen der einzelnen Mitglieder des Cybersicherheitsteams abhängig. Führungskräfte sollten fortlaufend Schulungen anbieten, um über neue Bedrohungen, Berichte über Cybersecurity-Vorfälle und Schwachstellen auf dem Laufenden zu bleiben. Die SOC-Überwachungstools sollten aktualisiert werden, um alle Entwicklungen zu berücksichtigen.

Ein Security Operations Center ist nur so effektiv wie die Strategien, die es anwendet. Die Verantwortlichen sollten operative Protokolle einführen, die stark genug sind, um eine einheitliche, schnelle und effektive Reaktion zu gewährleisten.

Zu den weiteren SOC-Best-Practices gehören die Gewährleistung einer vollständigen Transparenz im gesamten Unternehmen, die Sammlung von so vielen Daten wie möglich und so oft wie möglich, die Nutzung von Datenanalysen und die Entwicklung von Prozessen, die bei Wachstum leichter skalierbar sind.

Vorteile eines Security Operations Center

Bei richtiger Implementierung kann ein Security Operations Center einer Organisation zahlreiche Vorteile bieten, darunter die folgenden:

- ununterbrochene Überwachung und Analyse verdächtiger Aktivitäten;

- verbesserte Reaktionszeiten und Vorgehensweisen bei Zwischenfällen;

- verringerte Abstände zwischen dem Zeitpunkt der Kompromittierung und der mittleren Zeit bis zur Entdeckung (MTTD, Mean Time to Detect);

- zentralisierte Software- und Hardware-Ressourcen für einen ganzheitlichen Sicherheitsansatz;

- effektive Kommunikation und Zusammenarbeit;

- Minimierung der Kosten im Zusammenhang mit Cybersicherheitsvorfällen;

- Kunden und Mitarbeiter, die sich sicherer fühlen, wenn sie sensible Informationen weitergeben;

- mehr Transparenz und Kontrolle über Sicherheitsmaßnahmen; und

- eine etablierte Kontrollkette für Daten, die erforderlich ist, wenn eine Organisation, die für einen Security-Vorfall Verantwortlichen strafrechtlich verfolgen will.

Network Operations Center vs. Security Operations Center

Ein NOC ist einem SOC insofern ähnlich, als seine grundlegenden Aufgaben darin bestehen, Probleme zu erkennen, zu untersuchen, zu bewerten und zu beheben. NOCs arbeiten mit einem NOC-Manager oder Teamleiter, der alle Mitarbeiter und Prozesse innerhalb des Zentrums beaufsichtigt. Bei den meisten NOC-Mitarbeitern handelt es sich um Netzwerkspezialisten, von denen einige über einen spezielleren oder technischen Hintergrund verfügen, um ein breites Spektrum von Vorfällen abzudecken.

Anders als in einem SOC kümmert sich ein NOC-Team nur um Probleme, die im Zusammenhang mit der Leistung und Verfügbarkeit des Netzes auftreten. Dazu gehört die Implementierung von Prozessen für die Netzwerküberwachung, Gerätefehlfunktionen und Netzwerkkonfiguration. Ein NOC ist auch dafür verantwortlich, dass das Netzwerk die Anforderungen der Service Level Agreements (SLA) erfüllt, zum Beispiel minimale Ausfallzeiten.

Ein wesentlicher Unterschied in der Art der Vorfälle, auf die SOCs und NOCs reagieren, liegt in ihrer Natur. Bei Netzwerkproblemen handelt es sich in der Regel um natürlich auftretende Systemereignisse, zum Beispiel eine Fehlfunktion oder eine Netzüberlastung. Sicherheitsprobleme sind komplexere Vorfälle und können von Quellen herrühren, die sich der Kontrolle des Unternehmens entziehen. Aus diesem Grund befassen sich NOCs regelmäßiger mit der Reparatur von Hardware und physischen Geräten, während die meisten Security-Vorfälle im SOC virtuell auftreten.

NOCs sind in Organisationen üblich, die eine hohe Netzverfügbarkeit benötigen. Ein Network Operations Center kann auch für Organisationen nützlich sein, die auf die Zugänglichkeit von Websites und eine stabile Internetverbindung angewiesen sind, wie zum Beispiel E-Commerce-Unternehmen. Ein Security Operations Center kann ein NOC umfassen, wenn es dem Modell eines Multifunktions-SOC folgt.