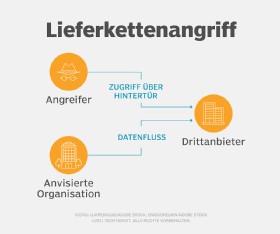

Lieferkettenangriff

Die Lieferkette ist in diesem Kontext das Netzwerk aller Personen, Organisation, Ressourcen, Aktivitäten und Technologien, die an der Herstellung und dem Verkauf eines Produktes beteiligt sind. Die Lieferkette umfasst alles von der Lieferung von Materialien vom Lieferanten zum Hersteller bis hin zur Lieferung an den Endverbraucher. Ein Cyberangriff, der auf eine Schwachstelle in der Lieferkette (Supply Chain) abzielt, kann mit größerer Wahrscheinlichkeit zum Erfolg führen. Dabei nutzen die Angreifer das Vertrauen aus, das Unternehmen Drittanbietern entgegenbringen. Angriffe auf die Lieferkette sind eine Art Insel-Hopping-Attacke.

Angriffe auf die Lieferkette können in jeder Branche vorkommen, die Verträge mit Drittanbietern hat. Die Lieferkettenangriffe haben aufgrund neuer Arten von Angriffen und des hohen Status der betroffenen Ziele an Bedeutung gewonnen. Da schwache Glieder in einer Lieferkette ein leichtes Ziel für Cyberkriminelle sind, sollten Unternehmen verstärkt auf die Sicherheit achten, die in jedem Schritt in ihrer Lieferkette implementier ist.

Cyberkriminelle nutzen Angriffe auf die Lieferkette, um beispielsweise die Produktionsprozesse eines Unternehmens entweder durch Hardware oder Software zu manipulieren. Schadsoftware kann in jeder Phase der Lieferkette installiert werden. Solche Cyberangriffe könne auch zu Störungen des Geschäftsbetriebs oder Ausfällen von Diensten eines Unternehmens führen.

Angriffe auf die Lieferkette ermöglichen ein gezieltes Vorgehen. Die Zahl der Opfer kann schnell steigen, wenn der angegriffene Anbieter viele Kunden hat. Meist existiert im Unternehmen auch keine spezielle Abteilung, die sich um Drittanbieter kümmert. Wenn also ein Risiko auftritt, wird es von einem Team auf ein anderes übertragen.

Wie Angriffe auf die Lieferkette vorgehen

Das Ziel eines Angriffs auf die Lieferkette (Supply Chain Attack) besteht darin, eine Schwachstelle in einem System innerhalb der Lieferkette eines Unternehmens zu infiltrieren, um Schaden anzurichten. Ein typischer Weg dies zu tun, ist ein Angriffe auf einen Drittanbieter, Kunden oder Lieferanten, der mit dem eigentlichen Ziel in Verbindung steht. Die Angriffe richten sich in der Regel gegen Drittanbieter, die nach Ansicht des Angreifers die schwächsten Maßnahmen in Sachen Cybersicherheit aufweisen. Wenn das schwächste Glied in der Lieferkette ermittelt ist, können sich die Angreifer darauf konzentrieren, das Hauptziel mit dem Lieferkettenangriff anzugehen.

Einen Lieferkettenangriff erkennen

Um Angriffe auf die Lieferkette wirksam zu erkennen, ist Transparenz wichtig. Ein Unternehmen sollte zunächst einen systematischen Überprüfungsprozess für alle möglichen Pfade in einem System einrichten. Man sollte ein Inventar aller Assets und Datenpfade innerhalb einer Lieferkette erstellen. Dieses kann bei der Erkennung potenzieller Sicherheitslücken innerhalb eines Systems helfen.

Der nächste Schritt ist die Erstellung eines Bedrohungsmodells für die Umgebung der Organisation. Die Bedrohungsmodelle können die Zuordnung von Assets zu Kategorien von Angreifern beinhalten. Die Kategorien können dann bewertet werden, um festzustellen, wie schwerwiegend die Bedrohung durch einen Angriff sein könnte. Diese Einstufungen sollten ständig aktualisiert werden. Die Vermögenswerte (Assets) sollten nach der höchsten bis zur geringsten Gefährdung eingestuft werden.

Alle neuen Updates sollten getestet werden, sobald sie erscheinen. Tests zur Erkennung von Angriffen auf die Lieferkette sollten in der Lage sein, die Aktivität von Schadsoftware, Registrierungsschlüsseln oder Dateien mit gegenseitigem Ausschluss zu erkennen. Dieser Prozess sollte mit automatisierten Tools durchgeführt werden.

Angriffe auf die Lieferkette verhindern

Es gibt eine Reihe von Möglichkeiten, um Angriffe auf die Lieferkette zu erschweren oder zu verhindern. Zu den Verfahren gehören folgende:

- Die Bewertung der Risiken von Drittanbietern. Eine Organisation kann Anbieter auffordern, Selbstbewertungen durchzuführen oder Zertifizierungen vorzulegen, um sicherzustellen, dass man mit sicheren Partnern zusammenarbeitet.

- Die Anzahl der Personen begrenzen, die berechtigt sind, Software von Dritten zu installieren. Dies kann die Angriffsfläche

- Die Lieferketten in Sicherheits- und Vorfallreaktionspläne einbeziehen. Dies kann im Falle eines Cyberangriffs dabei helfen, eine schnelle Reaktion zu ermöglichen und den Schaden zu minimieren.

- Überprüfen, wer Zugang zu welchen sensiblen Daten hat. Beschränken Sie den Zugang zu sensiblen Daten auf die Personen, die ihn wirklich benötigen.

- Sicherstellen, dass die Daten des Unternehmens vorschriftsgemäß nach Beendigung des Vertrags mit einem Anbieter aus dessen Systemen gelöscht werden.

- Spezielle Security-Tools können Schutz vor fortgeschrittenen Cyberbedrohungen und automatisierte Bedrohungsforensik bieten.

Unternehmen finden darüber hinaus beim BSI (Bundesamt für Sicherheit in der Informationstechnik) beim IT-Grundschutz diesbezüglich hilfreiche Informationen. Darüber hinaus kann ein Blick ins Mitre ATT&CK-Framework lohnen, dass Informationen für Unternehmen bereitstellt, die ihre Sicherheitsstrategie verbessern wollen.

Angriffsvektoren in der Lieferkette

Angriffe auf die Lieferkette können sowohl hardware- wie softwarebasiert erfolgen. Genauer gesagt durch die Kompromittierung von Entwicklerwerkzeugen, gestohlene Code-Signatur-Zertifikate, speziellem Code, der in Hardwarekomponenten integriert ist, oder installierter Schadsoftware auf den Geräten Dritter.

Ein Angriff auf die Lieferkette kann mit einer Advanced Persistent Threat (APT) beginnen. Diese wird dazu verwendet, den schwächsten Punkt in der Lieferkette eines Unternehmens zu ermitteln – in der Regel einem Drittanbieter oder eine Anwendung. Sobald diese Schwachstelle entdeckt ist – zum Beispiel bei einem Angriff auf die Softwarelieferkette – wird Malware in Form von Viren, Würmen, Spyware oder Trojaner in das System eingeschleust. Die Schadsoftware kann dazu verwendet werden, den Code des Drittanbieters zu verändern und sich dann Zugang zu den Daten des Ziels zu verschaffen. Diese Cyberangriffe können an jeder Stelle der Lieferkette erfolgen.

Risiken in der Lieferkette

Angriffe auf die Lieferkette stellen ein großes Risiko für Unternehmen dar. Zu den betroffenen Branchen gehören prinzipiell nahezu alle Bereiche. Sobald Daten gemeinsam mit Dritten genutzt werden, wie beispielsweise Kunden oder Lieferanten, entsteht schnell ein Risiko in der Lieferkette. Auch wenn die gemeinsame Nutzung von Daten für den Geschäftsbetrieb unerlässlich sein mag, birgt sie Risiken. Ebenso erhöht sie mit der Zahl der Anbieter, die ein Unternehmen in seine Lieferkette einbezieht, die Zahl der Angriffsvektoren. Die Lieferkettensicherheit sollte daher in der Security-Strategie von Unternehmen eine wichtige Rolle spielen.