Hijacking

Cyber-Hijacking oder Computer-Hijacking ist eine Art von Netzsicherheitsangriff, bei dem der Angreifer die Kontrolle über Computersysteme, Softwareprogramme und/oder die Netzkommunikation übernimmt. Eine Vielzahl von Cyberangriffen beruht auf der einen oder anderen Form von Hijacking, und - ähnlich wie andere Entführungen, zum Beispiel die Entführung eines Flugzeugs oder die Übernahme der Kontrolle über ein gepanzertes Transportfahrzeug durch Kriminelle - ist Cyber-Hijacking oft, aber nicht immer, hochgradig illegal und hat schwerwiegende Folgen für das Opfer.

Es gibt verschiedene Arten von Cyber-Hijacking, unter anderem:

- Browser Hijacking

- Session Hijacking

- Domain Hijacking

- Clipboard Hijacking

- DNS Hijacking

- IP Hijacking

- Page Hijacking

Was ist Browser-Hijacking?

Browser-Hijacking ist eine Taktik, die von Angreifern eingesetzt wird, um die Kontrolle über einen Webbrowser zu übernehmen. In der Praxis wird Browser Hijacking am häufigsten eingesetzt, um den Webverkehr umzuleiten, die Standardeinstellungen des Browsers zu ändern oder das Opfer zu zwingen, auf Werbung zu klicken. Es gibt jedoch auch Fälle, in denen Hacker die gekaperten Browser nutzen, um vertrauliche Informationen abzufangen und unwissende Opfer zum Herunterladen zusätzlicher Malware zu bewegen.

In einigen Fällen laden die Opfer freiwillig ein Browser-Add-on oder ein Toolbar-Plugin herunter, das mit Browser-Hijacking-Funktionen ausgestattet ist. In der Regel geben sich die Entwickler jedoch große Mühe, diese Tatsache zu verbergen. In anderen Fällen nutzen die Hacker Sicherheitslücken in den Browsern aus, um die Opfer zur Installation ihres Browser-Hijackers, auch bekannt als Hijackware, zu zwingen.

Was ist Domänen-Hijacking?

Wenn eine Person oder eine Gruppe versucht, eine Webdomäne von ihrem rechtmäßigen Eigentümer in Besitz zu nehmen, handelt es sich um einen Domain-Hijacking-Versuch. Ein Cyberkrimineller könnte beispielsweise gefälschte Anfragen zur Übertragung einer Domain stellen, in der Hoffnung, sich eine vertrauenswürdige Domain zu sichern, um ausgeklügelte Phishing-Kampagnen zu starten.

Am anderen Ende des Spektrums könnte ein Unternehmen, das einen markenrechtlich geschützten Markennamen besitzt, rechtliche Drohungen einsetzen, um den Inhaber der Webdomäne zur Übertragung der Rechte zu zwingen. Diese Übernahmeversuche von Unternehmen werden als „Reverse Domain Hijacking“ bezeichnet.

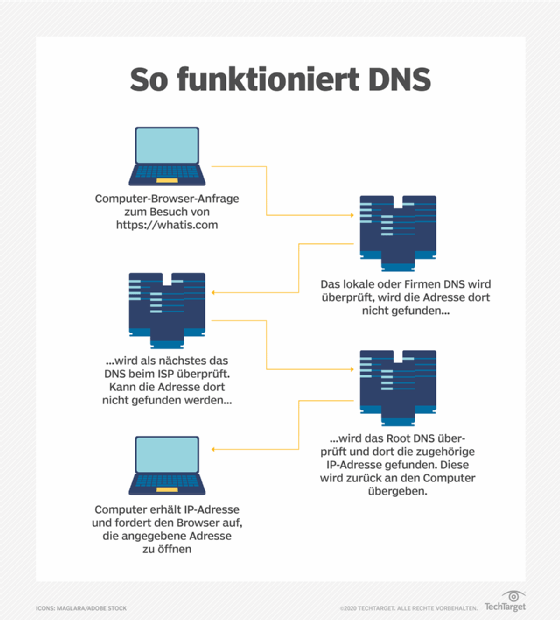

Was ist DNS-Hijacking?

DNS-Hijacking (Domain Name System) und Domain-Hijacking sind insofern ähnlich, als beide Versuche darstellen, die Kontrolle über eine Webdomäne an sich zu reißen. DNS-Hijacking beschreibt jedoch die Übernahme im technischen Sinne, während Domänen-Hijacking eine Übernahme durch legale Nötigung oder Social Engineering ist.

Hacker und Cyberkriminelle finden DNS-Hijacking attraktiv, denn ähnlich wie beim Browser-Hijacking können sie mit erfolgreichen DNS-Angriffen den Datenverkehr eines Opfers umleiten, um Einnahmen durch Werbung zu erzielen, geklonte Websites zu erstellen, um private Daten zu stehlen und sogar den freien Informationsfluss zu zensieren oder zu kontrollieren.

Es gibt mehrere Möglichkeiten, wie Hacker einen DNS-Kaperungsversuch durchführen können. Sie könnten beispielsweise Schwachstellen in den von DNS-Anbietern verwendeten Hardware- und Softwaresystemen angreifen oder Malware auf dem Rechner eines Opfers installieren, die so programmiert ist, dass sie DNS-Einstellungen ändert. Hacker könnten sogar Man-in-the-Middle-Angriffe (MitM) durchführen, um die Kontrolle über eine bestehende Verbindung zu übernehmen, während diese läuft, um DNS-Nachrichten abzufangen - um einfach Zugang zu den Nachrichten zu erhalten oder es dem Angreifer zu ermöglichen, sie vor der erneuten Übertragung zu ändern - oder DNS-Spoofing zu verwenden, um den Datenverkehr von gültigen Servern auf illegitime Server umzuleiten.

Was ist Session-Hijacking?

Session-Hijacking ist eine Art von Computer-Hijacking, bei dem sich Hacker unbefugten Zugang zum Online-Konto oder Profil eines Opfers verschaffen, indem sie Sitzungs-Token abfangen oder knacken. Sitzungs-Token sind Cookies, die von einem Webserver an Benutzer gesendet werden, um ihre Identität und Website-Einstellungen zu überprüfen. Gelingt es einem Hacker, das Sitzungs-Token eines Benutzers zu knacken, kann das Ergebnis vom Ausspähen bis zum Einfügen von bösartigen JavaScript-Programmen reichen.

Session-Hijacking war in den frühen 2000er Jahren eine gängige Angriffsmethode für Hacker, da die erste Version des Hypertext Transfer Protocol (HTTP) nicht für einen angemessenen Schutz von Cookies ausgelegt war. In den letzten Jahren haben sich jedoch moderne Verschlüsselungsverfahren und neuere Standards wie HTTP Secure (HTTPS) durchgesetzt, die einen besseren Schutz von Cookie-Daten bieten. Ein besserer Cookie-Schutz macht Session-Hijacking weniger wahrscheinlich, wenn auch nicht unmöglich.

Was ist Clipboard-Hijacking?

Wenn Sie Ihr Gerät zum Kopieren und Einfügen von Bildern, Text und anderen Informationen verwenden, werden diese Daten durch den Kopiervorgang vorübergehend im Arbeitsspeicher (RAM) gespeichert. Dieser Bereich des RAM wird als Zwischenablage bezeichnet.

Beim Clipboard-Hijacking ersetzen Hacker den Inhalt der Zwischenablage eines Opfers durch ihren eigenen - oft bösartigen - Inhalt. Je nach den technischen Fähigkeiten des Angreifers ist Clipboard-Hijacking schwer zu erkennen und kann von den Opfern versehentlich weitergegeben werden, wenn sie Informationen in Webformulare einfügen.

Was ist Page-Hijacking?

Auch bekannt als 302 Redirect Hijacking oder URL-Hijacking (Uniform Resource Locator), ein Angriff auf Seiten, der Web-Crawler, die von Suchmaschinen verwendet werden, austrickst, um den Datenverkehr in die Richtung des Hackers umzuleiten. Die Web-Community hat die 302-HTTP-Antworten eingeführt, um Website-Besitzern eine Möglichkeit zu bieten, Benutzer - und Suchmaschinen-Crawler - vorübergehend auf eine andere URL umzuleiten, wenn eine Website gewartet oder getestet wird.

Kriminelle Akteure haben erkannt, dass sie durch sorgfältig geplante 302-Weiterleitungen die Website eines Opfers in den Suchmaschinenergebnissen übernehmen können. Dies liegt daran, dass Web-Crawler eine neue Seite - die vom Hijacker erstellt wurde und ihm gehört - als ehrliche Weiterleitung von der alten Seite interpretieren würden. Im Grunde genommen würden die gesamte Seitenautorität und alle Ranking-Signale des Opfers auf die Seite des Entführers übertragen, da der Web-Crawler fälschlicherweise annimmt, dass das Opfer die Weiterleitung konfiguriert hat.

Obwohl technisch immer noch möglich, ging die Zahl der Seitenübernahmen zurück, weil die Web-Crawler immer ausgefeilter wurden.

Was ist IP-Hijacking?

Router, die von Internet-Service-Providern (ISP) eingesetzt werden, arbeiten mit einem Routing-Protokoll, dem Border Gateway Protocol (BGP). BGP ist so konzipiert, dass die Router eines Anbieters den Routern anderer Anbieter die IP-Adressblöcke mitteilen können, die ihnen gehören.

IP-Hijacking liegt vor, wenn ein Angreifer einen Internet-Provider hackt oder sich als solcher ausgibt und behauptet, eine IP-Adresse zu besitzen, die ihm nicht gehört. In diesem Fall wird der für ein Netz bestimmte Verkehr auf das Netz des Hackers umgeleitet. Der Hacker wird dann zum „Man in the Middle“ und kann eine Reihe von Angriffen ausführen, vom Abhören bis hin zum Einschleusen von Paketen - dem verdeckten Einfügen gefälschter Pakete in einen Kommunikationsstrom - und mehr.

Aufgrund des hohen Schwierigkeitsgrads ist IP-Hijacking in der Regel das Werk von feindlichen staatlichen Akteuren oder gut ausgestatteten kriminellen Gruppen. Obwohl BGP-basiertes IP-Hijacking bekannt ist, lässt sich das reale Ausmaß der Bedrohung aufgrund der Abschottung der ISPs nur schwer untersuchen.