Ransomware mit doppelter Erpressung

Was ist Ransomware mit doppelter Erpressung?

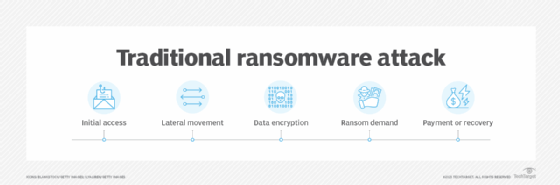

Bei einem herkömmlichen Ransomware-Angriff werden die Daten des Systems gesperrt und verschlüsselt, bis sich das Opfer bereit erklärt, den Angreifer zu bezahlen, um die Daten zurückzubekommen. Dies verläuft für die Kriminellen jedoch nicht immer gemäß ihren Absichten, da die Opfer ihre Daten und Systeme oft aus Backups wiederherstellen können.

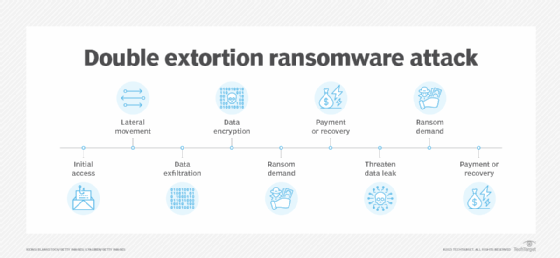

Ransomware mit doppelter Erpressung (Double Extortion Ransomware) geht einen Schritt weiter als herkömmliche Ransomware. Ransomware-Betreiber verschlüsseln nicht nur Daten und fordern Lösegeld, sondern stehlen auch die Daten des Opfers und übertragen sie an einen anderen Ort. Die Opfer sehen sich nun mit der neuen Gefahr konfrontiert, dass private und sensible Daten öffentlich durchsickern oder im Dark Web verkauft werden. Diese Taktik verschafft den Angreifern einen Vorteil, denn sie haben eine zusätzliche Möglichkeit, die Opfer zur Zahlung eines Lösegelds zu erpressen. Nach einem Ransomware-Angriff mit doppelter Erpressung können die Opfer die verschlüsselten Dateien zwar mit Hilfe von Backups wiederherstellen, aber sie müssen immer noch damit rechnen, dass vertrauliche Informationen offengelegt werden.

Wie ein Ransomware-Angriff mit doppelter Erpressung funktioniert

Ransomware mit doppelter Erpressung beginnt wie ein herkömmlicher Ransomware-Angriff. Zu den Schritten, die böswillige Akteure unternehmen, gehören die folgenden:

- Erster Zugriff. Ein Angreifer oder eine Gruppe von Bedrohungsgegnern verschafft sich Zugang zum System eines Opfers. Zu den üblichen Methoden gehören Phishing-Angriffe, bei denen eine E-Mail so gestaltet wird, dass der Benutzer dazu verleitet wird, auf einen eingebetteten Link zu klicken oder eine bösartige Datei herunterzuladen; Malware, die per E-Mail, über eine bösartige Website oder einen Watering-Hole-Angriff verbreitet wird; Malware, die bekannte Schwachstellen ausnutzt, die die betreffende Person oder Organisation noch nicht gepatcht hat; oder eine Zero-Day-Schwachstelle. Verlorene oder gestohlene Zugangsdaten, die manchmal aus einer bestehenden Datenpanne oder durch Brute-Force-Angriffe stammen, können ebenfalls für den Zugriff auf die Systeme der Opfer verwendet werden.

- Seitliche Bewegung innerhalb eines Netzwerks oder einer IT-Umgebung. Sobald sich ein Angreifer Zugang verschafft hat, geht es im nächsten Schritt darum, herauszufinden, worauf er noch zugreifen kann. In diesem Schritt bewegt sich der Angreifer seitlich durch das Netzwerk, um auf so viele hochwertige Ressourcen wie möglich zuzugreifen. Dieser Schritt kann auch eine Ausweitung der Zugriffsrechte beinhalten.

- Exfiltration von Daten. Dieser Schritt wird bei Angriffen mit doppelter Erpressung hinzugefügt. Nachdem hochwertige Vermögenswerte identifiziert wurden, stiehlt der Angreifer sie und verschiebt oder exfiltriert sie an einen entfernten Standort.

- Datenverschlüsselung. Die Daten werden verschlüsselt und gesperrt; das Opfer kann nicht mehr auf Dateien oder Informationen zugreifen.

- Lösegeldforderung. Sobald die Daten verschlüsselt sind, stellt der Angreifer eine Lösegeldforderung.

- Zahlung oder Wiederherstellung. Das Opfer zahlt das Lösegeld, um seine Dateien freizugeben, oder stellt seine Dateien und Systeme anhand von Backups oder anderen Methoden wieder her.

- Doppelte Lösegeldforderung durch Erpressung. Wenn das Opfer seine Systeme sichern kann und sich weigert, das Lösegeld zu zahlen, droht der Angreifer damit, seine Daten öffentlich zu veröffentlichen oder im Dark Web zu verkaufen, und fordert so eine weitere Lösegeldzahlung. Selbst wenn das Opfer das ursprüngliche Lösegeld zahlt, kann der Angreifer erneut zuschlagen und eine höhere Auszahlung verlangen.

Wie man Ransomware mit doppelter Erpressung vorbeugt

Ransomware mit doppelter Erpressung kann in einem Unternehmen verheerenden Schaden anrichten, indem sie den Zugriff auf wichtige Daten verweigert und sensible Informationen in einem öffentlichen Forum preisgibt. Einzelpersonen und Unternehmen sollten proaktive Maßnahmen ergreifen, um sich besser auf die Abwehr und Wiederherstellung eines Ransomware-Angriffs mit doppelter Erpressung vorbereiten zu können. Zu den Präventionsmaßnahmen gegen Ransomware gehören die folgenden:

Starke Authentifizierungs- und Zugangsrichtlinien. Ein erfolgreicher Ransomware-Angriff mit doppelter Erpressung hängt davon ab, dass man sich Zugang zum System verschafft. Durch die Absicherung der System- und Benutzerauthentifizierung - mit starken Protokollen und Multifaktor-Authentifizierung - erschweren Unternehmen den Ransomware-Angreifern den Zugriff auf ein System erheblich.

Gründliche Netzwerkverteidigung. Eine umfassende Defense-in-Depth-Strategie erkennt Eindringlinge, bevor sie gefährlich werden. Verwenden Sie eine Kombination aus Firewalls, Tools zur Analyse des Netzwerkverkehrs, Systemen zur Verhinderung und Erkennung von Eindringlingen, Web-Filterung und Endpunkt-Scans.

Threat Hunting. Threat-Hunting-Tools suchen aktiv nach potenziellen Bedrohungen, die die Netzwerkverteidigung umgangen haben könnten.

Schulung zum Bewusstsein für Cybersicherheit. Social-Engineering- und Phishing-Angriffe sind eine beliebte Methode, um Ransomware-Angriffe mit doppelter Erpressung zu starten. Reduzieren Sie das Risiko, indem Sie alle Mitarbeiter und Auftragnehmer, die Zugang zum Netzwerk haben, schulen.

Tools zum Schutz vor Datenverlust (DLP). DLP-Technologien sind speziell darauf zugeschnitten, Unternehmen dabei zu helfen, sicherzustellen, dass sensible und private Informationen das Netzwerk nicht verlassen.

Kontinuierliche Backups. Bei Ransomware geht es darum, den Zugriff auf Daten zu unterbinden. Sorgen Sie für ordnungsgemäß konfigurierte kontinuierliche Backups an einem sicheren und entfernten Standort, um die Fähigkeit zur schnellen Wiederherstellung nach einem Ransomware-Vorfall zu verbessern.

Planung von Tabletop-Übungen. Planen Sie Ransomware-Tabletop-Übungen, um sicherzustellen, dass die Mitarbeiter des IT-Betriebs auf einen Vorfall mit Wiederherstellungsplänen reagieren können, wenn ein Ransomware-Angriff erfolgt.